- •«Методы и средства защиты компьютерной информации»

- •1. Информационная безопасность. Базовые свойства защищаемой информации.

- •2. Методы обеспечения информационной безопасности.

- •3. Угрозы информационной безопасности. Классификация угроз. Методы перечисления угроз.

- •4. Структура системы защиты от угроз нарушения конфиденциальности информации.

- •5. Организационные меры и меры обеспечения физической безопасности.

- •6. Идентификация и аутентификация. Базовая схема идентификации и аутентификации.

- •7. Методы аутентификации.

- •8. Особенности парольных систем аутентификации. Основные угрозы безопасности парольных систем.

- •9. Основные рекомендации при практической реализации парольных систем.

- •10. Методы хранения паролей. Передача паролей по сети.

- •11. Разграничение доступа. Дискреционный и мандатный методы разграничения доступа. Матрица доступа.

- •12. Разграничение доступа. Ролевое управление.

- •13. Криптографические методы обеспечения конфиденциальности информации.

- •1. Симметричные криптосистемы.

- •2. Асимметричные криптосистемы.

- •14. Защита внешнего периметра. Межсетевое экранирование.

- •1. Фильтры пакетов.

- •2. Шлюзы сеансового уровня

- •3. Шлюзы прикладного уровня

- •4. Межсетевые экраны экспертного уровня.

- •15. Защита внешнего периметра. Системы обнаружения вторжений(ids).

- •16. Защита внешнего периметра. Системы предотвращения вторжений(ips).

- •15. Протоколирование и аудит.

- •18. Принцип обеспечения целостности информации.

- •19. Криптографические методы обеспечения целостности информации. Цифровые подписи.

- •20. Криптографические методы обеспечения целостности информации. Криптографические хэш-функции.

- •21. Криптографические методы обеспечения целостности информации. Коды проверки подлинности.

- •22. Построение системы защиты от угроз нарушения доступности. Получение информации. Дублирование каналов связи, дублирование шлюзов и межсетевых экранов.

- •23. Построение системы защиты от угроз нарушения доступности. Обработка информации. Дублирование серверов. Использование кластеров.

- •24. Построение системы защиты от угроз нарушения доступности. Хранение информации. Резервное копирование информации. Создание raid – массивов. Зеркалирование серверов.

- •25. Формальная теория защиты информации. Основные определения. Аксиомы.

- •26. Монитор безопасности обращений.

- •27. Модель Харрисона-Руззо-Ульмана. Элементарные операции. Теоремы.

- •28. Модель Белла-ЛаПадулы. Основная теорема безопасности Белла-ЛаПадулы.

- •29. Модель целостности Кларка-Вилсона.

- •30. Модель целостности Биба.

- •31. Совместное использование моделей безопасности.

- •32. Ролевое управление доступом. Критерий безопасности системы при применении ролевой модели.

- •33. Скрытые каналы передачи информации. Методы к выявлению скрытых каналов передачи информации.

- •34. Стандарты к информационной безопасности. Классификация.

- •35. «Оранжевая книга». Группы классов защищенности.

- •1. Политика безопасности

- •2. Подотчётность

- •3. Гарантии

- •36. Руководящие документы Гостехкомисии России.

- •37. Рд: «Концепция защиты свт и ас от несанкционированного доступа к информации».

- •38. Рд: «свт. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации».

- •39. Рд: «ас. Защита от несанкционированного доступа к информации. Классификация ас и требования по защите информации».

- •1. Подсистема управления доступом

- •2. Подсистема регистрации и учёта

- •3. Криптографическая подсистема

- •4. Подсистема обеспечения целостности

- •40. Рд: «свт. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации».

- •41. Рд: «Защита от несанкционированного доступа к информации. Программное обеспечение Средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей».

- •2. Контроль исходного состояния программного обеспечения.

- •3. Статический анализ исходных текстов программ.

- •4. Динамический анализ исходных текстов программ

- •5. Отчётность

- •42. «Общие критерии». Основные положения.

- •43. «Общие критерии». Структура и содержание профиля защиты.

- •44. «Общие критерии». Структура и содержание задания по безопасности.

- •45. «Общие критерии». Функциональные требования безопасности.

- •46. «Общие критерии». Требования доверия. Основные понятия и классификация требований доверия безопасности

- •47. Стандарты в области управления информационной безопасности. Iso/iec 17799:2005; iso/iec 27001:2005; bs 7799-3:2006. Основные положения.

- •Международные стандарты

- •Основные положения стандарта Понятие информационной безопасности

- •48. Методы шифрования. Симметричное шифрование. Блочное шифрование. Поточное шифрование.

- •49. Блочные шифры. Шифры перестановок. Шифры замены.

- •50. Шифры замены. Моноалфавитные шифры. Шифр с подстановкой Цезаря.

- •51. Шифры замены. Полиалфавитные шифры. Шифр с подстановками Виженера.

- •Кодирование в автоключевой системе Виженера (Лаба 2).

- •Система одноразового шифрования. Шифр Вернама (Лаба 3).

- •Поточные шифры. Регистры сдвига с обратной связью (Лаба 4).

- •Поточный шифр а5 (Лаба 2).

- •Методы продукционного шифрования. Сеть Фейстеля.

- •Стандарты шифрования данных des и aes.

- •Односторонние функции. Ключевой обмен Диффи-Хеллмана.

Кодирование в автоключевой системе Виженера (Лаба 2).

Поточный шифр— это симметричный шифр, в котором каждый символ открытого текста преобразуется в символ шифрованного текста в зависимости не только от используемого ключа, но и от его расположения в потоке открытого текста. Поточный шифр реализует другой подход к симметричному шифрованию, нежели блочные шифры.

В поточных шифрах имеется обратная связь от открытого текста или, аналогично, от зашифрованного текста к ключу. Использование сообщения для формирования ключа таким способом называется автоключом (autokey) и было впервые предложено Виженером в 1568 году. Этот способ шифрования имеет преимущество в части сокращения длины ключа, который нужно сохранять или транспортировать, но есть в нем и очень существенный недостаток, состоящий в том что, если в посылаемом сообщении содержится какая-нибудь ошибка, то эта ошибка будет размножаться.

Система Виженера подобна полиалфавитной системе, после начального ключевого слова (в качестве которого Виженер использовал одиночный символ) используется сам текст сообщения (рис.1). Это позволяет избегать повторений, которые ослабляют полиалфавитные системы, но если хотя бы один символ искажен, то, начиная от этой точки, расшифровка будет ошибочной.

З |

А |

В |

Т |

Р |

А |

П |

О |

З |

Д |

Н |

О |

|

|

|

|

|

|

|

|

|

|

|

|

Р |

З |

А |

В |

Т |

Р |

А |

П |

О |

З |

Д |

Н |

|

|

|

|

|

|

|

|

|

|

|

|

Ч |

З |

В |

Ф |

В |

Р |

П |

Э |

Х |

Л |

С |

Ы |

Рисунок

1 Кодирование в автоключевой системе

Виженера

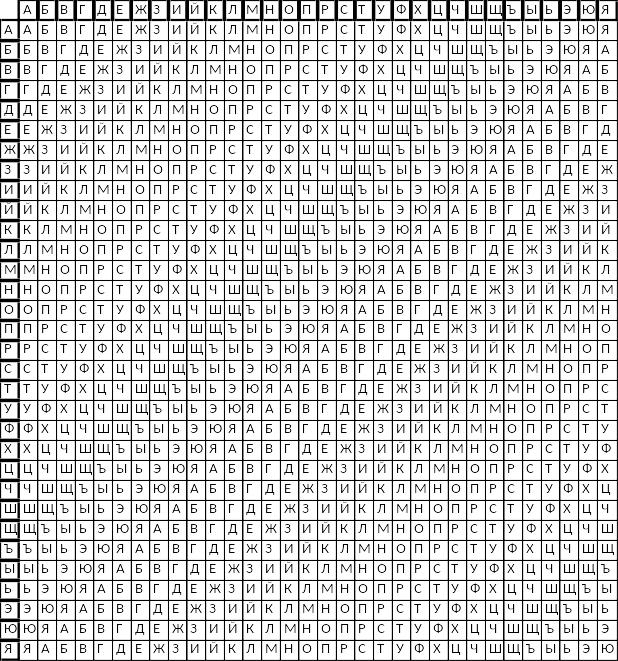

Для того чтобы дешифровать сообщение, приёмник должен знать ключевое слово или символ (в примере, показанном на рис.1, это один символ— "Р"), что позволяет расшифровать первый символ сообщения. Это дает ключ для следующего символа, и т. д. Шифрованию и расшифровке помогает таблица Виженера (рис.2).

Рис.2. Таблица Виженера для русского языка

Система одноразового шифрования. Шифр Вернама (Лаба 3).

В 1949 году американский криптограф Клод Шеннон опубликовал работу, в которой доказал абсолютную стойкость шифра Вернама, который также известен, как одноразовый блокнот (one-time pad).

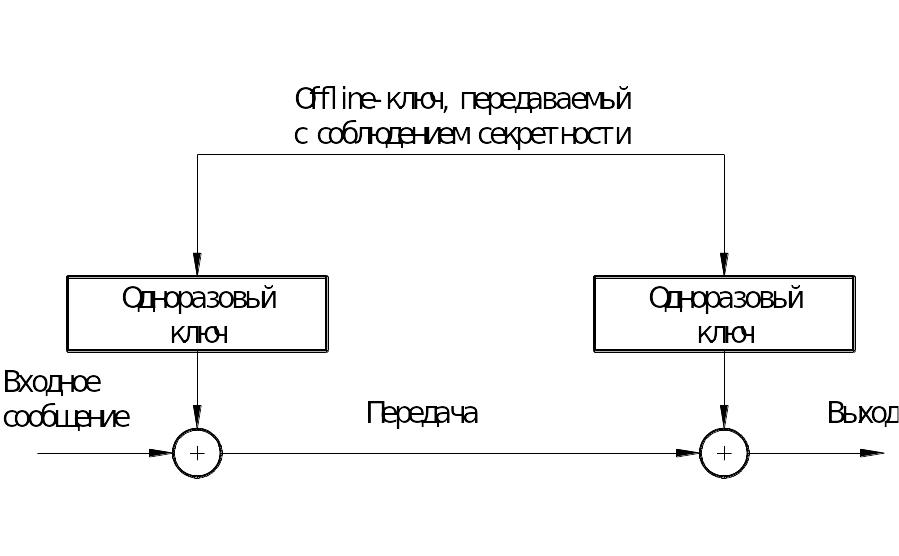

Рис.3. Система одноразового шифрования

В системе одноразового заполнения каждое сообщение шифруется с ключом, который затем сбрасывается и никогда не используется снова. Поэтому ключ используется только один раз, давая шифру его название. Криптограмма зависит от сообщения и ключа, но так как ключ уникален для данной передачи и никогда повторно не используется, то подслушивающий не имеет никакой возможности узнать его и взломать шифр. Процесс кодирования может быть очень простым — нужно просто добавлять ключ к сообщению (рис.3).

Суть шифрования одноразовым заполнением заключается в следующем: открытый текст представляется в виде пятизначных "импульсных комбинаций”. В этом коде, например, буква "А" имеет вид (+ + — — —).

Знак "+" означал отверстие, а знак "—" - его отсутствие. При считывании с ленты пятерка металлических щупов "опознавала" отверстия (при наличии отверстия щуп замыкал электрическую цепь). В линию связи посылались импульсы тока:

Вернам предложил

электромеханически покоординатно

складировать импульсы знаков секретного

текста с импульсами гаммы (гамма - это

секретный ключ, представляющий из себя

хаотический набор букв того же самого

алфавита). Сложение, по современной

терминологии, осуществлялось "по

модулю 2"(логика XOR

или ИЛИ-НЕ):

(здесь "0"

означает знак "—" "кода Бодо",

а 1 - "+"). Пусть, например, знак гаммы

имеет вид:

![]() ,

,

тогда буква "А"

при шифровании переходит в двоичную

комбинацию:

![]() ,

,

при расшифровывании

ту же операцию необходимо повторить

(покоординатно):![]()

Для шифрования булевой строки длины N используется секретный ключ - полностью случайная булева строка длины N. Отправитель и Получатель имеют этот секретный ключ, и больше никто его не знает. Чтобы послать Получателю сообщение (булеву строку длины N), Отправитель побитно складывает текст сообщения с секретным ключом по модулю 2 и пересылает результат Получателю. Получатель, имея точно такой же ключ, сможет восстановить исходное сообщение, побитно сложив полученную от Отправителя строку с ключом. Шенноном было доказано, что такой шифр будет абсолютно стойким при условии полной случайности ключа и однократности его использования.

Однако трудность метода состоит в том, что ключ используется с такой же скоростью, как и сообщение, и не может генерироваться любым предсказуемым способом (но есть возможность отгадать ключ). Проблема безопасной транспортировки зашифрованного сообщения заменяется проблемами транспортировки ключа эквивалентной длины и генерации такого ключа. Эта система подходит для посылки относительно небольшого количества очень высокозащишенных данных, в которой ключ можно надежно транспортировать только автономно.