- •«Методы и средства защиты компьютерной информации»

- •1. Информационная безопасность. Базовые свойства защищаемой информации.

- •2. Методы обеспечения информационной безопасности.

- •3. Угрозы информационной безопасности. Классификация угроз. Методы перечисления угроз.

- •4. Структура системы защиты от угроз нарушения конфиденциальности информации.

- •5. Организационные меры и меры обеспечения физической безопасности.

- •6. Идентификация и аутентификация. Базовая схема идентификации и аутентификации.

- •7. Методы аутентификации.

- •8. Особенности парольных систем аутентификации. Основные угрозы безопасности парольных систем.

- •9. Основные рекомендации при практической реализации парольных систем.

- •10. Методы хранения паролей. Передача паролей по сети.

- •11. Разграничение доступа. Дискреционный и мандатный методы разграничения доступа. Матрица доступа.

- •12. Разграничение доступа. Ролевое управление.

- •13. Криптографические методы обеспечения конфиденциальности информации.

- •1. Симметричные криптосистемы.

- •2. Асимметричные криптосистемы.

- •14. Защита внешнего периметра. Межсетевое экранирование.

- •1. Фильтры пакетов.

- •2. Шлюзы сеансового уровня

- •3. Шлюзы прикладного уровня

- •4. Межсетевые экраны экспертного уровня.

- •15. Защита внешнего периметра. Системы обнаружения вторжений(ids).

- •16. Защита внешнего периметра. Системы предотвращения вторжений(ips).

- •15. Протоколирование и аудит.

- •18. Принцип обеспечения целостности информации.

- •19. Криптографические методы обеспечения целостности информации. Цифровые подписи.

- •20. Криптографические методы обеспечения целостности информации. Криптографические хэш-функции.

- •21. Криптографические методы обеспечения целостности информации. Коды проверки подлинности.

- •22. Построение системы защиты от угроз нарушения доступности. Получение информации. Дублирование каналов связи, дублирование шлюзов и межсетевых экранов.

- •23. Построение системы защиты от угроз нарушения доступности. Обработка информации. Дублирование серверов. Использование кластеров.

- •24. Построение системы защиты от угроз нарушения доступности. Хранение информации. Резервное копирование информации. Создание raid – массивов. Зеркалирование серверов.

- •25. Формальная теория защиты информации. Основные определения. Аксиомы.

- •26. Монитор безопасности обращений.

- •27. Модель Харрисона-Руззо-Ульмана. Элементарные операции. Теоремы.

- •28. Модель Белла-ЛаПадулы. Основная теорема безопасности Белла-ЛаПадулы.

- •29. Модель целостности Кларка-Вилсона.

- •30. Модель целостности Биба.

- •31. Совместное использование моделей безопасности.

- •32. Ролевое управление доступом. Критерий безопасности системы при применении ролевой модели.

- •33. Скрытые каналы передачи информации. Методы к выявлению скрытых каналов передачи информации.

- •34. Стандарты к информационной безопасности. Классификация.

- •35. «Оранжевая книга». Группы классов защищенности.

- •1. Политика безопасности

- •2. Подотчётность

- •3. Гарантии

- •36. Руководящие документы Гостехкомисии России.

- •37. Рд: «Концепция защиты свт и ас от несанкционированного доступа к информации».

- •38. Рд: «свт. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации».

- •39. Рд: «ас. Защита от несанкционированного доступа к информации. Классификация ас и требования по защите информации».

- •1. Подсистема управления доступом

- •2. Подсистема регистрации и учёта

- •3. Криптографическая подсистема

- •4. Подсистема обеспечения целостности

- •40. Рд: «свт. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации».

- •41. Рд: «Защита от несанкционированного доступа к информации. Программное обеспечение Средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей».

- •2. Контроль исходного состояния программного обеспечения.

- •3. Статический анализ исходных текстов программ.

- •4. Динамический анализ исходных текстов программ

- •5. Отчётность

- •42. «Общие критерии». Основные положения.

- •43. «Общие критерии». Структура и содержание профиля защиты.

- •44. «Общие критерии». Структура и содержание задания по безопасности.

- •45. «Общие критерии». Функциональные требования безопасности.

- •46. «Общие критерии». Требования доверия. Основные понятия и классификация требований доверия безопасности

- •47. Стандарты в области управления информационной безопасности. Iso/iec 17799:2005; iso/iec 27001:2005; bs 7799-3:2006. Основные положения.

- •Международные стандарты

- •Основные положения стандарта Понятие информационной безопасности

- •48. Методы шифрования. Симметричное шифрование. Блочное шифрование. Поточное шифрование.

- •49. Блочные шифры. Шифры перестановок. Шифры замены.

- •50. Шифры замены. Моноалфавитные шифры. Шифр с подстановкой Цезаря.

- •51. Шифры замены. Полиалфавитные шифры. Шифр с подстановками Виженера.

- •Кодирование в автоключевой системе Виженера (Лаба 2).

- •Система одноразового шифрования. Шифр Вернама (Лаба 3).

- •Поточные шифры. Регистры сдвига с обратной связью (Лаба 4).

- •Поточный шифр а5 (Лаба 2).

- •Методы продукционного шифрования. Сеть Фейстеля.

- •Стандарты шифрования данных des и aes.

- •Односторонние функции. Ключевой обмен Диффи-Хеллмана.

50. Шифры замены. Моноалфавитные шифры. Шифр с подстановкой Цезаря.

В моноалфавитных шифрах замены буква исходного текста заменяется на другую, заранее определенную букву. Например в коде Цезаря буква заменяется на букву, отстоящую от нее в латинском алфавите на некоторое число позиций. Очевидно, что такой шифр взламывается совсем просто. Нужно подсчитать, как часто встречаются буквы в зашифрованном тексте, и сопоставить результат с известной для каждого языка частотой встречаемости букв.

Описание метода шифрования моноалфавитным шифром

Самый простой тип шифра замены должен брать каждый символ в сообщении и заменять его в зашифрованном тексте другим символом. Символы для зашифрованного текста обычно берутся из того же алфавита, что и для сообщения, но это не обязательно. Система называется моноалфавитной из-за того, что каждый символ сообщения всегда преобразуется в один и тот же символ зашифрованного текста.

О раннем использовании такой системы сообщил древнеримский комментатор сплетен Светоний, хотя это ни в коем случае не первое зарегистрированное использование криптографии, которое относится к древнему Египту, и использовалось в узнаваемых сегодня формах еще греками. Светоний написал, что еще Юлий Цезарь использовал систему преобразований при общении со своими друзьями. Он заменял каждую букву сообщения на третью букву из того же алфавита (рис.1), доказывая не только потребность в секретной политической связи, но и трудность сохранения такой связи в тайне от прессы! Термин "подстановка Цезаря" теперь применяется к любому шифру с подобным сдвигом между символами сообщения и алфавитом шифра, даже если этот сдвиг не равен трем.

![]()

Рис.1. Шифр с подстановкой Цезаря

Проблема со всеми моноалфавитными шифрами состоит в том, что их очень просто атаковать с использованием частотного анализа. Избыточность, свойственная английскому языку, такова, что только около 25 символов зашифрованного текста требуются для того, чтобы дешифровать сообщение. Если в зашифрованном тексте остаются пробелы, расшифровка его даже упрощается, т. к. однобуквенным словом может быть лишь "а" или "I". Через эти прорехи может просачиваться и другая информация сообщения. Испытательная версия подобной "защитной" программы используется в системе программирования Java для шифрования адреса Web-сайта в том случае, если не был введен правильный ключ. Однако такой зашифрованный текст легко перехватывать, поскольку все URL-адреса Web-сети начинаются с последовательности "http", а большинство из них содержат строку "www" и заканчиваются на ".html" или ".htm". Таким образом, кодирование символов h, t, p, w и m обычно считается заданным. Разработчики программы облегчили жизнь хакера, оставляя пунктуацию без кодировки, так что ".xyz" в конце имени хост-машины — это вероятнее всего ".com". Такой код оставляет для расшифровки так мало букв, что остающиеся возможности можно проверить методом проб и ошибок.

51. Шифры замены. Полиалфавитные шифры. Шифр с подстановками Виженера.

В полиалфавитных подстановках для замены некоторого символа исходного сообщения в каждом случае его появления последовательно используются различные символы из некоторого набора. Этот набор не бесконечен, через какое-то количество символов его нужно использовать снова. В этом слабость чисто полиалфавитных шифров.

Описание метода шифрования полиалфавитным шифром

Одна из проблем использования произвольной подстановки это длина ключа, т. к. должно быть определено преобразование каждого символа. Это непросто запомнить. В простой системе подобного рода, иногда называемой подстановкой Виженера, используется специальное кодовое слово, чтобы определить несколько первых подстановок, и затем вставляются остальные буквы. Ключ в форме кодового слова легко запомнить, но шифр очень беден, т. к. последние символы алфавита (такие как Э или Я) вряд ли будут вообще зашифрованы (рис.2).

![]()

Рис.2. Шифр с подстановками Виженера

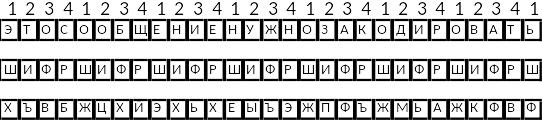

Одним из способов преодоления атаки частотного анализа является использование разных алфавитов преобразования, зависящих от позиции символа в сообщении. Система, изобретенная Джироламо Кардано (Girolamo Cardano), упоминается после системы Виженера (хотя на самом деле именно Виженер разработал автоключевую систему. Имя Блэза де Виженера, к сожалению, неправильно связывают с созданием двух шифров, которые он на самом деле не разрабатывал, и наоборот, не связывают с намного более качественным шифром, который действительно он изобрел). Для определения числа подстановок Цезаря, которые впоследствии будут использоваться для кодирования, применяется специальное кодовое слово. Например, пусть этим кодовым словом будет "ШИФР". Оно определяет четыре алфавита (рис.3, а), первый — со сдвигом 25, второй — со сдвигом 9, третий — со сдвигом 22 и четвертый — со сдвигом 18. Пример кодирования показан на рис.3, б.

а)

б)

Рис.3. Полиалфавитный шифр Веженера: а — таблица шифрования; б — пример кодирования

Такие полиалфавитные шифры лучше, чем моноалфавитные, но они все еще уязвимы для нападения, использующего частотный анализ, когда нападающий вычисляет длину повторения кодового слова и может затем выполнить частотный анализ для каждого алфавита индивидуально. В системе Виженера атака даже облегчается, т. к. каждый алфавит является подстановкой Цезаря.