- •«Методы и средства защиты компьютерной информации»

- •1. Информационная безопасность. Базовые свойства защищаемой информации.

- •2. Методы обеспечения информационной безопасности.

- •3. Угрозы информационной безопасности. Классификация угроз. Методы перечисления угроз.

- •4. Структура системы защиты от угроз нарушения конфиденциальности информации.

- •5. Организационные меры и меры обеспечения физической безопасности.

- •6. Идентификация и аутентификация. Базовая схема идентификации и аутентификации.

- •7. Методы аутентификации.

- •8. Особенности парольных систем аутентификации. Основные угрозы безопасности парольных систем.

- •9. Основные рекомендации при практической реализации парольных систем.

- •10. Методы хранения паролей. Передача паролей по сети.

- •11. Разграничение доступа. Дискреционный и мандатный методы разграничения доступа. Матрица доступа.

- •12. Разграничение доступа. Ролевое управление.

- •13. Криптографические методы обеспечения конфиденциальности информации.

- •1. Симметричные криптосистемы.

- •2. Асимметричные криптосистемы.

- •14. Защита внешнего периметра. Межсетевое экранирование.

- •1. Фильтры пакетов.

- •2. Шлюзы сеансового уровня

- •3. Шлюзы прикладного уровня

- •4. Межсетевые экраны экспертного уровня.

- •15. Защита внешнего периметра. Системы обнаружения вторжений(ids).

- •16. Защита внешнего периметра. Системы предотвращения вторжений(ips).

- •15. Протоколирование и аудит.

- •18. Принцип обеспечения целостности информации.

- •19. Криптографические методы обеспечения целостности информации. Цифровые подписи.

- •20. Криптографические методы обеспечения целостности информации. Криптографические хэш-функции.

- •21. Криптографические методы обеспечения целостности информации. Коды проверки подлинности.

- •22. Построение системы защиты от угроз нарушения доступности. Получение информации. Дублирование каналов связи, дублирование шлюзов и межсетевых экранов.

- •23. Построение системы защиты от угроз нарушения доступности. Обработка информации. Дублирование серверов. Использование кластеров.

- •24. Построение системы защиты от угроз нарушения доступности. Хранение информации. Резервное копирование информации. Создание raid – массивов. Зеркалирование серверов.

- •25. Формальная теория защиты информации. Основные определения. Аксиомы.

- •26. Монитор безопасности обращений.

- •27. Модель Харрисона-Руззо-Ульмана. Элементарные операции. Теоремы.

- •28. Модель Белла-ЛаПадулы. Основная теорема безопасности Белла-ЛаПадулы.

- •29. Модель целостности Кларка-Вилсона.

- •30. Модель целостности Биба.

- •31. Совместное использование моделей безопасности.

- •32. Ролевое управление доступом. Критерий безопасности системы при применении ролевой модели.

- •33. Скрытые каналы передачи информации. Методы к выявлению скрытых каналов передачи информации.

- •34. Стандарты к информационной безопасности. Классификация.

- •35. «Оранжевая книга». Группы классов защищенности.

- •1. Политика безопасности

- •2. Подотчётность

- •3. Гарантии

- •36. Руководящие документы Гостехкомисии России.

- •37. Рд: «Концепция защиты свт и ас от несанкционированного доступа к информации».

- •38. Рд: «свт. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации».

- •39. Рд: «ас. Защита от несанкционированного доступа к информации. Классификация ас и требования по защите информации».

- •1. Подсистема управления доступом

- •2. Подсистема регистрации и учёта

- •3. Криптографическая подсистема

- •4. Подсистема обеспечения целостности

- •40. Рд: «свт. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации».

- •41. Рд: «Защита от несанкционированного доступа к информации. Программное обеспечение Средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей».

- •2. Контроль исходного состояния программного обеспечения.

- •3. Статический анализ исходных текстов программ.

- •4. Динамический анализ исходных текстов программ

- •5. Отчётность

- •42. «Общие критерии». Основные положения.

- •43. «Общие критерии». Структура и содержание профиля защиты.

- •44. «Общие критерии». Структура и содержание задания по безопасности.

- •45. «Общие критерии». Функциональные требования безопасности.

- •46. «Общие критерии». Требования доверия. Основные понятия и классификация требований доверия безопасности

- •47. Стандарты в области управления информационной безопасности. Iso/iec 17799:2005; iso/iec 27001:2005; bs 7799-3:2006. Основные положения.

- •Международные стандарты

- •Основные положения стандарта Понятие информационной безопасности

- •48. Методы шифрования. Симметричное шифрование. Блочное шифрование. Поточное шифрование.

- •49. Блочные шифры. Шифры перестановок. Шифры замены.

- •50. Шифры замены. Моноалфавитные шифры. Шифр с подстановкой Цезаря.

- •51. Шифры замены. Полиалфавитные шифры. Шифр с подстановками Виженера.

- •Кодирование в автоключевой системе Виженера (Лаба 2).

- •Система одноразового шифрования. Шифр Вернама (Лаба 3).

- •Поточные шифры. Регистры сдвига с обратной связью (Лаба 4).

- •Поточный шифр а5 (Лаба 2).

- •Методы продукционного шифрования. Сеть Фейстеля.

- •Стандарты шифрования данных des и aes.

- •Односторонние функции. Ключевой обмен Диффи-Хеллмана.

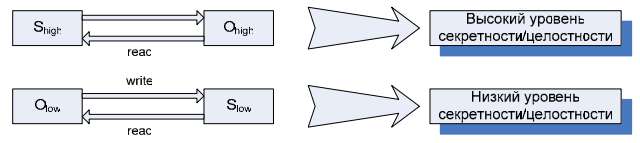

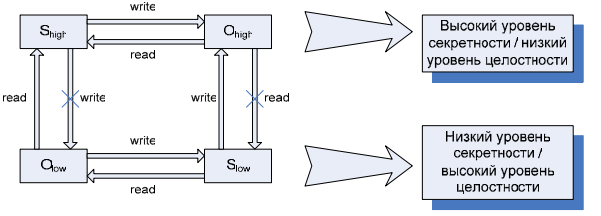

31. Совместное использование моделей безопасности.

В реальных AC редко встречаются системы защиты, ориентированные исключительно на обеспечение конфиденциальности или

исключительно на обеспечение целостности информации. Как правило, система защиты должна сочетать оба механизма – а значит, при построении и анализе этой системы будет необходимым совместное использование нескольких формальных моделей безопасности.

ассмотрим возможные варианты совместного использования моделей Белла-ЛаПадулы и Биба.

1. Две модели могут быть реализованы в системе независимо друг от друга. В этом случае субъектам и объектам независимо присваиваются уровни секретности и уровни целостности.

2. Возможно логическое объединение моделей за счёт выделения общих компонентов. В случае моделей Биба и Белла-ЛаПадулы таким общим компонентом является порядок разграничения доступа в пределах одного уровня секретности.

3. Возможно использование одной и ой же решётки уровней как для секретности, так и для целостности. При этом субъекты и объекты с высоким уровнем целостности будут располагаться на низких уровнях секретности, а субъекты и объекты с низким уровнем целостности – на высоких уровнях секретности. позволяет разместить системные файлы на нижнем уровне иерархии, что обеспечит их максимальную целостность, не акцентируя внимание на излишней в данном случае секретности.

32. Ролевое управление доступом. Критерий безопасности системы при применении ролевой модели.

Ролевая модель управления доступом содержит ряд особенностей, которые не позволяют отнести её ни к категории дискреционных, ни к категории мандатных моделей. Основная идея реализуемого в данной модели подхода состоит в том, что понятие «субъект» заменяется двумя новыми понятиями: . пользователь – человек, работающий в системе; . роль – активно действующая в системе абстрактная сущность, с которой связан ограниченный и логически непротиворечивый набор полномочий, необходимых для осуществления тех или иных действий в системе.

Классическим примером роли является root в Unix-подобных системах – суперпользователь, обладающий неограниченными полномочиями. Данная роль по мере необходимости может быть задействована различными администраторами.

Основным достоинством ролевой модели является близость к реальной жизни: роли, действующие в АС, могут быть выстроены в полном соответствии с корпоративной иерархией и при этом привязаны не к конкретным пользователям, а к должностям – что, в

частности, упрощает администрирование в условиях большой текучки кадров.

Управление доступом при использовании ролевой модели осуществляется следующим образом:

1. Для каждой роли указывается набор полномочий, представляющий собой набор прав доступа к объектам АС.

2. Каждому пользователю назначается список доступных ему ролей. Отметим, что пользователь может быть ассоциирован с несколькими ролями – данная возможность также значительно упрощает администрирование сложных корпоративных АС.

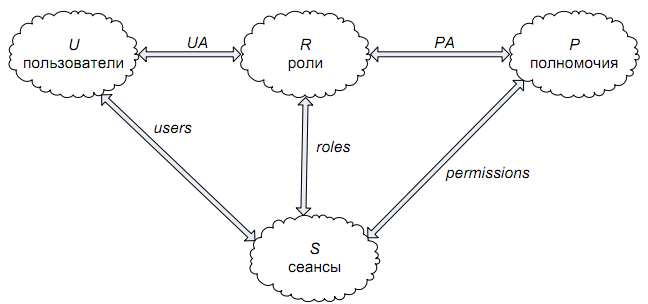

Введём следующие обозначения: U – множество пользователей; R – множество ролей; P – совокупность полномочий на доступ к объектам; S – множество сеансов работы пользователей с системой

Управление доступом реализуется с использованием следующих отображений:

PA ⊆P× R - отображение множества полномочий на множество ролей, задающее для каждой роли установленный набор полномочий; UA ⊆U×R - отображение множества пользователей на множество ролей, определяющее набор ролей, доступных данному пользователю; user:S →U - функция, определяющая для сеанса s ∈S текущего пользователя u ∈U: user(s) = u;

Roles: S →{R} - функция, определяющая для сеанса S s ∈ набор ролей из множества R , доступных в данном сеансе: Roles( S)={ri | (user(s)),ri∈UA};

Permission:S →{P} - функция, задающая для сеанса S s ∈ набор доступных в нём полномочий (иначе говоря, совокупность полномочий всех ролей, доступных в данном сеансе): permission(s)= U{Pi|(Pi,r) ∈PA}

Взаимосвязь пользователей, ролей, полномочий и сеансов показана на рис.

Критерий безопасности системы при использовании ролевой модели: система считается безопасной, если любой пользователь в системе, работающий в сеансе s ∈S, может осуществлять действия, требующие полномочий p ∈P, только в том случае, если p∈permission(s).

Н а

практике управление доступом в АС при

использовании ролевой модели осуществляется

главным образом не с помощью назначения

новых полномочий ролям, а путём задания

отношения UA

– т.е. путём

определения ролей, доступных данному

пользователю.

а

практике управление доступом в АС при

использовании ролевой модели осуществляется

главным образом не с помощью назначения

новых полномочий ролям, а путём задания

отношения UA

– т.е. путём

определения ролей, доступных данному

пользователю.

Подходы к распределению ролей могут быть различными и определяются спецификой организации, однако в большинстве случаев реализуется один из двух вариантов: 1. Создание иерархических ролей, полностью копирующих корпоративную иерархию и сохраняющих отношения между ролями, существующие в реальном мире. 2. Использование взаимоисключающих ролей, позволяющих эффективно реализовать разделение обязанностей.

Во всех случаях использование ролевой модели позволяет значительно повысить эффективность администрирования сложных автоматизированных систем, поэтому данный подход чрезвычайно популярен.