- •«Методы и средства защиты компьютерной информации»

- •1. Информационная безопасность. Базовые свойства защищаемой информации.

- •2. Методы обеспечения информационной безопасности.

- •3. Угрозы информационной безопасности. Классификация угроз. Методы перечисления угроз.

- •4. Структура системы защиты от угроз нарушения конфиденциальности информации.

- •5. Организационные меры и меры обеспечения физической безопасности.

- •6. Идентификация и аутентификация. Базовая схема идентификации и аутентификации.

- •7. Методы аутентификации.

- •8. Особенности парольных систем аутентификации. Основные угрозы безопасности парольных систем.

- •9. Основные рекомендации при практической реализации парольных систем.

- •10. Методы хранения паролей. Передача паролей по сети.

- •11. Разграничение доступа. Дискреционный и мандатный методы разграничения доступа. Матрица доступа.

- •12. Разграничение доступа. Ролевое управление.

- •13. Криптографические методы обеспечения конфиденциальности информации.

- •1. Симметричные криптосистемы.

- •2. Асимметричные криптосистемы.

- •14. Защита внешнего периметра. Межсетевое экранирование.

- •1. Фильтры пакетов.

- •2. Шлюзы сеансового уровня

- •3. Шлюзы прикладного уровня

- •4. Межсетевые экраны экспертного уровня.

- •15. Защита внешнего периметра. Системы обнаружения вторжений(ids).

- •16. Защита внешнего периметра. Системы предотвращения вторжений(ips).

- •15. Протоколирование и аудит.

- •18. Принцип обеспечения целостности информации.

- •19. Криптографические методы обеспечения целостности информации. Цифровые подписи.

- •20. Криптографические методы обеспечения целостности информации. Криптографические хэш-функции.

- •21. Криптографические методы обеспечения целостности информации. Коды проверки подлинности.

- •22. Построение системы защиты от угроз нарушения доступности. Получение информации. Дублирование каналов связи, дублирование шлюзов и межсетевых экранов.

- •23. Построение системы защиты от угроз нарушения доступности. Обработка информации. Дублирование серверов. Использование кластеров.

- •24. Построение системы защиты от угроз нарушения доступности. Хранение информации. Резервное копирование информации. Создание raid – массивов. Зеркалирование серверов.

- •25. Формальная теория защиты информации. Основные определения. Аксиомы.

- •26. Монитор безопасности обращений.

- •27. Модель Харрисона-Руззо-Ульмана. Элементарные операции. Теоремы.

- •28. Модель Белла-ЛаПадулы. Основная теорема безопасности Белла-ЛаПадулы.

- •29. Модель целостности Кларка-Вилсона.

- •30. Модель целостности Биба.

- •31. Совместное использование моделей безопасности.

- •32. Ролевое управление доступом. Критерий безопасности системы при применении ролевой модели.

- •33. Скрытые каналы передачи информации. Методы к выявлению скрытых каналов передачи информации.

- •34. Стандарты к информационной безопасности. Классификация.

- •35. «Оранжевая книга». Группы классов защищенности.

- •1. Политика безопасности

- •2. Подотчётность

- •3. Гарантии

- •36. Руководящие документы Гостехкомисии России.

- •37. Рд: «Концепция защиты свт и ас от несанкционированного доступа к информации».

- •38. Рд: «свт. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации».

- •39. Рд: «ас. Защита от несанкционированного доступа к информации. Классификация ас и требования по защите информации».

- •1. Подсистема управления доступом

- •2. Подсистема регистрации и учёта

- •3. Криптографическая подсистема

- •4. Подсистема обеспечения целостности

- •40. Рд: «свт. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации».

- •41. Рд: «Защита от несанкционированного доступа к информации. Программное обеспечение Средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей».

- •2. Контроль исходного состояния программного обеспечения.

- •3. Статический анализ исходных текстов программ.

- •4. Динамический анализ исходных текстов программ

- •5. Отчётность

- •42. «Общие критерии». Основные положения.

- •43. «Общие критерии». Структура и содержание профиля защиты.

- •44. «Общие критерии». Структура и содержание задания по безопасности.

- •45. «Общие критерии». Функциональные требования безопасности.

- •46. «Общие критерии». Требования доверия. Основные понятия и классификация требований доверия безопасности

- •47. Стандарты в области управления информационной безопасности. Iso/iec 17799:2005; iso/iec 27001:2005; bs 7799-3:2006. Основные положения.

- •Международные стандарты

- •Основные положения стандарта Понятие информационной безопасности

- •48. Методы шифрования. Симметричное шифрование. Блочное шифрование. Поточное шифрование.

- •49. Блочные шифры. Шифры перестановок. Шифры замены.

- •50. Шифры замены. Моноалфавитные шифры. Шифр с подстановкой Цезаря.

- •51. Шифры замены. Полиалфавитные шифры. Шифр с подстановками Виженера.

- •Кодирование в автоключевой системе Виженера (Лаба 2).

- •Система одноразового шифрования. Шифр Вернама (Лаба 3).

- •Поточные шифры. Регистры сдвига с обратной связью (Лаба 4).

- •Поточный шифр а5 (Лаба 2).

- •Методы продукционного шифрования. Сеть Фейстеля.

- •Стандарты шифрования данных des и aes.

- •Односторонние функции. Ключевой обмен Диффи-Хеллмана.

28. Модель Белла-ЛаПадулы. Основная теорема безопасности Белла-ЛаПадулы.

Данная модель была предложена в 1975 году для формализации механизмов мандатного управления доступом. Мандатный принцип разграничения доступа, в свою очередь, ставил своей целью перенести на АС практику секретного документооборота, принятую в правительственных и военных структурах, когда все документы и допущенные к ним лица ассоциируются с иерархическими уровнями секретности.

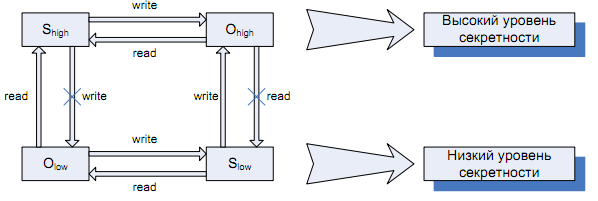

В модели Белла-ЛаПадулы по грифам секретности распределяются S и O, действующие в системе, и при этом выполняются следующие правила:

1. Простое правило безопасности S с уровнем секретности xs может читать информацию из О с уровнем секретности xo тогда и только тогда, когда xs преобладает над xo. No Read Up

2. *-свойство S с уровнем секретности xs может писать информацию в О с уровнем секретности xo в том и только в том случае, когда xo преобладает над xs. No Write Down

Введём следующие обозначения:

- S – множество субъектов; - O – множество объектов, O S ⊂ ; - R={r, w} – множество прав доступа, r – доступ на чтение, w – доступ на запись; - L={U, SU, S, TS} – множество уровней секретности, U- Unclassified, SU – Sensitive but unclassified, S – Secret, TS – Top secret; Λ=( L,<,*, .,?) - решётка уровней секретности; - V – множество состояний системы, представляемое в виде набора упорядоченных пар (F, M), где: F: S ∪ O →L : - функция уровней секретности, ставящая в соответствие каждому S и O в системе определённый уровень секретности; M – матрица текущих прав доступа.

Λ называется алгебраическая система Λ=( L,<,*, .,?) где: - - . - оператор наименьшей верхней границы; - ?- оператор набольшей нижней границы.

Свойства оператора ≤:

1. Рефлексивность: ∀a ∈.L: a<= a’ . С точки зрения уровней безопасности это означает, что разрешена передача информации между S и O одного уровня безопасности.

2. Антисимметричность: ∀a1,a2 ∈.L: a1<= a2 & a2<=a1→a2=a1 . если информация может передаваться как от S и O уровня A к S и O уровня B, так и от S и O уровня B к S и O уровня A, то эти уровни эквивалентны.

3. Транзитивность: : ∀a1,a2,a3 ∈.L: a1<= a2 & a2<=a3→a1<=a3 ∈ ∀ . если информации может передаваться от S и O уровня A к S и O уровня B, и от S и O уровня B к S и O уровня C, то она может передаваться от S и O уровня A к S и O уровня C.

Операторы наименьшей верхней границы a=a1*a2(a1,a2<=a) &(a’∈L: (a’<=a)) →(a’<=a1∨a’<=a2)

Наибольшей нижней границы a=a1?a2( a <= a1,a2) &(a’∈L: (a’<=a1 &a’<=a2)) →(a’<=a)

для каждой пары L a a ∈ 2 , 1 существует единственный элемент наименьшей верхней границы и единственный элемент наибольшей нижней границы.

В качестве уровней безопасности совершенно не обязательно выбирать целые числа, в ряде случаев удобнее использовать более сложные структуры. За счёт этого, например, в пределах каждого уровня секретности можно реализовать категории секретности. В этом случае наличие допуска к той или иной категории информации может служить дополнительным механизмом безопасности, ограничивающим доступ к защищаемым S или O.

Система Σ =(V0,R,T) состоит из следующих элементов:

- v0 – начальное состояние системы; - R – множество прав доступа; -T:V×R →V - функция перехода, которая в ходе выполнения запросов переводит систему из одного состояния в другое.

Изменение состояний системы во времени происходит следующим образом: система, находящаяся в состоянии v ∈V, получает запрос на доступ R r ∈ и переходит в состояние V’=T(v,r )Состояние vn называется достижимым в системе Σ =(V0,R,T), если существует последовательность {(r0,v0)…(rn,vn}:T(ri,vi)=Vi+1 ∀ i= 0,n-1 Начальное состояние v0 является достижимым по определению.

Состояние системы (F, M) называется безопасным по, если для каждого субъекта, осуществляющего в этом состоянии доступ по

чтению к объекту, уровень безопасности субъекта доминирует над уровнем безопасности объекта:

Состояние (F, M) называется безопасным по записи в случае, если для каждого субъекта, осуществляющего в этом состоянии доступ по записи к объекту, уровень безопасности объекта доминирует над уровнем безопасности субъекта:

Состояние (F, M) называется безопасным, если оно безопасно по чтению и по записи.

Наконец, система Σ =(V0,R,T) называется безопасной, если её начальное состояние v0 безопасно, и все состояния, достижимые из v0 путём применения конечной последовательности запросов из R, безопасны.

Теорема (Основная теорема безопасности Белла-ЛаПадулы). Система Σ =(V0,R,T) безопасна тогда и только тогда, когда выполнены следующие условия: 1. Начальное состояние v0 безопасно. 2. Для любого состояния v, достижимого из v0 путём применения конечной последовательности запросов из R, таких, что T(v,r)=V’, v=(F, M) и V’=(F’,M’) для∀ o∈ O и ∀ s ∈S, выполнены условия:

1. Если r ∈M*[S,O] и r не∈M[S,O] , то F*(O)<=F*(S).

2. Если r∈M[S,O] и F*(S)<=F*(O), то r ∈неM*[S,O]

3. Если w ∈M*[S,O] и wне∈M[S,O] , то F*(S)<=F*(O).

4. Если w∈M[S,O] и F*(O)<=F*(S), то w ∈неM*[S,O]

< Пусть система безопасна. В этом случае начальное состояние v0 безопасно по определению. Предположим, что существует безопасное состояние . v ,достижимое из состояния v: T(v,r) = v* и для данного перехода нарушено одно из условий 1-4. В случае, если нарушены условия 1 или 2, то состояние . v будет небезопасным по чтению, а если нарушены условия 3 или 4 – небезопасным по записи. В обоих случаях мы получаем противоречие с тем, что состояние . v является безопасным.

Докажем достаточность утверждения. Система мб небезопасной в двух случаях:

1. В случае если начальное состояние v0 небезопасно. 2. Если существует небезопасное состояние . v , достижимое из безопасного

состояния v0 путём применения конечного числа запросов из R. Это означает, что на каком-то промежуточном этапе произошёл переход T(v,r) = v* , где v –безопасное состояние, а . v - небезопасное. Однако условия 1-4 делают данный переход невозможным.

Изложенная модель в силу своей простоты имеет целый ряд серьёзных недостатков. Например, никак не ограничивается вид функции перехода T – а это означает, что можно построить функцию, которая при попытке запроса на чтения к объекту более высокого уровня секретности до проверки всех правил будет понижать уровень секретности объекта. Недостаток -потенциальная возможность организации скрытых каналов передачи информации.

В настоящее время модель Белла-ЛаПадулы широко используются при построении и верификации АС.