- •«Методы и средства защиты компьютерной информации»

- •1. Информационная безопасность. Базовые свойства защищаемой информации.

- •2. Методы обеспечения информационной безопасности.

- •3. Угрозы информационной безопасности. Классификация угроз. Методы перечисления угроз.

- •4. Структура системы защиты от угроз нарушения конфиденциальности информации.

- •5. Организационные меры и меры обеспечения физической безопасности.

- •6. Идентификация и аутентификация. Базовая схема идентификации и аутентификации.

- •7. Методы аутентификации.

- •8. Особенности парольных систем аутентификации. Основные угрозы безопасности парольных систем.

- •9. Основные рекомендации при практической реализации парольных систем.

- •10. Методы хранения паролей. Передача паролей по сети.

- •11. Разграничение доступа. Дискреционный и мандатный методы разграничения доступа. Матрица доступа.

- •12. Разграничение доступа. Ролевое управление.

- •13. Криптографические методы обеспечения конфиденциальности информации.

- •1. Симметричные криптосистемы.

- •2. Асимметричные криптосистемы.

- •14. Защита внешнего периметра. Межсетевое экранирование.

- •1. Фильтры пакетов.

- •2. Шлюзы сеансового уровня

- •3. Шлюзы прикладного уровня

- •4. Межсетевые экраны экспертного уровня.

- •15. Защита внешнего периметра. Системы обнаружения вторжений(ids).

- •16. Защита внешнего периметра. Системы предотвращения вторжений(ips).

- •15. Протоколирование и аудит.

- •18. Принцип обеспечения целостности информации.

- •19. Криптографические методы обеспечения целостности информации. Цифровые подписи.

- •20. Криптографические методы обеспечения целостности информации. Криптографические хэш-функции.

- •21. Криптографические методы обеспечения целостности информации. Коды проверки подлинности.

- •22. Построение системы защиты от угроз нарушения доступности. Получение информации. Дублирование каналов связи, дублирование шлюзов и межсетевых экранов.

- •23. Построение системы защиты от угроз нарушения доступности. Обработка информации. Дублирование серверов. Использование кластеров.

- •24. Построение системы защиты от угроз нарушения доступности. Хранение информации. Резервное копирование информации. Создание raid – массивов. Зеркалирование серверов.

- •25. Формальная теория защиты информации. Основные определения. Аксиомы.

- •26. Монитор безопасности обращений.

- •27. Модель Харрисона-Руззо-Ульмана. Элементарные операции. Теоремы.

- •28. Модель Белла-ЛаПадулы. Основная теорема безопасности Белла-ЛаПадулы.

- •29. Модель целостности Кларка-Вилсона.

- •30. Модель целостности Биба.

- •31. Совместное использование моделей безопасности.

- •32. Ролевое управление доступом. Критерий безопасности системы при применении ролевой модели.

- •33. Скрытые каналы передачи информации. Методы к выявлению скрытых каналов передачи информации.

- •34. Стандарты к информационной безопасности. Классификация.

- •35. «Оранжевая книга». Группы классов защищенности.

- •1. Политика безопасности

- •2. Подотчётность

- •3. Гарантии

- •36. Руководящие документы Гостехкомисии России.

- •37. Рд: «Концепция защиты свт и ас от несанкционированного доступа к информации».

- •38. Рд: «свт. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации».

- •39. Рд: «ас. Защита от несанкционированного доступа к информации. Классификация ас и требования по защите информации».

- •1. Подсистема управления доступом

- •2. Подсистема регистрации и учёта

- •3. Криптографическая подсистема

- •4. Подсистема обеспечения целостности

- •40. Рд: «свт. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации».

- •41. Рд: «Защита от несанкционированного доступа к информации. Программное обеспечение Средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей».

- •2. Контроль исходного состояния программного обеспечения.

- •3. Статический анализ исходных текстов программ.

- •4. Динамический анализ исходных текстов программ

- •5. Отчётность

- •42. «Общие критерии». Основные положения.

- •43. «Общие критерии». Структура и содержание профиля защиты.

- •44. «Общие критерии». Структура и содержание задания по безопасности.

- •45. «Общие критерии». Функциональные требования безопасности.

- •46. «Общие критерии». Требования доверия. Основные понятия и классификация требований доверия безопасности

- •47. Стандарты в области управления информационной безопасности. Iso/iec 17799:2005; iso/iec 27001:2005; bs 7799-3:2006. Основные положения.

- •Международные стандарты

- •Основные положения стандарта Понятие информационной безопасности

- •48. Методы шифрования. Симметричное шифрование. Блочное шифрование. Поточное шифрование.

- •49. Блочные шифры. Шифры перестановок. Шифры замены.

- •50. Шифры замены. Моноалфавитные шифры. Шифр с подстановкой Цезаря.

- •51. Шифры замены. Полиалфавитные шифры. Шифр с подстановками Виженера.

- •Кодирование в автоключевой системе Виженера (Лаба 2).

- •Система одноразового шифрования. Шифр Вернама (Лаба 3).

- •Поточные шифры. Регистры сдвига с обратной связью (Лаба 4).

- •Поточный шифр а5 (Лаба 2).

- •Методы продукционного шифрования. Сеть Фейстеля.

- •Стандарты шифрования данных des и aes.

- •Односторонние функции. Ключевой обмен Диффи-Хеллмана.

25. Формальная теория защиты информации. Основные определения. Аксиомы.

A – конечный алфавит, A* - множество слов конечной длины в алфавите A, * A L ⊂ - язык, т.е. множество слов, выделенных по

определённым правилам из A*.

Аксиома 1. Любая информация в АС представляется словом в некотором языке L.

Объект относительно языка L произвольное конечное множество слов языка L.

Текстовый файл представ собой одно из конечного множества слов L над некоторым алфавитом A.

Преобразованием информации - отображение, заданное на множестве слов языка L. Другими словами, преобразование отображает слово, описывающее исходные данные, в другое слово. Преобразование может: - храниться – в этом случае описание преобразования хранится в некотором объекте и ничем не отличается от других данных; - действовать – преобразование может взаимодействовать с некоторыми ресурсами АС.

Ресурсы системы, выделенные для действия преобразования, принято называть доменом. Чтобы инициировать действие преобразования, ему надо придать определённый статус – передать управление. Преобразование, которому передано управление,

называется процессом. В свою очередь, объект, описывающий преобразование, которому выделен домен и передано управление, называется субъектом. Субъект для реализации преобразования использует информацию, содержащуюся в объекте, т.е. осуществляет доступ к объекту. Существуют два основных вида доступа:

1. Чтение. Если S получает доступ к O на чтение, то это означает, что производится перенос информации от O к S – иначе говоря,

возникает информационный поток от O к S

2. Запись. Если S получает доступ к O на запись, то производится перенос информации от S к O, т.е. возникает информационный поток от S к O.

Данные два вида доступа являются базовыми. Существуют и более сложные варианты – например, активизация процесса, когда субъект S получает доступ к объекту O на активизацию процесса, записанного в O в виде данных. В этом случае для преобразования, описанного в O, формируется домен, и этому преобразованию передаётся управление.

Заметим, что любой субъект сам является объектом относительно некоторого языка. Поэтому если S – множество всех субъектов в системе, а O – множество всех объектов, то O S ⊆ .

Аксиома 2. Все вопросы безопасности информации описываются доступами субъектов к объектам.

26. Монитор безопасности обращений.

К онцепция

монитора безопасности обращений является

достаточно естественной формализацией

некого механизма, реализующего

разграничение доступа в системе.

онцепция

монитора безопасности обращений является

достаточно естественной формализацией

некого механизма, реализующего

разграничение доступа в системе.

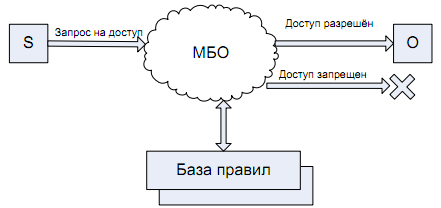

Монитор безопасности обращений (МБО) представляет собой фильтр, который разрешает или запрещает доступ, основываясь на установленных в системе правилах разграничения доступа.

S Запрос на доступ =>МБО<=>База правил=> Доступ разрешён/Доступ запрещен

Получив запрос на доступ от S к O, МБО анализирует базу правил, соответствующую установленной в системе политике безопасности, и либо разрешает, либо запрещает доступ.

МБО удовлетворяет следующим свойствам:

1. Ни один запрос на доступ субъекта к объекту не должен выполняться в обход МБО.

2. Работа МБО должна быть защищена от постороннего вмешательства.

3. Представление МБО должно быть достаточно простым для возможности верификации корректности его работы.