- •«Методы и средства защиты компьютерной информации»

- •1. Информационная безопасность. Базовые свойства защищаемой информации.

- •2. Методы обеспечения информационной безопасности.

- •3. Угрозы информационной безопасности. Классификация угроз. Методы перечисления угроз.

- •4. Структура системы защиты от угроз нарушения конфиденциальности информации.

- •5. Организационные меры и меры обеспечения физической безопасности.

- •6. Идентификация и аутентификация. Базовая схема идентификации и аутентификации.

- •7. Методы аутентификации.

- •8. Особенности парольных систем аутентификации. Основные угрозы безопасности парольных систем.

- •9. Основные рекомендации при практической реализации парольных систем.

- •10. Методы хранения паролей. Передача паролей по сети.

- •11. Разграничение доступа. Дискреционный и мандатный методы разграничения доступа. Матрица доступа.

- •12. Разграничение доступа. Ролевое управление.

- •13. Криптографические методы обеспечения конфиденциальности информации.

- •1. Симметричные криптосистемы.

- •2. Асимметричные криптосистемы.

- •14. Защита внешнего периметра. Межсетевое экранирование.

- •1. Фильтры пакетов.

- •2. Шлюзы сеансового уровня

- •3. Шлюзы прикладного уровня

- •4. Межсетевые экраны экспертного уровня.

- •15. Защита внешнего периметра. Системы обнаружения вторжений(ids).

- •16. Защита внешнего периметра. Системы предотвращения вторжений(ips).

- •15. Протоколирование и аудит.

- •18. Принцип обеспечения целостности информации.

- •19. Криптографические методы обеспечения целостности информации. Цифровые подписи.

- •20. Криптографические методы обеспечения целостности информации. Криптографические хэш-функции.

- •21. Криптографические методы обеспечения целостности информации. Коды проверки подлинности.

- •22. Построение системы защиты от угроз нарушения доступности. Получение информации. Дублирование каналов связи, дублирование шлюзов и межсетевых экранов.

- •23. Построение системы защиты от угроз нарушения доступности. Обработка информации. Дублирование серверов. Использование кластеров.

- •24. Построение системы защиты от угроз нарушения доступности. Хранение информации. Резервное копирование информации. Создание raid – массивов. Зеркалирование серверов.

- •25. Формальная теория защиты информации. Основные определения. Аксиомы.

- •26. Монитор безопасности обращений.

- •27. Модель Харрисона-Руззо-Ульмана. Элементарные операции. Теоремы.

- •28. Модель Белла-ЛаПадулы. Основная теорема безопасности Белла-ЛаПадулы.

- •29. Модель целостности Кларка-Вилсона.

- •30. Модель целостности Биба.

- •31. Совместное использование моделей безопасности.

- •32. Ролевое управление доступом. Критерий безопасности системы при применении ролевой модели.

- •33. Скрытые каналы передачи информации. Методы к выявлению скрытых каналов передачи информации.

- •34. Стандарты к информационной безопасности. Классификация.

- •35. «Оранжевая книга». Группы классов защищенности.

- •1. Политика безопасности

- •2. Подотчётность

- •3. Гарантии

- •36. Руководящие документы Гостехкомисии России.

- •37. Рд: «Концепция защиты свт и ас от несанкционированного доступа к информации».

- •38. Рд: «свт. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации».

- •39. Рд: «ас. Защита от несанкционированного доступа к информации. Классификация ас и требования по защите информации».

- •1. Подсистема управления доступом

- •2. Подсистема регистрации и учёта

- •3. Криптографическая подсистема

- •4. Подсистема обеспечения целостности

- •40. Рд: «свт. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации».

- •41. Рд: «Защита от несанкционированного доступа к информации. Программное обеспечение Средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей».

- •2. Контроль исходного состояния программного обеспечения.

- •3. Статический анализ исходных текстов программ.

- •4. Динамический анализ исходных текстов программ

- •5. Отчётность

- •42. «Общие критерии». Основные положения.

- •43. «Общие критерии». Структура и содержание профиля защиты.

- •44. «Общие критерии». Структура и содержание задания по безопасности.

- •45. «Общие критерии». Функциональные требования безопасности.

- •46. «Общие критерии». Требования доверия. Основные понятия и классификация требований доверия безопасности

- •47. Стандарты в области управления информационной безопасности. Iso/iec 17799:2005; iso/iec 27001:2005; bs 7799-3:2006. Основные положения.

- •Международные стандарты

- •Основные положения стандарта Понятие информационной безопасности

- •48. Методы шифрования. Симметричное шифрование. Блочное шифрование. Поточное шифрование.

- •49. Блочные шифры. Шифры перестановок. Шифры замены.

- •50. Шифры замены. Моноалфавитные шифры. Шифр с подстановкой Цезаря.

- •51. Шифры замены. Полиалфавитные шифры. Шифр с подстановками Виженера.

- •Кодирование в автоключевой системе Виженера (Лаба 2).

- •Система одноразового шифрования. Шифр Вернама (Лаба 3).

- •Поточные шифры. Регистры сдвига с обратной связью (Лаба 4).

- •Поточный шифр а5 (Лаба 2).

- •Методы продукционного шифрования. Сеть Фейстеля.

- •Стандарты шифрования данных des и aes.

- •Односторонние функции. Ключевой обмен Диффи-Хеллмана.

22. Построение системы защиты от угроз нарушения доступности. Получение информации. Дублирование каналов связи, дублирование шлюзов и межсетевых экранов.

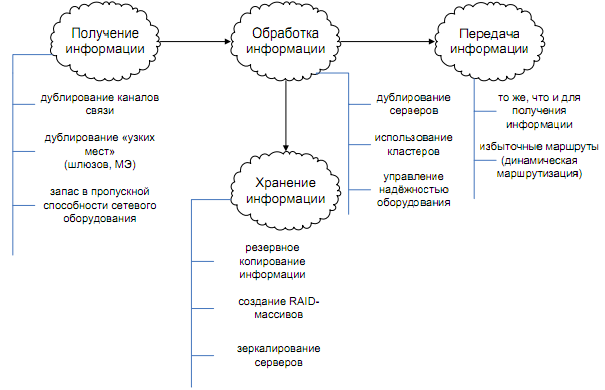

В общем случае обеспечение защиты от

угроз нарушения доступности информации

реализуется путём создания той или иной

избыточности. Структурная схема системы

защиты от угроз нарушения доступности:

общем случае обеспечение защиты от

угроз нарушения доступности информации

реализуется путём создания той или иной

избыточности. Структурная схема системы

защиты от угроз нарушения доступности:

Дублирование каналов связи может осуществляться как в пределах АС, так и в отношении каналов, связывающих АС с внешней

средой (например, путём использования каналов доступа к Internet от нескольких независимых провайдеров).

Дублирование «узких мест» позволяет избежать ситуации, когда связность АС нарушается из-за неисправности узла, представляющего собой «узкое место» - единую точку входа для всего трафика.

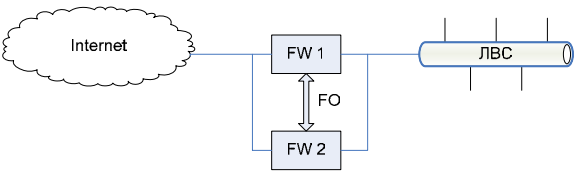

В схеме на рис в нормальных условиях функционирования работает межсетевой экран FW 1. Связь FO (failover) обеспечивает непрерывную синхронизацию FW 2 с FW 1, и в случае сбоя FW 1 всё управление берёт на себя FW 2.

23. Построение системы защиты от угроз нарушения доступности. Обработка информации. Дублирование серверов. Использование кластеров.

В общем случае обеспечение защиты от угроз нарушения доступности информации реализуется путём создания той или иной избыточности. Структурная схема системы защиты от угроз нарушения доступности

1.Получение информации(дублирование каналов связи, дублирование «узких мест»(шлюзов, МЭ), запас в пропускной способности сетевого оборудования) 2. Обработка информации (Дублирование серверов, использование кластеров, управление надёжностью оборудования) 3.1 Передача информации (избыточные маршруты (динамическая маршрутизация) )3.2 Хранение информации (резервное копирование информации, создание RAID-массивов, зеркалирование серверов)

Дублирование серверов позволяет обеспечить полноценнуюзамену сервера в случае его сбоя за счёт передачи управления резервному серверу. В случае отказа основного сервера, резервный сервер, постоянно синхронизирующийся с основным с использованием failover-связи, оперативно перехватит управление.

Использование кластеров позволяет наиболее эффективно обеспечить балансировку нагрузки между нескольким серверами. Кластером называется группа независимых серверов, управляемых как единая система. В отличие от механизма дублирования, в данном случае все серверы являются активными и принимают полноценное участие в обслуживании запросов клиентов.

24. Построение системы защиты от угроз нарушения доступности. Хранение информации. Резервное копирование информации. Создание raid – массивов. Зеркалирование серверов.

Резервное копирование информации является одним из важнейших механизмов, обеспечивающих её доступность и целостность. Используются следующие методы резервного копирования:

1. Полное/. В этом случае все без исключения файлы, потенциально подвергаемые резервному копированию, переносятся на резервный носитель.

2. Инкрементальное. Резервному копированию подвергаются только файлы, изменённые с момента последнего инкрементального

копирования.

3. Дифференциальное. Копируются файлы, изменённые с момента полного резервного копирования. Количество копируемых данных в этом случае с каждым разом возрастает.

На практике резервное копирование обычно осуществляется следующим образом: периодически проводится полное резервное копирование, в промежутках - инкрементальное или дифференциальное. Выбор между дифференциальным и инкрементальным резервным копированием осуществляется с учётом требуемых характеристик подсистемы резервного копирования: инкрементальное копирование выполняется быстрее, однако в случае дифференциального копирования легче восстановить оригинал по резервной копии.

Использование RAID-массивов решает задачу оптимального (с точки зрения надёжности и производительности) распределения данных по нескольким дисковым накопителям. Выделяют следующие типы RAID-массивов:

- 0.представляются как один виртуальный диск. Защита от сбоев на данном уровне никак не обеспечивается.

- 1. Реализуется зеркалирование – идентичные данные хранятся на нескольких (обычно на двух) дисках. Данный вариант обеспечивает надёжную защиту от сбоев носителя, однако является чрезвычайно неэффективным.

- 2 Биты данных поочерёдно размещаются на различных дисках; имеются выделенные диски, содержащие контрольные суммы. Для контроля ошибок используется код Хэмминга. Всего используется 39 дисков: 32 с данными и 7 с контрольными суммами. На практике данный уровень используется крайне редко.

- 3,4 Байты или блоки данных записываются на различные диски, биты чётности – на выделенный диск.

- 5 Данные и контрольные суммы распределяются по всем дискам. Достоинство данного подхода состоит в том, что возможно одновременное выполнение нескольких операций чтения или записи, что значительно повышает общую производительность системы.

- 6 Функционирование аналогично массивам уровня 5, дополнительно на аппаратном уровне реализовано представление массива в виде единого виртуального диска.

Иногда на практике используются и другие уровни RAID, представляющие собой нестандартизованные комбинации выше перечисленных.

Зеркалирование серверов в целом аналогично зеркалированию дисковых накопителей: идентичные данные в целях защиты от сбоев оборудования записываются на два независимых сервера. Речь в данном случае идёт исключительно о хранении данных.