- •«Методы и средства защиты компьютерной информации»

- •1. Информационная безопасность. Базовые свойства защищаемой информации.

- •2. Методы обеспечения информационной безопасности.

- •3. Угрозы информационной безопасности. Классификация угроз. Методы перечисления угроз.

- •4. Структура системы защиты от угроз нарушения конфиденциальности информации.

- •5. Организационные меры и меры обеспечения физической безопасности.

- •6. Идентификация и аутентификация. Базовая схема идентификации и аутентификации.

- •7. Методы аутентификации.

- •8. Особенности парольных систем аутентификации. Основные угрозы безопасности парольных систем.

- •9. Основные рекомендации при практической реализации парольных систем.

- •10. Методы хранения паролей. Передача паролей по сети.

- •11. Разграничение доступа. Дискреционный и мандатный методы разграничения доступа. Матрица доступа.

- •12. Разграничение доступа. Ролевое управление.

- •13. Криптографические методы обеспечения конфиденциальности информации.

- •1. Симметричные криптосистемы.

- •2. Асимметричные криптосистемы.

- •14. Защита внешнего периметра. Межсетевое экранирование.

- •1. Фильтры пакетов.

- •2. Шлюзы сеансового уровня

- •3. Шлюзы прикладного уровня

- •4. Межсетевые экраны экспертного уровня.

- •15. Защита внешнего периметра. Системы обнаружения вторжений(ids).

- •16. Защита внешнего периметра. Системы предотвращения вторжений(ips).

- •15. Протоколирование и аудит.

- •18. Принцип обеспечения целостности информации.

- •19. Криптографические методы обеспечения целостности информации. Цифровые подписи.

- •20. Криптографические методы обеспечения целостности информации. Криптографические хэш-функции.

- •21. Криптографические методы обеспечения целостности информации. Коды проверки подлинности.

- •22. Построение системы защиты от угроз нарушения доступности. Получение информации. Дублирование каналов связи, дублирование шлюзов и межсетевых экранов.

- •23. Построение системы защиты от угроз нарушения доступности. Обработка информации. Дублирование серверов. Использование кластеров.

- •24. Построение системы защиты от угроз нарушения доступности. Хранение информации. Резервное копирование информации. Создание raid – массивов. Зеркалирование серверов.

- •25. Формальная теория защиты информации. Основные определения. Аксиомы.

- •26. Монитор безопасности обращений.

- •27. Модель Харрисона-Руззо-Ульмана. Элементарные операции. Теоремы.

- •28. Модель Белла-ЛаПадулы. Основная теорема безопасности Белла-ЛаПадулы.

- •29. Модель целостности Кларка-Вилсона.

- •30. Модель целостности Биба.

- •31. Совместное использование моделей безопасности.

- •32. Ролевое управление доступом. Критерий безопасности системы при применении ролевой модели.

- •33. Скрытые каналы передачи информации. Методы к выявлению скрытых каналов передачи информации.

- •34. Стандарты к информационной безопасности. Классификация.

- •35. «Оранжевая книга». Группы классов защищенности.

- •1. Политика безопасности

- •2. Подотчётность

- •3. Гарантии

- •36. Руководящие документы Гостехкомисии России.

- •37. Рд: «Концепция защиты свт и ас от несанкционированного доступа к информации».

- •38. Рд: «свт. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации».

- •39. Рд: «ас. Защита от несанкционированного доступа к информации. Классификация ас и требования по защите информации».

- •1. Подсистема управления доступом

- •2. Подсистема регистрации и учёта

- •3. Криптографическая подсистема

- •4. Подсистема обеспечения целостности

- •40. Рд: «свт. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации».

- •41. Рд: «Защита от несанкционированного доступа к информации. Программное обеспечение Средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей».

- •2. Контроль исходного состояния программного обеспечения.

- •3. Статический анализ исходных текстов программ.

- •4. Динамический анализ исходных текстов программ

- •5. Отчётность

- •42. «Общие критерии». Основные положения.

- •43. «Общие критерии». Структура и содержание профиля защиты.

- •44. «Общие критерии». Структура и содержание задания по безопасности.

- •45. «Общие критерии». Функциональные требования безопасности.

- •46. «Общие критерии». Требования доверия. Основные понятия и классификация требований доверия безопасности

- •47. Стандарты в области управления информационной безопасности. Iso/iec 17799:2005; iso/iec 27001:2005; bs 7799-3:2006. Основные положения.

- •Международные стандарты

- •Основные положения стандарта Понятие информационной безопасности

- •48. Методы шифрования. Симметричное шифрование. Блочное шифрование. Поточное шифрование.

- •49. Блочные шифры. Шифры перестановок. Шифры замены.

- •50. Шифры замены. Моноалфавитные шифры. Шифр с подстановкой Цезаря.

- •51. Шифры замены. Полиалфавитные шифры. Шифр с подстановками Виженера.

- •Кодирование в автоключевой системе Виженера (Лаба 2).

- •Система одноразового шифрования. Шифр Вернама (Лаба 3).

- •Поточные шифры. Регистры сдвига с обратной связью (Лаба 4).

- •Поточный шифр а5 (Лаба 2).

- •Методы продукционного шифрования. Сеть Фейстеля.

- •Стандарты шифрования данных des и aes.

- •Односторонние функции. Ключевой обмен Диффи-Хеллмана.

19. Криптографические методы обеспечения целостности информации. Цифровые подписи.

При построении систем защиты от угроз нарушения целостности информации используются следующие криптографические примитивы:

- цифровые подписи; - криптографические хэш-функции; - коды проверки подлинности.

Цифровые подписи представляет собой механизм подтверждения подлинности и целостности цифровых документов. Во многом она является аналогом рукописной подписи. требования:

1. Цифровая подпись должна позволять доказать, что именно законный автор, и никто другой, сознательно подписал документ.

2. Цифровая подпись должна представлять собой неотъемлемую часть документа. Должно быть невозможно отделить подпись от документа и использовать её для подписывания других документов.

3. Цифровая подпись должна обеспечивать невозможность изменения подписанного документа (в том числе и для самого автора!).

4. Факт подписывания документа д.б. юридически доказуемым. Д.б. невозможным отказ от авторства подписанного документа.

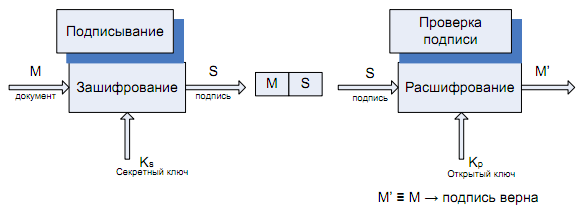

В простейшем случае для реализации цифровой подписи может быть использован механизм, аналогичный асимметричной криптосистеме. Разница будет состоять в том, что для зашифрования (являющегося в данном случае подписыванием) будет использован секретный ключ, а для расшиврования, играющего роль проверки подписи, -общеизвестный открытый ключ

Документ>Зашифрование Секретный ключ Подписывание >подпись>M S> подпись > Проверка подписи Расшифрование Открытый ключ

Порядок использования цифровой подписи:

1. Документ зашифровывается секретным ключом подписывающего, и зашифрованная копия распространяется вместе с оригиналом документа в качестве цифровой подписи.

2. Получатель, используя общедоступный открытый ключ подписывающего, расшифровывает подпись, сличает её с оригиналом и убеждается, что подпись верна.

недостаток: объём передаваемого сообщения возрастает как минимум в 2 раза.

20. Криптографические методы обеспечения целостности информации. Криптографические хэш-функции.

Функция вида y=f(x) называется криптографической хэш-функцией, если она удовлетворяет следующим свойствам:

1. На вход хэш-функции может поступать последовательность данных произвольной длины, результат же (называемый хэш, или дайджест) имеет фиксированную длину.

2. Значение y по имеющемуся значению x вычисляется за полиномиальное время, а значение x по имеющемуся значению y почти во всех случаях вычислить невозможно.

3. Вычислительно невозможно найти два входных значения хэш-функции, дающие идентичные хэши.

4 .

При вычислении хэша используется вся

информация входной последовательности.

.

При вычислении хэша используется вся

информация входной последовательности.

5. Описание функции является открытым и общедоступным.

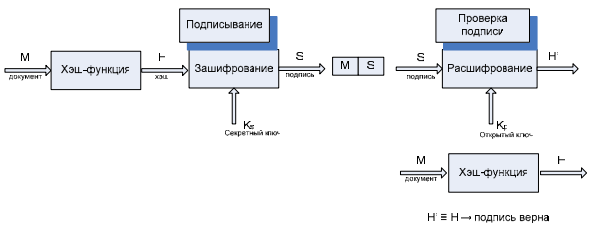

РИС Подписав вместо исходного сообщения его хэш, мы передаём результат вместе с исходным сообщением. Получатель расшифровывает подпись и сравнивает полученный результат с хэшем сообщения. В случае совпадения делается вывод о том, что подпись верна.

21. Криптографические методы обеспечения целостности информации. Коды проверки подлинности.

Часто криптографические хэш-функции используются в качестве средств контрольного суммирования: например, для некоторого файла, помещённого в публичный доступ на ftp-сервере, может быть приведён его хэш, подсчитанный с использованием некоторого алгоритма. В этом случае пользователь, скачавший данный файл, может убедиться в его подлинности,

Однако в этом случае злоумышленник может подменить файл и привести хэш, соответствующий новому файлу – выявить подобные манипуляции, используя обычные хэш-функции, невозможно. Защита от подобного рода атак обеспечивается путём

применения кодов проверки подлинности.

Коды проверки подлинности, или MAC-коды [15], представляют собой криптографические хэш-функции, для вычисления которых необходимо знать секретный ключ. Использование ключа позволяет гарантировать невозможность подмены

защищаемых объектов, аналогичной приведённой выше: злоумышленник, не знающий секретного ключа, не сможет пересчитать хэш для нового файла. В качестве кодов проверки подлинности часто используются модификации симметричных криптографических систем.