Подведем итоги

в целях защиты информации и экономии IP адресов в сетях организаций на клиентские компьютеры часто устанавливаются специальные IP адреса, запрещенные в глобальной сети

NAT-шлюз выполняет подмену внутреннего IP адреса отправителя запроса на свой внешний IP адрес и тем самым полностью скрывает от внешнего мира структуру внутренней сети организации; по приходу к NAT-шлюзу ответа из глобальной сети он восстанавливает в поле получателя внутренний адрес настоящего отправителя

прокси-сервер выполняет те же действия, однако, декодирует запрос более глубоко, за счет чего реализует набор дополнительных возможностей

вопросы для самоконтроля

1. Как NAT-шлюз (например, одновременно использующийся и как рабочая станция) отделяет ответы на свои собственные запросы в Интернет, от ответов на запросы изнутри сети, над которыми он выполнил подмену адресов ?

2. Если в сети организации используются одновременно NAT-шлюз и прокси-сервер, нужно ли исключать прокси-сервер из списка транслируемых на NAT-шлюзе IP адресов ?

ИНДИВИДУАЛЬНЫЕ ЗАДАНИЯ

1. Инсталлируйте прокси-сервер на Ваш выбор, поддерживающий разделение пользователей. Установите пользователям различные ограничения на общий объем копируемых из Интернета данных (за сутки или за месяц). Блокируйте всем доступ к EXE-файлам. Дополнительно блокируйте одному из пользователей доступ к ZIP-файлам. Блокируйте всем доступ к 2-3 сайтам на Ваш выбор. Блокируйте всем доступ к ресурсам, содержащим в названии сочетания символов "xxx" или "adult". Проверьте работу всех ограничений.

Тема 5.4. Криптографическая защита в сетях

В результате изучения данной темы Вы будете знать:

что такое криптотуннель и какие виды криптотуннелей бывают;

как с помощью криптотуннелей построить защищенную виртуальную компьютерную сеть.

Как мы уже выяснили, единственным достоверно гарантирующим конфиденциальность и целостность передачи информации средством является криптография. Организация зашифрованной передачи данных из одного защищенного сетевого периметра в другой называется криптотуннелем. Аналогия, положенная в название, достаточно очевидна – в открытой, непредсказуемой глобальной сети между двумя безопасными "островками" с помощью криптосредств выстраивается закрытый для всех посторонних взглядов туннель передачи данных (см. рис. 5.4.1).

Рис.5.4.1. Криптографический туннель

В зависимости от длительности активного состояния туннеля криптотуннели делятся на:

стационарные, устанавливаемые при создании сетевой инфраструктуры и поддерживающиеся постоянно – обычно они соединяют между собой различные сети одной или нескольких организаций;

динамические или коммутируемые, устанавливаемые по запросу клиента для передачи той или иной информации и закрывающиеся по окончании сеанса – обычно соединяют одиночный компьютер (например, домашний или переносной) с сетью организации, в которой работает пользователь.

Существует несколько возможных точек внедрения криптографической защиты в процесс передачи данных:

шифрование на прикладном уровне (рис. 5.4.2) возможно только в том случае, когда в самом прикладном протоколе разработчиками предусмотрена такая возможность – сейчас такие протоколы встречаются довольно редко;

Рис.5.4.2. Шифрование на прикладном уровне

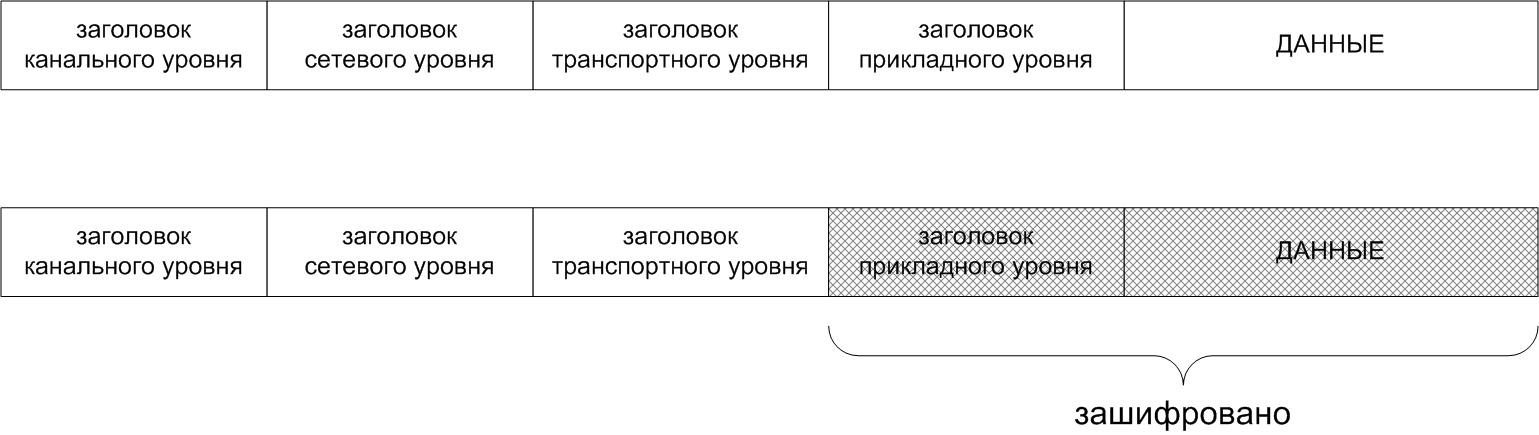

шифрование на транспортном уровне (рис. 5.4.3) создает прослойку между прикладными программами и TCP/UDP сокетами, организуя так называемые безопасные сокеты (англ. secure sockets) – версия этого механизма с открытым кодом носит название SSL, а стандартизованная институтом IETF – TLS;

Рис.5.4.3. Шифрование на транспортном уровне

криптотуннель на сетевом уровне в транспортном режиме (рис. 5.4.4) шифрует все данные транспортного и более высоких протоколов, но оставляет без изменения сам сетевой протокол IP;

Рис.5.4.4. Шифрование на сетевом уровне в транспортном режиме

криптотуннель на сетевом уровне в туннельном режиме (рис. 5.4.5) является наиболее универсальным средством защиты в TCP/IP-сетях, поскольку шифрует в том числе и все данные сетевого уровня, добавляя собственный новый IP заголовок к пакету – наиболее распространенным протоколом этого варианта криптотуннеля является стандарт IPSEC.

В настоящее время возможности создания IPSEC-туннеля встроена практически во все операционные системы (Windows, UNIX, Linux, BSD) и в выделенные маршрутизаторы.

Рис.5.4.5. Шифрование на сетевом уровне в туннельном режиме

шифрование на канальном и физическом уровнях используется в тех случаях, когда злоумышленник имеет доступ к общему с защищаемым пользователем сегменту сети, например, в беспроводных сетях или в линиях связи, территориально проходящих вне организации.

В связи с тем, что передача данных внутри IPSEC-туннеля никак не соприкасается с адресами Интернета, становится возможным использовать при передаче данных обычные для организаций внутренние IP адреса. Тем самым, организуются так называемые виртуальные частные сети (англ. virtual private networks – VPN). Виртуальными они называются из-за того, что настоящим носителем данных для них является Интернет, однако, ни пользователи Интернета ни VPN-пользователи не могут получить доступ друг к другу – они находятся в разных адресных пространствах.

Для того, чтобы злоумышленник, прослушивая сеть длительный период, не смог набрать достаточное для взлома ключа количество пар "открытый текст / зашифрованный текст", в криптотуннелях практически всегда используют короткоживущие ключи сеанса. Ключ сеанса создается по определенной схеме из основного ключа (называемого в этом случае мастер-ключем) независимо и синхронно на обоих концах криптотуннеля. Время жизни каждого ключа сеанса обычно устанавливается в несколько мегабайт переданной информации или в 5–60 минут. Как только наступает или первое или второе условие, обе стороны туннеля уничтожают старый ключ сеанса и по одинаковому алгоритму создают новый (естественно, не передавая его по сети).

В качестве мастер-ключа все современные протоколы могут использовать как симметричный ключ (парольную фразу), так и заверенные сертификаты открытых ключей. В некоторых криптотуннелях (таких как, например, IPSEC) функции обеспечения целостности и конфиденциальности отделены друг от друга, и могут быть включены как одновременно, так и каждая по отдельности.