Тема #11. Сетевая безопасность

В настоящее время без сетей передачи данных мы уже не можем представить себе компьютерный мир. Вокруг нас

локальные сети школ, колледжей, институтов, предприятий и организаций;

коммутируемый доступ по модемным линиям;

сети размеров района и города;

беспроводные сети;

и, конечно же, Интернет.

Еще в начале 1980-х годов, буквально через несколько лет после построения первых действительно крупных сетей их авторы подняли вопрос: "А что будет, если один из пользователей, подключенных к такой сети, захочет нанести какой-либо вред остальным абонентам ?". Их выводы на тот момент были неутешительны. Первоочередной задачей при построении любой открытой (не военной) сети было обеспечить передачу данных, и очень часто на её решении весь этап проектирования и заканчивался.

Через несколько лет мрачные прогнозы оправдались. Первые безвредные опыты по выведению из строя других машин, подключенных к сети, проделали студенты одного из институтов ради баловства и самоутверждения. Затем последовали инциденты с уже серьезными моральными и материальными потерями.

На сегодняшний день ситуация в области сетевой информационной безопасности находится в шатком равновесии, определяющемся двумя факторами:

с одной стороны, любые инциденты, вызывающие серьезные материальные потери, заставляют как разработчиков, так и пользователей вкладывать средства в защиту от сетевой преступности, сравнимые с потенциально возможными убытками;

с другой стороны, геометрический рост количества абонентов в сетях и передаваемого трафика, а также постоянное появление всё новых и новых услуг и недостаточно проработанных сетевых протоколов приводит к увеличению как интенсивности, так и "изощренности" атак.

Угрозы информации в компьютерных сетях

В результате изучения данной темы Вы будете знать

основные виды угроз информации, обрабатываемой в компьютерных сетях;

их классификацию по цели и источнику;

причины, вызывающие возможность реализации этих угроз на практике.

В первую очередь определимся с терминологией и с тем "что ?" и "от кого ?" нам будет необходимо защищать.

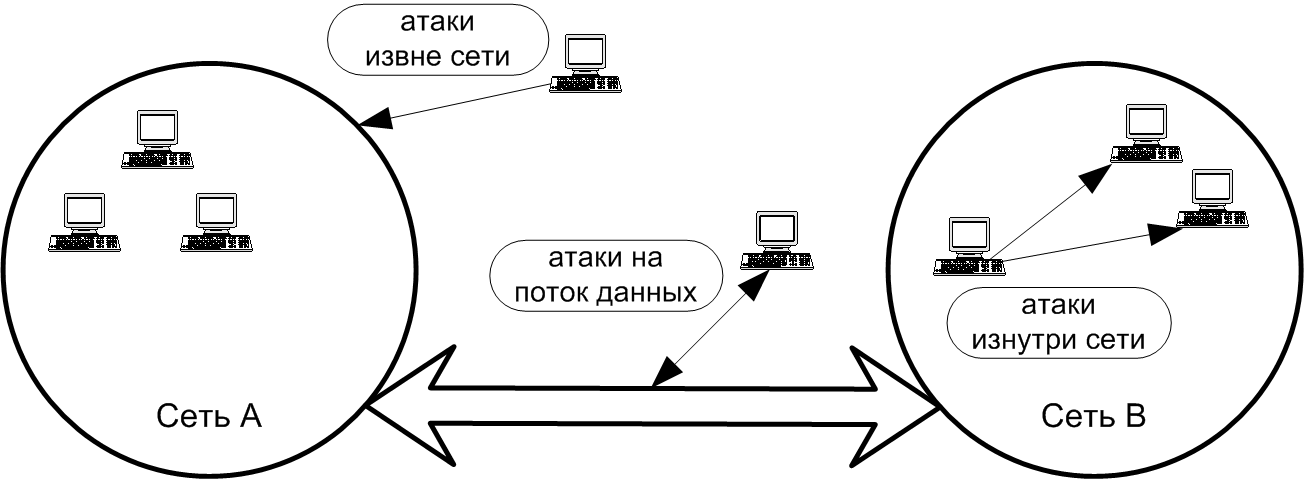

Наиболее общая модель сети изображена на рис. 5.1.1. Она включает в себя сети организаций, глобальную сеть, отдельных пользователей.

С точки зрения сетевой защиты информации необходимо ввести два дополнительных термина:

сетевой периметр – условную границу между компьютерами, подключенными к сети организации, и прочими компьютерами;

межсетевой шлюз – точку соприкосновения сетевых периметров между собой или с глобальной сетью.

Рис. 5.1.1. Различные виды сетей и взаимодействие между ними.

Традиционно основные усилия по защите сетей от вторжения прилагаются к межсетевым шлюзам. Внутри сети организации выполняется лишь минимум защитных действий, полагая, что подключенные внутри периметра пользователи – в подавляющем большинстве доверенные лица.

В случае подключения одиночного компьютера к глобальной сети сетевой периметр сужается до него самого, а шлюзом становится точка подключения его к глобальной сети (в некоторых случаях считается, что шлюза в этом случае вообще нет).

На основании данной модели все сетевые атаки можно разделить на (см. рис. 5.1.2):

атаки извне сети, направленные на прохождение внутрь периметра;

атаки изнутри сети (в том числе возможно нацеленные на разрушение защиты сетевого периметра изнутри), происходящие из-за ошибочно доверительных отношений;

атаки на поток данных, передаваемый между сетями.

Рис. 5.1.2. Виды сетевых атак.

По цели, преследуемой злоумышленником, атаки можно традиционно разделить на атаки на конфиденциальность (К), целостность (Ц), доступность (Д).

Наиболее часто встречающиеся классы сетевых атак сведены в таблицу 5.1.1.

Таблица 5.1.1. Основные сетевые угрозы

Название класса атак |

Вид атаки |

Цель атаки |

прослушивание трафика |

на поток |

К |

модификация трафика |

на поток |

Ц |

"отказ в обслуживании" сетевой инфраструктуры:

|

на поток |

Д |

ошибки при декодировании сетевых запросов и ответов:

|

изнутри извне |

К Д |

ошибки при исполнении запросов:

|

изнутри извне |

К Д |

неверная настройка правил доступа в серверных приложениях |

изнутри извне |

К Ц Д |

неверная настройка правил взаимодействия в клиентских приложениях с другими программами на компьютере |

извне |

К Ц Д |

перехват сессий |

поток |

К Ц |

подмена адреса отправителя сообщения |

извне |

Ц Д |

исчерпание ресурсов сервера большим количеством корректных по сути, но вымышленных запросов (англ. flood) |

изнутри извне |

Д |

Как видим, три основных класса угроз информации в компьютерных сетях исходят:

от ошибок в сетевых протоколах и стандартах (например, базовый протокол Интернета IP не может гарантировать истинность адреса отправителя сообщения, а протокол TCP не может противостоять вымышленным запросам на соединение) – данный класс угроз практически неустраним без перехода на более современные сетевые стандарты и технику;

от ошибок в реализации сетевых программ (например, во многих HTTP-серверах неверно обрабатывается Unicode-кодировка, а во многих FTP-серверах недостаточно тщательно выполняется проверка границ директорий, разрешенных для пользователя) – основной защитой от подобных угроз будет информированность администратора о всех найденных угрозах и уязвимостях в используемом в организации программном обеспечении, своевременная установка обновлений и "заплаток" от его производителей;

от ошибок в настройке сетевых программ (например, разрешение доступа по IP-адресу отправителя, а не по паролю, или разрешение на запись в каталоги, содержащие системные или исполняемые другими пользователями файлы) – защитой от угроз этого рода может быть только высокая квалификация системного и сетевого администраторов и специалистов по защите информации (если они предусмотрены в штате организации).

адреса самых популярных серверов, информирующих о сетевых уязвимостях:

англоязычные:

http://www.cve.mitre.org/

http://www.osvdb.org/

http://www.kb.cert.org/

http://xforce.iss.net/

http://www.securityfocus.com/

русскоязычные:

http://security.nnov.ru/

http://www.bugtraq.ru/

Подведем итоги

при организации компьютерных сетей никогда нельзя забывать о вопросах информационной безопасности;

сетевые атаки могут быть выполнены извне Вашей сети, на передаваемые данные, а в случае недостаточного внимания к вопросам защиты информации и изнутри Вашей сети;

сетевая безопасность наиболее быстро развивающийся раздел защиты информации – она более всего требует быть в курсе самых последних новостей об угрозах, уязвимостях и методах защиты от них.

вопросы для самоконтроля

1. Как Вы думаете, почему выгоднее выделять отдельные сети и обеспечивать защиту информации только на их периметре ?

2. Что такое межсетевой шлюз ?

3. Почему подмена адреса отправителя сообщения может нарушить целостность и доступность информации, но не нарушает ее конфиденциальность ?

4. Дополните список возможных угроз, связанных с неверной настройкой сетевого программного обеспечения, исходя из Вашего опыта.

Межсетевые экраны (МСЭ)

В результате изучения данной темы Вы будете знать:

зачем нужны и как работают межсетевые экраны – одно из основных средств защиты сетей;

основные правила их настройки;

принцип работы персональных файрволов.

Межсетевой экран (МСЭ) – он же файрвол (англ. firewall), он же брандмауэр (нем. brandmower) – основное и наиболее универсальное средство защиты в компьютерных сетях. По своей сути межсетевой экран представляет сетевой фильтр на границе двух или большего числа сетей. То есть это устройство или программа, которая по определенным правилам разрешает или запрещает сетевому пакету пройти из одной сети в другую. Конечно же, межсетевой экран наиболее оптимально совмещать с межсетевым шлюзом – ведь именно он располагается на границе сетей – так и поступают на практике.

От того, насколько "глубоко" МСЭ может декодировать проходящий через него пакет, напрямую зависит качество его работы. В связи с этим различают межсетевые экраны:

3-го (сетевого) уровня – они могут принимать решения о запрете или разрешении только исходя из IP-адреса отправителя и получателя пакетов;

4-го (транспортного) уровня без контроля сессий – анализируют дополнительно номера UDP и TCP портов;

4-го (транспортного) уровня с контролем сессий – в дополнение к анализу портов запоминают все установленные сессии и автоматически пропускают пакеты, идущие в ответном направлении;

7-го (прикладного) уровня – анализируют известные им прикладные протоколы, такие как HTTP (WWW-странички), FTP (передача файлов), SMTP и POP (электронная почта) и могут разрешать или запрещать соединения в зависимости от того, что именно передается внутри него.

В основе работы МСЭ любого уровня лежат списки контроля доступа (англ. access control list – ACL), которые состоят из нескольких последовательно проверяемых правил доступа (англ. access rule). Каждое правило доступа состоит из:

условий, на соответствие которым проверяется пакет (их детализация зависит от уровня анализа МСЭ);

действия, которое будет выполнено межсетевым экраном с подобным пакетом (наиболее часто используются: "пропустить", "запретить" и "вернуть обратно, пометив как запрещенное");

дополнительных параметров правила (например, нужно ли подсчитывать количество выполненных операций по этому правилу, вести ли подробный журнал об обработанных пакетах, информировать ли администратора системы о срабатывании этого события) .

Каждый пришедший пакет, проверяется по правилам доступа в том порядке, в котором они включены в список правил. Как только все указанные в правиле доступа условия совпали с характеристиками пакета, анализ прекращается и над пакетом выполняется то действие, которое записано в текущем правиле. В связи с этим порядок записи правил доступа чрезвычайно важен, и случайная замена местами двух правил может "свести на нет" все усилия по настройке межсетевого экрана.

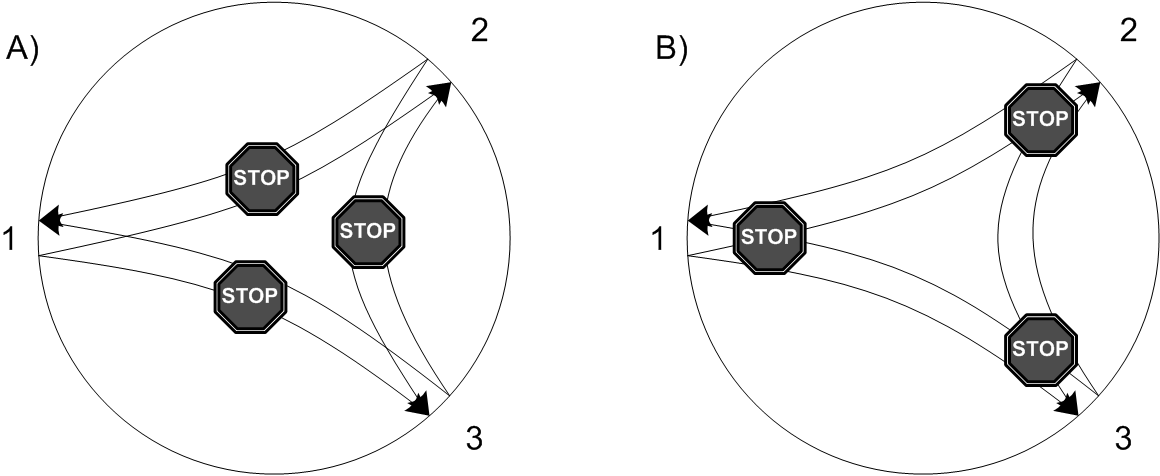

В зависимости от внутреннего устройства МСЭ списки правил доступа могут быть настроены либо на анализ трафика, проходящего с одного интерфейса на другой (вариант A на рис. 5.2.1), либо на анализ всего входящего и исходящего трафика каждого интерфейса (вариант B). Оба способа имеют свои преимущества и недостатки.

Интерфейсом называется точка присоединения межсетевого шлюза к каждой из сетей

Рис.5.2.1. Варианты установки списков правил доступа в МСЭ

При создании правил для межсетевого экрана разграничивающего доверенную сеть (например, сеть Вашей организации) от сети общего пользования или от любой сторонней сети, где возможно появление злоумышленника, обычно пользуются следующими принципами. Основной фильтрации подвергается сетевой трафик, входящий из "чужой" сети. Разрешается только тот входящий трафик, который необходим для работы Вашей сети. Фильтрация исходящего из доверенной сети трафика производится, если есть подозрения на возможность утечки информации из доверенной сети (например, посредством программных закладок).

Наиболее распространенные на момент создания материала межсетевые экраны:

Cisco PIX Firewall,

Checkpoint Firewall-1,

Cisco IOS Firewall

Примерная последовательность правил доступа:

запретить трафик к компьютерам, которые никогда не должны взаимодействовать с внешней сетью;

запретить те служебные протоколы (управление сетью, динамическая маршрутизация и т.п.), которые вы не используете в работе со внешними сетями;

запретить пакеты, в IP адресе отправителя которых указана Ваша внутренняя сеть или служебный адрес 127.0.0.1 (защита от подмены IP-адресов);

запретить широковещательные пакеты;

разрешить трафик по протоколам, необходимым для работы (в некоторых случаях будет эффективно жестко задать список компьютеров, которым необходим именно этот протокол);

запретить весь остальной сетевой трафик.

Пример

Построим списки правил доступа МСЭ сети организации, подключенной к Интернет, пользующейся WWW и почтовыми серверами Интернета и имеющей внутри 126 рабочих станций (с IP адресами 17.17.17.1 – 17.17.17.126) и собственный WWW (17.17.17.188) сервер, а также кластер серверов базы данных с адресами (17.17.17.221 и 17.17.17.222).

Для входящего трафика на внешнем интерфейсе (трафик, входящий со стороны сети Интернет) :

! запрещаем любой доступ к серверам базы данных

deny ip 0.0.0.0 255.255.255.255 17.17.17.220 255.255.255.252 log

! запрещаем любой доступ якобы от немаршрутизируемых сетей

deny ip 10.0.0.0 255.0.0.0 17.17.17.0 255.255.255.0

deny ip 172.16.0.0 255.240.0.0 17.17.17.0 255.255.255.0

deny ip 192.168.0.0 255.255.0.0 17.17.17.0 255.255.255.0

! запрещаем любой доступ якобы от собственного адреса

deny ip 127.0.0.1 255.255.255.255 17.17.17.0 255.255.255.0

! для остальных машин разрешаем служебный протокол ICMP

permit icmp 0.0.0.0 0.0.0.0 17.17.17.0 255.255.255.0

! разрешаем доступ к WWW-серверу организации

permit tcp 0.0.0.0 0.0.0.0 17.17.17.188 255.255.255.255 80 log

! разрешаем обратный трафик от WWW-серверов Интернета

permit tcp 0.0.0.0 0.0.0.0 80 17.17.17.0 255.255.255.128 established

! разрешаем обратный трафик от почтовых серверов Интернета

permit tcp 0.0.0.0 0.0.0.0 25 17.17.17.0 255.255.255.128 established

permit tcp 0.0.0.0 0.0.0.0 110 17.17.17.0 255.255.255.128 established

! запрещаем любой другой доступ и записываем все попытки в лог

deny ip 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 log

Интересное продолжение идеи межсетевого экрана было введено в практику для одиночных компьютеров, подключенных к сети. Для них тоже можно реализовать фильтрацию пакетов, аналогичную МСЭ, но только средствами самой операционной системы или дополнительных драйверов к ней. Получающаяся при этом программная прослойка между сетью и сетевыми программами, запущенными на компьютере, получила название персональный файрвол.

Наиболее распространенные на момент создания материала персональные файрволы:

Agnitum Outpost,

ZoneAlarm,

Kerio Personal Firewall,

Norton Security

Принципы фильтрации пакетов персональным файрволом полностью идентичны межсетевому экрану. Дополнительно здесь появляется возможность включать в условия правил доступа названия программ, отправляющих или получающих сетевые пакеты. Таким образом, для разных видов программ можно создать совершенно разные наборы правил, и довольно эффективно бороться с программными закладками, пытающимися организовать утечку информации с компьютера через сеть передачи данных.

Из недостатков персональных файрволов следует отметить:

уязвимость к отключению данной системы защиты изнутри (некоторые троянские программы уже умеют, попав на компьютер, отключать наиболее популярные версии персональных файрволов);

дополнительную нагрузку на администратора сети, связанную с децентрализацией управления фильтрацией трафика.