- •1 Анализ угроз для информационной системы районного отдела вневедомственной охраны

- •1.1 Разработка информационно-логической модели информационной системы организации

- •1.2 Разработка описания угроз на основе модели угроз из национального стандарта гост р исо/мэк 15408

- •1.3 Квалификация актуальных для данной информационной системы угроз на основе оценки значимости каждого фактора в проявлении угрозы и оценки вероятности проявления отдельных факторов каждой угрозы

- •1.3.1 Получение оценок значимости каждого фактора в проявлении угрозы и оценок вероятности проявления отдельных факторов каждой угрозы отдельными экспертами

- •1.3.2 Получение оценок вероятности каждой угрозы

- •1.3.3 Представление оценок вероятности каждой угрозы и группирование угроз

- •2 Проведение сравнительного анализа фактического состояния защищенности информационной системы букмекерской конторы

- •Заключение

- •Приложение а «Расчеты вероятностей проявления каждой из угроз и вероятностей проявления угроз с учетом весов экспертов»

1.3.3 Представление оценок вероятности каждой угрозы и группирование угроз

На данном этапе было выполнено графическое представление оценок угроз и группирование угроз. Для этого были проанализированы угрозы, описанные в предыдущих этапах, и отнесены к угрозам нарушения требований подсистемы управления доступом и к угрозам нарушения требований подсистемы обеспечения целостности, требования к которым сформулированы в руководящих документах Федеральной службы по техническому и экспортному контролю «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации».

Угрозы должны быть сгруппированы в следующие группы:

угрозы нарушения требований подсистемы контроля доступа;

угрозы нарушения требований подсистемы регистрации и учета;

угрозы нарушения требований криптографической подсистемы;

угрозы нарушения требований подсистемы обеспечения целостности.

Результаты группирования угроз в соответствии с подсистемами системы защиты информации, противостоящими им, представлены в таблице 15.

Таблица 15 – Группирование угроз в соответствии с подсистемами системы защиты информации, противостоящими им

Наименование угрозы |

Групповая оценка вероятности угрозы |

Подсистема системы защиты информации |

Угроза отказа работы АС |

0,5133 |

подсистема управления доступом, подсистема регистрации и учета |

Угроза получения конфиденциальной информации в СУБД и ОС |

0,4909 |

подсистема управления доступом, подсистема обеспечения целостности, криптографическая подсистема |

С учетом группирования и численных значений оценок вероятностей угроз результаты представлены в графическом виде с помощью диаграмм.

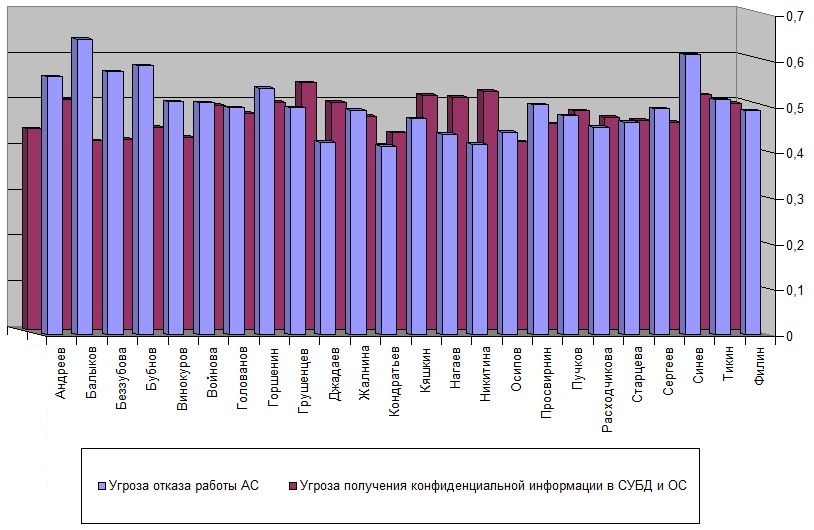

Графическое представление оценок вероятности проявления угроз каждым экспертом приведено на рисунке 3.

Рисунок 3 — Графическое представление оценок вероятности проявления угроз экспертами

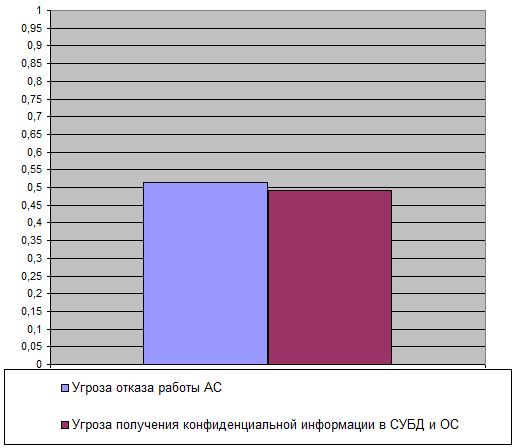

Графическое представление групповых оценок вероятности проявления угроз приведены на рисунке 4.

Рисунок 4 — Графическое представление групповых оценок вероятности проявления угроз

2 Проведение сравнительного анализа фактического состояния защищенности информационной системы букмекерской конторы

На данном этапе практической работы выработаны рекомендации по устранению замечаний к системе защиты информации (СЗИ) с тем, чтобы она соответствовал установленному классу защиты. Уровень защищенности информации в ИС оценивается отсутствием проявления угроз или отсутствием нарушения требований по защите информации, сформулированных в Руководящем Документе ФСТЭК «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации». В соответствии с вариантом задания СЗИ районного отдела вневедомственной охраны должна соответствовать классу защищенности 3А.

Оценка уровня защищенности включала в себя:

– выявление уровня реализации основных требований РД по защите информации СЗИ конкретной ИС;

– сопоставление уровней реализации требований с вероятностью их нарушения.

По каждому требованию для заданного класса экспертом дано заключение в виде словесной оценки уровня реализации требования:

– реализовано;

– не реализовано;

– реализовано не полностью.

Каждое требование сверялось с таблицей 12 на предмет наличия или отсутствия угроз нарушения этого требования.

Таким образом, выявленные угрозы можно отнести как к подсистеме управления доступом, так и к подсистеме обеспечения целостности.

Данные по реализации требований и по угрозам нарушения этих требований (вероятность проявления угроз) представлены в таблице 16.

Таблица 16 – Взаимосвязь уровней реализации требований по защите информации с вероятностью их нарушения

№ п/п |

Наименование требования по защите информации |

Угрозы нарушений требований защиты |

Реализация требований |

|||

Наименование |

Оценка вероятности проявления |

Словесная оценка уровня реализации |

Численная оценка вероятности нарушения требования (с учетом оценки угрозы) |

|||

Подсистема управления доступом |

||||||

1 |

идентификация и проверка подлинности субъектов доступа при входе в систему |

Угроза отказа работы АС |

0,5133 |

не реализовано |

0,9 |

|

Угроза олучения конфиденциальной информации в СУБД и ОС |

0,4909 |

|||||

Подсистема регистрации и учета |

||||||

6 |

регистрация входа (выхода) субъектов доступа в систему (из системы) |

|

|

не реализовано |

|

|

7 |

регистрация выдачи печатных (графических) документов на "твердую" копию |

|

|

не реализовано |

|

|

13 |

учет всех защищаемых носителей информации (в том числе дублирующий) |

|

|

не реализовано |

|

|

14 |

очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей |

|

|

не реализовано |

|

|

Криптографическая подсистема |

||||||

Требований к данной подсистеме в классе 3А не установлено |

||||||

По результатам проведения анализа можно сделать вывод о том, что уровень защищенности ИС районного отдела вневедомственной охраны является низким и не соответствует определённому вариантом задания классу защиты (3А), т.к. нарушены требования, которые предъявляются к таким системам.

Стоит отметить, что требования, предъявляемые к классу 3А являются недостаточными к данной АС, так как она выдвигает требования к наличии криптографической подсистемы для обеспечения безопасности конфиденциальной информации.

Наличием криптографической подсистемы характеризуются классы 2А,1Б и 1А. Но так как классы 1Б и 1А являются избыточными для районного отделения вневедомственной охраны, целесообразно отнести АС данной организации к классу защищенности 2А.

Результатом данного практического занятия являются рекомендации по устранению замечаний к системе защиты с тем, чтобы она соответствовала классу защиты 2А. Разработанные рекомендации приведены ниже:

для требования подсистемы управления доступом (идентификация, проверка подлинности и контроль доступа субъектов в систему) необходимо ввести минимальную длину паролей не менее шести буквенно-цифровых символов;

рекомендуется, чтобы подсистема управления доступом имела функциональную возможность и была сконфигурирована таким образом, чтобы обеспечивать разграничение доступа субъектов АС к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ. Идентификацию данных объектов рекомендуется производить по логическим адресам ( номерам );

рекомендуется, чтобы подсистема управления доступом имела функциональную возможность и была сконфигурирована таким образом, чтобы могла обеспечивать разграничение доступа в соответствии с установленными правилами доступа к программам, томам, каталогам, файлов, записей, полей записей Идентификацию данных объектов рекомендуется производить по их именам;

рекомендуется использовать как дискреционный (на основе матрицы доступа) , так и мандатный (на основе меток безопасности) принцип контроля доступа, причем правила контроля доступа при реализации обоих принципов должны быть идентичными. Управление потоками данных при этом должно быть основано на мандатном принципе контроля доступа и производится с помощью меток конфиденциальности. Уровень конфиденциальности накопителей должен быть не ниже уровня конфиденциальности записываемой на него информации;

рекомендуется осуществлять регистрацию входа (выхода) субъектов доступа в систему (из системы), либо регистрация загрузки и инициализации операционной системы и ее программного останова. В параметрах регистрации указываются:

- дата и время входа (выхода) субъекта доступа в систему (из системы) или загрузки (останова) системы;

- результат попытки входа: успешный или неуспешный — несанкционированный;

- идентификатор (код или фамилия) субъекта, предъявленный при попытке доступа;

- код или пароль, предъявленный при неуспешной попытке;

рекомендуется осуществлять регистрацию выдачи печатных (графических) документов на "твердую" копию. Выдача должна сопровождаться автоматической маркировкой каждого листа (страницы) документа его последовательным номером и учетными реквизитами АС с указанием на последнем листе документа общего количества листов (страниц). В параметрах регистрации указываются:

- дата и время выдачи (обращения к подсистеме вывода);

- спецификация устройства выдачи [логическое имя (номер) внешнего устройства];

- краткое содержание (наименование, вид, шифр, код) и уровень конфиденциальности документа;

- идентификатор субъекта доступа, запросившего документ;

- объем фактически выданного документа (количество страниц, листов, копий) и результат выдачи успешный (весь объем), неуспешный;

рекомендуется осуществлять регистрацию запуска (завершения) всех программ и процессов (заданий, задач) в АС. В параметрах регистрации указываются:

- дата и время запуска;

- имя (идентификатор) программы (процесса, задания);

- идентификатор субъекта доступа, запросившего программу (процесс, задание);

- результат запуска (успешный, неуспешный — несанкционированный);

рекомендуется осуществлять регистрацию попыток доступа программных средств (программ, процессов, задач, заданий) к защищаемым файлам. В параметрах регистрации указываются:

- дата и время попытки доступа к защищаемому файлу с указанием ее результата: успешная, неуспешная — несанкционированная;

- идентификатор субъекта доступа;

- спецификация защищаемого файла;

- имя программы (процесса, задания, задачи), осуществляющей доступ к файлу;

- вид запрашиваемой операции (чтение, запись, удаление, выполнение, расширение и т.п.);

рекомендуется осуществлять регистрацию попыток доступа программных средств к дополнительным защищаемым объектам доступа: терминалам, ЭВМ, узлам сети ЭВМ, линиям (каналам) связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей. В параметрах регистрации указываются:

- дата и время попытки доступа к защищаемому объекту с указанием ее результата: успешная, неуспешная — несанкционированная;

- идентификатор субъекта доступа;

- спецификация защищаемого объекта [логическое имя (номер)];

- имя программы (процесса, задания, задачи), осуществляющей доступ к защищаемому объекту;

- вид запрашиваемой операции (чтение, запись, монтирование и т.п.);

рекомендуется осуществлять автоматический учет создаваемых защищаемых файлов, инициируемых защищаемых томов, каталогов, областей оперативной памяти ЭВМ, выделяемых для обработки защищаемых файлов, внешних устройств ЭВМ, каналов связи, ЭВМ, узлов сети ЭВМ, фрагментов сети с помощью их дополнительной маркировки, используемой в подсистеме управления доступом. Маркировка должна отражать уровень конфиденциальности объекта;

рекомендуется осуществлять учет:

- всех защищаемых носителей информации с помощью их маркировки;

- защищаемых носителей в журнале (картотеке) с регистрацией их выдачи (приема);

рекомендуется использовать очистку (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей посредством двукратной произвольной записью в любую освобождаемую область памяти, использованную для хранения защищаемой информации;

рекомендуется применять шифрование всей конфиденциальной информации, записываемой на совместно используемые различными субъектами доступа (разделяемые) носители данных, в каналах связи, а также на съемные портативные носители данных (дискеты, микрокассеты и т.п.) долговременной внешней памяти для хранения за пределами сеансов работы санкционированных субъектов доступа;

доступ субъектов к операциям шифрования и к соответствующим криптографическим ключам необходимо контролировать посредством подсистемы управления доступом;

рекомендуется использовать сертифицированные средства криптографической защиты;

рекомендуется осуществлять физическую охрану СВТ (устройств и носителей информации), предусматривающую постоянное наличие охраны территории и здания, где размещается АС, с помощью технических средств охраны и специального персонала, использование строгого пропускного режима, специальное оборудование помещений АС;

рекомендуется осуществлять периодическое тестирование всех функций СЗИ НСД с помощью специальных программных средств не реже одного раза в квартал;

необходимо наличие средств восстановления СЗИ НСД, предусматривающих ведение двух копий программных средств СЗИ НСД и их периодическое обновление и контроль работоспособности, а также оперативное восстановление функций СЗИ НСД при сбоях.