- •Недостатки:

- •Протокол:

- •Идея электронной цифровой подписи

- •Односторонняя функция (one-way function)

- •Свойства:

- •Односторонняя функция с секретом (one-waytrap-doorfunction)

- •Свойства:

- •Режим простой замены (ecb)

- •Недостатки:

- •Области использования:

- •Режим простой замены (ecb)

- •Свойства гаммирования

- •Сравнительная характеристика поточного и блочного шифрования

- •Поточный криптоалгоритм

- •Режим гаммирования с обратной связью (cfb)

- •Режим контроля целостности (mac)

- •Достоинства:

- •Решение:

- •Стохастический код Осмоловского

- •4Операции:

- •Рюкзачная криптосистема (KnapsackCryptosystem).

- •Подсистема управления:

- •Подсистема обнаружения вирусной активности:

- •Сигнатурный анализ

- •Эвристический анализатор Задача:

Подсистема управления:

Задача:

обеспечение взаимодействия компонентов системы (подсистем сканирования и обнаружения вирусной активности).

обеспечение управления компонентами, в том числе удаленно;

предоставление графического интерфейса;

взаимодействие с другими программными средствами защиты информации (FireWall).

Подсистема обнаружения вирусной активности:

Стратегии:

обнаружение известных вирусов;

обнаружение неизвестных вирусов;

обнаружение несанкционированных изменений файлов и системных областей.

Ели и задачи:

обнаружение компьютерных вирусов в момент их активации;

обнаружение последствий вирусной активности.

Тип: программные средства, работающие в фоновом режиме, и активизирующиеся при доступе к защищаемым ресурсам.

Методы:

мониторинг и блокировка потенциально опасных действий;

эмулятор процессора.

Подсистемы сканирования и обнаружения вирусной активностипостоянно готовы обнаружить вирусы, всегда работают (фоновый режим). Эти подсистемы активно взаимодействуют

Сигнатурный анализ

Предназначен для обнаружения известных компьютерных вирусов.

|

Антивирусная база | ||

|

Имя |

Смещение |

Сигнатура |

|

|

|

|

Эвристический анализатор Задача:

Не допускать ситуаций, как показано выше. В базе эвристического анализатора находятся специальные признаки (“плавающая сигнатура”). Эвристический признак это структурная (поведенческая) сигнатура.

Сверхживучий вирус– это вирус, который стал одним целым с зараженным ресурсом.

Полиморфный вирус– если есть ключ, то вирус можно обнаружить. Если используется ассиметричный шифр, то ключ расшифровывания известен только автору вируса.

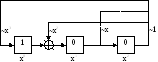

Принципы построения и свойства LFSR

LFSR(LinearFeedbackShiftRegister) [РСЛОС – линейный сдвиговый регистр с обратной связью]

![]()

Рисунок 3 – Регистр LSFR

Таблица

1 – значения LFSRпри![]()

|

x0 |

x1 |

x2 |

Значение |

Десятичное значение |

|

|

1 |

0 |

0 |

1 |

1 |

|

|

0 |

1 |

0 |

x |

2 |

|

|

0 |

0 |

1 |

x2 |

4 |

|

|

1 |

1 |

0 |

x+1=x3modφ(x) |

3 |

|

|

0 |

1 |

1 |

x4 |

6 |

|

|

1 |

1 |

1 |

x5 |

7 |

|

|

1 |

0 |

1 |

x6 |

5 |

|

|

1 |

0 |

0 |

x7 |

1 |

исходное значение |

|

0 |

1 |

0 |

x8=x |

2 |

далее таблица повторяется |

![]() –примитивный

элемент

–примитивный

элемент

Один такт работы ≡ умножению на х, два такта ≡ умножение наx2и т.д.

![]() –записываем в

регистр LFSRи делаем

соответствующее число тактов

(– 0 (x0),– 1 (x1),– 5 (x5)).

–записываем в

регистр LFSRи делаем

соответствующее число тактов

(– 0 (x0),– 1 (x1),– 5 (x5)).

1P (Plaintext)– исходный текст

2C (Cipher text)– зашифрованный текст

3↔ – меняем местами

4Жирным– название шифра

5ПСП – псевдо случайная последовательность

6Дополнительную информацию смотри на страничке классических блочных шифров А.Винокурова:

1) структура ключевой информации;

2) как устроен 1 раунд госта;

3) как построены ф-и ЕАВ и DAB;

4) в каких режимах можно использовать/