- •Наведіть визначення, переваги та недоліки комірчастої топології.

- •Наведіть визначення, переваги та недоліки топології типу загальна шина.

- •Наведіть визначення, переваги та недоліки зіркоподібної топології.

- •Наведіть визначення, переваги та недоліки кільцевої топології.

- •Відповідність рівнів tcp/ip моделі osi

- •Критика эталонной модели tcp/ip

- •Принцип дії

- •11.Наведіть типи оптоволоконних кабелів залежно від розподілу показника заломлення і величини діаметру сердечника, їх пропускну спроможність та довжини хвиль, що вони використовують.

- •Висновки

- •Кадр Ethernet dix (Ethernet II)

- •Технологія безкласової міждоменної маршрутизації (Classless Inter-Domain Routing, cidr) Основні задачі cidr:

- •Мал.5 Потік пакетів від відправляючого процесу до того, що приймає

- •1.Split horizon - "розщепленя горизонту"

- •Адреси класу d

- •57. Технологія асинхронної передачі даних atm.

Адреси класу d

224.0.0.0 - 224.0.0.255 |

Well known адреси |

224.0.0.255 -238.255.255.255 |

групові адреси, що використовуються в Internet |

238.255.255.255 - 239.255.255.255 |

групові адреси, які використовуються в автономних локальних мережах |

Область дії групових адрес

Зона дії групової адреси обмежується TTL

Наприклад, TTL=3 - адреса може перетнути 2 маршрутизатори

Групова адреса визначає не вузол, а сервіс - аналог порту UDP/TCP

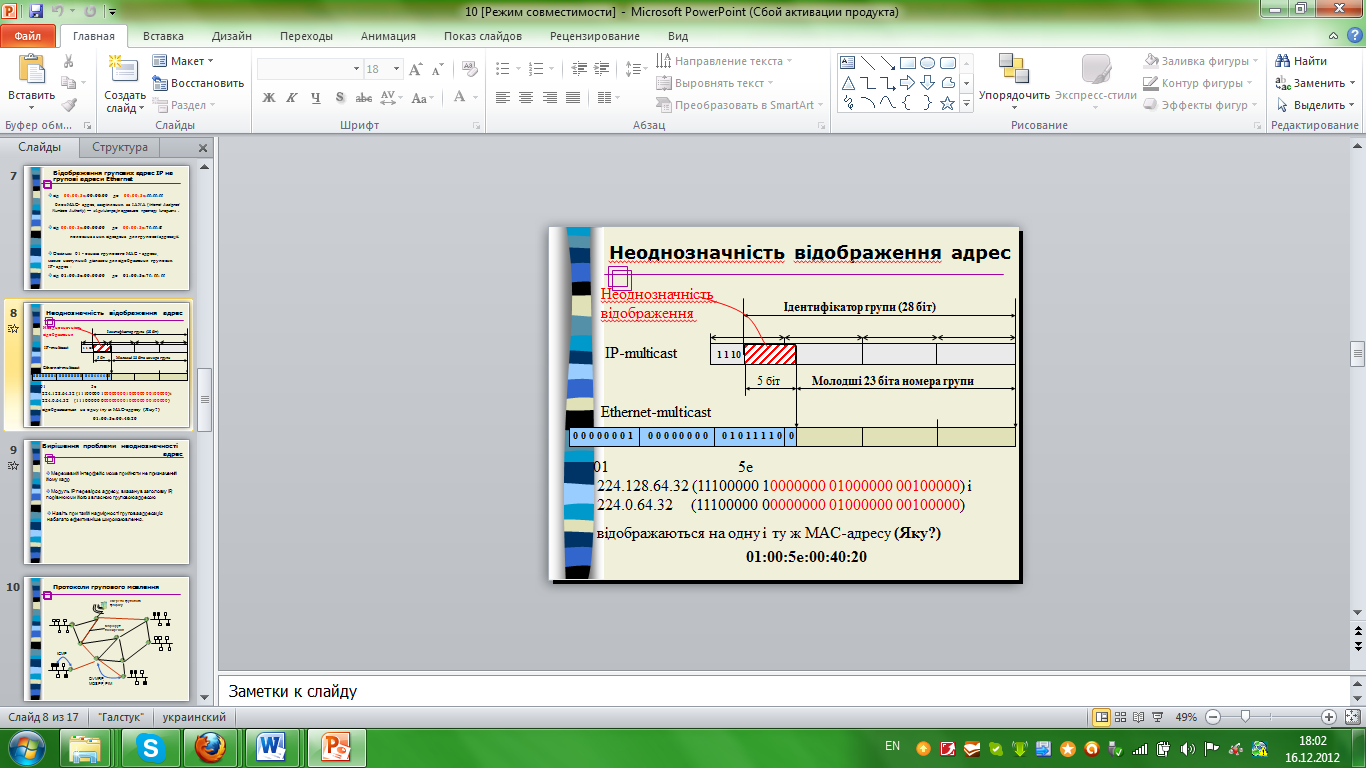

№51 Відображення групових адрес IP на групові адреси Ethernet. Неоднозначність відображення адрес.

Технологія Ethernet підтримує групове розсилання пакетів у ЛОМ завдяки тому,що дозволяє запис групової адреси в поле одержувача пакетів Ethernet. Усе, щопотрібно для підтримки передачі групових дейтаграм ІP - це процедура

відображення ІP-адреси групи хостів на групові адреси Ethernet.

ІP-адреса групи відображається на групову адресу Ethernet шляхом розміщення 23молодших бітів адреси ІP у 23 молодших біта групової адреси Ethernet 01-00-5E-00-00-00 (шістнадцятковий). Оскільки значуща частина групової адреси ІP

містить 28 біт, кілька груп хостів можуть відображатися на одну групову адресу

Ethernet.

Матеріал лекції:

від 00:00:5e:00:00:00 до 00:00:5e:ff:ff:ff

блок MAC- адрес, закріплених за IANA (Internet Assigned Numbers Authority) — «Адміністрація адресного простору Інтернет» .

від 00:00:5e:00:00:00 до 00:00:5e:7f:ff:ff

половина з них відведена для групової адресації.

Оскільки 01 - ознака групового MAC - адреси, маємо наступний діапазон для відображення групових IP- адрес :

від 01:00:5e:00:00:00 до 01:00:5e:7f: ff: ff

Неоднозначність відображення адрес:

Вирішення проблеми неоднозначності адрес:

Мережевий інтерфейс може прийняти не призначений йому кадр

Модуль IP перевіряє адресу, вказану в заголовку IP, порівнюючи його з власною груповою адресою

Навіть при такій надмірності групова адресація набагато ефективніше широкомовлення.

№52 Протоколи групового мовлення (IGMP, DVMRP, MOSPF, PIM-SM).

Основною метою групового мовлення є створення ефективного механізму передачі даних за схемою «один-до-багатьох" і "багато-до-багатьох».

Основними протоколами, на базі яких реалізується багатоадресна розсилка в IP-мережах, є протоколи IGMP (Internet Group Management Protocol), DVMRP - (Distance Vector Multicast Routing Protocol), MOSPF(Multicast OSPF), PIM (Protocol Independent Multicast).

IGMP, (англ. Internet Group Management Protocol — протокол керування групами Інтернету) — протокол керування груповою (multicast) передачею даних в мережах, базованих на протоколі IP. IGMP використовується маршрутизаторами і IP-точками для об'єднання мережевих пристроїв в групи.

Цей протокол є частиною специфікації групової передачі пакетів в IP-мережах. IGMP розташований вище мережевого рівня, хоча, насправді, функціонує не як транспортний протокол. Він в багато чому аналогічний ICMP для односторонньої передачі. IGMP може використовуватись для підтримки потокового відео і онлайн-ігор, для таких типів програм він дозволяє використовувати ресурси мережі більш ефективно.

Distance Vector Multicast Routing Protocol (DVMRP - Протокол дистанційно-векторної багатоадресної маршрутизації) - протокол маршрутизації групових дейтаграм для IP мереж. Протокол призначений для використання всередині автономних систем, тобто є протоколом внутрідоменної маршрутизації.

MOSPF (Multicast OSPF) - це версія протоколу OSPF, де в межах автономної системи дозволена маршрутизація багатоадресних пакетів поряд з одноадресна. Тут застосовується також протокол IGMP (Internet Group Management Protocol - міжмережевий протокол управління групами), що визначає порядок членства в групах багатоадресної розсилки. Підтримуються і механізми аутентифікації OSPF.

Protocol Independent Multicast (PIM) - сімейство багатоадресних протоколів маршрутизації для IP мереж, створений для вирішення проблем групової маршрутизації. PIM названий протоколо-незалежним, тому що базується на традиційних маршрутних протоколах (наприклад Border Gateway Protocol), замість того, щоб створювати власну мережеву топологію.

№53 Наведіть переваги та недоліки використання приватних комп’ютерних мереж.

Головна перевага корпоративної мережі

ізольованість

Властивості:

Незалежна система адресації

Передбачувана продуктивність

Максимально можлива безпека

Високий рівень доступності

Головний недолік корпоративної мережі

не економічне рішення

Відмінності між одноранговими мережами і мережами на основі сервера мають принципове значення, оскільки визначають різні можливості цих мереж. Вибір типу мережі залежить від багатьох чинників:

§ розміру підприємства;

§ необхідного рівня безпеки;

§ виду бізнесу;

§ рівня доступності адміністративної підтримки;

§ об'єму мережного трафіка;

§ потреб мережних користувачів;

§ фінансових витрат.

Однорангові мережі

Для однорангових мереж характерна відсутність централізованого управління. У них немає і серверів. При необхідності користувачі із загальними дисками і такими ресурсами, як принтери і факси дають доступ до своїх ресурсів.

Однорангові мережі організуються по робочих групах. Робочі групи не забезпечують необхідного контролю захисту. У них немає центрального процесу реєстрації на одному вузлі, тому користувач отримує доступ до будь-яких ресурсів в мережі, що не захищені спеціальним паролем.

Доступом до окремих ресурсів можна управляти, якщо зажадати від користувача введення пароля при зверненні до них. Оскільки централізованих повноважень захисту тут немає, треба знати паролі для доступу до конкретного ресурсу, що може виявитися незручним.

Крім того, однорангові мережі не оптимізовані для розділення ресурсів. У загальному випадку, звертання багатьох користувачів до ресурсу, що розділяється на одноранговому комп'ютері помітно знижує його продуктивність. У однорангових мережах також існують ліцензійні обмеження, що не дозволяють отримати доступ до ресурсу відразу великому числу користувачів.

Переваги однорангових мереж

Однорангові мережі мають ряд переваг і особливо підходять для малих компаній, які не можуть дозволити собі великих витрат на обладнання і програмне забезпечення. Такі мережі:

• не спричиняють додаткових витрат на сервери або програмне забезпечення;

• прості в інсталяції;

• не вимагають спеціальної посади адміністратора;

• дозволяють користувачам управляти розділенням ресурсів;

• потребують досить низьких фінансових витрат.

Для однорангових мереж характерні і певні недоліки:

• додаткове навантаження на комп'ютери через спільне використання ресурсів;

• нездатність однорангових вузлів обслуговувати, як сервери, велике число з'єднань;

• відсутність централізованої організації, що ускладнює пошук даних;

• немає центрального місця зберігання файлів, що ускладнює архівування;

• необхідність адміністрування користувачами власних комп'ютерів;

• слабка і незручна система захисту;

• відсутність централізованого управління, що ускладнює роботу з великими одноранговими мережами.

Серверні мережі

Серверні мережі характеризуються наявністю в мережі серверів, що забезпечують захист мережі і її адміністрування. Сервери можуть виконувати безліч ролей.

Серверні мережі функціонують при наявності клієнтів. Клієнти звертаються до сервера, який надає їм різні послуги, наприклад друк або роботу з файлами.

Серверні мережі мають такі переваги, як:

• сильний централізований захист;

• центральне сховище файлів, завдяки чому всі користувачі можуть працювати з одним набором даних, а резервне копіювання важливої інформації значно спрощується;

• можливість спільного використання серверами доступного апаратного і програмного забезпечення знижує загальні витрати;

• здатність спільного використання дорогого обладнання, наприклад лазерних принтерів;

• оптимізовані виділені сервери функціонують в режимі розділення ресурсів швидше, ніж однорангові вузли;

• розвинена система захисту - доступ до мережних ресурсів, що розділяються, забезпечується по одному паролю;

• звільнення користувачів від задачі управління ресурсами, що розділяються;

• проста керованість при великому числі користувачів;

• централізована організація, що запобігає втраті даних на комп'ютерах.

Недоліки серверних мереж:

Серверним мережам властиві і деякі недоліки, які в основному відносяться:

• дороге спеціалізоване апаратне забезпечення;

• дороге програмне забезпечення;

• як правило, потрібен спеціальний адміністратор мережі.

№54 Основні підходи щодо організації віртуальних приватних мереж.

VPN – це мережа підприємства, в якій географічно рознесені філії (сайти) об'єднані магістральною мережею, прокладеною через спільно використовувану мережеву инфраструктру

VPN – це послуга

Технологія VPN може бути використана самим підприємством для об'єднання своїх філій, а може і бути основою для надання послуг провайдером

Послуги VPN можуть характеризуватися:

типом імітованих сервісів приватної мережі (виділені канали, мережі з комутацією пакетів)

якістю імітації сервісів приватної мережі (високий рівень безпеки, ізольованість адресних просторів, гарантованість пропускної спроможності)

вартістю, легкістю розгортання і підтримки

Послуга VPN може надаватися:

на базі обладнання встановленого на території замовника (Customer Premises Equipment, CPE)

засобами власної інфраструктури провайдера (network-based VPN) – (аутсорсинг послуг VPN, провайдерська схема)

Аутсорсинг VPN надає можливість провайдерам, окрім надання основного набору послуг, надання додаткових централізованих сервісів (контроль за роботою мережі, аутсорсинг додатків)

Наведіть основні вимоги, що висуваються до загальнодоступних мереж на базі яких будуються VPN мережі.

Вимоги:

Магістральна мережа має бути добре захищена

Мережа повинна гарантувати клієнтською VPN певний рівень продуктивності

Накладні витрати на забезпечення приватного характеру сервісів не мають бути занадто великі

Повинне існувати розділення адрес і маршрутів - клієнти не повинні знати один про одного

Магістральна мережа провайдера прихована від зовнішнього світу. Клієнтові слід знати тільки ту інформацію, яка йому потрібна для отримання сервісу

Мережа, що розділяється, має бути стійка до атак –відмова в обслуговуванні DoS

Магістральна мережа має бути добре захищена

На базі орендованих каналів в TDM- мережі (вироджений випадок VPN)

На базі мережі зі встановленням віртуальних каналів - ATM, Frame Relay

На базі публічної IP- мережі з використанням протоколів:

IPSec (IP security);

PPTP (point-to-point tunneling protocol);

openVPN;

L2TPv3 (Layer 2 Tunnelling Protocol).

На базі багатопротокольної комутації за мітками (Multiprotocol Label Switching, MPLS)

№55 Технологія трансляції мережевих адрес (NAT). Технологія трансляції мережевих адрес і номерів портів.

NAT (від англ. Network Address Translation - «перетворення мережних адрес») - це механізм в мережах TCP / IP, що дозволяє перетворювати IP-адреси транзитних пакетів. Також має назви IP Masquerading, Network Masquerading і Native Address Translation.

Перетворення адрес методом NAT може проводитися майже будь-яким маршрутизує пристроєм - маршрутизатором, сервером доступу, міжмережевим екраном. Найбільш популярним є SNAT, суть механізму якого полягає в заміні адреси джерела (англ. source) при проходженні пакета в одну сторону і зворотної заміні адреси призначення (англ. destination) у відповідному пакеті. Поряд з адресами джерело / призначення можуть також замінюватися номери портів джерела і призначення.

Приймаючи пакет від локального комп'ютера, роутер дивиться на IP-адресу призначення. Якщо це локальний адресу, то пакет пересилається іншому локального комп'ютера. Якщо ні, то пакет треба переслати назовні в інтернет. Але ж зворотною адресою у пакеті вказано локальну адресу комп'ютера, який з інтернету буде недоступний. Тому роутер «на льоту» виробляє трансляцію IP-адреси і порту і запам'ятовує цю трансляцію у себе в тимчасовій таблиці. Через деякий час після того, як клієнт і сервер закінчать обмінюватися пакетами, роутер зітре у себе в таблиці запис про n-ом порте за строком давності.

Крім source NAT (надання користувачам локальної мережі з внутрішніми адресами доступу до мережі Інтернет) часто застосовується також destination NAT, коли звернення ззовні транслюються міжмережевим екраном на комп'ютер користувача в локальній мережі, що має внутрішній адресу і тому недоступний ззовні мережі безпосередньо (без NAT).

Існує 3 базових концепції трансляції адрес: статична (Static Network Address Translation), динамічна (Dynamic Address Translation), маскарадна (NAPT, NAT Overload, PAT).

Статичний NAT - Відображення незареєстрованого IP-адреси на зареєстрований IP-адресу на підставі один до одного. Особливо корисно, коли пристрій повинен бути доступним ззовні мережі.

Динамічний NAT - Відображає незареєстрований IP-адресу на зареєстровану адресу від групи зареєстрованих IP-адрес. Динамічний NAT також встановлює безпосереднє відображення між незареєстрованим та зареєстрованим адресою, але відображення може мінятися в залежності від зареєстрованої адреси, доступного в пулі адрес, під час комунікації.

Перевантажений NAT (NAPT, NAT Overload, PAT, маськарадінг) - форма динамічного NAT, який відображає кілька незареєстрованих адрес в єдину зареєстрований IP-адресу, використовуючи різні порти. Відомий також як PAT (Port Address Translation). При перевантаженні кожен комп'ютер в приватної мережі транслюється в той же самий адрес, але з різним номером порту.

Технологія трансляції мережевих адрес і номерів портів

перезавантаження NAT

Однією з найбільш потужних функцій NAT є здатність використовувати РАТ. Це іноді називається NAT-адресацією "багато-в-один" або перевантаженням адреси. При використанні перевантаження (overloading) сотні вузлів з приватними адресами можуть отримувати доступ до Internet, використовуючи лише один глобальний адресу. NAT- маршрутизатор відслідковує різні сеанси зв'язку встановлюючи відповідність ТСР і номерів портів UDР в таблиці трансляції.

Port Address Translation (PAT) — це можливість мережевих пристроїв, яка транслює TCP або UDP зв'язки, встановлені між хостами в приватній мережі та хостами в публічниій мережі. Вона дає можливість одиничній публічній IP-адресі бути використаною багатьма хостами в приватній мережі, яка зазвичай є LAN (Local Area Network).

Пристрій PAT прозоро змінює IP пакети, коли вони проходять через нього. Ці зміни роблять всі пакети, які надіслані назовні (в публічну мережу), з багатьох хостів в приватній мережі такими, наче вони виходять в публічну мережу від одиничного хоста (пристрою PAT).

PAT є підмножиною NAT, і є тісно пов'язана з концепцією NAT. PAT також відомий, як NAT Overload. В PAT загалом тільки одна експонована публічно IP-адреса і багато приватних (внутрішніх) хостів, з'єднаних через експоновану адресу. Вхідні пакети з відкритої мережі маршрутизуються до своїх призначень у внутрішній мережі за посиланнями в таблиці, збереженій всередині пристрою PAT, який відстежує внутрішні і зовнішні пари портів.

Коли відбувається трансляція PAT, і приватна адреса IP, і номер порта відсилача модифікуються; пристрій PAT вибирає номери портів, які будуть видимі хостам зовнішньої мережі. В такий спосіб PAT оперує і на рівні 3 (мережевий), і на — 4 (транспортний), моделі OSI, тоді як базовий NAT оперує тільки на рівні 3.

№56 Фільтрація пакетів за допомогою маршрутизаторів (Списки контролю доступу).

Access Control List або ACL - список контролю доступу, який визначає, хто або що може отримувати доступ до конкретного об'єкта, і які саме операції дозволено або заборонено цьому суб'єкту проводити над об'єктом.

Списки контролю доступу є основою систем з виборчим управлінням доступом.

У типових ACL кожен запис визначає суб'єкт впливу і операцію: наприклад, запис (Vasya, delete) в ACL для файлу XYZ дає можливість користувачу Vasya видалити файл XYZ.

В системі з моделлю безпеки, заснованої на ACL, коли суб'єкт запрошувати виконання операції над об'єктом, система спочатку перевіряє список дозволених для цього суб'єкта операцій, і тільки після цього дає (або не дає) доступ до запрошенням дії.

При централізованому зберіганні списків контролю доступу можна говорити про матрицю доступу, в якій по осях розміщені об'єкти та суб'єкти, а в осередках - відповідні права. Однак у великій кількості систем списки контролю доступу до об'єктів зберігаються окремо для кожного об'єкта, найчастіше безпосередньо із самим об'єктом.

Традиційні ACL системи призначають права індивідуальним користувачам, і з часом і зростанням числа користувачів в системі списки доступу можуть стати громіздкими. Варіантом вирішення цієї проблеми є призначення прав групам користувачів, а не персонально. Іншим варіантом вирішення цієї проблеми є «Управління доступом на основі ролей», де функціональні підмножини прав до ряду об'єктів об'єднуються в «ролі», і ці ролі призначаються користувачам. Однак, у першому варіанті групи користувачів також часто називаються ролями.

Приклад

access-list 101 deny tcp host 10.0.0.0 any eq smtp

access-list 101 permit tcp any host 18.3.0.0 eq ftp