- •Оглавление

- •Билет 1

- •1. Определение операционной системы (ос). Место ос в программном обеспечении вычислительных систем. Эволюция ос. Особенности современного этапа развития ос.

- •2. Основные свойства файловой системы ntfs. Структура тома ntfs. Отрезки как единица дискового пространства и их адресация.

- •Билет 2

- •1. Требования, предъявляемые к корпоративным сетевым операционным системам. Серверные ос ведущих производителей.

- •3.Задача

- •Билет 3

- •1.Концепция процессов и потоков. Задания, процессы, потоки (нити), волокна и их характеристика. Взаимосвязь между заданиями, процессами, потоками и волокнами.

- •2. Свопинг и виртуальная память. Методы реализации виртуальной памяти. Сравнительная оценка методов и их применимость в современных компьютерах.

- •Билет 4

- •1.Назначение, состав и функции ос. Характеристика компонентов ос. Мультипрограммный характер современных ос.

- •2.Драйверы устройств. Виды и функции драйверов. Динамическая загрузка и выгрузка драйверов.

- •3.Задача

- •Билет 5

- •Явление фрагментации памяти. Фрагментация памяти, обусловленная методом распределения памяти. Внутренняя и внешняя фрагментация. Методы борьбы с фрагментацией памяти.

- •Согласование скоростей обмена и кэширование данных. Виды буферизации. Количественная оценка различных методов буферизации.

- •Требуется показать, что в системе может возникнуть взаимоблокировка

- •Билет 6

- •Физическая организация файловой системы. Структура дисков. Низкоуровневое и высокоуровневое форматирование.

- •Структура файловой системы на диске

- •Технология аутентификации. Сетевая аутентификация на основе многоразового пароля.

- •Билет 7

- •1.Системный подход к обеспечению безопасности компьютерных систем. Безопасность как бизнес-процесс. Политика безопасности. Базовые принципы безопасности.

- •2.Структура ядра системы unix. Состав и характеристика компонентов ядра.

- •3.Задача

- •Билет 8

- •1)Cp file1 file2 (копировать файл file1, копия – file2 )

- •Билет 9

- •Архитектуры операционных систем. Принципы разработки архитектур ос. Достоинства и недостатки различных архитектур.

- •Страничная организация памяти. Выбор размера страниц. Управление страничным обменом. Алгоритмы замены страниц.

- •Билет 10

- •Многослойная модель подсистемы ввода-вывода. Менеджер ввода-вывода. Многоуровневые драйверы.

- •Билет 11

- •1. Классификация операционных систем. Основные классификационные признаки. Примеры операционных систем.

- •2. Сегментная организация виртуальной памяти. Схема преобразования виртуальных адресов. Достоинства и недостатки сегментной организации. Сравнение со страничной организацией памяти.

- •Билет 12

- •Билет 13

- •1. Мультипрограммирование. Формы многопрограммной работы. Мультипрограммирование в системах пакетной обработки.

- •Решение

- •Билет 14

- •1. Реализация потоков в ядре, в пространстве пользователя, смешанная реализация. Преимущества и недостатки разных способов реализации потоков.

- •2. Выявление вторжений. Методы обнаружения вторжений. Аудит и его возможности. Аудит в Windows 2000.

- •Решение

- •Билет 15

- •Планирование мультипрограммных вычислительных процессов. Виды планирования. Обобщенная схема планирования с учетом очередей заданий и процессов.

- •Односторонние функции шифрования и их использования в системах обеспечения безопасности.

- •Решение

- •Билет 16

- •1. Модели процессов и потоков. Состояния процессов и потоков. Дескриптор и контекст процесса и потока. Переключение контекстов процессов и потоков.

- •2. Физическая организация файловой системы fat. Возможности файловых систем fat12, fat16 и fat32. Использование fat-систем в ос Windows, количественные характеристики.

- •Решение

- •Билет 17

- •Билет 18

- •Билет 19

- •Билет 20

- •Билет 21

- •Билет 22

- •1. Страничная организация памяти. Недостатки страничной организации и пути их преодоления. Буфер быстрой трансляции адресов. Схема преобразования виртуального адреса.

- •2. Модели процессов и потоков. Управление процессами и потоками. Основные функции управления и их содержание.

- •Билет 23

- •Билет 24

- •Основные функции подсистемы ввода-вывода. Методы организация параллельной работы процессора и устройств ввода-вывода. Прямой доступ к памяти.

- •Физическая организация и адресация файлов. Критерии физической организации. Различные способы физической организации файлов и их сравнительная оценка

- •Билет 25

- •Билет 26

- •Билет 27

- •Билет 28

- •Билет 29

- •Билет 30

- •1.Авторизация доступа и её цели. Схема авторизации.

- •2. Процессы в системе Unix. Создание дочерних процессов. Примеры.

- •Билет 31

- •Вопрос 1.

- •Вопрос 2.

- •Билет № 32

- •Вопрос 1

- •Вопрос 2.

- •Билет № 33

- •Билет № 34

- •Билет № 35

- •Билет № 36

- •Билет № 37

- •Билет № 38

- •Билет 39

- •Билет 40

- •Билет № 41

- •Билет № 42

- •Билет № 43

- •Билет 44

- •Билет №45

- •Билет №46

- •Билет №47

- •Билет 48

- •Билет 49

- •Физическая организация памяти компьютера

- •Билет № 50

- •Вопрос 1.

- •Вопрос 2.

- •Билет № 51

- •Билет № 52

- •Билет 53

- •3 Задача:

- •Билет № 54

- •Билет № 56

- •5. Возможности файловой системы ntfs 5.0 по безопасности.

- •Билет №57.

- •Билет № 58

- •Билет 59

- •Билет 60

- •Билет 61

- •Защита и восстановление ос Windows 2000. Архивация. Установочные дискеты. Безопасный режим загрузки.

- •Домены и рабочие группы в корпоративных информационных системах

- •Билет 62

- •Билет № 63

- •Взаимоблокировки процессов (тупики). Условия возникновения, методы и алгоритмы обнаружения тупиков

- •2. Свопинг и виртуальная память. Методы реализации виртуальной памяти. Сравнительная оценка методов и их применимость в современных компьютерах.

- •Задача 63

- •Билет 64

- •Процессы в системе unix. Создание дочерних процессов. Примеры.

- •Реализация потоков в ядре, в пространстве пользователя, смешанная реализация. Преимущества и недостатки разных способов реализации потоков.

Вопрос 2.

Дефрагментация дисков.

В процессе дефрагментации кластеры диска организуются таким образом, чтобы файлы, папки и свободное пространство по возможности располагались непрервывно. В результате значительно повышается производительность файловой системы, поскольку сокращается количество операций ввода/вывода, необходимое для чтения определенного объема информации. Следует также отметить, что при дефрагментации свободное пространство не объединяется в одну непрерывную область, а располагается в нескольких областях. Это значительно скоращает время выполнения дефрагментации.

Квоты (на примере Windows 2000). Администрирование больших сетей, сопряжено с рядом сложностей. Одна из них - учет дискового пространства, занятого файлами пользователей. Пользователи хранящие свои файлы на сервере не заботятся об удалении ненужных или устаревших данных, а также об их систематизации. В результате даже на больших дисках сервера может не оказаться необходимого для работы свободного пространства. Подобная проблема решается с помощью введения квот на дисковое пространство, доступное для работы пользователю. В предыдущих версиях операционной системы Windows NT не было возможности ввести квоту на доступное дисковое пространство, и любой пользователь имел в своем распоряжении все пространство дисков сервера. В Windows 2000 системный администратор может квотировать дисковое пространство по каждому тому и для каждого пользователя. Windows 2000 ведет учет пространства, занимаемого файлами, владельцем которых является контролируемый пользователь. Поскольку квотирование выполняется по каждому тому, не имеет значения, находятся ли тома на одном жестком диске или на различных устройствах. После установки квот дискового пространства пользователь сможет хранить на томе ограниченный объем данных, в то время как на этом томе может оставаться свободное пространство. Если пользователь превысит выделенную ему квоту, в журнал событий будет внесена соответствующая запись. Затем, в зависимости от конфигурации системы, пользователь либо сможет записать информацию на том(мягкий режим), либо ему будет отказано в записи. Квотирование диска возможно при 2 условиях: присутствие раздела в формате NTFS 5.0, и наличие необходимых полномочий у пользователя устанавливающего квоты.

Задача

Для каждого из следующих десятичных виртуальных адресов: 20000, 32768, 60000 вычислите номер виртуальной страницы и смещение, если размер страницы равен 4 Кбайт или 8 Кбайт.

Номер виртуальной страницы:

Nстр=

![]() =

20000\(4 * 1024)=4

=

20000\(4 * 1024)=4

Смещение для виртуального адреса:

S= Авирт- (Nстр* Естр)= 20000- (4*1024)=15904

Представим смещение наглядно, для этого номер и смещение виртуальной страницы переводим в двоичную систему:

4(10) = 100(2)

15904(10) = 11111000100000(2)

номер смещение адрес

15904 20000

100 1111100010000

13 разрядов

Билет № 33

Технология аутентификации. Сетевая аутентификация на основе одноразового пароля.

Операционная система Windows 2000. Структура системы. Основные компоненты и их характеристика.

Задача

Компьютер с 32-разрядным адресом использует двухуровневую таблицу страниц. Виртуальные адреса расщепляются на 9-разрядное поле верхнего уровня таблицы, 11-разрядное поле второго уровня таблицы страниц и смещение. Чему равен размер страниц и сколько их в адресном пространстве?

1) Аутентифика́ция (англ. Authentication) или подтверждение подлинности — процедура проверки соответствия субъекта и того, за кого он пытается себя выдать, с помощью некой уникальной информации, в простейшем случае — с помощью имени и пароля. Текстовый ввод логина и пароля вовсе не является единственным методом аутентификации. Всё большую популярность набирает аутентификация с помощью электронных сертификатов, пластиковых карт и биометрических устройств, например, сканеров радужной оболочки глаза или отпечатков пальцев или ладони.

В последнее время всё чаще применяется, так называемая, расширенная или многофакторная аутентификация. Она построена на использовании нескольких компонент, таких как: информация, которую пользователь знает (пароль), использовании физических компонентов (например, идентификационные брелоки или смарт-карты), и технологии идентификации личности (биометрические данные).

Данную процедуру следует отличать от идентификации (опознавания субъекта информационного взаимодействия) и авторизации (проверки прав доступа к ресурсам системы).Более надежными оказываются схемы, использующие одноразовые пароли, так как пароли можно подсмотреть или просто украсть. С другой стороны, одноразовые пароли намного дешевле и проще биометрических систем аутентификации, таких как сканеры сетчатки глаза или отпечатков пальцев. Все это делает системы, основанные на одноразовых паролях, очень перспективными. Следует иметь в виду, что, как правило, системы аутентификации на основе одноразовых паролей рассчитаны на проверку только удаленных, а не локальных пользователей.

Генерация одноразовых паролей может выполняться либо программно, либо аппаратно. Некоторые реализации аппаратных устройств доступа на основе одноразовых паролей представляют собой миниатюрные устройства со встроенным микропроцессором, похожие на обычные пластиковые карточки, используемые для доступа к банкоматам. Такие карточки, часто называемые аппаратными ключами, могут иметь клавиатуру и маленькое дисплейное окно. Аппаратные ключи могут быть также реализованы в виде присоединяемого к разъему устройства, которое располагается между компьютером и модемом, или в виде карты (гибкого диска), вставляемой в дисковод компьютера.

Существуют и программные реализации средств аутентификации на основе одноразовых паролей (программные ключи). Программные ключи размещаются на сменном магнитном диске в виде обычной программы, важной частью которой является генератор одноразовых паролей. Применение программных ключей и присоединяемых к компьютеру карточек связано с некоторым риском, так как пользователи часто забывают гибкие диски в машине или не отсоединяют карточки от ноутбуков.

Независимо от того, какую реализацию системы аутентификации на основе одноразовых паролей выбирает пользователь, он, как и в системах аутентификации с использованием многоразовых паролей, сообщает системе свой идентификатор, однако вместо того, чтобы вводить каждый раз один и тот же пароль, он указывает последовательность цифр, сообщаемую ему аппаратным или программным ключом. Через определенный небольшой период времени генерируется другая последовательность — новый пароль. Аутентификационный сервер проверяет введенную последовательность и разрешает пользователю осуществить логический вход. Аутентификационный сервер может представлять собой отдельное устройство, выделенный компьютер или же программу, выполняемую на обычном сервере.

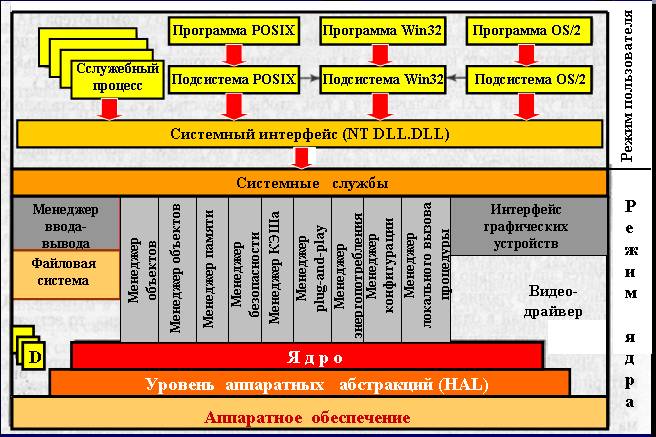

2)Windows 2000 (также называемая Win2k, W2k или Windows NT 5.0) — это операционная система семейства Windows NT компании Microsoft, предназначенная для работы на компьютерах с 32-битными процессорами (с архитектурой совместимой с Intel IA-32) .

ОС Windows 2000 можно разделить на 2 части:

1. Основная часть ОС, работающая в режиме ядра (управление процессами, памятью, файловой системой, устройствами и т. д.).

2. Подсистемы окружения (среды), работающие в режиме пользователя (процессы, помогающие пользователям выполнять определенные системные функции).

Основная часть разделена на несколько уровней, каждый из которых пользуется службами лежащего ниже уровня. Основными уровнями являются:

системные службы (сервисные процессы, являющиеся системными демонами);

- исполняющая система (супервизор или диспетчер);

- драйверы устройств;

- ядро операционной системы;

- уровень аппаратных абстракций (HAL)

.

3)Задача

Размер страниц равен двойке, возведённой в степень, равную количеству битов, выделяемых для смещения, следовательно

Размер страниц = 2(32-9-11) = 212 = 4096 байт = 4КБайт, а кол-во в адресном пр-ве 220.