- •Основы информационной безопасности на воздушном транспорте. Лекция 3. Методики построения систем защиты информации

- •Лекция 4. Организационная защита информации.

- •Лекция 7. Аутентификация. Active Directory. Безопасность в Windows. Контроль учетных записей

- •Лекция 8. Сетевое экранирование. Брандмауэр (Firewall).

- •Лекция 9. Безопасное соединение в сети Интернет. (ssl, vpn…)

- •Лекция 10. Безопасная передача потоковой информации в сети Интернет.

- •Обеспечение безопасности на базе протокола osp

- •Лекция 11. Безопасное беспроводное подключение к сети Интернет

- •Лекция 12. Виды атак на информационные ресурсы. Защита от атак.

- •Лекция 13. Компьютерные вирусы. Защита от компьютерных вирусов.

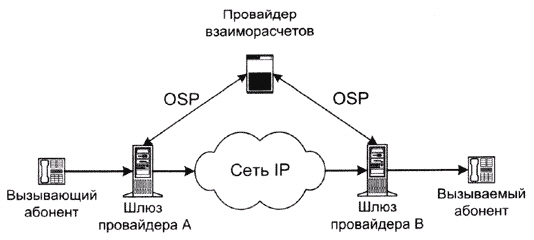

Обеспечение безопасности на базе протокола osp

Это протокол, позволяющий различным компаниям - владельцам средств связи осуществлять коммуникации в пределах всей страны. К примеру, он позволяет устанавливать автора звонка, санкционировать обслуживание вызова и указывать расчетную информацию, которая будет включена в записи, содержащие подробные данные об этой транзакции.

Основные характеристики спецификации Open Settlement Protocol (OSP):

шифрование Secure Sockets Layer (SSL);

безопасная аутентификация участников сеанса связи с помощью шифрования открытым и частным ключами;

поддержка технологии цифровой подписи;

обмен информацией с помощью XML.

Рис. - Структурная схема с протоколом OSP

При условии внедрения единого способа выполнения аутентификации и обеспечения взаимосвязи различных сетей значительно упрощается задача выбора провайдера услуг IP-телефонии.

Доп. литература: http://www.intuit.ru/department/network/iptele/

Лекция 11. Безопасное беспроводное подключение к сети Интернет

Технологии беспроводного доступа в Internet:

GPRS (General Packet Radio Service) (2G, 3G) – строится поверх сетей сотовой связи GSM;

LTE (Long Term Evolution) (4G) - строится поверх сетей сотовой связи GSM или CDMA;

WiMAX (Worldwide Interoperability for Microwave Access) (4G) – требует установки собственных базовых станций;

Wi-Fi – используется при организации беспроводной локальной сети;

Bluetooth – используется для взаимодействия между устройствами по принципу точка-точка.

Главное отличие беспроводных сетей от проводных связано с абсолютно неконтролируемой областью между конечными точками сети. В достаточно широком пространстве сетей беспроводная среда никак не контролируется. Современные беспроводные технологии предлагают ограниченный набор средств управления всей областью развертывания сети. Это позволяет атакующим, находящимся в непосредственной близости от беспроводных структур, производить целый ряд нападений, которые были невозможны в проводной сети.

Обеспечение безопасности беспроводного соединения рассмотрим на примере Wi-Fi.

Wi-Fi (стандарт IEEE 802.11) - разновидность беспроводной связи, при которой в качестве переносчика сигнала используются радиоволны, свободно распространяющиеся в пространстве. Частота радиоволн – 2,4 ГГц для IEEE 802.11b/g/n и 5 ГГц для IEEE 802.11n. Скорость передачи информации: IEEE 802.11g – 54 Мбит/с; IEEE 802.11n – 300 Мбит/с.

WEP (Wired Equivalent Privacy - секретность на уровне проводной связи) - это криптографический механизм, созданный для обеспечения безопасности сетей стандарта 802.11. Шифрование WEP основано на алгоритме RC4 (Rivest's Cipher v.4 - код Ривеста), который представляет собой симметричное потоковое шифрование. Для нормального обмена пользовательскими данными ключи шифрования у абонента и точки радиодоступа должны быть идентичными.

Особенности WEP-протокола:

Достаточно устойчив к атакам, связанным с простым перебором ключей шифрования, что обеспечивается необходимой длиной ключа и частотой смены ключей и инициализирующего вектора;

Самосинхронизация для каждого сообщения. Это свойство является ключевым для протоколов уровня доступа к среде передачи, где велико число искаженных и потерянных пакетов;

Эффективность: WEP легко реализовать;

Открытость;

Использование WEP-шифрования не является обязательным в сетях стандарта IEEE 802.11.

Для непрерывного шифрования потока данных используется потоковое и блочное шифрование.

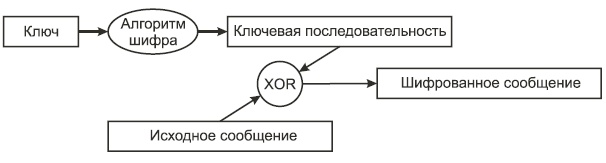

П ри

потоковом шифровании

выполняется побитовое сложение по

модулю 2 (функция "исключающее ИЛИ",

XOR ) ключевой последовательности,

генерируемой алгоритмом шифрования на

основе заранее заданного ключа, и

исходного сообщения. Ключевая

последовательность имеет длину,

соответствующую длине исходного

сообщения, подлежащего шифрованию.

ри

потоковом шифровании

выполняется побитовое сложение по

модулю 2 (функция "исключающее ИЛИ",

XOR ) ключевой последовательности,

генерируемой алгоритмом шифрования на

основе заранее заданного ключа, и

исходного сообщения. Ключевая

последовательность имеет длину,

соответствующую длине исходного

сообщения, подлежащего шифрованию.

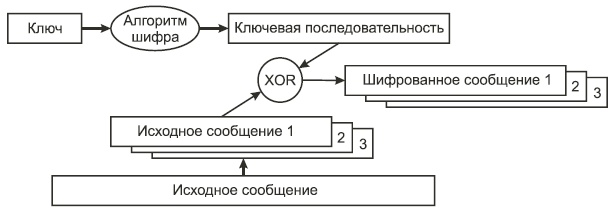

Б лочное

шифрование работает

с блоками заранее определенной длины,

не меняющимися в процессе шифрования.

Исходное сообщение фрагментируется на

блоки, и функция XOR вычисляется над

ключевой последовательностью и каждым

блоком. Размер блока фиксирован, а

последний фрагмент исходного сообщения

дополняется пустыми символами до длины

нормального блока. Например, при блочном

шифровании с 16-байтовыми блоками исходное

сообщение длиной в 38 байтов фрагментируется

на два блока длиной по 16 байтов и 1 блок

длиной 6 байтов, который затем дополняется

10 байтами пустых символов до длины

нормального блока.

лочное

шифрование работает

с блоками заранее определенной длины,

не меняющимися в процессе шифрования.

Исходное сообщение фрагментируется на

блоки, и функция XOR вычисляется над

ключевой последовательностью и каждым

блоком. Размер блока фиксирован, а

последний фрагмент исходного сообщения

дополняется пустыми символами до длины

нормального блока. Например, при блочном

шифровании с 16-байтовыми блоками исходное

сообщение длиной в 38 байтов фрагментируется

на два блока длиной по 16 байтов и 1 блок

длиной 6 байтов, который затем дополняется

10 байтами пустых символов до длины

нормального блока.

Атаки на зашифрованные данные с помощью технологии WEP можно подразделить на два метода: пассивные и активные.

Пассивные сетевые атаки. Секретный ключ шифрования WEP может быть вычислен с использованием определенных фреймов, пассивно собранных в беспроводной локальной сети. Секретный ключ восстанавливается при помощи статистического анализа.

Активные сетевые атаки. Индуктивное вычисление секретного ключа шифрования WEP представляет собой процесс воздействия на беспроводную локальную сеть для получения определенной информации. Высокая эффективность атаки индуктивного вычисления ключа, предпринимаемой в беспроводной локальной сети IEEE 802.11, объясняется отсутствием действенных средств контроля целостности сообщений (Message Intgrity Check, MIC). Принимающая сторона не в состоянии распознать факт модификации содержимого фрейма в процессе передачи по общедоступному радиоканалу. Более того, значение ICV (Integrity Check Value), предусмотренное стандартом для контроля целостности сообщений, вычисляется с помощью функции CRC32 (32-bit Cyclical Redundancy Check, контроль с помощью циклического 32-битного избыточного кода), которая подвержена атакам с манипуляцией битами.

Проблемы управления статическими WEP-ключами. Стандартом IEEE 802.11 не предусмотрены какие-либо механизмы управления ключами шифрования. По определению, алгоритм WEP поддерживает лишь статические ключи, которые заранее распространяются тем или иным способом между абонентами и точками радиодоступа беспроводной локальной сети. Поскольку IEEE 802.11 аутентифицирует физическое устройство, а не его пользователя, утрата абонентского адаптера, точки радиодоступа или собственно секретного ключа представляют опасность для системы безопасности беспроводной локальной сети. В результате при каждом подобном инциденте администратор сети будет вынужден вручную произвести смену ключей у всех абонентов и в точках доступа.

Доп. литература: http://www.intuit.ru/department/network/wifi/