- •Основы информационной безопасности на воздушном транспорте. Лекция 3. Методики построения систем защиты информации

- •Лекция 4. Организационная защита информации.

- •Лекция 7. Аутентификация. Active Directory. Безопасность в Windows. Контроль учетных записей

- •Лекция 8. Сетевое экранирование. Брандмауэр (Firewall).

- •Лекция 9. Безопасное соединение в сети Интернет. (ssl, vpn…)

- •Лекция 10. Безопасная передача потоковой информации в сети Интернет.

- •Обеспечение безопасности на базе протокола osp

- •Лекция 11. Безопасное беспроводное подключение к сети Интернет

- •Лекция 12. Виды атак на информационные ресурсы. Защита от атак.

- •Лекция 13. Компьютерные вирусы. Защита от компьютерных вирусов.

Лекция 7. Аутентификация. Active Directory. Безопасность в Windows. Контроль учетных записей

Функция UAC информирует о том, что действие, которое вы собираетесь предпринять, требует повышения полномочий. Когда вы входите в систему с учетной записью локального администратора в предыдущих версиях Microsoft Windows, например в Windows ХР, у вас автоматически появляется постоянный административный доступ к системе. Сама по себе такая практика не вызывала проблем, при условии что пользователи входили в систему с административными учетными записями только в тех случаях, когда им необходимо было выполнить какое-либо действие, связанное с администрированием. Однако многие пользователи склонны были использовать учетные записи администраторов в качестве своих обычных учетных записей. Это было удобно, поскольку им не приходилось выходить из системы и снова в нее входить каждый раз, когда нужно было выполнить какое-либо действие, связанное с администрированием. К сожалению, такой образ действий весьма нежелателен с точки зрения безопасности: любая программа, запускаемая пользователем, вошедшим в систему с учетной записью администратора, работает с административными правами и полномочиями. В UAC эта проблема решается следующим образом: даже член локальной группы администраторов постоянно работает от имени стандартного пользователя и получает повышенные полномочия лишь ненадолго, выполняя административные задачи.

Чтобы помять принцип работы UAC, необходимо усвоить следующие понятия:

Повышение полномочий (privilege elevation) Все пользователи клиента Windows 7 работают с правами стандартного пользователя. Когда пользователь пытается выполнить действие, требующее административных полномочий, например, создает новую учетную запись, его полномочия должны быть повышены до прав иользователя-администратора. Это действие и называется повышением полномочий. Функция UAC — это контрольный пункт для повышения полномочий. Она позволяет члену локальной группы администраторов получить доступ к административным правам, но гарантирует, что доступ к административным правам не будет предоставлен без ведома пользователя. Повышение полномочий производится только для конкретной задачи. Другая задача, выполняемая параллельно и также требующая повышения полномочий, генерирует собственное уведомление UAC.

Режим одобрения администратора (admin approval mode) Он действует в случаях, когда администратор должен явно одобрить повышение при помощи уведомления UAC. В уведомлении нужно щелкнуть кнопку Да (Yes), что называется запросом согласия (prompting for consent), или ввести имя пользователя и пароль, что называется запросом учетных данных (prompting for credentials).

Безопасный рабочий стол (secure desktop) Гарантирует, что вредоносное ПО не сможет изменить отображение уведомлений UAC, чтобы обмануть вас, заставив предоставить административный доступ. Если вы настраиваете работу UAC на безопасном рабочем столе, при выведенном уведомлении UAC рабочий стол недоступен. Вы должны отреагировать на уведомление UAC, чтобы снова получить возможность взаимодействовать с компьютером. Притушенный экран — это фактически снимок рабочего стола на текущий момент. Именно поэтому, если уведомление UAC появилось при воспроизведении видео, на безопасном рабочем столе видео «застывает». Если вы не отреагируете на уведомление UAC в течение 150 секунд, Windows автоматически отклонит запрос на повышение полномочий, а компьютер вернется к стандартному рабочему столу.

Настройки UАС

Степень влияния UAC на работу пользователя задается в диалоговом окне Параметры управления учетными записями пользователей (User Account Control Settings). Чтобы открыть это диалоговое окно, щелкните команду Изменение параметров контроля учетных записей (Change User Account Control Settings) в консоли Учетные записи пользователей (User Accounts) панели управления. В диалоговом окне размещен бегунок, который позволяет изменять настройки UAC от Всегда уведомлять (Always Notify) до Никогда не уведомлять (Never Notify).

При помощи бегунка задаются следующие настройки:

Всегда уведомлять (Always Notify) Наиболее безопасный вариант. Вы получаете уведомления при любых попытках внести изменения в компьютер или в настройки Windows, требующие административных полномочий. При выводе уведомления рабочий стол затемняется, что говорит о включении безопасного рабочего стола. Прежде чем вы сможете продолжить работу с компьютером, вы должны отреагировать на уведомление UAC. Если вы не отреагировали на него в течение 150 секунд, Windows отклоняет запрос на повышение полномочий и возвращается к стандартному рабочему столу.

Уведомлять только при попытках программ внести изменения в компьютер (Notify Me Only When Programs Try To Make Changes To My Computer) Если настроен этот параметр, вы получите уведомление, когда изменения в компьютер или в настройки Windows вносятся программами. Уведомление выводится на безопасном рабочем столе. Если вы не реагируете на него в течение 150 секунд, Windows автоматически отклоняет запрос на повышение полномочий.

Уведомлять только при попытках программ внести изменения в компьютер (не затемнять рабочий стол) (Notify Me Only When Programs Try To Make Changes To My Computer) (Do Not Dim My Desktop) Выводятся уведомления о попытках программ внести изменения, требующие прав администратора. Вы не получите уведомления, если сами вносите изменения в настройки Windows при помощи программы из комплекта Windows. Уведомление выводится, если изменить настройки пытается программа, не входящая в состав Windows. Безопасный рабочий стол не используется

Никогда не уведомлять (Never Notify) Если вы вошли в систему в качестве администратора, никаких уведомлений вы получать не будете. Если вы вошли в систему как стандартный пользователь, любые изменения, требующие административных полномочий, будут автоматически отклоняться.

Диспетчер учетных данных

Диспетчер учетных данных (Credential Manager) сохраняет имена и пароли, при помощи которых пользователь входит на файловые серверы, веб-сайты, серверы службы терминалов и другие сетевые ресурсы. Для хранения данных используется хранилище Windows (Windows Vault). Вы вольны создать резервную копию хранилища и восстановить его на других компьютерах Windows 7. Это, в частности, позволяет переместить сохраненные учетные данные с одного компьютера на другой. Диспетчер учетных данных (Credential Manager) можно использовать для создания резервных копий некоторых видов цифровых сертификатов, он не подходит для создания резервных копий и восстановления самоподписываемых сертификатов EFS, которые генерируется автоматически при шифровании файла. Вы должны создавать резервные копии сертификатов EFS с использованием других инструментов, о которых вы также узнаете в этом занятии.

Запуск программ от имени другого пользователя

Утилита командной строки Runas позволяет запускать программы с использованием учетных данных другого пользователя. Для запуска приложения с параметром заключите их в кавычки. Например, для запуска программы application.exe /option от имени пользователя Kim_Akers на компьютере Canberra необходимо ввести команду:

Runas /user:Canberra\Kim_Akers «application.exe /option»

Введя эту команду, вы должны также ввести пароль целевой учетной записи. После этого приложение запускается в контексте безопасности указанного пользователя. По умолчанию, а также при указании параметра /profile, загружается профиль целевого пользователя. Это позволяет получить доступ к файлам, зашифрованным для учетной записи целевого пользователя, поскольку сертификаты EFS хранятся в профиле пользователя. Используйте параметр /noprofile, чтобы не загружать профиль.

Параметр /savecred позволяет сохранить учетные данные целевого пользователя. При первом использовании параметра /savecred вы должны ввести пароль. Чтобы получить доступ к сохраненным учетным данным при будущих вызовах Runas, используйте параметр /savecred с именем учетной записи:

Runas /savecred /и$ег:имя_компьютера\имя_пользователя «apDlication.exe /option-»

Сохраненные учетные данные хранятся в хранилище Windows, и ими можно управлять в Диспетчере учетных данных (Credential Manager).

Команду Runas нельзя использовать для запуска административного приложения, если учетная запись целевого пользователя настроена на выдачу запроса согласия или запроса учетных данных. Команду Runas можно использовать для запуска приложения, требующего повышения, если в качестве учетной записи целевого пользователя указана встроенная учетная запись администратора. По умолчанию она выключена, но ее можно включить при помощи групповой политики. Для запуска редактора локальной групповой политики от имени встроенной учетной записи администратора (при условии что она была активирована) используйте команду:

runas /useradministrator «mmc gpedit.msc»

Настройка прав пользователя

Права пользователя настраиваются в узле Конфигурация компьютера\Конфи-гурация Windows\napaMCTpbi безопасности\Локальные политики\Назначе-ние прав пользователя (Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment) редактора локальной групповой политики. В узле содержится 44 политики, большая часть которых относятся к функциям ОС, которые не входят в программу экзамена 70-680. Большинство администраторов настраивают права пользователей, добавляя пользователей в конкретные локальные группы, не изменяя групповые политики прав конкретных пользователей. Например, чтобы разрешить пользователю создать резервные копии файлов и папок, достаточно просто включить его в группу Операторы архива (Backup Operators), а не изменять политику Архивация файлов и каталогов (Back Up Files and Directories). To же самое касается и использования удаленного рабочего стола. Вы вольны добавить учетную запись пользователя в группу Пользователи удаленного рабочего стола (Remote Desktop Users) или изменить политику Разрешить вход в систему через службу удаленных рабочих столов (Allow Log On Through Remote Desktop Services). Как правило, лучше добавить пользователя в соответствующую локальную группу, поскольку полномочия конкретных пользователей проще отслеживать, изучив их членство в группах, а не разбираясь в настройках групповых политик. В Windows 7 имеются следующие встроенные группы, предоставляющие пользователю какие-либо особые права:

Администраторы (Administrators) Члены этой группы имеют неограниченный доступ к клиенту Windows 7.

Криптографические операторы (Cryptographic Operators) Члены этой группы могут выполнять криптографические операции. Данная политика используется только при развертывании Windows 7 в специальной конфигурации, называемой режимом общих критериев (common criteria mode). В этом режиме администраторы могут читать и записывать все параметры, за исключением параметров, относящихся к криптографии политики IPsec.

Операторы архива (Backup Operators) Члены этой группы могут обходить ограничения доступа к файлам и папкам в целях создания резервных копий.

Операторы настройки сети (Network Configuration Operators) Члены этой группы могут изменять параметры TCP/IP.

Опытные пользователи (Power Users) Эта группа включена для совместимости с предыдущими версиями.

Пользователи DCOM (Distributed COM Users) Пользователи этой группы могут манипулировать объектами распределенной модели DCOM на данном компьютере.

Пользователи журналов производительности (Performance Log Users) Эти пользователи могут планировать запись счетчиков производительности, активировать поставщики трассировки (trace providers) и собирать данные трассировки событий.

Пользователи системного монитора (Performance Monitor Users) Эти пользователи имеют удаленный и локальный доступ к данным счетчиков производительности.

Пользователи удаленного рабочего стола (Remote Desktop Users) Пользователи этой группы могут входить в систему через удаленный рабочий стол.

Репликаторы (Replicators) Эта группа используется для поддержки репликации в домене.

Читатели журнала событий (Event Log Readers) Члены этой группы могут читать журналы событий.

Access Control List или ACL — список контроля доступа, который определяет, кто или что может получать доступ к конкретному объекту, и какие именно операции разрешено или запрещено этому субъекту проводить над объектом.

Active Directory.

Компонент Active Directory Domain Services (AD DS) и связанные с ним службы формируют основу корпоративных сетей Microsoft Windows. Они хранят данные о подлинности пользователей, компьютеров и служб, а следовательно, их можно использовать для проверки подлинности пользователя или компьютера. Кроме того, указанные средства предоставляют пользователям и компьютерам механизм получения доступа к ресурсам предприятия.

Active Directory обеспечивает проверку подлинности личности и контроль доступа (Identity and Access, IDA) для корпоративных сетей Windows. Инфраструктура IDA должна выполнять следующие задачи:

• Хранение информации о пользователях, группах, компьютерах и других объектах идентичности. Объект идентичности (identity) — это представление сущности, выполняющей какието действия в корпоративной сети. Предположим, что пользователь открывает документы в общей папке на сервере. Они защищены разрешениями списка контроля доступа (Access Control List, ACL). Доступом к документам управляет подсистема безопасности сервера, который, сравнивая объект идентичности пользователя с объектам и в списке ACL, предоставляет или запрещает пользователю доступ. Поскольку компьютеры, группы, службы и другие объекты тоже выполняют определенные действия в сети, они должны быть представлены объектами идентичности. Среди информации об объекте идентичности, которая хранится, есть свойства, уникальным образом идентифицирующие объект, например имя пользователя либо идентификатор безопасности (Security Identifier, SID), а также пароль объекта идентичности. Таким образом, хранилище объектов идентичности является одним из компонентов инфраструктуры IDA. В хранилище данных Active Directory, которое также называется каталогом, хранятся объекты идентичности. Самим хранилищем управляет контроллер домена — сервер, играющий роль AD DS.

• Проверка подлинности объекта идентичности. Сервер не предоставляет пользователю доступа к документу, пока не будет подтверждена подлинность объекта идентичности, представленного в запросе доступа. Чтобы подтвердить подлинность объекта, пользователь указывает секретную информацию, известную только ему и инфраструктуре IDA. Эти данные сравниваются с информацией в хранилище объектов идентичности во врем я процесса, который называетс я проверкой подлинности.

• Управление доступом. Инфраструктура IDA обеспечивает защиту конфиденциальных данных, например информации в документе. Доступ к конфиденциальным данным должен контролироваться в соответствии с политиками предприятия. Списки управления доступом ACL документа отражают политику безопасности, состоящую из разрешений, в которых для отдельных объектов идентичности указаны уровни доступа. В данном примере функции контроля доступа в инфраструктуре IDA выполняет подсистема безопасности на сервере.

• Обеспечение данных аудита Предприятию может потребоваться отслеживать изменения и действия, выполняемые в инфраструктуре IDA , поэтому решение IDA должно обеспечить механизм управления аудитом.

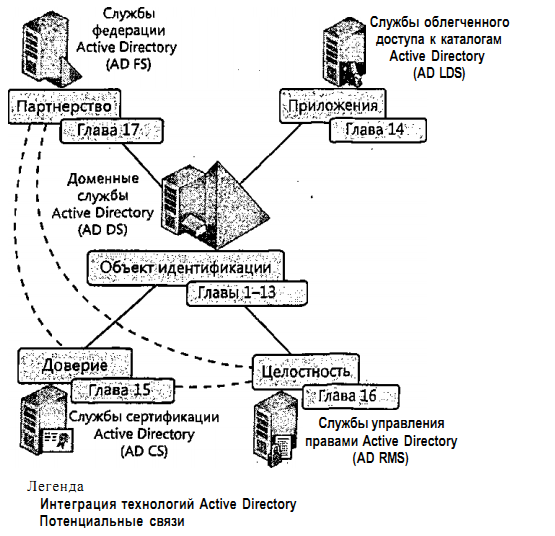

Службы AD DS представляют не единственный компонент IDA, поддерживаемый в системе Windows Server 2008. В версии Windows Server 2008 корпорация Microsoft объединила множество ранее разделенных компонентов в интегрированную платформу IDA. Сама структура Active Directory теперь включает пять технологий. Эти технологии полностью реализуют аутентификацию и доступ IDA.

Доменные службы Active Directory (Active Directory Domain Services) — Аутентификация Описанные ранее доменные службы AD DS предоставляют центральный репозиторий для управления идентификацией в организации. Они проверяют подлинность и авторизацию в сети, а также поддерживают управление объектами с помощью групповой политики. Кроме того, службы AD DS обеспечивают управление информацией и общим доступомк службам, помогая пользователям находить в каталоге различные компоненты: файловые серверы, принтеры, группы и других пользователей. По этой причине AD DS част о называют службой каталогов сетевой операционной системы. Службы AD DS представляют основную технологию Active Directory, поэтому они должны быть развернуты в каждой сети с операционной системой Windows Server 2008.