- •Содержание

- •Рекомендации

- •Введение

- •Модуль 1. Кис: терминология, цели создания, проблемы, стандарты и методологии Введение

- •Глава 1.1. Типы корпораций

- •§ 1.1.1. Индустриальные корпорации и их эволюционный путь.

- •§ 1.1.2. Классическая корпорация и пределы ее развития

- •§ 1.1.3. Этатистские корпорации и их ограниченность

- •§ 1.1.4. Креативная корпорация и ее перспективы

- •Глава 1.2. Структура корпорации Введение

- •§ 1.2.1. Основные характеристики современной корпорации

- •§ 1.2.2. Принципиальная организационная структура корпорации

- •Глава 1.3. Базовые стандарты управления корпорацией Введение

- •§ 1.3.1. Эволюция информационных систем управления предприятием

- •§ 1.3.2. Зарождение методологий mps и mrp

- •§ 1.3.3. Входные элементы и результаты работы mrp-программы

- •§ 1.3.4. Стандарт mrpii

- •§ 1.3.5. Иерархия планов в mrpii-системе

- •Глава 1.4. Механизм работы mrpii-системы

- •§ 1.4.1. Составление производственного плана и общего плана деятельности

- •§ 1.4.2. Составление плана потребностей в производственных мощностях

- •§ 1.4.3. Контроль выполнения производственного плана

- •§ 1.4.4. Формирование списков операций

- •§ 1.4.5. Обратная связь и её роль в mrpii-системе

- •Модуль 2. Стандарты erp, csrp и erpii Введение

- •Глава 2.1. Стандарт erp

- •§ 2.1.1. Переход от стандарта mrpii к erp

- •§ 2.1.2. Scm-стратегия

- •§ 2.1.3. Crm-стратегия

- •Глава 2.2. Планирование в erp-системе

- •§ 2.2.1. Разработка плана производства в erp–системе

- •§ 2.2.2. Определение групп изделий

- •§ 2.2.3. Базовые стратегии

- •§ 2.2.4. Гибридная стратегия

- •§ 2.2.5. Разработка плана производства запасов

- •1. Имеются ли у предприятия ресурсы для выполнения плана производ-

- •Глава 2.3. Новые стандарты csrp и erpii Введение

- •§ 2.3.1. Революционная концепция csrp

- •1. Продажа и Маркетинг

- •§ 2.3.2. Открытые технологии в csrp

- •§ 2.3.3.Концепция erpii

- •2.3.4 Новая концепция eas

- •Модуль 3. Корпоративные сети Введение

- •Глава 3.1. Корпоративные сети: основные понятия Введение

- •§ 3.1.1. Что такое корпоративная сеть?

- •§ 3.1.2. Роль Internet в корпоративных сетях

- •§ 3.1.3. Локальные сети и системы “клиент-сервер”

- •Глава 3.2. Intranet – как инструмент корпоративного управле-

- •§ 3.2.1. Основополагающие принципы Intranet Рассмотрим с разных сторон основные принципы Intranet. Во-первых, Intanet – это “интеллект” организации.

- •§ 3.2.2. Уникальность Intranet

- •§ 3.2.3. Архитектура Intranet

- •§ 3.2.4. Многоуровневый характер Intranet

- •Глава 3.3. Принципы построения корпоративных сетей передачи данных

- •§ 3.3.1. Особенности стека tcp/ip

- •§ 3.3.2. Виртуальные сети

- •§ 3.3.3. Сети на основе протокола X.25

- •§ 3.3.4. Сети Frame Relay

- •§ 3.3.5. Структура корпоративной сети

- •Глава 3.4. Проектирование и безопасность Intranet-сети

- •§ 3.4.1. Трудности создания Intranet

- •§ 3.4.2. Оценка исходного состояния организации

- •§ 3.4.3. Информационная безопасность в Intranet-сетях

- •§ 3.4.4. Сетевые аспекты политики безопасности

- •§ 3.4.4. Управление доступом путем фильтрации информации

- •§ 3.4.5. Безопасность программной среды

- •§ 3.4.6. Защита Web-серверов

- •§ 3.4.7. Аутентификация в открытых сетях

- •§ 3.4.8. Простота и однородность архитектуры

- •Глава 3.5. Оборудование корпоративных сетей

- •§ 3.5.1. Маршрутизаторы Cisco Systems

- •§ 3.5.2. Оборудование Motorola isg

- •§ 3.5.3. Решения Eicon Technology

- •§ 3.5.4. Критерии выбора корпоративной операционной системы

- •Модуль 4. Мировой рынок erp-систем Введение

- •Глава 4.1. Крупные и средние кис

- •§ 4.1.1. Производственные кис

- •§ 4.1.2. Крупные кис

- •§ 4.1.8. Средние кис

- •§ 4.1.13. Апрель

- •Глава 4.2. Малые и локальные кис

- •§ 4.2.1. Финансово-управленческие кис

- •§ 4.2.2. Малые кис

- •§ 4.2.5. Босс-Корпорация

- •§ 4.2.6. Галактика

- •§ 4.2.7. Парус

- •§ 4.2.8. Флагман

- •§ 4.2.9. Локальные кис

- •§ 4.2.11. Гепард

- •§ 4.2.12. Инфин-Управление

- •Глава 4.3. Внедрение кис на предприятиях

- •§ 4.3.1. Эффективность инвестиционных вложений в кис

- •§ 4.3.2. Внедрение кис за рубежом

- •§ 4.3.3. Внедрение кис в России

- •§ 4.3.4.Этапы внедрения кис в России

- •Особенности проектов внедрения управленческих информационных систем

- •О целях внедрения

- •Этапы проекта внедрения системы

- •Этап первый — определение стратегических целей и тактического плана проекта

- •Этап второй — обследование и описание деятельности предприятия

- •Этап третий — обучение специалистов проектной группы

- •Этап четвертый — разработка будущей модели деятельности предприятия

- •Этап пятый — разработка корпоративных стандартов

- •Этап шестой — настройка и тестирование системы

- •Этап седьмой — обучение конечных пользователей

- •Этап восьмой — опытная эксплуатация

- •Этап девятый — Окончательное документирование

- •Этап десятый — ввод системы в промышленную эксплуатацию

- •Ключевые факторы успеха внедрения управленческих информационных систем

- •Список рекомендуемой литературы

- •Глоссарий

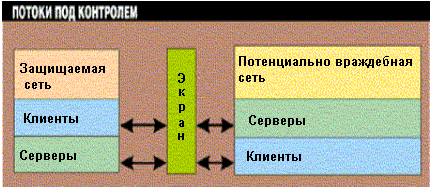

§ 3.4.4. Управление доступом путем фильтрации информации

Перейдем к рассмотрению мер программно-технического уровня, на- правленных на обеспечение информационной безопасности систем, постро- енных в технологии Intranet. На первое место среди таких мер поставим меж- сетевые экраны - средство разграничения доступа, служащее для защиты от внешних угроз и от угроз со стороны пользователей других сегментов корпо-

ративных сетей, рис. 35.

Рис. 35. Межсетевое экранирование

Отметим, что бороться с угрозами, присущими сетевой среде, средст- вами универсальных операционных систем не представляется возможным. Универсальная ОС - это огромная программа, наверняка содержащая, поми- мо явных ошибок, некоторые особенности, которые могут быть использова-

ны для получения нелегальных привилегий. Современная технология про- граммирования не позволяет сделать столь большие программы безопасны- ми. Кроме того, администратор, имеющий дело со сложной системой, далеко не всегда в состоянии учесть все последствия производимых изменений (как и врач, не ведающий всех побочных воздействий рекомендуемых лекарств). Наконец, в универсальной многопользовательской системе бреши в безопас- ности постоянно создаются самими пользователями (слабые и/или редко из- меняемые пароли, неудачно установленные права доступа, оставленный без присмотра терминал и т.п.).

Как указывалось выше, единственный перспективный путь связан с разработкой специализированных защитных средств, которые в силу своей простоты допускают формальную или неформальную верификацию. Межсе- тевой экран как раз и является таким средством, допускающим дальнейшую декомпозицию, связанную с обслуживанием различных сетевых протоколов.

Межсетевой экран (Firewall) - это полупроницаемая мембрана, которая располагается между защищаемой (внутренней) сетью и внешней средой (внешними сетями или другими сегментами корпоративной сети) и контро- лирует все информационные потоки во внутреннюю сеть и из нее. Контроль информационных потоков состоит в их фильтрации, то есть в выборочном пропускании через экран, возможно, с выполнением некоторых преобразова- ний и извещением отправителя о том, что его данным в пропуске отказано. Фильтрация осуществляется на основе набора правил, предварительно за- груженных в экран и являющихся выражением сетевых аспектов политики безопасности организации.

Целесообразно разделить случаи, когда экран устанавливается на гра- нице с внешней (обычно общедоступной) сетью или на границе между сег- ментами одной корпоративной сети. Соответственно, будем говорить о внешнем и внутреннем межсетевых экранах.

Как правило, при общении с внешними сетями используется исключи-

тельно семейство протоколов TCP/IP. Поэтому внешний межсетевой экран

должен учитывать специфику этих протоколов. Для внутренних экранов си- туация сложнее, здесь следует принимать во внимание помимо TCP/IP по крайней мере протоколы SPX/IPX, применяемые в сетях Novell NetWare. Иными словами, от внутренних экранов нередко требуется многопротоколь- ность.

Ситуация, когда корпоративная сеть содержит лишь один внешний ка- нал, является, скорее, исключением, чем правилом. Напротив, типична си- туация, при которой корпоративная сеть состоит из нескольких территори- ально разнесенных сегментов, каждый из которых подключен к сети общего пользования. В этом случае каждое подключение должно защищаться своим экраном. Точнее говоря, можно считать, что корпоративный внешний межсе- тевой экран является составным, и требуется решать задачу согласованного администрирования (управления и аудита) всех компонентов.

При рассмотрении любого вопроса, касающегося сетевых технологий, основой служит семиуровневая эталонная модель ISO/OSI. Она состоит из следующих уровней:

7-ой уровень – прикладной – обеспечивает поддержку прикладных процессов конечных пользователей.

6-ой уровень – представительный – определяет синтаксис данных в мо-

дели, т.е. представление данных.

5-ый уровень – сеансовый - реализует установление и поддержку сеан-

са связи между двумя абонентами через коммуникационную сеть.

4-ый уровень – транспортный – обеспечивает интерфейс между про-

цессами и сетью.

3-ий уровень – сетевой – определяет интерфейс оконечного оборудова-

ния данных пользователя с сетью коммутации пакетов.

2-ой уровень – канальный- реализует процесс передачи информации по информационному каналу.

1-ый уровень – физический – выполняет все необходимые процедуры в канале связи.

Межсетевые экраны также целесообразно классифицировать по тому, на каком уровне производится фильтрация - канальном, сетевом, транспорт- ном или прикладном. Соответственно, можно говорить об экранирующих концентраторах (уровень 2), маршрутизаторах (уровень 3), о транспортном экранировании (уровень 4) и о прикладных экранах (уровень 7). Существуют также комплексные экраны, анализирующие информацию на нескольких уровнях.

Мы не рассматриваем экранирующие концентраторы, поскольку кон-

цептуально они мало отличаются от экранирующих маршрутизаторов.

При принятии решения “пропустить/не пропустить”, межсетевые экра- ны могут использовать не только информацию, содержащуюся в фильтруе- мых потоках, но и данные, полученные из окружения, например текущее время.

Таким образом, возможности межсетевого экрана непосредственно оп- ределяются тем, какая информация может использоваться в правилах фильт- рации и какова может быть мощность наборов правил. Вообще говоря, чем выше уровень в модели ISO/OSI, на котором функционирует экран, тем более содержательная информация ему доступна и, следовательно, тем тоньше и надежнее экран может быть сконфигурирован. В то же время фильтрация на каждом из перечисленных выше уровней обладает своими достоинствами, такими как дешевизна, высокая эффективность или прозрачность для пользо- вателей. В силу этой, а также некоторых других причин, в большинстве слу- чаев используются смешанные конфигурации, в которых объединены разно- типные экраны. Наиболее типичным является сочетание экранирующих маршрутизаторов и прикладного экрана.

Такая конфигурация называется экранирующей подсетью. Как правило, сервисы, которые организация предоставляет для внешнего применения (на- пример “представительский” Web-сервер), целесообразно выносить как раз в экранирующую подсеть.

Помимо выразительных возможностей и допустимого количества пра- вил качество межсетевого экрана определяется еще двумя очень важными характеристиками - простотой применения и собственной защищенностью. В плане простоты использования первостепенное значение имеют наглядный интерфейс при задании правил фильтрации и возможность централизованно- го администрирования составных конфигураций. В свою очередь, в послед- нем аспекте хотелось бы выделить средства централизованной загрузки пра- вил фильтрации и проверки набора правил на непротиворечивость. Важен и централизованный сбор и анализ регистрационной информации, а также по- лучение сигналов о попытках выполнения действий, запрещенных политикой безопасности.

Собственная защищенность межсетевого экрана обеспечивается теми же средствами, что и защищенность универсальных систем. При выполнении централизованного администрирования следует еще позаботиться о защите информации от пассивного и активного прослушивания сети, то есть обеспе- чить ее (информации) целостность и конфиденциальность.

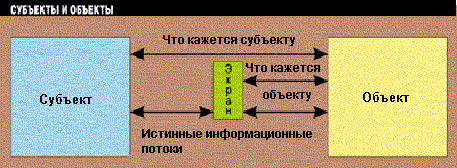

Хотелось бы подчеркнуть, что природа экранирования (фильтрации), как механизма безопасности, очень глубока. Помимо блокирования потоков данных, нарушающих политику безопасности, межсетевой экран может скрывать информацию о защищаемой сети, тем самым, затрудняя действия потенциальных злоумышленников. Так, прикладной экран может осуществ- лять действия от имени субъектов внутренней сети, в результате чего из внешней сети кажется, что имеет место взаимодействие исключительно с межсетевым экраном, рис. 31. При таком подходе топология внутренней сети скрыта от внешних пользователей, поэтому задача злоумышленника сущест- венно усложняется.

Рис. 36. Информационные потоки.

Более общим методом сокрытия информации о топологии защищаемой сети является трансляция “внутренних” сетевых адресов, которая попутно решает проблему расширения адресного пространства, выделенного органи- зации.

Ограничивающий интерфейс также можно рассматривать как разно- видность экранирования. На невидимый объект трудно нападать, особенно с помощью фиксированного набора средств. В этом смысле Web-интерфейс обладает естественной защитой, особенно в том случае, когда гипертексто- вые документы формируются динамически. Каждый видит лишь то, что ему положено.

Экранирующая роль Web-сервиса наглядно проявляется и тогда, когда этот сервис осуществляет посреднические (точнее, интегрирующие) функции при доступе к другим ресурсам, в частности таблицам базы данных. Здесь не только контролируются потоки запросов, но и скрывается реальная органи- зация баз данных.