- •Оглавление

- •Введение

- •1. Разрушающие программные средства

- •1.1. Понятие разрушающих программных средств

- •1.2. Классификация разрушающих программных средств

- •1.2.1. Классификация компьютерных вирусов

- •1.2.2. Классификация "сетевых червей"

- •1.2.3. Классификация программных закладок

- •1.2.4. Встречаемость различных классов и разновидностей разрушающих программных средств

- •1.2.5. Тенденции развития разрушающих программных средств

- •1.3. Основы функционирования разрушающих программных средств

- •1.3.1. Основы функционирования компьютерных вирусов

- •1.3.2. Основы функционирования программных закладок

- •1.3.3. Способы реализации атак переполнения буфера

- •Классификация атак переполнения буфера

- •Библиографический список

1.2.4. Встречаемость различных классов и разновидностей разрушающих программных средств

На рисунке 1.3 представлена диаграмма, отражающая процентное соотношение встречаемости основных классов разрушающих программных средств [8, 9].

Рис. 1.3. Распространенность основных классов разрушающих программных средств (2008 г.)

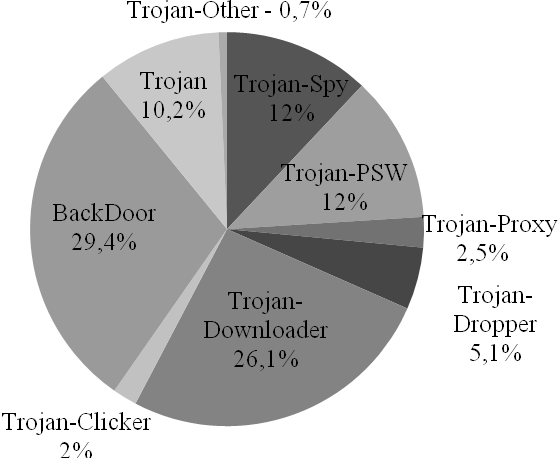

Наиболее распространенными являются программные закладки (89,45 %). Это связано с тем, что в настоящее время индустрия шпионажа и нанесения ущерба компьютерным системам является востребованной. На рисунке 1.4 представлена диаграмма встречаемости различных разновидностей программных закладок. Очевидно, наибольшее распространение получили перехватчики паролей (Trojan-PSW – 12 %), утилиты удаленного управления (BackDoors – 29,40 %) и загрузчики других вредоносных программ (Trojan-Downloader – 26,10 %).

Рис. 1.4. Распространенность разновидностей программных закладок

1.2.5. Тенденции развития разрушающих программных средств

В настоящее время по мнению экспертов ЗАО "Лаборатория Касперского" наблюдаются следующие тенденции развития разрушающих программных средств (данные тенденции отражены в концепции Malware 2.5):

1) переход от некоммерческого вредоносного программного обеспечения к коммерческому;

2) развитие сетей с автономно работающим вредоносным ПО (ботнет):

– отсутствие единого центра управления сетью зараженных компьютеров, стационарного центра управления ботнетом – так называемый "мигрирующий ботнет", при этом центр управления ботнетом либо постоянно перемещается с одного IP-адреса, сервера на другой, либо может даже не существовать какое-то время. Система создания произвольных адресов центра управления реализуется, и таким образом злоумышленники решают проблему обнаружения и отключения центров управления и получают возможность выбора мест его размещения;

– защита трафика между ботом и центром управления. Использование стойких криптографических алгоритмов при взаимодей-ствии между центром управления и машинами в ботнете. Даже получив доступ к центру управления или перехватив передаваемые данные, исследователи не в состоянии перехватить управление ботнетом, который рассчитан на работу по защищенному каналу;

– использование универсальных центров управления для разных ботнетов. Развитие идеи "универсального кода", реализованной во вредоносной программе Zbot: вредоносные программы разных авторов могут взаимодействовать с различными центрами управления, разработанными по единому принципу. В настоящее время наблюдаются тенденция к тому, чтобы реализовать возможность одновременно управлять разными ботнетами из одного центра управления. Эти технологии тесно связаны с областью распределенных вычислений и созданием систем, работающих под значительной нагрузкой с громадными объемами данных (архитектура HighLoad). Именно в области создания устойчивых распределенных систем и ожидается повышенная конкуренция между киберпреступными группами. Те злоумышленники, которые смогут создавать собственные системы, будут определять общий уровень угроз и связанных с ними проблем в будущем;

3) использование социальных сетей в качестве средства до-ставки вредоносного программного обеспечения;

4) использование новых платформ (вирусы для мобильных телефонов, .Net вирусы);

5) использование новых форматов файлов (swf, pdf, doc, wma);

6) широкое применение инсталляторов в качестве средства доставки разрушающих программных средств;

7) использование социальной инженерии.