- •1. Угрозы безопасности. Классификация, основные характеристики, способы противодействия.

- •Классификация угроз:

- •Классификация мер обеспечения компьютерной безопасности по способам осуществления:

- •2. История криптографии. Основные определения, этапы развития, требования к криптографическим системам

- •3. Шифры сдвига и их криптоанализ.

- •4. Шифры замены и их криптоанализ

- •Шифры простой замены

- •Примеры шифров простой замены:

- •Безопасность шифров простой замены

- •Криптоанализ

- •5. Полиалфавитные шифры замены и их криптостойкость. Шифр Виженера.

- •Крипкостойкость

- •6 Перестановочные шифры. Преобразуют сообщение, переставляя его элементы, но не изменяя их.

- •7. Одноразовые шифровальные блокноты и их применение.

- •Область применения

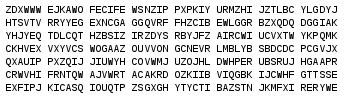

- •Примерный вид страницы шифроблокнота

- •Описание

- •Свойства

- •8. Блочные криптосистемы. Принципы построения. Современные криптосистемы классифицируют следующим образом:

- •10. Режимы использования блочных шифров

- •11.Современные потоковые шифры и их применение.

- •12.Синхронные и самосинхронизирующиеся поточные криптоалгоритмы. Принципы построения. Синхронные поточные шифры

- •Самосинхронизирующиеся поточные шифры

- •Плюсы апш:

- •Минусы апш:

- •13. Шифр rc4

- •14. Генераторы псп в задачах защиты информации. Требования к генераторам псп.

- •15. Классификация генераторов псп. Принципы построения криптографических генераторов псп.

- •Реализации на основе криптографических алгоритмов

- •Реализации на основе математических задач

- •Специальные реализации

- •16.Криптосистемы с открытым ключом: принципы построения, назначение.

- •Идея криптосистемы с открытым ключом

- •17.Криптосистема rsa.

- •18. Криптосистема Рабина

- •19. Криптографические хеш-функции и их реализация.

- •Требования

- •Принципы построения Итеративная последовательная схема

- •Сжимающая функция на основе симметричного блочного алгоритма

- •Электронная цифровая подпись(Реализация)

- •№20 Основные алгоритмы построения цифровой подписи

- •Существует несколько схем (алгоритмов) построения цифровой подписи:

- •Использование хеш-функций

- •Симметричная схема

- •Асимметричная схема

- •Виды асимметричных алгоритмов эп

- •Перечень алгоритмов эп

- •21. Нахождение закрытого ключа с помощью алгоритма Эвклида.

- •22. Электронная цифровая подпись на базе криптосистемы rsa.

- •23.Классификация систем контроля доступа:

- •24. Современные методы идентификации и аутентификации пользователей в информационных технологиях.

- •25. Стеганографические методы защиты, их реализация и применение

- •26 Основные принципы стеганоанализа

- •27.Технология цифровых водяных знаков.

6 Перестановочные шифры. Преобразуют сообщение, переставляя его элементы, но не изменяя их.

Простой перестановочный шифр с фиксированным периодом n подразумевает разбиение исходного текста на блоки по n символов и использование для каждого такого блока некоторой перестановки E. Ключом такого шифра является используемая при шифровании перестановочная матрица P или вектор t, указывающий правило перестановки. Таким образом, общее число возможных ключей определяется длиной блока n и равно n!. При дешифрации используется матрица обратной перестановки D, являющаяся обратной к матрице P по умножению, то есть D*P=I, где I — единичная матрица

ПРИМЕР перестановочной криптограммы, которая составляется при помощи так называемого “ключевого слова”.

Буквы текста, который должен быть передан в зашифрованном виде, первоначально записываются в клетки прямоугольной таблицы, по ее строчкам.

Буквы ключевого слова пишутся над столбцами и указывают порядок (нумерацию) этих столбцов. Чтобы получить закодированный текст, надо выписывать буквы по столбцам с учетом их нумерации.

Пусть текст таков: “давосемьикс самые няшные ребята в кпи”. Используем для записи текста, в котором 32 букв, прямоугольную таблицу 6х6, в качестве ключевого возьмем слово из 6 букв нудела, столбцы занумеруем в соответствии с положением букв ключевого слова в алфавите. В результате получится следующая кодовая таблица:

н |

у |

д |

е |

л |

а |

5 |

6 |

2 |

3 |

4 |

1 |

д |

а |

в |

о |

с |

е |

м |

ь |

и |

к |

с |

с |

а |

м |

ы |

е |

н |

я |

ш |

н |

ы |

е |

р |

е |

б |

я |

т |

а |

в |

к |

п |

и |

|

|

|

|

Выписывая буквы из столбцов таблицы в порядке, соответствующем числам во второй строке (т.е. сначала из шестого, затем из третьего и т.д.), получаем такую шифровку:

есяеквиыытокееасснрвдмашбпаьмняи

Ключевое слово известно, конечно, и адресату, который поэтому без труда расшифрует это сообщение. Но для тех, кто этим ключом не владеет, восстановление исходного текста весьма проблематично (хотя в принципе и возможно). Частотный анализ здесь по вполне понятным причинам не решает задачи. В лучшем случае он позволяет предположить, что было применено перестановочное кодирование.

Использование ключевого слова, конечно, не обязательно, можно было указать нумерацию столбцов цифровым ключом, в данном случае числом 562341. Слово удобнее, если ключ надо хранить в голове(что немаловажно для конспирации).

7. Одноразовые шифровальные блокноты и их применение.

Область применения

![]()

Примерный вид страницы шифроблокнота

На практике можно один раз физически передать носитель информации с длинным истинно случайным ключом, а потом по мере необходимости пересылать сообщения. На этом основана идея шифроблокнотов: шифровальщик при личной встрече снабжается блокнотом, каждая страница которого содержит ключ. Такой же блокнот есть и у принимающей стороны. Использованные страницы уничтожаются.

Кроме того, если есть два независимых канала, в каждом из которых вероятность перехвата низка, но отлична от нуля, шифр Вернама также полезен: по одному каналу можно передать зашифрованное сообщение, по другому — ключ. Для того чтобы расшифровать сообщение, перехватчик должен прослушивать оба канала.

Шифр Вернама может применяться, если есть односторонний защищённый канал: ключ передаётся в одну сторону под защитой канала, сообщения в другую сторону защищаются ключом.

Не является шифром Вернама, но близка к нему схема одноразовых кодов: например, кодовое слово «Альфа» означает «Возвращаюсь».