- •1. Особенности и характеристики информационной эпохи. Безопасность. Виды безопасности

- •1.1. Признаки информационной эпохи

- •1.2. Безопасность. Виды безопасности.

- •1.3. Информационная безопасность

- •1.4. Принципы формирования показателей информационной безопасности

- •Вопросы и задачи

- •2. Угрозы информационной безопасности

- •2.1. Информационные угрозы террористического характера

- •2.2. Информационные угрозы, нарушающие адекватность модели мира

- •2.3. Угрозы в алгоритмах обработки данных

- •2.4. Явные угрозы

- •2.5. Защита от явных угроз

- •2.6. Понятие скрытой угрозы

- •2.7. Проблемы поддержания адекватности модели миру. Понятие информационного фильтра

- •2.8. Математические модели оценки эффективности систем выявления угроз

- •Вопросы и задачи

- •Понятие скрытой угрозы.

- •3. Защита информации.

- •3.1. Виды информации

- •3.2. Методы нарушения конфиденциальности, целостности и доступности информации

- •3.2.1. Характеристики технических средств срытного съема информации

- •3.3. Причины, виды, каналы утечки и искажения информации

- •3.4. Методы и средства обеспечения иб. Методологические, организационные и технические способы защиты информации

- •3.4.1. Политика безопасности

- •3.4.2. Модель нарушителя

- •3.4.3. Организационные меры

- •3.4.4. Технические средства защиты информации

- •3.5. Принципы построения технических средств защиты информации

- •3.6. Целостность и изменчивость в решении задачи обеспечения безопасности данных

- •3.7. Дополнительные требования к системе обеспечения безопасности информации

- •3.8. Оценка надежности обеспечения защиты информации

- •Часть 1.

- •Часть 2.

- •3.9. Контроль и тестирование в системе обеспечения безопасности

- •3.10. Преступления в сфере использования средств вычислительной техники

- •3.10.1. Особенности экспертизы компьютерных правонарушений

- •Вопросы и задачи

- •4. Основы формальной теории информационной войны

- •4.1. История информационных войн

- •4.2. Информационное оружие

- •4.2.1. Информационное оружие в гуманитарной сфере

- •4.2.2. Информационное оружие в технической сфере

- •4.3. Выборы во власть как средство межгосударственной информационной экспансии

- •4.4. Пример информационной войны на примере Белоруссии 2006 г.

- •4.5. Оценка эффективности информационных воздействий

- •4.5.1. Информационная энергия

- •4.5.2. Эффективность перепрограммирования информационных систем

- •4.6. Формальная теория информационной войны

- •4.6.1. Формализация логики целей (формальная модель мира)

- •4.6.2. Осознание картины мира

- •4.6.3. Система отношений информационных субъектов

- •4.7. Стратегия информационной войны

- •4.8. Максимально возможный уровень рефлексии (осознания мира)

- •4.9. Сравнительные характеристики миров

- •4.10. Области приложения формальной теории информационных войн

- •Вопросы и задачи

- •Области приложения формальной теории информационных войн.

- •5. Государственная информационная политика.

- •5.1. Проблемы региональной информационной безопасности

- •5.2. Нормативные правовые акты в сфере обеспечения информационной безопасности

- •Вопросы и задачи

- •Литература по курсу «Основы информационной безопасности»

2.2. Информационные угрозы, нарушающие адекватность модели мира

Система не всегда способна в реальном времени понять, является ли конкретное сообщение угрозой. Так, например, по сообщениям американской прессы, предупреждения о террористическом акте 11 сентября 2001 года были у спецслужб за несколько дней до трагедии, но им не придали нужного значения. Они не соответствовали той модели мира, которая именно в тот момент была доминирующей у аналитиков.

Известная ворона с сыром из басни А. Крылова также не подозревала, что простая просьба из серии «спой, светик, не стыдись!» может закончиться для нее потерей еды, т.е. серьезным ущербом.

В свое время монголы, окружив город и устраиваясь на ночлег, разжигали костры. В пределах видимости с крепостных стен у каждого костра располагалось по 5-7 воинов. А дальше, за пределами видимости, - по одному человеку у костра. Для умеющих считать и делать выводы численность армии мгновенно увеличивалась в несколько раз.

Как видно из примеров, во многом факт того, что сообщения нарушают адекватность модели мира, зависит от самого информационного субъекта, от созданной им модели мира.

Любое живое существо всегда имеет несколько каналов получения информации, которые частично подстраховывают друг друга. Точно также любая сложная социальная система: фирма, государство, также имею несколько независимых каналов сбора информации об окружающим мире и о самой себе. Определенный параллелизм присутствует и при обработке информации аналитическими центрами. И только в том случае, если результаты и рекомендации совпадают система может считать, что ее модель мира адекватна миру.

Исходный постулат, определяющий направления дальнейшего исследования, заключается в том, что входные данные сами активизируют в информационной системе соответствующие алгоритмы, необходимые для их обработки.

Понятно, что входные данные бывают разными и вызывают различную реакцию у воспринимающей их системы. Причем реакции могут быть самыми различными, включая действия по самоуничтожению. Одна информация доставляет системе удовольствие, другая, вроде бы, безразлична, третья — представляет угрозу существованию. Исследуя проблему информационных угроз, попытаемся выделить множество входных данных, которые можно классифицировать как угрозы. То, что опасно для одной информационной системы не всегда представляет опасность для другой. Многое здесь зависит от возможностей самой системы по обработке входных данных.

Поэтому, наверное, было бы правильно попытаться классифицировать входные данные, исходя из классификации алгоритмов их обработки.

2.3. Угрозы в алгоритмах обработки данных

Предлагается все множество алгоритмов, которые в принципе способна выполнять информационная система, условно разбить на следующие классы:

Класс №1. Алгоритмы, реализующие способы информационной защиты. Ими могут быть алгоритмы, ответственные за:

а) обработку ошибок;

б) блокировку входных данных, куда может входить: установка защитных экранов, удаление от источника опасной информации, удаление (уничтожение) источника опасной информации;

в) верификацию исполняемого кода или «психоанализ», как выявление скрытых программ и/или причин их возникновения.

Класс №2. Алгоритмы, ответственные за самомодификацию, за изменение существующих и генерацию дополнительных программ, предназначенных для обработки входных последовательностей.

Класс №3. Алгоритмы, способные нарушить привычный режим функционирования, т.е. осуществить вывод системы за пределы допустимого состояния4, что в большинстве случаев равносильно причинению ущерба вплоть до уничтожения, например: «Мысль о том, что он принадлежит к тайному обществу, не давала Кислярскому покоя. Шедшие по городу слухи испугали его вконец. Проведя бессонную ночь, председатель биржевого комитета решил, что только чистосердечное признание сможет сократить ему срок пребывания в тюрьме»5. В этот класс наряду с алгоритмами, выполнение которых системой причинит ей же самой вред, входят так называемые «несертифицированные», т.е. не прошедшие качественного тестирования алгоритмы (программы). Подобные программы постоянно появляются в сложных самообучающихся системах, в которых возможно выполнение алгоритмов второго класса.

Класс №4. Все остальные алгоритмы.

Вот теперь можно перейти к определению цели и причин информационных угроз.

Целью информационной угрозы является активизация алгоритмов, ответственных за нарушение привычного режима функционирования, т.е. вывод системы за пределы допустимого режима функционирования.

Здесь и далее под допустимым режимом функционирования понимается такое функционирование информационной системы, которое, с точки зрения данной системы, обеспечено необходимыми материальными ресурсами.

Соответственно, недопустимым режимом будем назвать режим, находясь в котором система не обеспечена в полной мере необходимыми для нормального функционирования материальными ресурсами.

Источник угрозы может быть как внешним по отношению к системе, так и внутренним.

Причины внешних угроз в случае целенаправленного информационного воздействия (в случае информационной войны) скрыты в борьбе конкурирующих информационных систем за общие ресурсы, обеспечивающие системе допустимый режим существования.

Причины внутренних угроз обязаны своим существованием появлению внутри системы множества элементов, подструктур, для которых допустимый для данной системы режим функционирования стал в силу ряда обстоятельств недопустимым именно для них.

Таким образом, информационная угроза представляет собой входные данные, изначально предназначенные для активизации в информационной системе алгоритмов третьего класса, т.е. алгоритмов, ответственных за нарушение допустимого режима функционирования.

Угрозы могут быть умышленными и неумышленными. Иногда они порождаются благими помыслами. Порой любая операция над субъектами и их мирами6 может стать источником угрозы. Например:

Включение в мир противника «троянского коня» (субъекта). Довольно часто этот «конь» включается не только в мир противника, но и практически всюду, где это возможно и целесообразно. Наличие подобных «коней» позволяет в дальнейшем управлять мирами. Более простой вариант, но не менее эффективный способ управления7 – это включение в мир не «троянских коней», а специально сгенерированных сообщений, которые наладят производство материала для создания «троянских коней». Кроме того, сообщения могут способствовать изменению системы отношений мира в нужном направлении.

Уничтожение отдельных объектов, принадлежащих миру. Целенаправленное уничтожение отдельных объектов приводит к перестройке в заданном направлении мира за счет средств этого же самого мира. В информационную эпоху более эффективно менять систему отношений не путем уничтожения субъектов, а путем включения в мир сообщений (первый вариант), которые изменяют систему отношений, а тем самым блокируются возможности определенных субъектов.

Уничтожение какого-либо мира. Это неизбежно приводит к изменению существующей системы отношений между мирами. Например, перераспределение собственности уничтоженного мира. Любой факт принадлежности чего-либо кому-либо носит чисто виртуальный характер и основывается на системе соглашений. Перераспределение силы между субъектами автоматически приводит к изменению соглашений и всей системы отношений между мирами. Информационные миры, погибая, претерпевают такой же распад, какой претерпевают умирающие биологические организмы или социальные системы. Разрываются связи внутри гибнущего мира, и элементы мира, способные к самостоятельному существованию, становятся независимыми от этого мира. Оказавшись вне мира, они не долго существуют сами по себе. Всегда находятся субъекты, осознающие факт происшедшей катастрофы и пользующиеся результатами осознания для расширения собственного мира. Иногда разрушение какого-либо мира становится причиной вражды других миров. Например, пусть существует три субъекта, один из которых, например третий, является держателем ресурсов. Тогда его гибель, и, как следствие, освобождение ресурсов из его нормативно-правового статуса, может привести к активизации вражды между претендентами на наследство. Таким образом, гибель одного становится угрозой существования оставшихся субъектов.

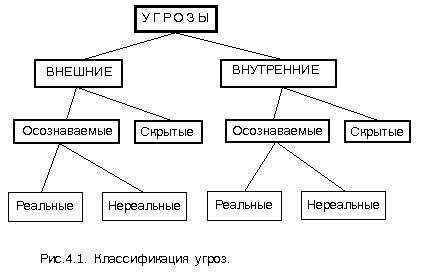

Проведем дальнейшую классификацию информационных угроз. Все множество угроз разобьем на два класса — внешние угрозы и внутренние. Затем, на угрозы, осознаваемые системой и на неосознаваемые, как их принято еще называть, скрытые.

Теперь настало время кратко охарактеризовать явные угрозы и перейти к скрытым.

Рис. 6. Классификация угроз.