- •Этап 2. Установка debian-6.0.6. Начальные сетевые настройки.

- •Этап 3. Установка сервисов. Установка, настройка dns-сервера.

- •Установка, настройка tftp-сервера.

- •Установка, настройка dhcp-сервера.

- •Этап 3. Реализация dmz.

- •Vlan 2 vlan 3 vlan 4 vlan 2,3,4 ( доступен во всех сетях)

- •Этап 4. Тестирование и мониторинг. Установка, настройка Nagios.

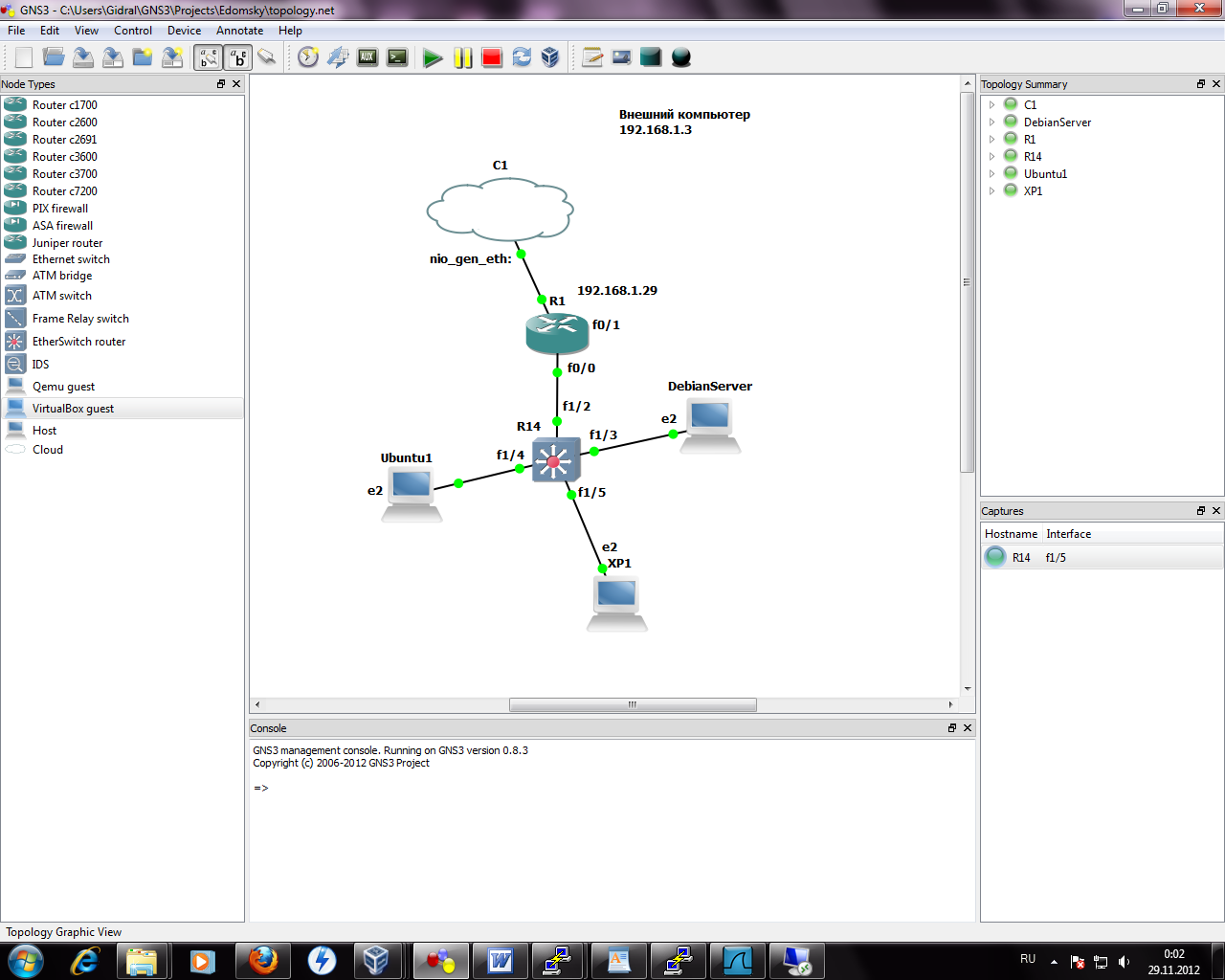

Этап 3. Реализация dmz.

Для реализации DMZ текущая сетевая конфигурация должна быть изменена:

Vlan 2 vlan 3 vlan 4 vlan 2,3,4 ( доступен во всех сетях)

Была добавлена рабочая станция xp1, которая будет выступать как сервер, помещенный в DMZ. Компоненты сети были распределены по различным виртуальным локальным сетям:

--vlan2: 192.168.101.0/24, Clients (Ubuntu1);

--vlan3: 192.168.100.0/24, Servers (DebianServer);

--vlan4: 192.168.102.1/24, DMZ (xp1).

В соответствии с таким планом, была произведена настройка свитча R14:

MainSwitch#vlan database - вход в режим настройки базы данных ВЛВС

MainSwitch (vlan)#vlan 2 name Clients

MainSwitch (vlan)#vlan 3 name Servers

MainSwitch (vlan)#vlan 4 name DMZ

MainSwitch#config t

MainSwitch(config)#interface fastEthernet 1/2 - вход в подменю интерфейса

MainSwitch(config-if)#switchport mode trunk - настройка порта в режим trunk

MainSwitch(config-if)#switchport trunk allowed vlan add 1-4 - добавлены разрешенные vlan

MainSwitch(config-if)#exit

MainSwitch(config)#interface fastEthernet 1/4 - вход в подменю интерфейса

MainSwitch(config-if)#switchport mode access - настройка порта в режим access

MainSwitch(config-if)#switchport access vlan 2 - предание порта к vlan 2

MainSwitch(config-if)#exit

MainSwitch(config)#interface fastEthernet 1/5 4 - вход в подменю интерфейса

MainSwitch(config-if)#switchport mode access - настройка порта в режим access

MainSwitch(config-if)#switchport access vlan 4 - предание порта к vlan 4

MainSwitch(config-if)#exit

MainSwitch(config)#interface fastEthernet 1/3 4 - вход в подменю интерфейса

MainSwitch(config-if)#switchport mode access - настройка порта в режим access

MainSwitch(config-if)#switchport access vlan 3 - предание порта к vlan 3

После этого были выполнены настройки маршрутизатора R1:

MainGateway(config)#interface fastEthernet 0/0.2

MainGateway(config-subif)#description Clients

MainGateway(config-subif)#ip helper-address 192.168.100.2

MainGateway(config-subif)# encapsulation dot1Q 2

MainGateway(config-subif)#ip nat inside

MainGateway(config-subif)#ip address 192.168.101.1 255.255.255.0

MainGateway(config)#interface fastEthernet 0/0.3

MainGateway(config-subif)#ip nat inside

MainGateway(config-subif)#encapsulation dot1Q 3

MainGateway(config-subif)#desc

MainGateway(config-subif)#description Servers

MainGateway(config-subif)#ip address 192.168.100.1 255.255.255.0

% 192.168.100.0 overlaps with FastEthernet0/0

Был замечен конфликт адресов. Это произошло потому, что старый интерфейс fastEthernet 0/0, не настроенный на vlan, также имел адрес 192.168.100.1. Но было решено перевести данную подсеть на vlan 3. Для этого сначала надо убрать адрес из не-vlan-ориентированного интерфейса:

MainGateway(config-subif)#exit

MainGateway(config)#interface fastEthernet 0/0

MainGateway(config-if)#no ip address

MainGateway(config-if)#exit

MainGateway(config)#ip access-list extended NAT

MainGateway(config-ext-nacl)#permit ip 192.168.101.0 0.0.0.255 any

MainGateway(config-ext-nacl)#permit ip 192.168.102.0 0.0.0.255 any

Теперь следует назначить адрес 192.168.100.1 на vlan-ориентированный интерфейс:

MainGateway(config)#interface fastEthernet 0/0.3

MainGateway(config-subif)#ip address 192.168.100.1 255.255.255.0

MainGateway(config)#interface fastEthernet 0/0.4

MainGateway(config-subif)#ip helper-address 192.168.100.2

MainGateway(config-subif)#ip nat inside

MainGateway(config-subif)#description DMZ

MainGateway(config-subif)#encapsulation dot1Q 4

MainGateway(config-subif)#ip address 192.168.102.1 255.255.255.0

Отдельно следует упомянуть dhcp-конфигурацию. Ввиду того, что теперь пространство разбито на несколько сетей, и dhcp оказался в одной из них, а обрабатывать запросы нужно на всех сегментах, следует использовать т.н. dhcp helper. Он будет перенаправлять dhcp-запросы на указанный адрес (адрес dhcp-сервера). Включается helper командой ip helper-address 192.168.100.2.

Также необходимо исправить конфигурационный файл dhcp. В него следует добавить описание вновь созданных сетей. Иначе запросы обрабатываться не будут.

subnet 192.168.101.0 netmask 255.255.255.0 {

range 192.168.101.10 192.168.101.254;

option routers 192.168.101.1;

option domain-name-servers 192.168.100.2;

option broadcast-address 192.168.101.255;

}

subnet 192.168.102.0 netmask 255.255.255.0 {

range 192.168.102.10 192.168.102.254;

option routers 192.168.102.1;

option domain-name-servers 192.168.100.2;

option broadcast-address 192.168.102.255;

}

Перезапустить сервер можно командой service isc-dhcp-server restart.

Теперь сервис dhcp будет доступен не только в сети, где непосредственно работает dhcp-сервер.

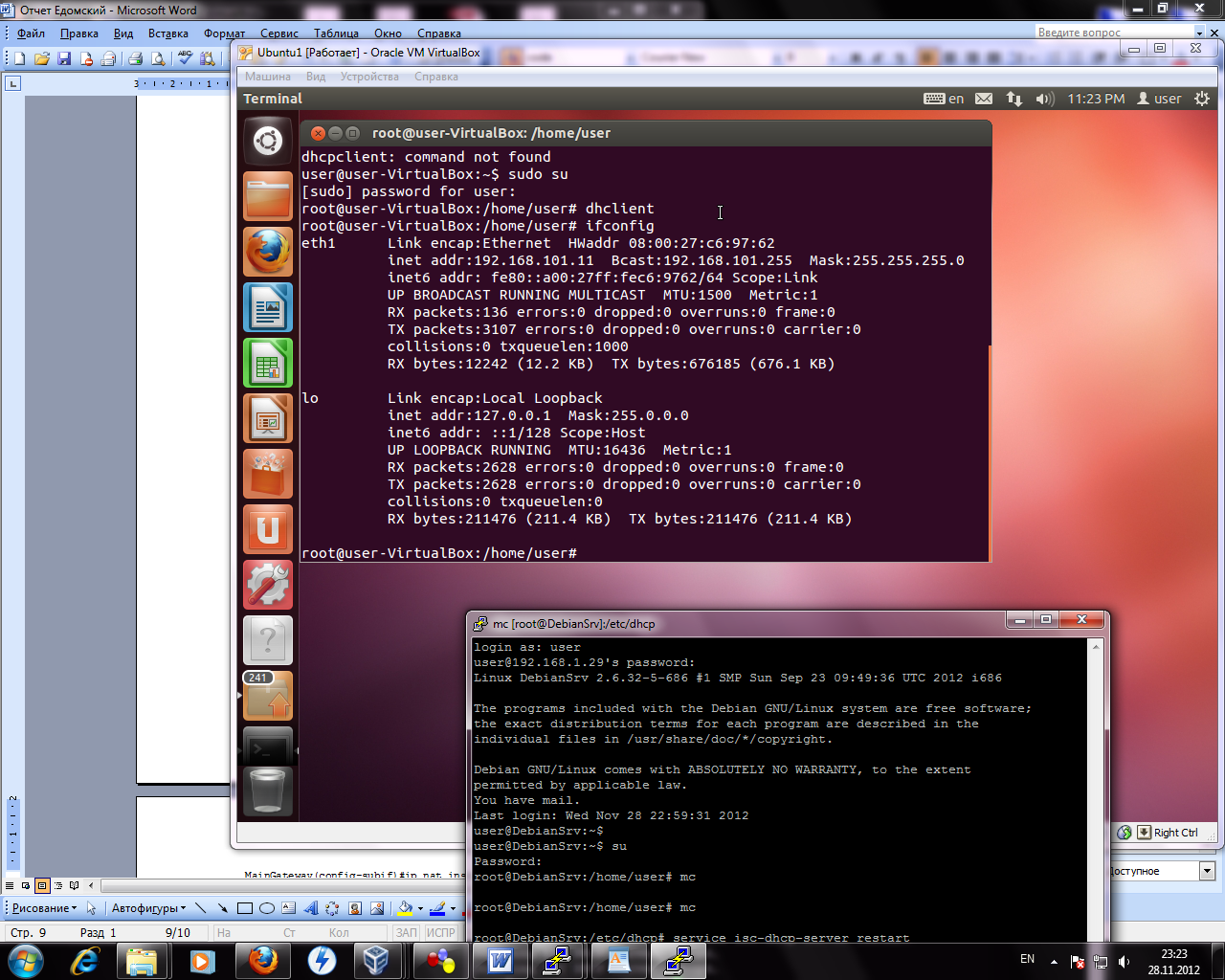

Это можно проверить на клиентской машине Ubuntu-1, которая расположена в клиентском сегменте vlan2 (192.168.101.0/24):

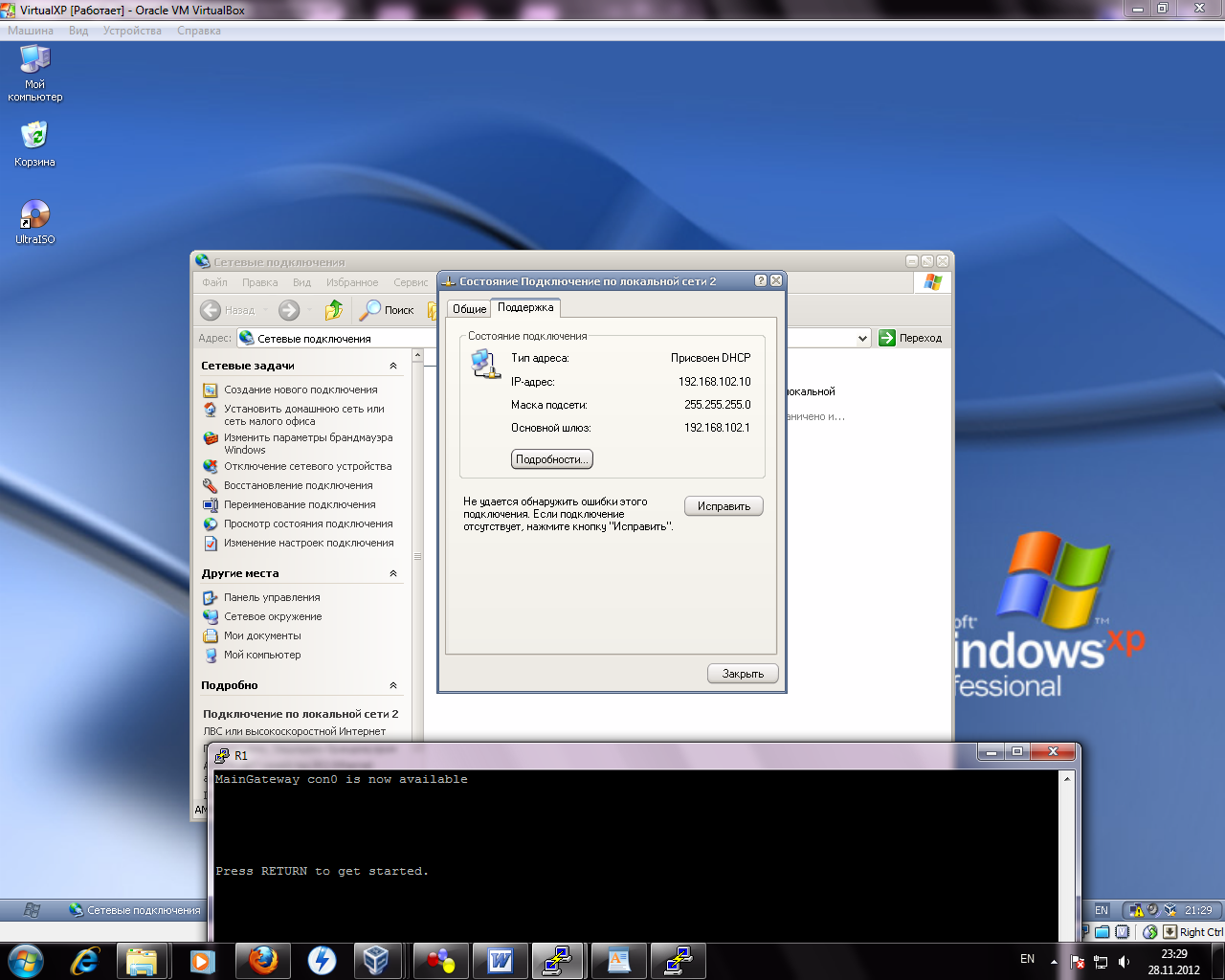

И на машине xp, вынесенную в DMZ (vlan4, 192.168.102.0/24):

Таким образом, можно сделать вывод, что первоначальная настройка сегмента, заключавшаяся в разбивке на подсети и внедрение vlan, была произведена правильно.

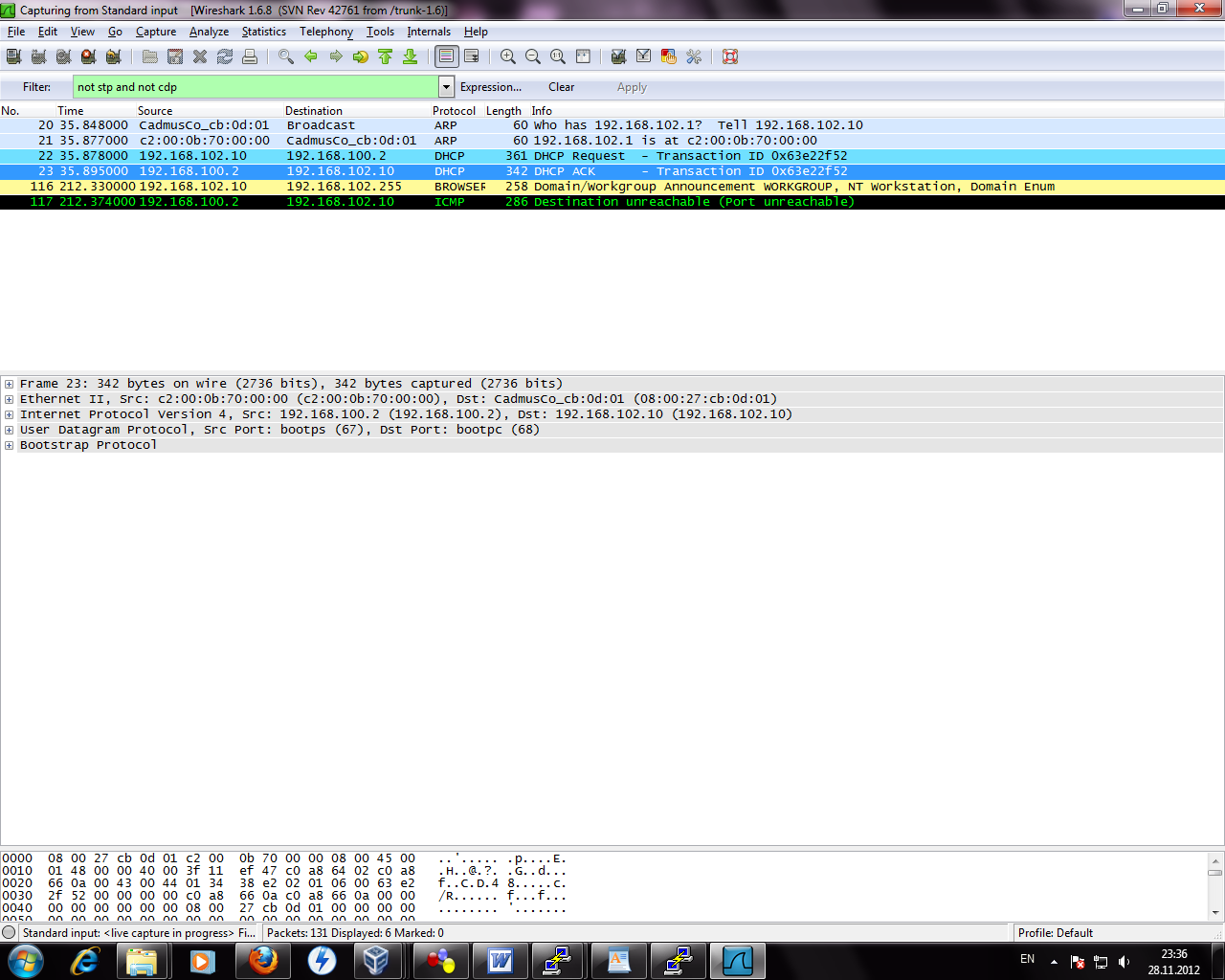

Убедиться в корректной настройке vlan можно посредством прослушки какого-либо участка сети, например, сегмента DMZ:

Эти данные были получены в течение пятиминутной прослушки. Как можно убедиться, трафик минимален, пакетов из других vlan замечено не было.

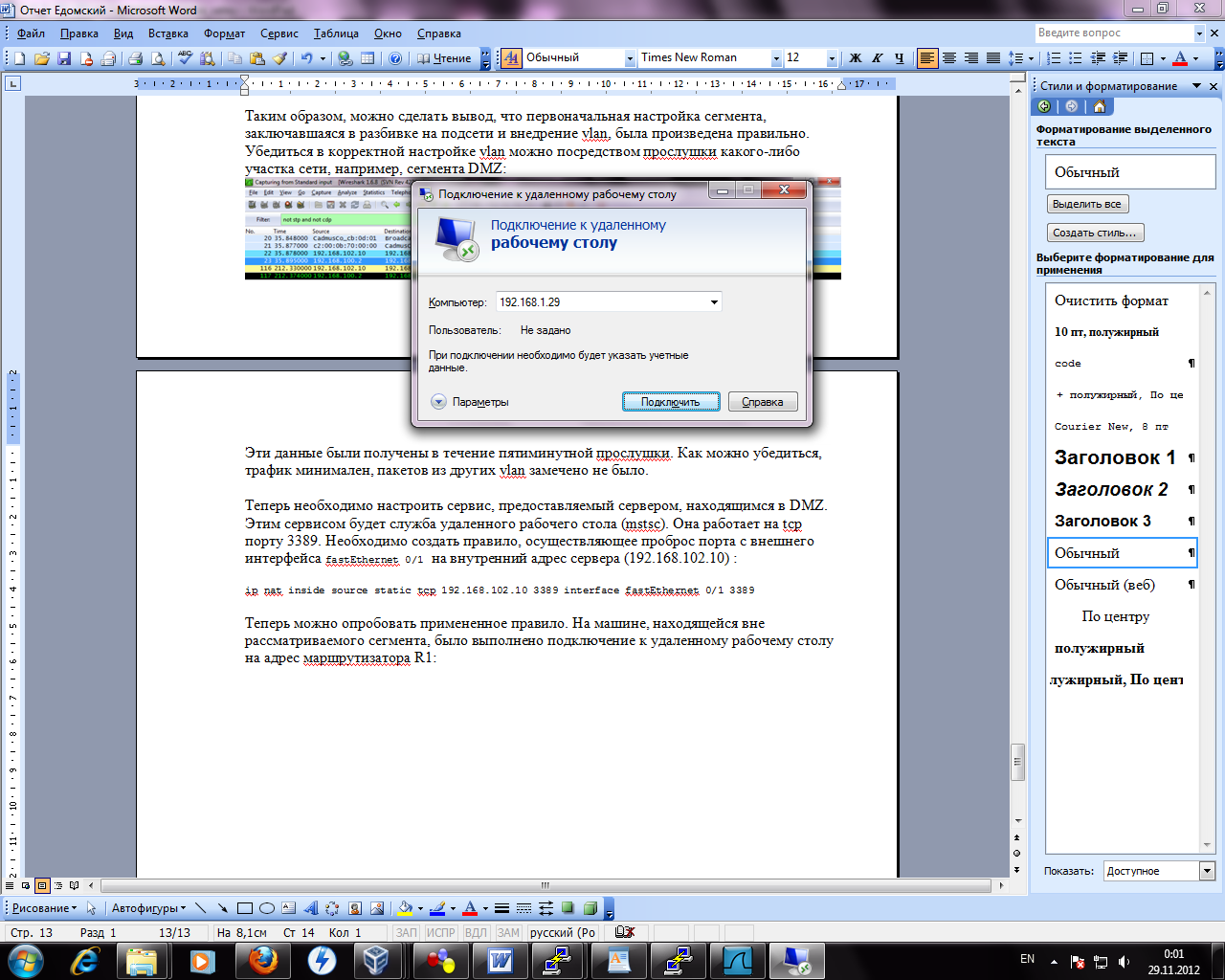

Теперь необходимо настроить сервис, предоставляемый сервером, находящимся в DMZ. Этим сервисом будет служба удаленного рабочего стола (mstsc). Она работает на tcp порту 3389. Необходимо создать правило, осуществляющее проброс порта с внешнего интерфейса fastEthernet 0/1 на внутренний адрес сервера (192.168.102.10) :

ip nat inside source static tcp 192.168.102.10 3389 interface fastEthernet 0/1 3389

Теперь можно опробовать примененное правило. На машине, находящейся вне рассматриваемого сегмента, было выполнено подключение к удаленному рабочему столу на адрес маршрутизатора R1:

порт 3389

Результаты:

Как можно убедиться, подключение установлено. Правило сработало.