- •Семенов ю.А. (гнц итэф) Общие принципы построения сетей Оглавление

- •Распределения визитов сайта book.Itep.Ru по регионам за месяц (данные Rambler)

- •1 Введение (общие принципы построения сетей) Семенов ю.А. (гнц итэф)

- •2 Преобразование, кодировка и передача информации Семенов ю.А. (гнц итэф)

- •2.1 Передача сигналов по линиям связи Семенов ю.А. (гнц итэф)

- •2.2 Представление электрических сигналов в цифровой форме Семенов ю.А. (гнц итэф)

- •2.3 Цифровые каналы t1 и е1 Семенов ю.А. (гнц итэф)

- •2.4 Методы преобразования и передачи звуковых сигналов Семенов ю.А. (гнц итэф)

- •2.4.1 Дельта-модуляция Семенов ю.А. (гнц итэф)

- •2.4.2 Кодировщики голоса (Vocoder) Семенов ю.А. (гнц итэф)

- •2.4.3 Передача голоса по каналам Интернет Семенов ю.А. (гнц итэф)

- •2.5 Методы преобразования и передачи изображения Семенов ю.А. (гнц итэф)

- •Стандарт mpeg-1 и -2

- •Часть 1 mpeg-2 относится к объединению одного или более элементарных аудио или видео потоков, а также прочих данных в один или несколько потоков, удобных для записи или передачи.

- •Интерактивное телевидение

- •2.5.1 Стандарт mpeg-4 Семенов ю.А. (гнц итэф)

- •1. Особенности стандарта mpeg-4

- •1.1. Кодированное представление медийных объектов

- •1.2. Состав медийных объектов

- •1.3. Описание и синхронизация потоков данных для медийных объектов

- •1.4. Доставка потоков данных

- •1.5. Взаимодействие с медийными объектами

- •1.6. Менеджмент и идентификация интеллектуальной собственности

- •2. Основные функции в mpeg-4 версия 1

- •2.2. Системы

- •2.3. Аудио-система

- •2.4. Видео-система

- •2.4.1. Поддерживаемые форматы

- •2.4.2. Эффективность сжатия

- •2.4.3. Функции, зависящие от содержимого (Content-Based)

- •2.4.4. Масштабируемость текстур изображений и видео

- •2.4.5. Кодирование формы и Alpha-представление

- •2.4.6. Надежность в средах, подверженных ошибкам

- •2.4.7. Анимация лица

- •3.2.2. Анимация тела

- •3.2.3. Кодирование 3-d полигональных сеток

- •3.3. Звук

- •4. Расширения mpeg-4 за пределы версии 2

- •4.1. Визуальная область системы

- •4.2. Системы

- •4.2.2. Текстуальный формат

- •4.2.3. Улучшенная модель синхронизации

- •5. Профайлы в mpeg-4

- •5.1. Визуальные профайлы

- •5.2. Аудио профайлы

- •5.3. Профайлы графики

- •5.4. Графические профайлы сцены

- •5.5. Профайлы mpeg-j

- •5.6. Профайл дескриптора объекта

- •6. Верификационное тестирование: проверка работы mpeg

- •6.1. Видео

- •6.1.1. Тесты эффективности кодирования 6.1.1.1. Низкие и средние скорости передачи бит (версия 1)

- •6.1.1.2. Кодирование, базирующееся на содержимом (версия 1)

- •6.1.1.3. Профайл продвинутой эффективности кодирования ace (Advanced Coding Efficiency) (версия 2)

- •6.1.2. Тесты устойчивости к ошибкам 6.1.2.1. Простой профайл (версия 1)

- •6.1.2.2. Простой продвинутый профайл реального времени arts (Advanced Real-Time Simple) (версия 2)

- •6.1.3. Тестирование стабильности временного разрешения 6.1.3.1. Простой продвинутый профайл реального времени arts (Advanced Real-Time Simple) (версия 2)

- •6.1.4. Проверки масштабируемости 6.1.4.1. Простой масштабируемый профайл (версия 1)

- •6.1.4.2. Центральный профайл (core profile версия 1)

- •6.2. Звук

- •7. Промышленный форум mpeg-4

- •8. Детальное техническое описание mpeg-4 dmif и систем

- •8.1.1. Вычислительная модель dmif

- •8.2. Демультиплексирование, синхронизация и описание потоков данных

- •8.2.1. Демультиплексирование

- •8.2.2. Синхронизация и описание элементарных потоков

- •8.2.3. Управление буфером

- •8.2.4. Идентификация времени

- •8.3. Улучшенная модель синхронизации (FlexTime)

- •8.3.1. Гибкая длительность

- •8.3.2. Относительное время начала и конца

- •8.3.3. Поддержка FlexTime в mpeg-4

- •8.3.3.1. Узел TemporalTransform

- •8.3.3.2. Узел TemporalGroup

- •8.3.3.3. Дескриптор сегмента (SegmentDescriptor)

- •8.3.4. Модель исполнения

- •8.4. Описание синтаксиса

- •8.5. Двоичный формат описания сцены bifs (Binary Format for Scene description)

- •8.5.1. Продвинутый формат bifs

- •8.6. Взаимодействие с пользователем

- •8.7. Ipr идентификация и защита

- •8.8. Информация содержимого объекта

- •8.9. Формат файлов mpeg-4

- •9. Детальное техническое описание визуальной секции mpeg-4

- •9.1. Приложения видео-стандарта mpeg-4

- •9.2. Натуральные текстуры, изображения и видео

- •9.3. Синтетические объекты

- •9.4. Масштабируемое кодирование видео-объектов

- •9.5. Устойчивость в среде, предрасположенной к ошибкам

- •9.6. Улучшенная стабильность временного разрешения с низкой задержкой буферизации

- •9.7. Кодирование текстур и статические изображения

- •9.8. Кодирование нескольких видов и большого числа вспомогательных компонентов

- •9.8.1. Анимация лица

- •9.8.2. Анимация тела

- •9.8.3. Анимируемые 2-d сетки

- •9.8.5. Масштабируемость, зависящая от изображения

- •9.9. Структура средств для представления натурального видео

- •9.10. Поддержка обычной функциональности и зависящей от содержимого

- •9.11. Видео изображение mpeg-4 и схема кодирования

- •9.11.1. Эффективность кодирования в V.2

- •9.12. Кодирование текстур в статических изображениях

- •9.13. Масштабируемое кодирование видео-объектов

- •9.14. Устойчивость в среде, предрасположенной к ошибкам

- •9.14.1. Ресинхронизация

- •9.14.2. Восстановление данных

- •9.14.3. Сокрытие ошибок

- •10. Подробное техническое описание mpeg-4 аудио

- •10.1. Натуральный звук

- •10.2. Улучшения mpeg-4 аудио V.2

- •10.2.1. Устойчивость к ошибкам

- •10.2.2. Аудио-кодирование с малыми задержками

- •10.2.3. Масштабируемость гранулярности

- •10.2.4. Параметрическое кодирование звука

- •10.2.5. Сжатие тишины celp

- •10.2.6. Устойчивое к ошибкам hvxc

- •10.2.7. Пространственные характеристики среды

- •10.2.8. Обратный канал

- •10.2.9. Транспортный поток звука

- •10.3. Синтетический звук

- •10.3.1. Синтез с множественным управлением (Score Driven Synthesis).

- •11. Приложение. Словарь и сокращения

- •2.5.2 Стандарт mpeg-7 Семенов ю.А. (гнц итэф)

- •1. Введение

- •1.1. Контекст mpeg-7

- •1.2. Цель mpeg-7

- •1.3. Область действия стандарта

- •1.4. Область применения mpeg-7

- •1.5. План и метод работы

- •1.6. Части mpeg-7

- •1.7. Структура документа

- •2. Главные функции mpeg-7 2.1. Системы mpeg-7

- •2.2. Язык описания определений mpeg-7

- •2.3. Аудио mpeg-7

- •2.4. Визуальный mpeg-7

- •2.5. Основные объекты и схемы описания мультимедиа mpeg-7

- •2.6. Эталонные программы mpeg-7: модель экспериментов (eXperimentation Model)

- •3. Детальное техническое описание стандарта mpeg-7 3.1. Системы mpeg-7

- •3.1.1. Архитектура терминала

- •3.1.2. Нормативные интерфейсы 3.1.2.1. Описание нормативных интерфейсов

- •3.1.2.2. Верификация стандарта

- •3.2. Язык описания определений mpeg-7 (ddl)

- •3.2.1. Разработка контекста

- •3.2.2. Обзор схемы xml

- •3.2.3. Схема xml: Структуры

- •3.2.4. Схема xml: Типы данных

- •3.2.5. Расширения схемы xml mpeg-7

- •3.3. Аудио mpeg-7

- •3.3.1. Описание системы аудио mpeg-7

- •3.3.2. Средства описания аудио верхнего уровня (d и ds)

- •3.3.2.1. Средства описания тембра музыкальных инструментов

- •3.3.2.2. Средства распознавания звука

- •3.3.2.3. Средства описания содержимого сказанного

- •3.3.2.4. Средства описания мелодии

- •3.4.1.3. Временные ряды

- •3.4.1.4. Пространственные координаты 2d

- •3.4.1.5. Временная интерполяция

- •3.4.2. Описатели цвета

- •3.4.2.1. Цветовое пространство

- •3.4.2.2. Оцифровка цвета

- •3.4.2.3. Доминантный цвет(а)

- •3.4.2.4. Масштабируемый цвет

- •3.4.2.5. Описатель структуры цвета

- •3.4.2.6. Выкладка цвета

- •3.4.2.7. Цвет GoF/GoP

- •3.4.3. Описатели текстуры

- •3.4.3.1. Описатели однородной текстуры

- •3.4.3.2. Просмотр текстуры

- •3.4.3.3. Краевая гистограмма

- •3.4.4. Описатели формы

- •3.4.4.1. Форма, базирующаяся на областях (Region-Based)

- •3.4.4.2. Форма, основанная на контуре

- •3.4.5. Дескрипторы перемещения

- •3.4.5.1. Движение камеры

- •3.4.5.2. Траектория движения

- •3.4.5.3. Параметрическое движение

- •3.4.5.4. Двигательная активность

- •3.4.6. Локализация 3.4.6.1. Локатор области

- •3.4.6.2. Пространственно-временной локатор

- •3.4.7. Прочие 3.4.7.1. Распознавание лица

- •3.5. Схемы описания мультимедиа mpeg-7

- •3.5.1. Средства организации mds

- •3.5.1.1. Базовые элементы

- •3.5.1.2. Управление содержимым

- •3.5.1.3. Описание содержимого

- •3.5.1.4. Навигация и доступ

- •3.5.1.5. Организация содержимого

- •3.5.1.6. Интеракция с пользователем

- •3.5.2. Управление содержимым

- •3.5.2.1. Средства описания среды

- •3.5.2.2. Создание и производство средств описания

- •3.5.2.3. Средства описания использования содержимого

- •3.5.3. Описание содержимого 3.5.3.1. Описание структурных аспектов содержимого

- •3.5.3.2. Описание концептуальных аспектов содержимого

- •3.5.4. Навигация и доступ

- •3.5.4.1. Резюме

- •3.5.4.2. Разделы и декомпозиции

- •3.5.4.3. Вариации содержимого

- •3.5.5. Организация содержимого

- •3.5.5.1. Собрания (Collections)

- •3.5.5.2. Модели

- •3.5.6. Взаимодействие с пользователями

- •3.6. Эталонные программы: экспериментальная модель

- •3.6.1. Цели

- •3.6.2. Извлечение и приложения клиента

- •3.6.3. Модульность xm-программ

- •3.6.4. Модули приложения 3.6.4.1. Медийные декодеры

- •3.6.4.2. Мультимедийные данные

- •3.6.4.3. Средства выборки

- •3.6.4.4. Класс дескрипторов

- •3.6.4.5. Схема кодирования

- •3.6.4.6. Средство поиска

- •3.6.5. Типы приложений в xm-программах 3.6.5.1. Извлечение из среды

- •3.6.5.2. Приложение поиска и извлечения

- •3.6.5.3. Приложение транскодирования среды

- •3.6.5.4. Приложение описания фильтрации

- •3.6.6. Модель ключевого приложения mpeg-7 3.6.6.1. Определение ключевых приложений

- •3.6.6.2. Модель интерфейса

- •3.6.7. Ключевые приложения против приложений реального мира

- •Приложение а. Словарь и сокращения

- •2.5.3 Архитектура мультимедиа mpeg-21 Семенов ю.А. (гнц итэф)

- •Обзор цифровых объектов

- •Декларация цифрового объекта

- •Контейнер

- •Компонент

- •Идентификация цифрового объекта

- •Идентификация цифровых объектов

- •Идентификация различных схем описания

- •Идентификация различных типов цифровых объектов

- •Защита и управление правами интеллектуальной собственности (ipmp)

- •Язык описания прав

- •Модель данных mpeg rel

- •Принципал

- •Условие

- •Соотношение с терминологией mpeg

- •Адаптация цифрового объекта

- •Формат файлов

- •Устойчивая ассоциация идентификации и описания с цифровыми объектами

- •2.6 Методы сжатия информации Семенов ю.А. (гнц итэф)

- •2.6.1 Алгоритм Зива-Лемпеля Семенов ю.А. (гнц итэф)

- •2.6.2 Локально адаптивный алгоритм сжатия Семенов ю.А. (гнц итэф)

- •2.6.3 Сжатие данных с использованием преобразования Барроуза-Вилера Семенов ю.А. (гнц итэф)

- •2.6.4 Метод Шеннона-Фано Семенов ю.А. (гнц итэф)

- •2.6.5 Статический алгоритм Хафмана Семенов ю.А. (гнц итэф)

- •2.7 Обнаружение ошибок Семенов ю.А. (гнц итэф)

- •2.8 Коррекция ошибок Семенов ю.А. (гнц итэф)

- •Циклические коды

- •Линейные блочные коды

- •Метод коррекции ошибок fec (Forward Error Correction)

- •Введение в коды Рида-Соломона: принципы, архитектура и реализация

- •Свойства кодов Рида-Соломона

- •Ошибки в символах

- •Декодирование

- •Преимущество кодирования

- •Архитектура кодирования и декодирования кодов Рида-Соломона

- •Арифметика конечного поля Галуа

- •Образующий полином

- •Архитектура кодировщика

- •Архитектура декодера

- •Вычисление синдрома

- •Нахождение позиций символьных ошибок

- •Нахождение значений символьных ошибок

- •Реализация кодировщика и декодера Рида-Соломона Аппаратная реализация

- •Программная реализация

- •2.9 Видеоконференции по каналам Интернет и isdn Семенов ю.А. (гнц итэф)

- •2.9.1 Используемые стандарты Семенов ю.А. (гнц итэф)

- •2.10 Статистическая теория каналов связи Семенов ю.А. (гнц итэф)

- •2.10.2. Канал связи с изменяющимися состояниями

- •2.10.3. Симметричный канал без памяти

- •3 Каналы передачи данных Семенов ю.А. (гнц итэф)

- •3.1 Кабельные каналы связи Семенов ю.А. (гнц итэф)

- •3.2 Оптоволоконные каналы и беспроводные оптические связи Семенов ю.А. (гнц итэф)

- •Беспроводные оптические каналы

- •3.3 Беспроводные (радио) каналы и сети Семенов ю.А. (гнц итэф)

- •3.4 Протокол slip и rs-интерфейсы Семенов ю.А. (гнц итэф)

- •3.4.1. Протоколы rs

- •3.4.1 Интерфейсная шина FireWire (ieee1394) Семенов ю.А. (гнц итэф)

- •Особенности ieee - 1394

- •Архитектура ieee-1394

- •.5 Протокол ppp Семенов ю.А. (гнц итэф)

- •3.6 Протокол g.703 Семенов ю.А. (гнц итэф)

- •3.7 Дерево Штайнера Семенов ю.А. (гнц итэф)

- •4 Сети передачи данных. Методы доступа Семенов ю.А. (гнц итэф)

- •Топология

- •Метод доступа к сети

- •Принципы построения сетевых программных интерфейсов

- •Очереди fifo

- •Приоритетное обслуживание очередей (pq)

- •Обычное обслуживание очередей (сq)

- •Справедливые очереди (wfq)

- •Справедливые очереди базирующиеся на классах (cbwfq)

- •Очереди с малой задержкой (llq)

- •Методы работы в условиях перегрузки

- •Алгоритм leaky bucket ("дырявое ведро")

- •Алгоритм Token Bucket ("маркерное ведро")

- •4.1 Локальные сети (обзор) Семенов ю.А. (гнц итэф)

- •Семенов ю.А. (гнц итэф)

- •4.1.1.1 Архитектура сетей Ethernet Семенов ю.А. (гнц итэф)

- •Семенов ю.А. (гнц итэф)

- •Гигабитный Ethernet (ge)

- •40 Гигабит/сек технологии

- •4.1.1.3 Интернет в Ethernet Семенов ю.А. (гнц итэф)

- •4.1.1.4 Повторители, мосты, мультиплексоры, переключатели и маршрутизаторы Семенов ю.А. (гнц итэф)

- •4.1.1.5 Алгоритмы и применения сетей p2p Семенов ю.А. (гнц итэф)

- •Определения:

- •Р2р файлообменные сети

- •P2p телевидение

- •Проблемы безопасности

- •Семенов ю.А. (гнц итэф)

- •4.1.3 Ieee 802.4 (Маркерная шина) Семенов ю.А. (гнц итэф)

- •4.1.4 Сети управления и сбора данных в реальном масштабе времени (can) Семенов ю.А. (гнц итэф)

- •4.1.5 Локальные сети ArcNet Семенов ю.А. (гнц итэф)

- •4.1.6 Сети fddi Семенов ю.А. (гнц итэф)

- •4.1.7 Параллельный сетевой интерфейс hippi Семенов ю.А. (гнц итэф)

- •4.1.8 Сети ieee 802.11 Семенов ю.А. (гнц итэф)

- •Безопасность в режиме pre-shared key

- •4.1.8.1 Мобильные телекоммуникации Семенов ю.А. (гнц итэф)

- •4.1.8.2 Стандарт широкополосной беспроводной связи ieee 802.16 Семенов ю.А. (гнц итэф)

- •1. Краткие характеристики стандарта 802.16

- •2. Сообщения управления мас

- •3. Сообщение дескриптора нисходящего канала (dcd)

- •Идентификатор нисходящего канала

- •4. Сообщение привязки нисходящего канала (dl-map)

- •6. Сообщение привязки восходящего канала(ul-map)

- •7. Сообщение запроса диапазона (rng-req)

- •Идентификатор нисходящего канала

- •Ожидание до завершения

- •8. Сообщение отклика на запрос диапазона (rng-rsp)

- •9. Сообщение запроса регистрации (reg-req)

- •10. Сообщение отклика регистрации reg-rsp

- •Возможности ss

- •11. Сообщения управления ключами конфиденциальности (pkm-req/pkm-rsp)

- •Атрибуты

- •12. Сообщение добавления ассоциации безопасности (sa Add)

- •13. Сообщение запроса авторизации (Auth Request)

- •14. Сообщение отклика авторизации (Auth Reply)

- •15. Сообщение отклонения авторизации (Auth Reject)

- •16. Сообщение запроса ключа

- •17. Сообщение отклика на запрос ключа

- •18. Сообщение отклонение ключа

- •19. Сообщение недействительности авторизации

- •20. Сообщение tek Invalid

- •21. Информационное сообщение аутентификации (Authent Info)

- •22. Сообщение запроса динамического добавления сервиса dsa-req)

- •Id транзакции

- •Id транзакции

- •Последовательность hmac

- •26. Dsa, инициированное ss

- •27. Dsa, инициированное bs

- •28. Сообщение подтверждения для динамического добавления сервиса (dsa-ack)

- •Id транзакции

- •29. Сообщение запроса dsc-req

- •30. Сообщение отклика динамического изменения сервиса (dsc-rsp)

- •Параметры сервисного потока

- •31. Сообщение подтверждения для динамического изменения сервиса (dsc-ack)

- •32. Сообщение запроса динамического аннулирования сервиса (dsd-req)

- •Id сервисного потока

- •33. Сообщение отклика на запрос динамического аннулирования сервиса (dsd-rsp)

- •Id сервисного потока

- •34. Сообщение запроса включения/удаления из списка мультикастного запроса (mca-req)

- •35. Сообщение отклика на запрос включения/удаления из списка мультикастного запроса (mca-rsp)

- •36. Сообщение запроса изменения профайла нисходящего канала (dbpc-req)

- •37. Сообщение отклика на изменение профайла нисходящего канала (dbpc-rsp)

- •38. Сообщение команды сброса (res-cmd)

- •39. Сообщение запроса базовых возможностей ss (sbc-req)

- •40. Сообщение отклика на запрос базовых возможностей (sbc-rsp)

- •41. Сообщение сверки часов (clk-cmp)

- •Порядковый номер

- •Результат сверки часов

- •42. Сообщение команды De/Re (dreg-cmd)

- •43. Сообщение о получении dSx (dsx-rvd)

- •44. Сообщение завершения копирования посредством tftp конфигурационного файла (tftp-cplt)

- •45. Сообщение отклика на уведомление о завершении копирования конфигурационного файла (tftp-rsp)

- •Специфические расширения поставщика

- •46. Сообщение запроса ключа

- •47. Сообщение отмены arq

- •48. Сообщение сброса arq

- •49. Формат сообщения (req-req) запроса результата измерения для канала

- •50. Формат сообщения (rep-req) о результате измерения для канала

- •51. Формат сообщения конфигурирования сеточной (mesh) сети (msh-ncfg)

- •Xmt Holdoff Exponent (показатель)

- •Id узла bs

- •52. Сообщение входа в сеточную сеть (msh-nent)

- •Id узла инициатора

- •53. Сообщение распределенной сеточной диспетчеризации (msh-dsch)

- •Флаг координации

- •Флаг запрос/отклик

- •Следующий Xmt Mх соседа

- •Показатель Xmt Holdoff соседа

- •Id узла соседа

- •Информационный элемент диспетчеризации msh-dsch

- •55. Информационный элемент запроса msh-dsch

- •Id канала

- •56. Информационный элемент возможностей msh-dsch

- •57. Информационный элемент предоставления msh-dsch

- •58. Сообщение централизованной диспетчеризации сетки (msh-csch)

- •Порядковый номер конфигурации

- •59. Сообщение конфигурации централизованной маршрутизации сетки (msh-cscf)

- •60. Запрос/отклик обратной связи канала aas (aas-fbck-req/rsp)

- •Литература

- •Семенов ю.А. (гнц итэф)

- •Литература

- •4.1.9 Сети dqdb (двойная шина с распределенной очередью) Семенов ю.А. (гнц итэф)

- •4.1.10 Сети с многокаскадными соединениями Семенов ю.А. (гнц итэф)

- •4.1.11 Сети 100Base-vg Семенов ю.А. (гнц итэф)

- •4.1.12 Канальный протокол Fibre Channel Семенов ю.А. (гнц итэф)

- •4.1.14 Адаптивные, кольцевые, высокоскоростные сети ieee 802.17 Семенов ю.А. (гнц итэф) Обзор

- •4.2 Наложенные сети Семенов ю.А. (гнц итэф)

- •4.2.1 Протоколы Novell (ipx/spx) Семенов ю.А. (гнц итэф)

- •Семенов ю.А. (гнц итэф)

- •Семенов ю.А. (гнц итэф)

- •4.2.1.3 Протокол ядра NetWare (ncp) Семенов ю.А. (гнц итэф)

- •4.2.1.4 Протокол межсетевой передачи больших пакетов (lip) Семенов ю.А. (гнц итэф)

- •4.2.1.5 Служба каталогов NetWare (nds) Семенов ю.А. (гнц итэф)

- •Семенов ю.А. (гнц итэф)

- •Семенов ю.А. (гнц итэф)

- •Протокол wins

- •4.3 Региональные сети Семенов ю.А. (гнц итэф)

- •4.3.1 Эталонная сетевая модель iso Семенов ю.А. (гнц итэф)

- •4.3.2 Протоколы сетей X.25 Семенов ю.А. (гнц итэф)

- •4.3.3 Интегрированные сети isdn Семенов ю.А. (гнц итэф)

- •4.3.4 Протокол Frame Relay Семенов ю.А. (гнц итэф)

- •4.3.5 Протоколы сетей atm Семенов ю.А. (гнц итэф)

- •4.3.6 Синхронные каналы sdh/sonet Семенов ю.А. (гнц итэф)

- •4.3.7 Модемы Семенов ю.А. (гнц итэф)

- •4.4 Интернет Семенов ю.А. (гнц итэф)

- •4.4 Интернет Семенов ю.А. (гнц итэф)

4.1.8 Сети ieee 802.11 Семенов ю.А. (гнц итэф)

Номер раздела |

Название раздела |

Объем в страницах |

Объем в кбайт |

4.1.8.1 |

Мобильные телекоммуникации |

11 |

168 |

4.1.8.2 |

Стандарт широкополосной беспроводной связи IEEE 802.16 |

77 |

963 |

4.1.8.3 |

Bluetooth |

16 |

83 |

4.1.8.4 |

Широкополосный канал для подключения периферийных устройств UWB |

2 |

7 |

Итого |

106 |

1221 |

|

Технология беспроводных сетей WLAN (Wireless LAN) развивается довольно быстро. Эти сети удобны для подвижных средств в первую очередь, но находят применние и в других областях (динамичные сети фирм, больницы и т.д.). Наиболее перспективным представляется проект IEEE 802.11, который должен играть для радиосетей такую же интегрирующую роль как 802.3 для сетей Ethernet и 802.5 для Token Ring. В протоколе 802.11 используется алгоритм доступа и подавления cтолкновений, похожий на 802.3, но здесь вместо соединительного кабеля используются радиоволны (Рис. 4.1.8.1.) Применяемые здесь модемы могут работать и в инфракрасном диапазоне, что бывает привлекательно, если все машины размещены в общем зале.

Рис. 4.1.8.1. Схема беспроводной локальной сети

Стандарт 802.11 предполагает работу на частоте 2.4-2.4835 ГГц при использовании 4FSK/2FSK FHSS и DSSS-модуляции (Direct Sequence Spread Spectrum), мощность передатчика 10мВт-1Вт. В данном частотном диапазоне определено 79 каналов с полосой 1 Мбит/с каждый. Максимальная пропускная способность сети составляет 2 Мбит/с (в условии малых шумов). Первая локальная сеть 802.11a использовала метод OFDM (Orthogonal Frequency Division Multiplexing). Существует несколько модификаций стандарта и соответствующих регламентирующих документов (смотри www.ieee802.org, а также www.cisco.com/ipj том 5, N1, IEEE 802.11, Edgar Danielyan):

802.11D - Additional Regulatory Domains

802.11E - Quality of Service

802.11F - Inter-Access Point Protocol (IAPP)

802.11G - High data rates at 2.4 GHz

802.11H - Dynamic Channel Selection and Transmission Power Control

802.11i - Authentication and Security

Существуют каналы, работающие в инфракрасном диапазоне длин волн (850 или 950 нм). Здесь возможны две скорости передачи 1 и 2 Мбит/с. При скорости 1 Мбит/c используется схема кодирования с группированием четырех бит в 16-битовое кодовое слово, содержащее 15 нулей и одну 1 (код Грея). При передаче со скоростью 2 Мбит/c 2 бита преобразуются в 4-битовый код, содержащий лищь одну 1 (0001, 0010, 0100 и 1000).

DSSS в 802.11 использут DBPSK (Differential Binary Phase Shift Keying) для 1 Мбит/с и DQPSK (Differential Quadrature Phase Shift Keying) для 2 Мбит/с, а высокоскоростное DSSS (DSSS/HR применяемое в IEEE 802.11b) использует схему модуляции ССК (Complementary Code Keying), которая допускает скорости передачи 5,5 и 11 Мбит/с. В случае DSSS каждый бит передается в виде 11 элементарных сигналов, которые называются последовательностью Баркера. Все эти три вида модуляции могут сосуществовать. В протоколе предусмотрена коррекция ошибок FEC (смотри описание в статье о Bluetooth). IEEE 802.11a специфицирует систему кодирования OFDM скорости передачи 6, 9, 12, 18, 24, 36, 48 и 54 Мбит/с. В последнее время широкое распространение получила модификации IEEE 802.11b (WiFi - Wireless Fidelity), которая может обеспечить скорость 1, 2, 5,5 и 11 Мбит/с (модуляция DSSS). Здесь применен алгоритм доступа к сетевой среде CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance). Для стандарта IEEE 802.11b доступно 11-14 радиоканалов в частотном диапазоне 2,4 ГГц. Здесь все зависит от местных регламентаций и ограничений.

Возможно использование всенаправленных и узконаправленных антенн (последние для стационарных соединений точка-точка). Всенаправленная антенная система гарантирует связь для расстояний до 45 метров, а узконаправленная - до 45 км. При скорости 1 Мбит/с расстояние надежной связи может достигать нескольких сот метров. Предельно возможная скорость обмена определяется автоматически. Одновременно может обслуживаться до 50 клиентов. Важной особенностью является возможность работы с мобильными клиентаими. Улучшенная версия 802.11b называется 802.11g. Этот стандарт принят в 2001 году, в нем применяется метод модуляции OFDM. Теоретически максимальная скорость передачи составляет 54 Мбит/c.

Следует учитывать, что беспроводные каналы шумны и малонадежны, этому способствуют наводки от СВЧ-печей, работающих практически в том же частотном диапазоне. Если вероятность искажения одного бита равна р, вероятность того, что n-битовый кадр будет принят корректно, равна ~(1-p)n. Для Ethernet кадра максимальной длины при p=10-4 вероятность безошибочной доставки составит менее 30%. При p=10-5 будет искажаться один из 9 кадров. По этой причине при работе с радиоканалами следует ориентироваться на короткие кадры.

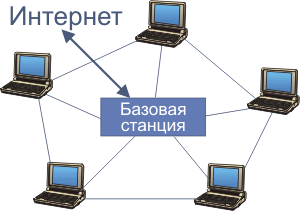

Топологически локальная сеть IEEE 802.11b строится вокруг базовой станции (смотри описание стандарта bluetooth), через которую производится связь с Интернет. Но возможны схемы с несколькими базовыми станциями. В этом случае используется протокол STP (Spanning-Tree Protocol), чтобы исключить возможность формирования циклических структур. Базовые станции могут работать на одних и техже или на разных частотных диапазонах. Для организации совместной работы базовых станций используются сигнальные кадры (beacon), которые служат для целей синхронизации. Некоторые современные ноутбуки имеют встроенный Wi-Fi-адаптер. Родоначальником системы Wi-Fi считается Вик Хэйз. Точки доступа к Wi-Fi устанавливаются в библиотеках, кафе, аэропортах, магазинах и т.д.

Протокол Wi-Fi уязвим для различных сетевых атак. Чтобы гарантировать безопасность на приемлемом уровне был разработан стандарт IEEE 802.11i.

Стандарт IEEE 802.11i (см. http://en.wikipedia.org/wiki/IEEE_802.11i), известен под названием WPA2 (Wi-Fi Protected Access), является дополнением к стандарту 802.11 и специфицирует механизмы обеспечения безопасности для беспроводных сетей. Проект стандарта был принят 24 июня 2004, и заменяет предыдущую спецификацию WEP (Wired Equivalent Privacy), которая имела определенные слабости. Алгоритм защищенного доступа Wi-Fi (WPA) был разработан альянсом Wi-Fi в качестве промежуточного решения проблемы безопасности. WPA использует подмножество регламентаций 802.11i. Альянс Wi-Fi одобрил регламентации WPA2, как полностью совместимые с 802.11i. Стандарт 802.11i использует блочный шифр AES (Advanced Encryption Standard); WEP и WPA используют поточный шифр RC4.

Архитектура 802.11i содержит следующие компоненты: 802.1X для аутентификации, RSN (Robust Security Network) для отслеживания ассоциаций, и CCMP (Counter Mode with Cipher Block Chaining Message Authentication Protocol), базирующийся на алгоритме шифрования AES. Другим важным элементом процесса аутентификации является четырехходовой диалог.

Аутентификационный процесс предполагает аутентификацию точки доступа (AP) по отношению к станции клиента (STA), и наличие ключей для шифрования трафика. Начальный обмен в рамках EAP позволяет получить общий секретный ключ PMK (Pairwise Master Key). Этот ключ сохраняется на протяжении всей сессии и должен использоваться как можно реже. Четырехходовой диалог используется для фиксации другого ключа, называемого PTK (Pairwise Transient Key). Ключ PTK генерируется путем объединения следующих атрибутов: PMK, ANonce, SNonce, MAC- адрес AP и MAC-адрес STA. Полученный результат подвергается преобразованию с помощью криптографической хэш-функции.

В процессе диалога определяется также GTK (Group Temporal Key - групповой временный ключ), используемый для дешифрования мультикастного и широковещательного трафика.

Подобно WPA, 802.11i имеет режим pre-shared key (режим PSK, известен также как персональный режим), который предназначен для применения дома и в небольших офисных сетях, которые не могут себе позволить применение аутентификационного сервера 802.1X. Каждый пользователь для получения доступа в сеть должен ввести пароль. Пароль обычно запоминается в машине пользователя, так что его достаточно ввести лишь один раз. Пароли должны иметь не менее 8 символов, однако рекомендуется 20 символов. Стандарт IEEE 802.11i допускает более строгие PSK, содержащие до 63 шестнадцатеричных символов.

В 1992 году страны члены ЕС выделили диапазон частот 1,89-1,9 ГГц для целей построения сетей, базирующихся на применение радиосигналов (стандарт DECT - Digital European Cordless Telecommunications). Этот стандарт был разработан для целей передачи данных и голоса в системах сотовой связи. В США для этих же целей используются широкополосные системы с шумоподобным сигналом (SST - ШПС). Для подобных же целей выделены также частотные диапазоны 18 и 60ГГц (диапазон 2,4 ГГц сильно перегружен и “засорен” шумами). Существуют уже системы базирующиеся на Ethernet и Token Ring. Окончательная версия протокола IEEE 802.11 была утверждена в 1997 году.

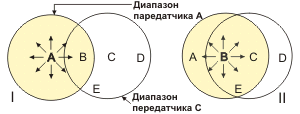

При относительно малых расстояниях проблем обычно не возникает и работу беспроводной сети действительно можно аппроксимировать алгоритмом CSMA. Но в случае, когда расстояние между передатчиком и приемником сравнимо с радиусом надежной связи, отличие от традиционных сетей становится значительным. Ведь для радиосетей важна интерференция на входе приемника, а не на выходе передатчика (как в CSMA). Рассмотрим вариант сети, изображенный на рис. 4.1.8.2. Если передачу осуществляет узел А, узел С находится вне его радиуса действия и может решить, что можно начать передачу. Излучение передатчика С может вызвать помехи на входе узла В (проблема скрытой станции).

Рис. 4.1.8.2. Схема взаимодействия узлов в беспроводной сети (MACA)

В случае, когда передачу ведет узел В, узел С может решить, что начало передачи сообщения узлу D не возможно, так как в зоне С детектируется излучение станции В (проблема засвеченной станции). Таким образом, в радиосетях, прежде чем начать передачу данных надо знать, имеется ли радио активность в зоне приемника-адресата.

В коротковолновых сетях возможна одновременная передача для нескольких адресатов, если они находятся в разных зонах приема, что невозможно для проводных решений. |

Ранние протоколы беспроводных локальных сетей базировались на схеме MACA (Multiple Access with Collision Avoidance), разработанной Ф. Карном в 1990 году. Эта схема является основой стандарта IEEE 802.11. В этой схеме отправитель запрашивает получателя послать короткий кадр, будучи принят соседями, предотвратит их передачу на время последующей передачи сообщения адресату. На рис. 4.1.8.2 узел В посылает кадр RTS (Request To Send) узлу C. Этот кадр имеет всего 30 октетов и содержит поле длины последующего сообщения. Узел C откликается посылкой кадра CTS (Clear To Send), куда копируется код длины последующего обмена из кадра RTS. После этого узел В начинает передачу. Окружающие станции, например D или E, получив CTS, воздерживаются от начала передачи на время, достаточное для передачи сообщения оговоренной длины. Станция A находится в зоне действия станции B, но не станции C и по этой причине не получит кадр CTS. По этой причине станция A может начинать передачу, если хочет и не имеет других причин, препятствующих этому. Несмотря на все предосторожности коллизия может иметь место. Например, станции A и C могут одновременно послать кадры RTS станции B. Эти кадры будут неизбежно потеряны, после псевдослучайной выдержки эти станции могут совершить повторную попытку передачи (как в ETHERNET). Стандарт 802.11 не может использовать алгоритм доступа CSMA/CD, работающий в Ethernet.

В 1994 году схема MACA была усовершенствована и получила название MACAW. Было отмечено, что без подтверждения на канальном уровне потерянные кадры не будут переданы повторно, пока транспортный уровень много позднее не обнаружит их отсутствия. В усовершенствованной схеме требуется подтверждение получения любого информационного кадра, добавлен также механизм оповещения о перегрузке. Стандарт 802.11 поддерживает два режима работы: DCF (Distributed Coordination Function) и PCF (Point Coordination Function). Первый не имеет средств централизованного управления, второй - предполагает, что базовая станция берет на себя функцию управления локальной субсетью (см. рис. 4.1.8.4). В протоколе 802.11 используется алгоритм доступа CSMA/CA (CSMA with Collision Avoidance). При этом производится прослушивание физического и виртуального каналов. CSMA/CA может работать в двух режимах. В первом - станция перед до начала передачи прослушивает канал. Если канал свободен, она начинает передачу данных. При передаче канал не прослушивается и станция передает кадр полностью. Если канал занят, отправитель ждет его освобождения и только после этого начинает передачу. В случае коллизии станции, участвующие в этом событии, смогут начать передачу через псевдостучайный интервал времени (как в Ethernet). Второй режим CSMA/CA базируется на протоколе MACAW и использует контроль виртуального канала, как это показано на рис. 4.1.8.3. В показанном на рисунке примере станция А намеревается передать данные станции В Станция С находится в зоне доступности стации А и, возможно, станции В. Станция D входит в зону доступности станции В, но пребывает в зне зоны досигаемости станции А.

Рис. 4.1.8.3. Прослушивание виртуального канала в протоколе CSMA/CA

Когда станция А решает, что ей необходимо передать данные станции В, она посылет ей кадр RTS, запрашивая разрешение на передачу. Если В может принимать данные, она пришлет отклик в виде кадра CTS. После приема CTS станция А запускает таймер ACK и начинает пересылку данных. При успешном приеме станция В формирует кадр ACK, который посылается А, свидетельствуя о завершении обмена. Если время таймоута ACK истечет раньше, алгоритм повторяется с самого начала. Станция С также принимает кадр RTS и поэтому знает, что по каналу будут передаваться данные, и по этой причине следует воздержаться от попыток передачи. Из данных, содержащихся в RTS станция С знает, сколько времени будет продолжаться передача и пребывает в пассивном состоянии. Индикацией этого состояния является последовательность NAV (Network Allocation Vector) (см. рис. 4.1.8.3). Станция D не слышит RTS, передаваемый А, зато воспринимает CTS, посланный станцией В, и также выдает NAV. Следует учитывать, что сигналы NAV не передаются, а являются лишь внутренними напоминаниями хранить радиомолчание. При фрагментировании каждый фрагмент имеет свою контрольную сумму и его получение подтверждается индивидуально. Посылка фрагмента k+1 невозможна пока не получено подтверждение получения фрагмента k. После получения доступа к каналу отправитель может послать несколько кадров подряд. Если фрагмент доставлен с искажением, он пересылается повторно.

Режимы PCF и DCF могут сосуществовать в пределах одной сотовой ячейки. Это достигается путем точного определения межкадрового интервала. Самый короткий интервал SIFS (Short Interframe Interval) используется для того, чтобы одна из сторон, ведущих диалог посредством кадров управления, могла получить возможность начать передачу первой. Всего регламентировано 4 разных типов межкадровых интервалов (SIFS, PIFS, DIFS и EIFS).

Помимо WLAN в настоящее время разработаны стандарты для беспроводных региональных сетей WMAN (Wireless Metropolitan-Area Networks, напимер WiMAX) и WWAN (Wireless Wide-Area Networks) со скоростями обмена в десятки килобит в сек. В текущий момент насчитывается более полудюжины различных типов беспроводных сетей:

GSM Phase 2+

Скорость обмена 9,6-14,4 кбит/c.

Mobitex

Система (WWAN) разработана Ericsson и Swedish Telecom. Расстояние связи < 30 км. MTU=545 байт, скорость обмена 8 кбит/c. RTT может достигать 10 сек.

DataTAC

Эта система известна также под именем ARDIS. Максимальное расстояние связи равно 20 км. Как и в Mobitex связь между базовой станцией и мобильным узлом DataTAC осуществляется в полудуплексном режиме. MTU=2048 байт, скорость обмена 19,2 кбит/с. Система базируется не на IP-технике.

CDPD (Cellular Digital Packet Data)

Система разработана IBM и McCaw Cellular Communications в начале 90х. MTU=2048 байт, скорость обмена 19,2 кбит/c, время отклика составляет порядка 4 секунд. Обмен может производиться в режиме full duplex.

GPRS (Genetal Packet Radio Service)

Система разработана ETSI в конце 1997 года и работает совместно с GSM. Система может работать с кодовыми схемами CS1, CS2, CS3 и CS4 при скоростях обмена до 60 кбит/c. Мобильные ЭВМ обычно работают с MTU=1500 байт в режиме full duplex.

EDGE (Enhanced Data for GSM Evolution)

Систему называют также улучшенным GPRS, по основным параметрам совпадает со своим прототипом.

К сожалению беспроводные, особенно мобильные каналы крайне ненадежны. Потери пакетов в таких каналах весьма вероятны. Понижение скорости передачи, как правило, не приводит к понижению вероятности потери. Кроме того, проходы от отправителя к получателю здесь неоднородны и могут включать в себя сегменты с различными методами транспортировки данных (проводные и беспроводные). В таких структурах бывает полезно разбить канал на две последовательные связи (indirect TCP). Преимуществом такой схемы является то, что оба виртуальных канала являются однородными. Таймауты в одном из соединений заставят отправителя замедлить темп передачи, в то время как таймауты во втором - могут ускорить обмен. Да и все остальные параметры связей могут оптимизироваться независимо. Основной недостаток этого приема заключается в нарушении базового принципа организации TCP-соединений на основе сокетов, здесь получение подтверждения отправителем не означает благополучной доставки. В 1995 году была предложена схема, не нарушающая TCP-семантику. В этой схеме вводится специальный агент-наблюдатель, который отслеживает состояние кэшей отправителя и получателя и посылает подтверждения. Этот агент при отсутствии своевременного подтверждения запускает процедуру повторной посылки сегмента, не информируя об этом первичного отправителя. Механизмы подавления перегрузки запускаются в этом варианте только при перегрузке проводной секции канала. При потерях реализуется выборочная пересылка сегментов.

При работе с UDP также возникают некоторые трудности. Хотя известно, что UDP не гарантирует доставки, большинство программ, предполагает, что вероятность потери невелика. |

Программы используют такие способы преодоления потерь, которые при высокой вероятности потери просто не срабатывают. Многие приложения предполагают наличие достаточного запаса пропускной способности, чего в случае мобильной связи обычно нет.

В последнее время в продажу поступили радио-интерфейсы (IEEE 802.11b) для персональных ЭВМ, которые позволяют создавать небольшие офисные сети. Пригодны они и для подключения к каналам Интернет, но в этом случае следует позаботиться о специальной антенне. Такие интерфейсы работают на несущей частоте 2,4-5,0 ГГц и обеспечивают пропускную способность 11-22Мбит/с при расстояниях 700-5000м. Особую привлекательность такие интерфейсы представляют для мобильных ЭВМ. См. LANline Spezial VII/2002, Nov/Dez s16; LANline. Топология радио-сетей достаточно многообразна. Возможны варианты, когда клиенты сети взаимодействуют друг с другом через базовую станцию (см. статью о BlueTooth, рис. 4.1.8.4). Возможна схема взаимодействия все-со-всеми, когда рабочие станции связываются друг с другом непосредственно через эфир. Роль базовой станции может выполнять радио-переключатель или специализированный маршрутизатор.

Рис. 4.1.8.4. Топология WLAN c базовой станцией.

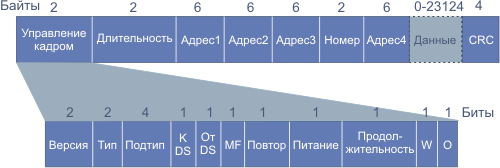

Стандарт 802.11 использует три класса кадров, транспортируемых через канал: информационные, служебные и управляющие. Формат информационного кадра представлен на рис. 4.1.8.5.

Рис. 4.1.8.5. Формат информационного кадра 802.11.

Двухоктетное поле управления кадра имеет 11 субполей. Субполе версия протокола позволяет двум протоколам работать в пределах одной ячейки. Поле тип задает разновидность кадра (информационный, служебный или управляющий), а субтип (RTS, CTS или ACK). Биты к DS и от DS указывают на направление транспортировки кадра: к межсотовой системе (например, Ethernet() или от нее. Бит MF указывает на то, что далее следует еще один фрагменти. Бит повтор отмечает повторно посылаемый фрагмент. Бит управление питанием используется базовой станцией для переключения в режим пониженного энергопотребления или для выхода из этого режима. Бит продолжение говорит о том, что у отправителя имеются еще кадры для пересылки. Бит W является указателем использования шифрования в теле кадра согласно алгоритму WEP (Wired Equivalent Protocol). Однобитовое поле O сообщает приемнику, что кадры с этим битом (=1) должны обрабатываться строго по порядку.

Поле длительность задает время передачи кадра и его подтверждение. Это поле может присутствовать в служебных кадрах. Именно с учетом этого поля станции выставляют признаки NAV. Заголовок содержит четыре адреса. Это адрес отправителя и получателя, а также адреса ячейки отправителя и места назначения. Поле номер служит для нумерации фрагментов. Из 16 бит номера 12 идентифицируют кадр, а 4 - фрагмент. Управляющие кадры имеют сходный формат, только там отсутствуют поля базовых станций, так как эти кадры не покидают пределов сотовой ячейки. В служебных кадрах отсутствуют поля данные и номер, ключевым здесь является содержимое поля субтип (RTS, CTS или ACK).

Для обеспечения безопасности (ведь к такой сети достаточно легко подключиться) использутся алгоритм WEP (Wired Equivalent Privacy). Длина ключа 40 или 104 разряда. Предусмотрена возможность шифрования сообщений и аутентификации с использованием двухключевых схем. (смотри www.rsasecurity.com/rsalabs/technotes/wep-fix.html).

Стандарт 802.11 требует, чтобы все совместимые беспроводные ЛВС предоставляли девять типов сервисов. Первые пять относятся к услугам распределения и предоставляются базовой станцией, остальные четыре являются станционными. К первой группе относятся:

Ассоциация. Этот вид сервиса используется мобильными станциями для подключения к базовым станциям (БС). Осуществляется это при вхождении станции в зону действия БС. Мобильная станция передает идентификационную информацию и данные о своих возможностях. БС может принять или отвергнуть мобильную станцию.

Диссоциация. По инициативе мобильной или базовой станций может быть осуществлен разрыв ассоциации. Это происходит при выключении станции или уходе из зоны действия БС. Инициатором этой операции может быть и БС.

Реассоциация. Операция служит для смены станцией базовой станции. Это происходит при переходе из одной сотовой ячейки в другую.

Распределение. Этот вид сервиса служит для маршрутизации кадров, посылаемых базовой станции. Если адрес места назначения является локальным, то кадры передаются непосредственно, в противном случае их надо передать по проводной сети.

Интеграция. Если кадр передается через сеть, не следующую стандарту 802.11 и применяющую другую схему адресации и формат кадров, то данный вид сервиса осуществляет трансляцию форматов.

Остальные четыре вида услуг являются внутренними сервисами сотовой ячейки и предоставляются после осуществления ассоциации. В перчень этих сервисов входят:

Идентификация. Этот сервис служит для определения прав доступа станции к ресурсам сотовой ячейки.

Деидентификация. При уходе из сети станция должна выполнить деидентификацию.

Конфиденциальность. Данный сервис служит для шифрования передаваемых конфиденциальных данных. Применяется алгоритм RC4.

Доставка данных. Пересылка, также как и в Ethernet не является гарантированной. Выявлять и исправлять ошибки должны верхние уровни.

Защищенный доступ WPA или WPA2 является одной из услуг, используемых в Wi-Fi сетях. Эта техника была разработана в связи с выявлением серьезных слабостей в WEP (Wired Equivalent Privacy) для беспроводных сетей. WPA в значительной мере реализует стандарт IEEE 802.11i, и является промежуточным решением на время, пока 802.11i не будет готов окончательно. WPA предназначен для работы с беспроводными интерфейсными картами. WPA2 ориентирован на работу с полной спецификацией стандарта, но не поддерживает некоторые старые сетевые карты. Оба варианта обеспечивают хорошую безопасность:

WPA или WPA2 должны быть активированы и иметь больший приоритет, чем WEP. WEP обычно представляет собой первый вариант конфигурации в большинстве инсталляционных инструкций.

в "персональном" режиме, наиболее часто используемом дома и в небольших офисных сетях, длина пароля должна быть больше 6 - 8 символов.

WPA спроектирован для работы с аутентификационным сервером IEEE 802.1X, который рассылает разные ключи всем пользователям; однако, он может использоваться и в менее безопасном режиме PSK (pre-shared key), где каждому пользователю дан один и тот же пароль.

Альянс Wi-Fi создал WPA, для того чтобы разрешить внедрение продуктов, основанных на стандарте, прежде чем группа IEEE 802.11i закончит свою работу.

Данные шифруются с привлечением потокового алгоритма RC4, с 128-битовым ключом и 48-битовым вектором инициализации (IV). Одним из главных улучшений WPA по отношению WEP является внедрение протокола TKIP (Temporal Key Integrity Protocol), который динамически изменяет ключи.

В дополнение к аутентификации и шифрованию WPA предоставляет также улучшен6ный уровень целостности данных. CRC, используемая в WEP не является достаточно безопасным средством; можно изменить данные и зная ключ WEP обновить CRC сообщения. Более безопасный аутентификационный код используется в WPA, алгоритм "Michael" (MIC - Message Integrity Code). Используемый в WPA MIC базируется на счетчике кадров, который предотвращает атаки воспроизведения.

Алгоритм Michael может работать с большинством старых сетевых карт. В связи с имеющимися уязвимостями алгоритма Michael, в WPA предусмотрены специальные меры для детектирования попыток взлома TKIP (Temporal Key Integrity Protocol).

WPA2

WPA2 использует обязательные элементы 802.11i. В частности, в дополнение к TKIP и алгоритму Michael, здесь вводится новый алгоритм, базирующийся на AES, CCMP, который считается вполне безопасным.