- •Розділ 3. Комп’ютерна мережа

- •3.1. Поняття мережі. Класифікація мереж

- •3.2. Топологія мережі

- •3.4. Цифровий підпис

- •3.4.1. Алгоритм цифрового підпису (ацп)

- •3.4.2. Алгоритм цифрового підпису rsa

- •3.5. Захист комп’ютерної мережі з використанням міжмережних екранів

- •3.5.1. Поняття міжмережного екрана

- •3.5.2. Компоненти міжмережевого екрана

- •3.5.3. Політика міжмережного екранування

- •3.5.4. Архітектура ме

- •Розділ 4. Технічні засоби захисту безпеки

- •4.1. Основні поняття

- •4.2. Заходи охорони, що здійснюються персоналом охорони

- •4.3. Безпека біометричних систем контролю доступу

- •4.3.1. Компоненти біометричних систем контролю доступу

- •4.3.1.1. Розпізнавання голосу

- •4.3.1.2. Розпізнавання за райдужною оболонкою ока

- •4.3.1.3. Сканування форми руки

- •4.3.2. Поєднання різних методів біометричної ідентифікації

- •4.3.3. Комбіновані біометричні системи контролю доступу

3.5. Захист комп’ютерної мережі з використанням міжмережних екранів

3.5.1. Поняття міжмережного екрана

У стратегії захисту від несанкціонованого доступу до інформаційних ресурсів комп’ютерної мережі особлива увага приділяється забезпеченню безпеки її кордонів. Цілісність периметра комп’ютерної мережі забезпечується використанням тих чи інших базових технологій міжмережного екранування в точці під’єднання мережі, що захищається, до зовнішньої неконтрольованої мережі. Як зовнішня мережа найчастіше виступає глобальна мережа Інтернет. Систему розмежування комп’ютерних мереж із різними політиками безпеки, що реалізує правила інформаційного обміну між ними, називають міжмережним екраном (МЕ). У літературі також зустрічаються терміни firewall або брандмауер.

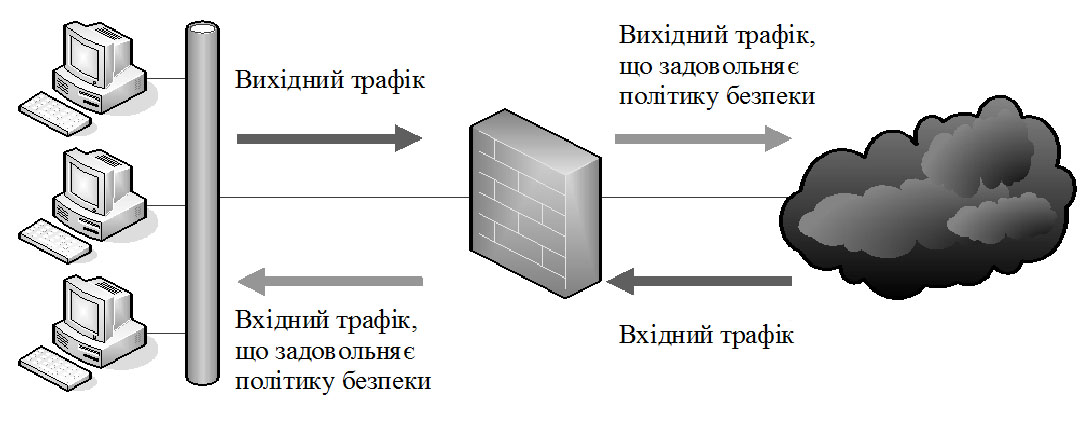

Міжмережний екран – це локальний (однокомпонентний) або функціонально-розподілений (багатокомпонентний) програмний (програмно-апаратний) засіб (комплекс), що реалізує контроль за інформацією, що надходить до автоматизованої системи (АС) та/або виходить із неї (рис. 3.14).

Рис. 3.14. Контроль периметра мережі МЕ (захищається мережа ліворуч)

МЕ підвищує безпеку об’єктів внутрішньої мережі за рахунок ігнорування несанкціонованих запитів із зовнішнього середовища. Це зменшує вразливість внутрішніх об’єктів, оскільки сторонній порушник повинен подолати певний захисний бар’єр, в якому механізми забезпечення безпеки налаштовані особливо ретельно. Крім того, на відміну від універсальної, система екранування може і повинна бути більш простою. В ній повинні бути присутні тільки ті компоненти, що необхідні для виконання функцій екранування. Крім того, екранування дозволяє контролювати інформаційні потоки, що виходять у зовнішнє середовище. Це сприяє підтримці у внутрішній області режиму конфіденційності. Крім функцій розмежування доступу, МЕ може забезпечувати виконання додаткових функцій безпеки (аутентифікацію, контроль цілісності, фільтрацію вмісту, виявлення атак, реєстрацію подій).

МЕ не є симетричним пристроєм, для нього визначені поняття ,,всередині” і ,,ззовні” (вхідний та вихідний трафіки). При цьому завдання екранування формулюється як захист внутрішньої області від неконтрольованої й потенційно ворожої зовнішньої області.

3.5.2. Компоненти міжмережевого екрана

У загальному випадку алгоритм функціонування МЕ зводиться до виконання двох груп функцій, одна з яких обмежує переміщення даних (фільтрація інформаційних потоків), а друга, навпаки, йому сприяє (посередництво в міжмережній взаємодії). Необхідно зазначити, що виконання МЕ зазначених груп функцій може здійснюватися на різних рівнях моделі OSI. Прийнято вважати, що чим вище рівень моделі OSI, на якому МЕ обробляє пакети, тим вищим забезпечується рівень захисту.

Як зазначено вище, МЕ може забезпечувати захист АС за рахунок фільтрації мережних пакетів, що проходять через нього, тобто за допомогою аналізу вмісту пакета за сукупністю критеріїв на основі заданих правил і прийняття рішення про його подальше поширення в (із) АС. Таким чином, МЕ реалізує розмежування доступу суб’єктів з однієї АС до об’єктів іншої АС. Кожне правило забороняє або дозволяє передавання інформації певного типу між суб’єктами та об’єктами. Як наслідок, суб’єкти однієї АС отримують доступ тільки до дозволених інформаційних об’єктів іншої АС. Інтерпретація набору правил виконується послідовністю фільтрів, що дозволяють або забороняють передавання даних (пакетів) на наступний фільтр. МЕ або один із його компонентів, що функціонує вищеописаним чином, називають пакетним фільтром.

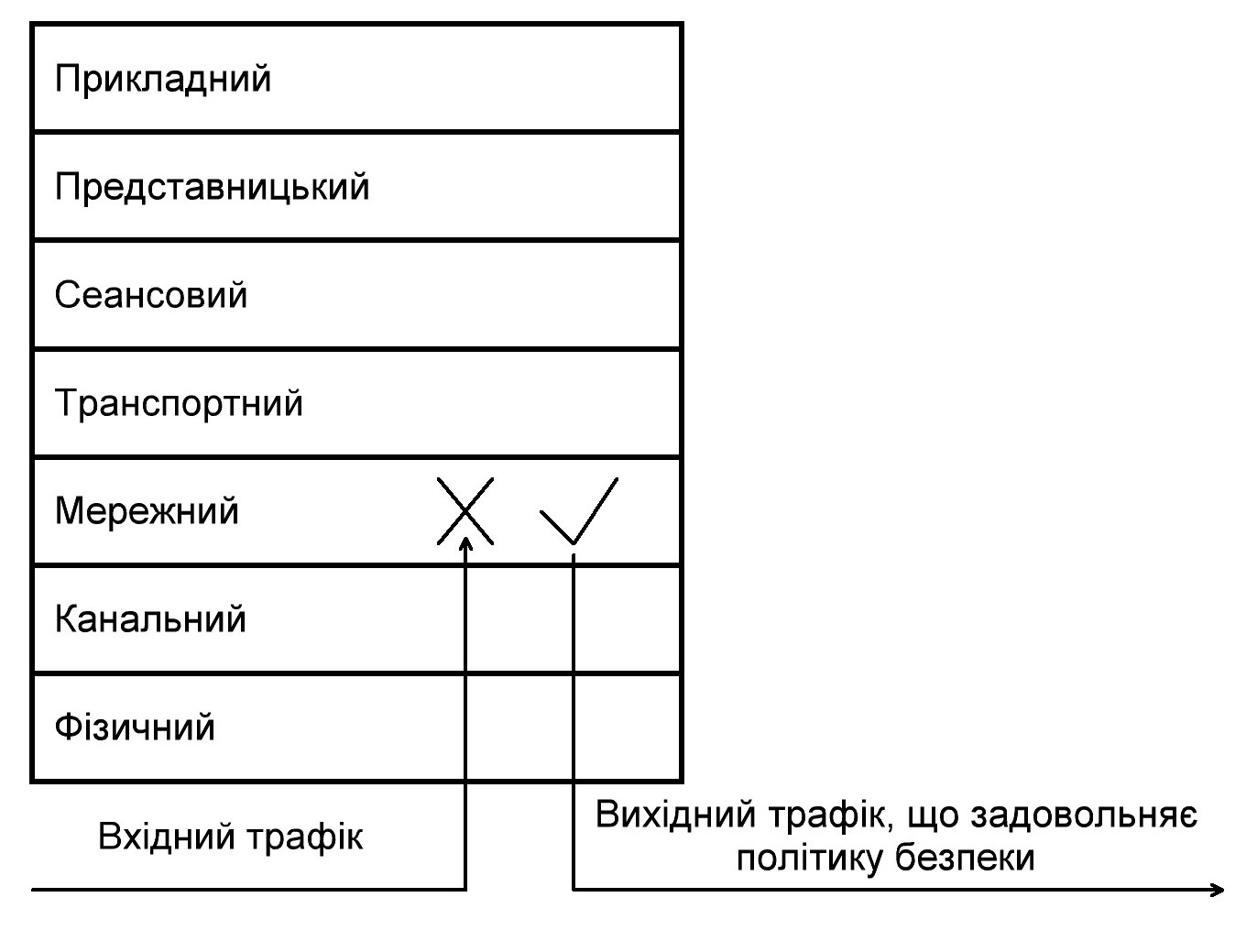

Пакетний фільтр функціонує на мережному рівні моделі OSI (рис. 3.15). Важливою для функціонування пакетного фільтра інформацією є:

IP-адреса відправника;

IP-адреса одержувача;

тип протоколу (TCP, UDP, ICMP);

порт відправника (для TCP, UDP);

порт одержувача (для TCP, UDP);

тип повідомлення (для ICMP); а іноді й інша інформація (наприклад час доби, день тижня і т.д.).

Рис. 3.15. Місце пакетного фільтра в моделі OSI

В англомовній літературі розглянутий компонент МЕ найчастіше позначають терміном ,,stateless packet filter” або просто ,,packet filter”. Дані системи прості у використанні, дешеві, надають мінімально впливають на продуктивність АС. Основним недоліком є їх вразливість при атаці, так званий IP-спуфінг – фальсифікації адресів відправника повідомлень. Крім того, вони складні при конфігуруванні, оскільки для їх встановлення потрібно знання мережних, транспортних і прикладних протоколів.

Інший варіант алгоритму функціонування МЕ припускає, що захист АС забезпечується за допомогою агента екранування, що перевіряє допустимість отриманого запиту суб’єкта до об’єкта. При позитивному результаті цієї перевірки встановлює своє з’єднання з об’єктом, а потім забезпечує пересилання інформації між суб’єктом і об’єктом взаємодії, здійснюючи контроль і/або реєстрацію. Водночас у разі ,,прозорих” агентів суб’єкта видається, що він безпосередньо взаємодіє з об’єктом. Використання екрануючих агентів дозволяє забезпечити додаткову захисну функцію – приховування істинного суб’єкта взаємодії.

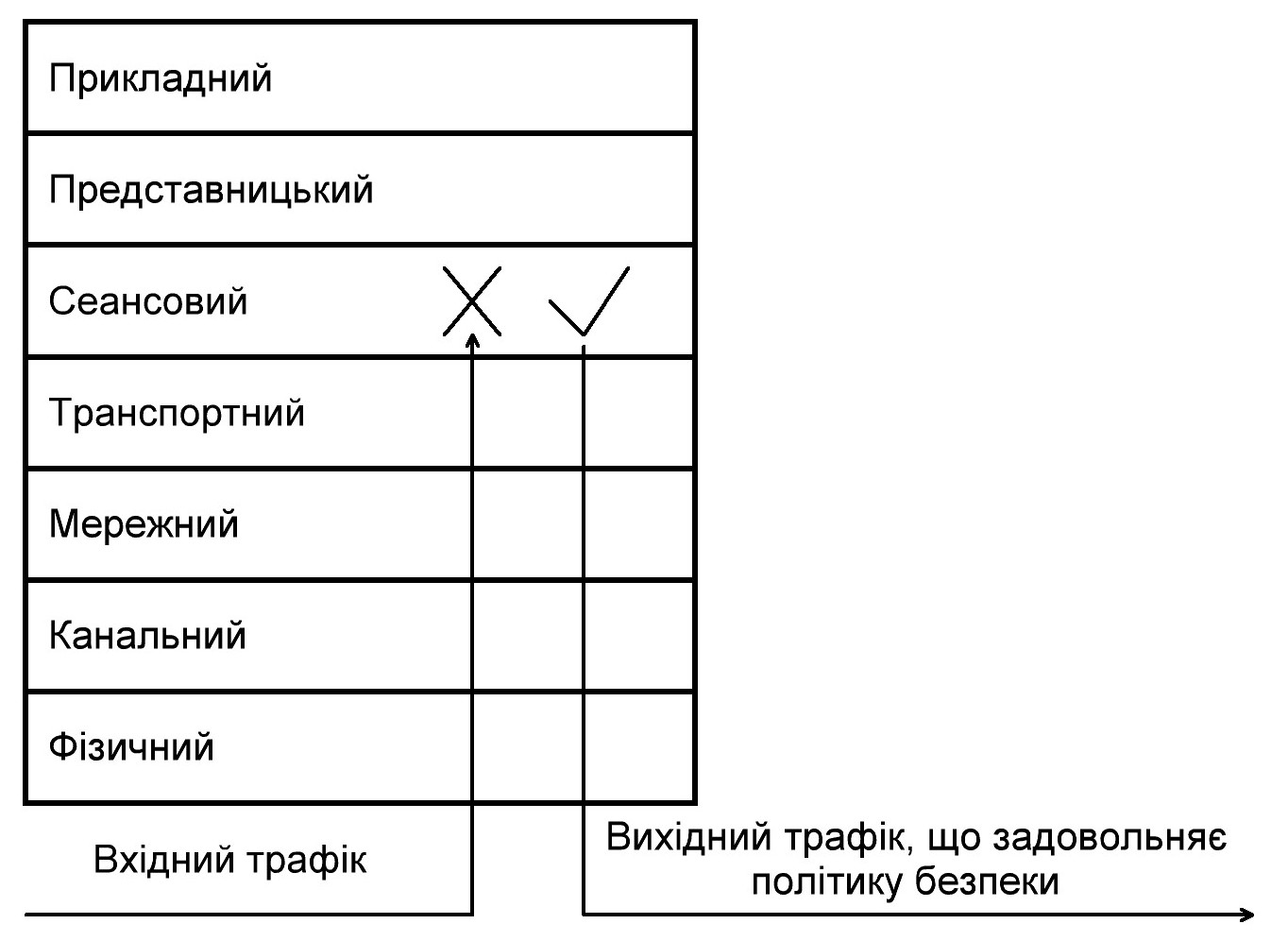

Виділяють два види агентів екранування в залежності від того, на якому рівні моделі OSI вони виконують свої функції (рис. 3.16), а саме: транспорт екранування і шлюз екранування.

а)

б)

Рис. 3.16. Місце агента екранування в моделі OSI: (а) –транспорт екранування; (б) –шлюз екранування

Транспорт екранування або шлюз сеансового рівня (в англомовній літературі використовується термін ,,circuit-level gateway”) контролює допустимість встановлюваного з’єднання, бере участь у формуванні каналу передавання даних і не дозволяє проходити пакетам, що не стосуються до дозволених сеансів зв’язку. Функціонування даного компонента пов’язане лише з сесіями протоколу TCP. Оскільки за посередництва шлюз сеансового рівня аналізує інформацію, що міститься лише в заголовках протоколу TCP без будь-якого припущення про використовуваний прикладний протокол, то існує проблема, яка полягає в тому, що в рамках дозволеного встановленого з’єднання додаток може здійснювати передавання довільних неконтрольованих даних. Як правило, вищеописаний компонент використовується лише в поєднанні з іншими, а не окремо.

Більш надійний захист забезпечує екранування шлюзу або шлюзу прикладного рівня (в англомовній літературі використовується термін ,,application-level gateway” або ,,application proxy”), оскільки він перевіряє вміст кожного пакета, що проходить через шлюз на прикладному рівні, де для аналізу доступні службові поля заголовка прикладного протоколу та інформація користувача. Прикладним шлюзом є програма-посередник (в англомовній літературі використовується термін ,,proxy server”), розроблена для конкретного сервісу мережі Інтернет. Отже, при впровадженні сервісів, що базуються на нових прикладних протоколах, виникає необхідність у розробці нових програм-посередників.

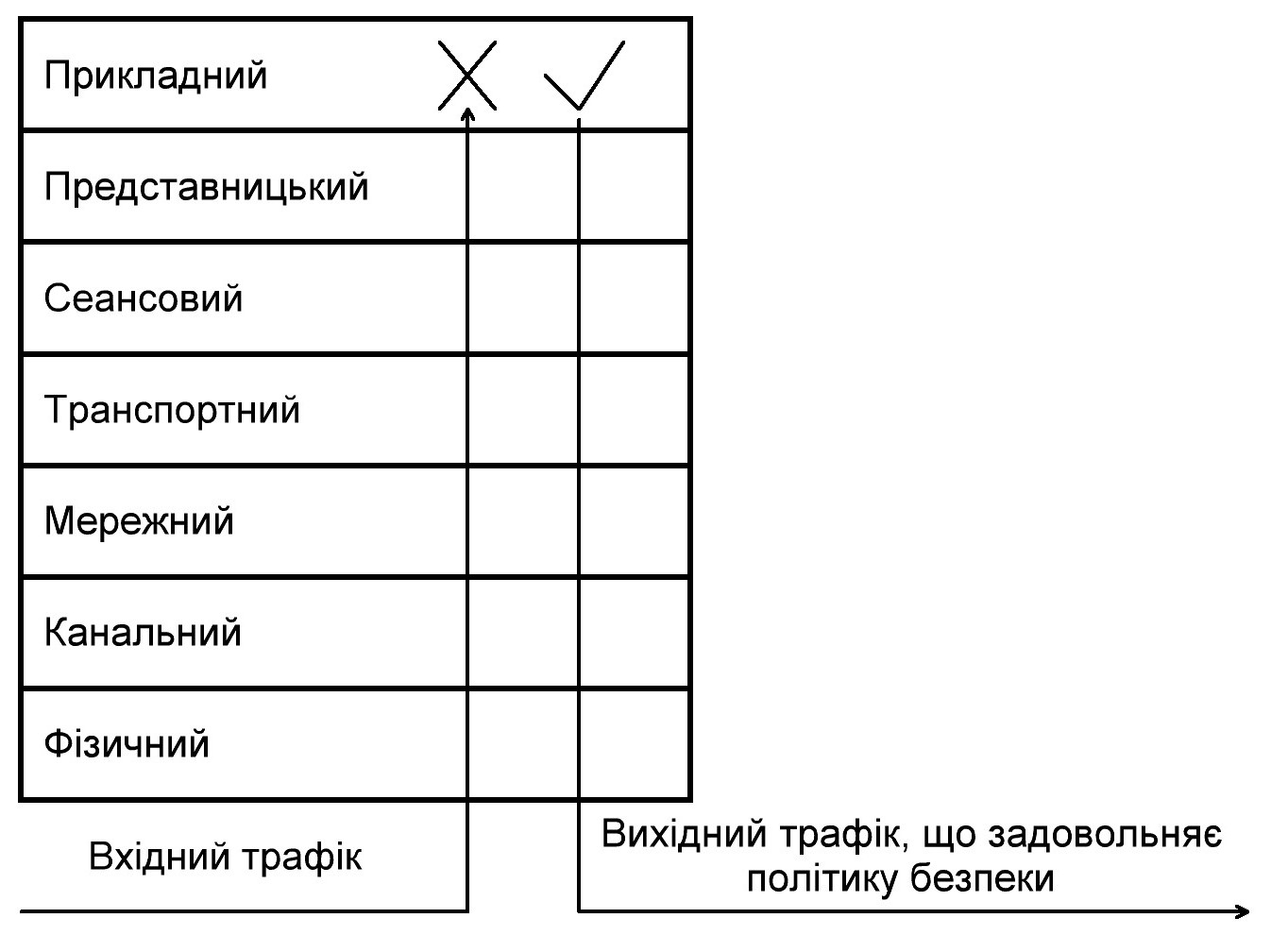

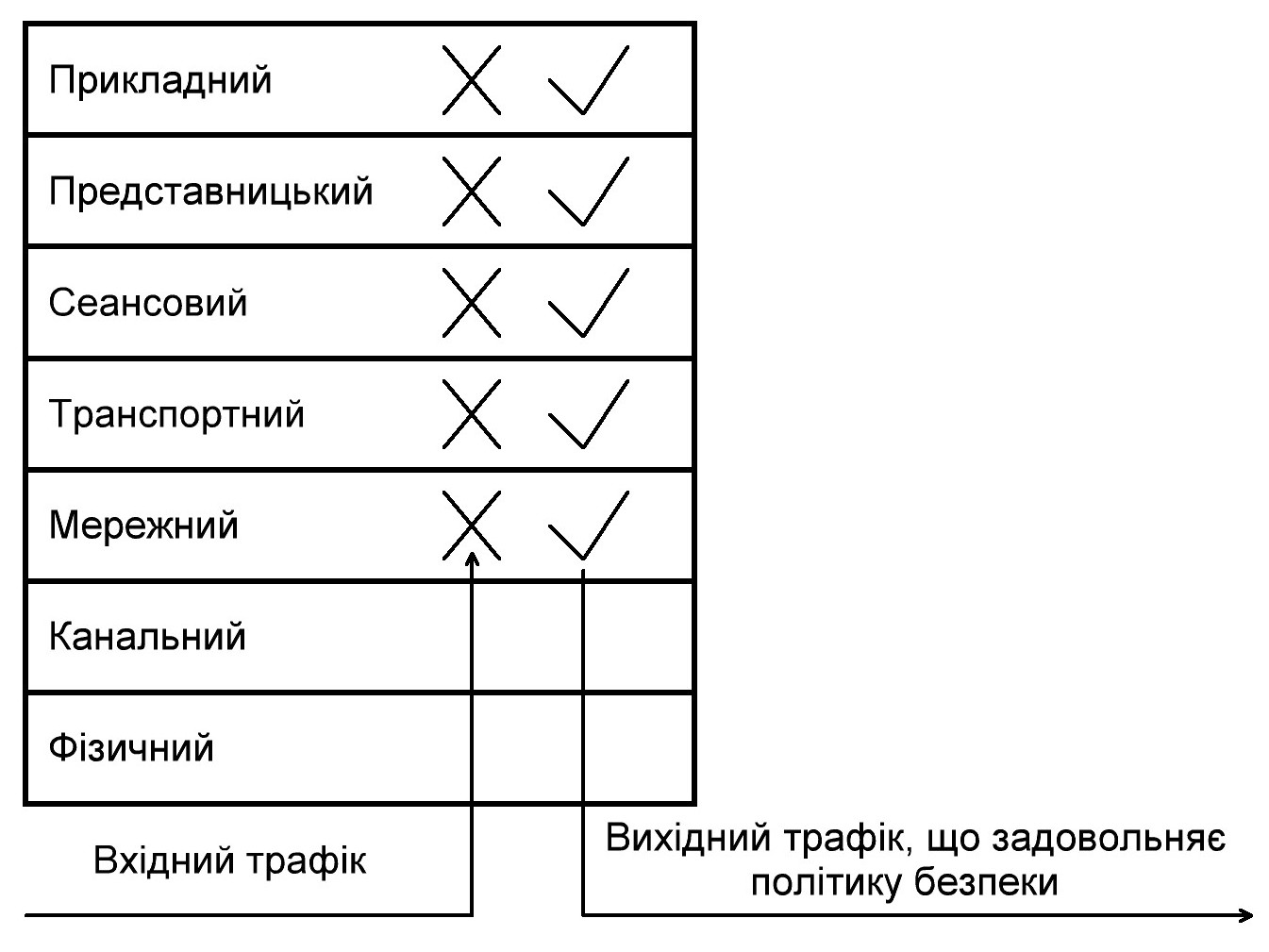

Подальший розвиток різних технологій міжмережного екранування і їх взаємопроникнення призвело до появи гібридних компонентів МЕ, що поєднують у собі переваги всіх трьох раніше розглянутих компонентів, що позбавлені деяких притаманних їм недоліків. Такі системи, що називаються МЕ експертного рівня (в англомовній літературі використовуються терміни ,,stateful inspection firewall” або ,,deep packet inspection firewall”), функціонують на всіх рівнях моделі OSI від мережного до прикладного включно (рис. 3.17). Вони володіють високими показниками за продуктивністю функціонування (пакетний фільтр) і за забезпечуваним рівнем безпеки (шлюз прикладного рівня).

Рис. 3.17. Місце МЕ експертного рівня в моделі OSI

Перші реалізації таких компонентів, названі пакетними фільтрами з динамічною фільтрацією, не функціонували на рівнях вище сеансового. Їх відмінність від простого пакетного фільтра полягає в тому, що останній приймає рішення про фільтрації трафіка на основі аналізу інформації поточного пакету без будь-якого логічного зв’язку з попередніми обробленими пакетами, у той час як при динамічній фільтрації враховується контекст встановлених або встановлювальних сполук.

Інспекційний модуль пізніших реалізацій МЕ експертного рівня має доступ до всього вмісту пакета і може аналізувати службові поля заголовків протоколів усіх рівнів моделі OSI (у тому числі прикладного) та дані, що призначені для користувача. Крім цього, інспекційний модуль заносить у динамічно створювану таблицю стану зв’язків всю інформацію про мережеві з’єднання, але, на відміну від шлюзу сеансового рівня, створює записи віртуальних сполук як для протоколу TCP, так і для протоколу UDP. Інспекційний модуль МЕ експертного рівня завантажується в ядро операційної системи і розташовується між канальним і мережним рівнями моделі OSI, що забезпечує обробку вхідного і вихідного трафіка на всіх мережних інтерфейсах системи.

Особливість функціонування МЕ експертного рівня полягає в тому, що він не надає посередницьких послуг мережевої взаємодії на сеансовому та прикладному рівнях моделі OSI. Замість цього він використовує специфічні технології розпізнавання допустимих з’єднань (у тому числі з динамічно призначаючими номерами портів) і поліпшені алгоритми обробки даних рівня програми.