- •Лабораторная работа 11 (5 во втором семестре) по теме «Защита информации»

- •1. Перестановочные шифры

- •1.1. Простой столбцевой перестановочный шифр (шифрующая таблица с перестановкой по ключу — размеру таблицы)

- •1.2. Перестановочный шифр с ключевым словом (шифрующая таблица с перестановкой по числовым или буквенным ключам)

- •1.3. Магические квадраты

- •1.4. Шифрующие таблицы с двойной перестановкой

- •1.5. Шифр Кардано

- •2. Подстановочные шифры (шифры замены)

- •2.1. Полибианский квадрат (шифр Полибия)

- •2.2. Шифрующая таблица Тритемиуса

- •2.3. Шифр бифид (bifid)

- •2.4. Шифр трифид (trifid)

- •2.5. Шифр четырех квадратов

- •2.6. Шифры простой замены

Лабораторная работа 11 (5 во втором семестре) по теме «Защита информации»

Целью работы является изучение алгоритмов симметричного шифрования и дешифрования текстового файла и создание на их основе программ шифрования/дешифрования данных.

Теоретические сведения

Шифрование это способ преобразования некоторой открытой информации в закрытую и обратно. При этом собственник сам определяет множество информационных ценностей, которые должны быть защищены от различного рода атак. Атаки могут осуществляться противниками или оппонентами с использованием различных уязвимостей в защищаемых ценностях. Основными нарушениями безопасности являются: раскрытие информационных ценностей (потеря их конфиденциальности), их неавторизованная модификация (потеря целостности) и неавторизованная потеря доступа к этим ценностям (потеря доступности).

Политика безопасности определяет согласованную совокупность механизмов и сервисов безопасности, соответствующую защищаемым ценностям и окружению, в котором они используются.

Уязвимость — слабое место в системе, с использованием которого может быть осуществлена атака.

Атака — любое действие, которое нарушает безопасность информационной системы.

Риск — вероятность того, что какая-либо конкретная атака будет осуществлена с использованием конкретной уязвимости.

Механизм безопасности — программное или аппаратное средство, которое определяет и/или предотвращает атаку.

Сервис безопасности — сервис, который обеспечивает задаваемую политикой безопасность, либо определяет осуществление атаки. Сервис использует один или более механизмов безопасности.

Сетевая атака:

1). активная — у противника есть возможность модифицировать

2.

Man

in

the

middle

— модифицирование потока данных,

3. фальсификация — создание ложного потока данных,

4. replay — повторное использование данных.

2). пассивная — у противника нет возможности модифицировать

передаваемые сообщения и/или добавлять свои.

Сервисы безопасности:

конфиденциальность — предотвращение пассивных атак для передаваемых или хранимых данных,

аутентификация — подтверждение того, что информация получена из законного источника и получатель тот, за кого себя выдает,

целостность — гарантия того, что информация при хранении или передаче не изменилась,

невозможность отказа — невозможность для получателя и отправителя отказаться от факта передачи,

контроль доступа — возможность контроля по линии связи,

доступность — минимизация возможности осуществления DoS — атак.

Механизмы безопасности:

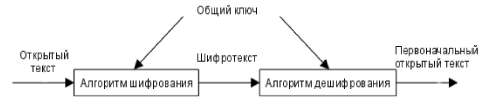

алгоритмы симметричного шифрования — алгоритмы шифрования, в которых для шифрования и дешифрования используется один и тот же ключ или ключ дешифрования может быть легко получен из ключа шифрования,

алгоритмы асимметричного шифрования — алгоритмы, в которых для шифрования и дешифрования используются два разных ключа, называемые открытым и закрытым ключами, при этом зная один из ключей, другой вычислить невозможно,

хэш-функции — функции, входным значением которых является сообщение произвольной длины, а выходным — сообщение фиксированный длины.

В лабораторной работе мы остановимся на рассмотрении симметричных алгоритмов. Безопасность таких алгоритмов зависит от следующих факторов. Во-первых, криптографически алгоритм должен быть достаточно сильным, чтобы передаваемое зашифрованное сообщение невозможно было вскрыть без ключа, основываясь на анализе статистических закономерностей или другим способом анализа. Во-вторых, безопасность передаваемого сообщения должна зависеть от секретности ключа, а не от секретности алгоритма. В-третьих, алгоритм должен быть таким, что нельзя было бы узнать ключ, даже зная достаточно много пар сообщений, полученных при шифровании с его помощью.

По способу обработки исходного сообщения алгоритмы симметричного шифрования делятся на поточные и блочные. Потоковые алгоритмы обрабатывают шифруемое сообщение «на проходе» побитно или побайтно, а блочные алгоритмы работают с группами битов открытого текста, называемыми блоками.

Рассмотрим традиционные (классические) методы.