Лабораторная работа №2 Проектирование и построение лвс предприятия c помощью технологии vlan и проверка работоспособности программой для проектирования и пинга сетей.

Цель работы

Целью лабораторной работы является построение модели локальной вычислительной сети малого предприятия на базе коммутаторов Cisco, с использование технолоний Virtual Local Area Network (VLAN).

Проверка работоспособности сети

Получение навыков работы с FTP клиентом

Теоретическая часть

VLAN (Virtual Local Area Network) — группа устройств, имеющих возможность взаимодействовать между собой напрямую на канальном уровне, хотя физически при этом они могут быть подключены к разным сетевым коммутаторам. И наоборот, устройства, находящиеся в разных VLAN'ах, невидимы друг для друга на канальном уровне, даже если они подключены к одному коммутатору, и связь между этими устройствами возможна только на сетевом и более высоких уровнях.

В современных сетях VLAN — главный механизм для создания логической топологии сети, не зависящей от её физической топологии. VLAN'ы используются для сокращения широковещательного трафика в сети. Имеют большое значение с точки зрения безопасности, в частности как средство борьбы с ARP-spoofing'ом.

Зачем же нужен VLAN?

В современных коммутируемых сетях VLAN`ы чаще всего выполняют следующие функции:

Гибкое разделение устройств на группы

Как правило, одному VLAN соответствует одна подсеть. Устройства, находящиеся в разных VLAN, будут находиться в разных подсетях. Но в то же время VLAN не привязан к местоположению устройств и поэтому устройства, находящиеся на расстоянии друг от друга, все равно могут быть в одном VLAN независимо от местоположения

Уменьшение количества широковещательного трафика в сети

Каждый VLAN — это отдельный широковещательный домен. Например, коммутатор — это устройство 2 уровня модели OSI. Все порты на коммутаторе, где нет VLANов, находятся в одном широковещательном домене. Создание VLAN на коммутаторе означает разбиение коммутатора на несколько широковещательных доменов. Если один и тот же VLAN есть на разных коммутаторах, то порты разных коммутаторов будут образовывать один широковещательный домен.

Увеличение безопасности и управляемости сети

Когда сеть разбита на VLAN, упрощается задача применения политик и правил безопасности. С VLAN политики можно применять к целым подсетям, а не к отдельному устройству. Кроме того, переход из одного VLAN в другой предполагает прохождение через устройство 3 уровня, на котором, как правило, применяются политики разрешающие или запрещающие доступ из VLAN в VLAN.

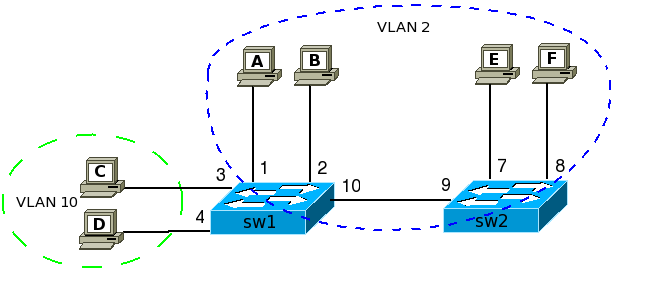

Рис. 1 Пример изоляции сегмента ЛВС, с использованием VLAN

Порты коммутатора, поддерживающие VLAN'ы, (с некоторыми допущениями) можно разделить на два множества:

Тегированные порты (или транковые порты, trunk-порты в терминологии Cisco).

Нетегированные порты (или порты доступа, access-порты в терминологии Cisco).

Тегированные порты нужны для того, чтобы через один порт была возможность передать несколько VLAN'ов и, соответственно, получать трафик нескольких VLAN'ов на один порт. Информация о принадлежности трафика VLAN'у, как было сказано выше, указывается в специальном теге. Без тега коммутатор не сможет различить трафик различных VLAN'ов. Если порт нетегированный в каком-то VLAN'е, то трафик этого VLAN передается без тега. Если порт тегирован для нескольких VLAN'ов, то в этом случае весь нетегированный трафик будет приниматься специальным родным VLAN'ом (native VLAN). С этим параметром (native) возникает больше всего путаницы. Если порт принадлежит только одному VLAN как нетегированный, то тегированный трафик, приходящий через такой порт, должен удаляться. На деле это поведение обычно настраивается.

Проще всего это понять, если "забыть" всю внутреннюю структуру коммутатора и отталкиваться только от портов. Допустим, есть VLAN с номером 111, есть два порта которые принадлежат к VLAN 111. Они общаются только между собой, с untagged/access-порта выходит нетегированный трафик, с tagged/trunk-порта выходит трафик тегированный в VLAN 111. Все необходимые преобразования прозрачно внутри себя делает коммутатор.

Обычно, по умолчанию все порты коммутатора считаются нетегированными членами VLAN 1. В процессе настройки или работы коммутатора они могут перемещаться в другие VLAN'ы.

Существуют два подхода к назначению порта в определённый VLAN:

Статическое назначение — когда принадлежность порта VLAN'у задаётся администратором в процессе настройки;

Динамическое назначение — когда принадлежность порта VLAN'у определяется в ходе работы коммутатора с помощью процедур, описанных в специальных стандартах, таких, например, как 802.1X.

Для настройки связи между различными VLAN необходимо использовать маршрутизатор. С помощью данного решения весь трафик «ходит» внутри одного интерфейса, с использованием средств инкапсуляции из одного subinterface в другой.

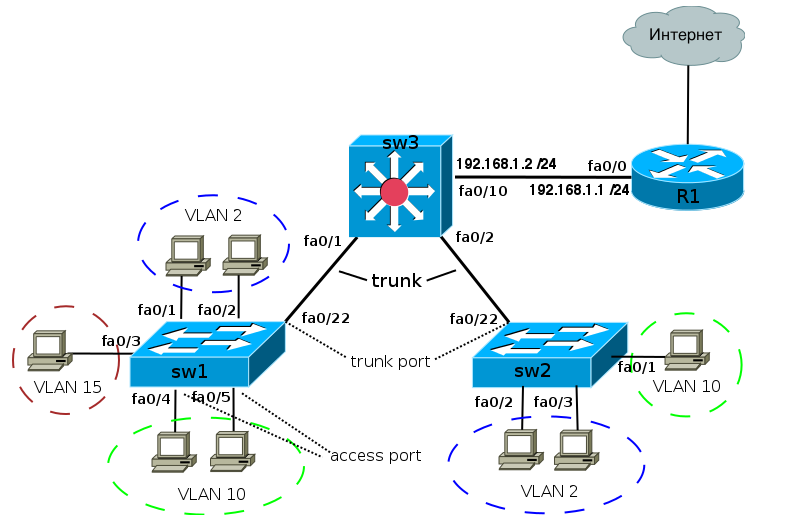

Рис. 2 Пример организации связи между VLAN с помощью роутера/свитча 3 уровня

При работе с сетью, содержащую большое количество коммутаторов, возникает необходимость в централизованном и согласованном управлении всеми VLAN, находящимися в одной сети. Для этого используется протокол VTP, и в отличии от коммутаторов на IOS, в коммутаторах CatOS его настройка обязательна.

VLAN Trunking Protocol (VTP) — проприетарный протокол компании Cisco Systems, предназначенный для создания, удаления и переименования VLAN`ов на сетевых устройствах. Передавать информацию о том, какой порт находится в каком VLANе, он не может.

На коммутаторе VTP может работать в трёх режимах:

Server (режим по умолчанию):

-Можно создавать, изменять и удалять VLAN из командной строки коммутатора,

-Генерирует объявления VTP и передает объявления от других коммутаторов,

-Может обновлять свою базу данных VLAN при получении информации не только от других VTP серверов но и от других VTP клиентов в одном домене, с более высоким номером ревизии.

-Сохраняет информацию о настройках VLAN в файле vlan.dat во flash.

Client

-Нельзя создавать, изменять и удалять VLAN из командной строки коммутатора,

-Передает объявления от других коммутаторов,

-Синхронизирует свою базу данных VLAN при получении информации VTP,

-Сохраняет информацию о настройках VLAN в файле vlan.dat во flash.с

3) Transparent:

-Можно создавать, изменять и удалять VLAN из командной строки коммутатора, но только для локального коммутатора,

-Не генерирует объявления VTP,

-Передает объявления от других коммутаторов,

-Не обновляет свою базу данных VLAN при получении информации по VTP,

-Сохраняет информацию о настройках VLAN в NVRAM,

-Всегда использует configuration revision number 0.

В нашем случае (Экспериментальная часть 3.2) 1 коммутатор настраивался как server, 2й коммутатор как client, что позволило перенести ряд настроек коммутатора-server`а на коммутатор- client не прилагая каких либо усилий.