- •Учебное пособие Оглавление

- •Глава 1. Теоретические основы построения информационных систем

- •Глава 2. Техническое обеспечение

- •Глава 3. Программное обеспечение

- •Глава 4. Информационное обеспечение

- •Глава 5. Технологическое обеспечение

- •Глава 6. Организационное обеспечение

- •Глава 1. Теоретические основы построения информационных систем

- •1.1. Система управления экономическим объектом

- •1.1.1. Экономическая информация

- •1.1.1.1 Оценка экономической информации

- •1.1.1.2 Структура экономической информации

- •1.1.1.1. Оценка экономической информации

- •1.1.1.2. Структура экономической информации

- •1.1.2. Система управления и ее свойства

- •1.2. Принципы создания и функционирования аис

- •1.3. Состав автоматизированных информационных систем

- •Контрольные вопросы к главе 1

- •Глава 2. Техническое обеспечение

- •2.1. Состав технического обеспечения

- •2.1.1. Средства обработки информации

- •2.1.2. Средства хранения информации

- •2.1.3. Средства вывода информации

- •2.1.4. Средства ввода информации

- •2.1.5. Средства передачи информации

- •Контрольные вопросы к главе 2

- •Глава 3. Программное обеспечение

- •3.1. Общее понятие о программном обеспечении

- •3.2. Общее программное обеспечение

- •3.2.1 Базовое программное обеспечение

- •3.2.2 Системы программирования

- •3.2.3 Сервисное программное обеспечение

- •3.2.1. Базовое программное обеспечение

- •3.2.2. Системы программирования

- •3.2.3. Сервисное программное обеспечение

- •3.3. Прикладное программное обеспечение

- •3.3.1. Программное обеспечение общего назначения

- •3.3.1.1. Текстовый редактор

- •3.3.1.2. Табличный процессор

- •3.3.1.3. Система управления базами данных

- •3.3.1.4. Средства презентационной графики

- •3.3.1.5. Программы организационного управления

- •3.3.1.6. Интегрированные системы и офисные пакеты

- •3.3.2. Проблемно-ориентированное программное обеспечение

- •Контрольные вопросы к главе 3

- •Глава 4. Информационное обеспечение

- •4.1. Структура информационного обеспечения

- •4.2. Система классификации и кодирования экономической информации

- •4.2.1. Классификация информации

- •4.2.1.1 Иерархическая система классификации

- •4.2.1.2 Фасетная система классификации

- •4.2.1.3 Дескрипторная система классификации

- •4.2.1.1. Иерархическая система классификации

- •4.2.1.2. Фасетная система классификации

- •4.2.1.3. Дескрипторная система классификации

- •4.2.2. Кодирование информации

- •4.2.2.1 Классификационная система кодирования

- •4.2.2.1. Классификационная система кодирования

- •4.2.2.2. Регистрационная система кодирования

- •4.2.3. Выбор системы классификации и кодирования

- •4.3. Система документации

- •4.4. Система документооборота

- •4.5. Внутреннее представление информационного обеспечения

- •4.6. Базы данных

- •4.6.1. Файловая организация данных

- •4.6.2. Базы данных

- •4.6.2.1. Элементы базы данных

- •4.6.2.2. Реляционные базы данных

- •Пример связи записей двух таблиц

- •Пример связи записей двух таблиц

- •Пример связи записей двух таблиц

- •4.6.2.3. Постреляционные базы данных

- •1. Связывание таблиц в реляционной бд:

- •2. Вложение таблиц в постреляционной бд:

- •1. Связывание таблиц в реляционной бд:

- •2. Вложение таблиц в постреляционной бд:

- •4.7. Хранилища данных

- •Контрольные вопросы к главе 4

- •Глава 5. Технологическое обеспечение

- •5.1. Технологический процесс обработки информации

- •5.1.1. Элементы технологического процесса

- •5.1.1.1. Стандартные информационные процедуры

- •5.1.1.2. Этапы технологического процесса

- •5.1.2. Информационный аспект технологического процесса

- •5.1.3. Технический аспект технологического процесса

- •5.1.3.1. Виды интерфейса

- •5.1.4. Проектирование технологического процесса

- •5.2. Виды информационных технологий

- •5.2.1. Классификация с точки зрения методики обработки данных

- •5.2.2. Классификация по способам обработки данных

- •5.2.2.1. Технологии локальных сетей

- •5.2.2.2. Глобализация сетевых технологий

- •5.2.3. Классификация по режимам обработки данных

- •5.3. Выбор информационной технологии

- •Контрольные вопросы к главе 5

- •Глава 6. Организационное обеспечение

- •6.1. Проектирование и внедрение аис

- •6.1.1. Цели проектирования аис

- •6.1.2. Методы и средства проектирования

- •6.1.2.1. Оригинальное проектирование

- •6.1.2.2. Типовое проектирование

- •6.1.2.3. Автоматизированное проектирование

- •6.1.3. Стадии и этапы проектирования

- •6.1.3.1. Предпроектная стадия

- •6.1.3.2. Стадия разработки проектов

- •6.1.3.3. Стадия внедрения

- •6.2. Показатели экономической эффективности

- •6.2.1. Экономический эффект

- •6.2.2. Затраты на реализацию новых технологий

- •6.2.3. Сравнительная экономическая эффективность

- •6.3. Создание системы защиты экономической информации

- •6.3.1. Факторы обострения проблемы защиты информации

- •6.3.2. Дестабилизирующие факторы

- •6.3.3. Задачи системы защиты и безопасности экономической информации

- •6.3.4. Анализ угроз безопасности

- •6.3.5. Классификация методов и средств защиты экономической информации

- •6.3.5.1. Методы защиты

- •6.3.5.2. Средства защиты

- •6.3.6. Принципы и этапы создания системы защиты экономической информации

- •Контрольные вопросы к главе 6

- •Глоссарий

6.3.4. Анализ угроз безопасности

Ознакомьтесь с основными группами угроз безопасности экономической информации.

Практика работы отечественных и зарубежных автоматизированных систем обработки информации показала, что накапливаемая, хранимая и обрабатываемая экономическая информация является уязвимой, то есть подвержена опасности уничтожения, искажения и раскрытия.

Событие или действие, которое может вызвать нарушение функционирования АИС, включая уничтожение, искажение, раскрытие или несанкционированное использование ее информационных ресурсов, называется угрозой. Возможность реализации угроз зависит от наличия в АИС уязвимых мест. Количество и специфика уязвимых мест или критических зон определяется видом решаемых задач, характером обрабатываемой информации, архитектурой, структурой и топологией АИС, ее аппаратно-программными особенностями, наличием средств защиты и их характеристиками.

Обобщая, можно выделить две основные группы угроз: природные и связанные с человеческим фактором. Последние, в свою очередь, подразделяются на техногенные и непосредственно создаваемые людьми.

Природные угрозы (пожары, наводнения, землетрясения, ураганы и т.д.) обусловлены прямым физическим воздействием на АИС и приводят к уничтожению или повреждению информационных ресурсов или всей системы.

Угрозы, созданные людьми прямо или косвенно, преднамеренно или случайно, составляют самую большую часть всевозможных воздействий на автоматизированную систему. Зачастую трудно определить источник и характер угроз, так как сложно выделить, тем более, если это скрывается, первопричину различных нарушений в функционировании системы или нанесении ущерба информационным ресурсам.

Классификация угроз информационной системе в разрезе различных объектов воздействия приведена на рис. 6.4.

6.3.5. Классификация методов и средств защиты экономической информации

Раздел посвящен основным методам и средствам защиты информации. При его изучении используйте приведенную схему.

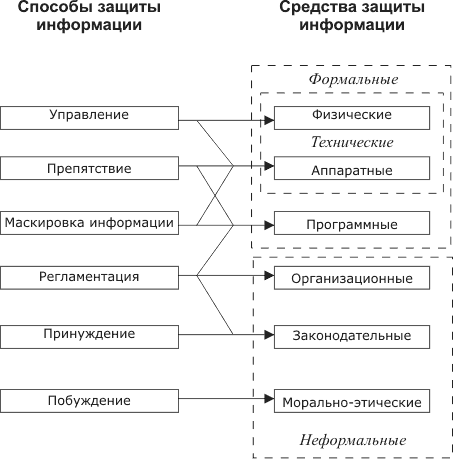

Решение поставленной задачи достигается путем создания системы комплексной защиты информации, которая реализует ряд методов, средств и мероприятий, обеспечивающих безопасность информации. Методы и средства защиты представлены на схеме:

Рисунок 6.5. Классификация способов и средств защиты информации

6.3.5.1 Методы защиты

6.3.5.2 Средства защиты

6.3.5.1. Методы защиты

Ознакомьтесь с основными методами защиты информации.

Управление доступом - метод защиты информации регулированием использования всех ресурсов системы, включающий следующие функции:

идентификация ресурсов системы;

установление подлинности (аутентификация) объектов или субъектов системы по идентификатору;

проверка полномочий в соответствии с установленным регламентом;

разрешение и создание условий работы в соответствии с регламентом;

регистрация обращений к защищаемым ресурсам;

реагирование при попытках несанкционированных действий.

Препятствие - метод физического преграждения пути нарушителю к защищаемым ресурсам системы.

Маскировка - метод защиты информации путем ее криптографического закрытия.

Регламентация - метод защиты информации, создающей такие условия автоматизированной обработки, хранения и передачи информации, при которых возможности несанкционированного доступа к ней минимизируются.

Принуждение - метод защиты информации, при котором пользователи и персонал системы вынуждены соблюдать регламент под угрозой ответственности.

Побуждение - метод защиты информации, который мотивирует пользователей и персонал системы соблюдать сложившиеся морально-этические нормы.

Рисунок 6.5. Классификация способов и средств защиты информации