- •Методы и средства защиты информации

- •2. Разграничение доступа к ресурсам асои

- •Политика безопасности. Классификация политик безопасности

- •Политики избирательного разграничения доступа

- •Мандатные политики безопасности

- •Контроль доступа, базирующийся на ролях

- •Политики безопасности контроля целостности информационных ресурсов

- •. Идентификация и аутентификация субъектов в асои

- •Классификация подсистем идентификации и аутентификации субъектов

- •Парольные системы идентификации и аутентификации пользователей

- •Элементы теории чисел

- •Модулярная арифметика

- •Простые числа и их свойства

- •Числовые функции

- •Методы и средства криптографической защиты

- •Принципы криптографической защиты информации

- •Традиционные симметричные криптосистемы

- •5.2.1. Шифрование методом замены

- •5.2.2. Шифрование методами перестановки

- •5.2.3. Шифрование методом гаммирования

- •Элементы криптоанализа

- •Современные симметричные системы шифрования

- •5.4.1. Стандарт шифрования des (сша)

- •5.4.2. Отечественный стандарт симметричного шифрования

- •Цикл выработки имитовставки 16-з:

- •Асимметричные криптосистемы

- •5.5.1. Недостатки симметричных криптосистем и принципы асимметричного шифрования

- •5.5.2. Однонаправленные функции

- •5.5.3. Алгоритм шифрования rsa

- •Контроль целостности информации. Электронно-цифровая подпись

- •Проблема обеспечения целостности информации

- •Функции хэширования и электронно-цифровая подпись

- •Инфраструктура открытых ключей pki

Мандатные политики безопасности

Мандатные модели управления доступом были созданы по результатам анализа правил секретного документооборота, принятых в государственных и правительственных учреждениях многих стран.

Исходная мандатная политика безопасности строится на следующей совокупности аксиом, определяющих правило разграничения доступа к обрабатываемой информации:

1. Вводится множество атрибутов безопасности A, элементы которого упорядочены с помощью установленного отношения доминирования. Например, для России характерно использование следующего множества уровней безопасности A={открыто (О), конфиденциально (К), секретно (С), совершенно секретно (СС), особая важность (ОВ)}.

2. Каждому объекту

компьютерной системы ставится в

соответствие атрибут безопасности

![]() ,

который соответствует ценности объекта

и называется его уровнем

(грифом) конфиденциальности.

,

который соответствует ценности объекта

и называется его уровнем

(грифом) конфиденциальности.

3. Каждому субъекту

компьютерной системы ставится в

соответствие атрибут безопасности

![]() ,

который называется уровнем

допуска

субъекта и равен максимальному из

уровней конфиденциальности объектов,

к которому субъект

будет иметь допуск.

,

который называется уровнем

допуска

субъекта и равен максимальному из

уровней конфиденциальности объектов,

к которому субъект

будет иметь допуск.

4. Если субъект

имеет уровень допуска

![]() ,

а объект

имеет уровень конфиденциальности

,

а объект

имеет уровень конфиденциальности

![]() ,

то

будет иметь допуск к

тогда и только тогда, когда

,

то

будет иметь допуск к

тогда и только тогда, когда

![]() .

.

Основным недостатком исходной мандатной политики безопасности является то, что в ней не различаются типы доступа вида «чтение» и «запись». Это создает возможность утечки информации сверху вниз, например, с путем запуска в компьютерной системе программной закладки с максимальным уровнем допуска, способной записывать информацию из объектов с верхних уровней конфиденциальности в объекты с более низкими уровнями, откуда она может быть прочитана субъектами с более низким уровнем допуска и это будет разрешено в рамках исходной мандатной модели.

Пример 2.1

Пусть для компьютерной системы задано 4 субъекта доступа S={Administrator, User1, User2, Guest} и 5 объектов O={FILE1.DAT, FILE2.TXT, FILE3.TXT, CD-ROM, FDD}. Множество атрибутов безопасности определено как A={NONCONFIDENTIAL, CONFIDENTIAL, SECRET, TOP SECRET}.

Пусть уровни конфиденциальности объектов определены следующим образом:

FDD – NONCONFIDENTIAL.

CD-ROM – CONFIDENTIAL.

FILE1.DAT – SECRET.

FILE2.TXT – SECRET.

FILE3.TXT – TOP SECRET.

Пусть уровни допуска субъектов определены следующим образом:

Administrator – TOP SECRET.

User1 – SECRET.

User2 – CONFIDENTIAL.

Guest – NONCONFIDENTIAL.

Тогда, согласно правилам исходной мандатной модели:

субъект Administrator будет иметь допуск ко всем объектам;

субъект User1 будет иметь допуск к объектам FDD, CD-ROM, FILE1.DAT, FILE2.DAT;

субъект User2 будет иметь допуск к объектам FDD, CD-ROM;

субъект Guest будет иметь допуск только к объекту FDD.

Однако, злоумышленник, в качестве которого возьмем субъекта Guest, завербовав пользователя User1 сможет получить доступ к информации из объекта FILE1.DAT, если User1 запишет эту информацию в объект FDD, что будет ему разрешено.

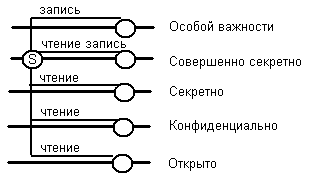

Политика безопасности Белла-ЛаПадулы (БЛМ) устраняет данный недостаток исходной мандатной политики безопасности и осуществляет контроль доступа субъектов к объектам компьютерной системы в зависимости от уровня допуска субъекта и уровня конфиденциальности объекта на основании двух следующих правил:

Правило NRU (нет чтения вверх). Согласно данному правилу субъект с уровнем допуска может читать информацию из объекта с уровнем безопасности

тогда и только тогда, когда

тогда и только тогда, когда

.

Формально данное правило можно записать

как

.

Формально данное правило можно записать

как

(рис. 2.2)

(рис. 2.2)Правило NWD (нет записи вниз). Согласно данному правилу субъект с уровнем допуска может записывать информацию в объект с уровнем безопасности тогда и только тогда, когда

.

Формально данное правило можно записать

как

.

Формально данное правило можно записать

как

(рис. 2.2).

(рис. 2.2).

Рис. 2.2. Демонстрация правил политики безопасности Белла-ЛаПадулы

Введение свойства NWD разрешает проблему программных закладок, так как запись информации на более низкий уровень безопасности, типичная для них, запрещена.

Пример 2.2

Рассмотрим пример компьютерной системы, введенной в примере 2.1.

При ее реализации в рамках политики БЛМ возможно выполнение следующих операций:

1. субъект Administrator будет иметь допуск по чтению из всех объектов, и допуск по записи в объект FILE3.TXT;

2. субъект User1 будет иметь допуск по чтению из объектов FDD, CD-ROM, FILE1.DAT, FILE2.DAT и допуск по записи в объекты FILE1.DAT, FILE2.TXT, FILE3.TXT;

3. субъект User2 будет иметь допуск по чтению из объектов CD-ROM, FDD и допуск по записи в объекты FILE1.DAT, FILE2.TXT, FILE3.TXT, CD-ROM;

4. субъект Guest будет иметь допуск по чтению из объекта FDD и допуск по записи во все объекты.