- •1. Основные понятия программно-аппаратной защиты информации......................... 8

- •2. Идентификация пользователей кс-субъектов доступа к данным ........................... 55

- •3. Средства и методы ограничения доступа к файлам ........................................................... 78

- •4. Аппаратно-программные средства криптографической защиты информации

- •5. Методы и средства ограничения доступа к компонентам эвм................................ 132

- •6. Защита программ от несанкционированного копирования...................................... 145

- •7. Управление криптографическими ключами .......................................................................... 162

- •7.6 Контрольные вопросы ..................................................................................................................................... 185

- •8. Защита программных средств от исследования ................................................................. 186

- •1. Основные понятия программно-аппаратной

- •1.1 Предмет и задачи программно-аппаратной защиты информации

- •1.2 Основные понятия

- •1.3 Уязвимость компьютерных систем.

- •1.4 Политика безопасности в компьютерных системах. Оценка

- •1.5 Механизмы защиты

- •1.6 Контрольные вопросы

- •2. Идентификация пользователей кс-субъектов

- •2.1. Основные понятия и концепции

- •2.2. Идентификация и аутентификация пользователя

- •2.3. Взаимная проверка подлинности пользователей

- •2.4. Протоколы идентификации с нулевой передачей знаний

- •2.5 Схема идентификации Гиллоу-Куискуотера

- •2.6 Контрольные вопросы

- •3. Средства и методы ограничения доступа к

- •3.1 Защита информации в кс от несанкционированного доступа

- •3.2. Система разграничения доступа к информации в кс

- •3.3. Концепция построения систем разграничения доступа

- •3.4. Организация доступа к ресурсам кс

- •3.5 Обеспечение целостности и доступности информации в кс

- •3.6 Контрольные вопросы

- •4. Аппаратно-программные средства

- •4.1 Полностью контролируемые компьютерные системы

- •4.2. Основные элементы и средства защиты от несанкционированного

- •2,5...8 Кбайт

- •1) Уровень приложений;

- •2) Уровень, обеспечивающий интерфейс приложений с драйвером;

- •3) Уровень ядра ос.

- •4.3. Системы защиты информации от несанкционированного доступа

- •4.4. Комплекс криптон-замок для ограничения доступа к компьютеру

- •4.5 Система защиты данных Crypton Sigma

- •4.6 Контрольные вопросы

- •5. Методы и средства ограничения доступа к

- •5.1 Защита информации в пэвм

- •5.2 Защита информации, обрабатываемой пэвм и лвс, от утечки по сети

- •5.3 Виды мероприятий по защите информации

- •5.4 Современные системы защиты пэвм от несанкционированного

- •5.5 Контрольные вопросы

- •6. Защита программ от

- •6.1 Методы, затрудняющие считывание скопированной информации

- •6.2 Методы, препятствующие использованию скопированной информации

- •6.3 Основные функции средств защиты от копирования

- •6.4 Основные методы защиты от копирования

- •6.5 Методы противодействия динамическим способам снятия защиты

- •6.6 Контрольные вопросы

- •7. Управление криптографическими ключами

- •7.1 Генерация ключей

- •7.2 Хранение ключей

- •7.3 Распределение ключей

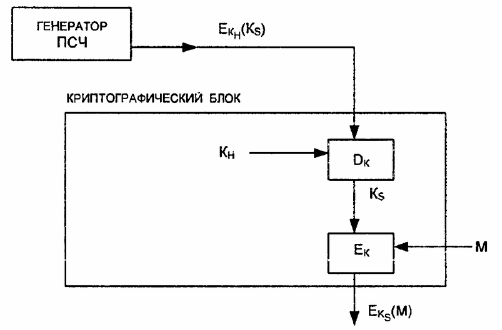

- •7.4 Протокол аутентификации и распределения ключей для симметричных

- •7.5 Протокол для асимметричных криптосистем с использованием

- •7.6 Контрольные вопросы

- •8. Защита программных средств от

- •8.1 Классификация средств исследования программ

- •8.2 Методы защиты программ от исследования

- •8.3 Общая характеристика и классификация компьютерных вирусов

- •8.4 Общая характеристика средств нейтрализации компьютерных вирусов

- •8.5 Классификация методов защиты от компьютерных вирусов

- •8.6 Контрольные вопросы

7.3 Распределение ключей

Распределение ключей - самый ответственный процесс в управлении

ключами. К нему предъявляются следующие требования:

· оперативность и точность распределения;

· скрытность распределяемых ключей.

Распределение ключей между пользователями компьютерной сети

реализуется двумя способами:

171

1) использованием одного или нескольких центров распределения

ключей;

2) прямым обменом сеансовыми ключами между пользователями сети.

Недостаток первого подхода состоит в том, что центру распределения

ключей известно, кому и какие ключи распределены, и это позволяет читать все

сообщения, передаваемые по сети. Возможные злоупотребления существенно

влияют на защиту. При втором подходе проблема состоит в том, чтобы

надежно удостоверить подлинность субъектов сети.

В обоих случаях должна быть обеспечена подлинность сеанса связи. Это

можно осуществить, используя механизм запроса-ответа или механизм отметки

времени.

Механизм запроса-ответа заключается в следующем. Пользователь А

включает

в

посылаемое

сообщение

(запрос)

для

пользователя

В

непредсказуемый

элемент

(например,

случайное

число).

При

ответе

пользователь В должен выполнить некоторую операцию с этим элементом

(например,

добавить

единицу),

что

невозможно

осуществить

заранее,

поскольку неизвестно, какое случайное число придет в запросе. После

получения результата действий пользователя В (ответ) пользователь А может

быть уверен, что сеанс является подлинным.

Механизм отметки времени предполагает фиксацию времени для

каждого сообщения. Это позволяет каждому субъекту сети определить,

насколько старо пришедшее сообщение, и отвергнуть его, если появится

сомнение в его подлинности. При использовании отметок времени необходимо

установить допустимый временной интервал задержки.

В обоих случаях для защиты элемента контроля используют шифрование,

чтобы быть уверенным, что ответ отправлен не злоумышленником и не изменен

штемпель отметки времени.

Задача распределения ключей сводится к построению протокола

распределения ключей, обеспечивающего:

172

взаимное подтверждение подлинности участников сеанса;

подтверждение достоверности сеанса механизмом запроса-ответа

или отметки времени;

использование

минимального

числа

сообщений

при обмене

ключами;

возможность исключения злоупотреблений со стороны центра

распределения ключей (вплоть до отказа от него).

В основу решения задачи распределения ключей целесообразно положить

принцип отделения процедуры подтверждения подлинности партнеров от

процедуры собственно распределения ключей. Цель такого подхода состоит в

создании метода, при котором после установления подлинности участники

сами формируют сеансовый ключ без участия центра распределения ключей с

тем, чтобы распределитель ключей не имел возможности выявить содержание

сообщений.

Распределение ключей с участием центра распределения ключей

При

распределении

ключей

между

участниками

предстоящего

информационного обмена должна быть гарантирована подлинность сеанса

связи. Для взаимной проверки подлинности партнеров приемлема модель

рукопожатия: В этом случае ни один из участников не будет получать никакой

секретной информации во время процедуры установления подлинности.

Взаимное

установление

подлинности

гарантирует

вызов

нужного

субъекта с высокой степенью уверенности, что связь установлена с требуемым

адресатом и никаких попыток подмены не было. Реальная процедура

организации соединения между участниками информационного обмена

включает как этап распределения, так и этап подтверждения подлинности

партнеров.

При включении в процесс распределения ключей центра распределения

ключей (ЦРК) осуществляется его взаимодействие с одним или обоими

173

участниками сеанса с целью распределения секретных или открытых ключей,

предназначенных для использования в последующих сеансах связи.

Следующий этап-подтверждение подлинности участников - содержит

обмен удостоверяющими сообщениями, чтобы иметь возможность выявить

любую подмену или повтор одного из предыдущих вызовов.

Рассмотрим протоколы для симметричных криптосистем с секретными

ключами и для асимметричных криптосистем с открытыми ключами.

Вызывающий (исходный объект) обозначается через А, а вызываемый (объект

назначения)-через

В.

Участники

сеанса

А

и

В

имеют

уникальные

идентификаторы ldA и ldB соответственно.