- •«Кубанский государственный университет»

- •2 Установка Windows Server 2012

- •2 Настройка сети

- •3 Настройка ролей сервера Active directory и dns

- •4 Добавление групп безопасности и пользователей

- •5 Настройка каталогов пользователей

- •6 Сценарий входа пользователя

- •7 Подключение клиентской машины к серверу

- •8 Настройка групповых политик

- •Настройка роли dhcp-сервера

- •8 Управление приложениями

Настройка роли dhcp-сервера

DHCP-сервер используется для централизованного управления IP-адресами и другими параметрами протокола TCP/IP.

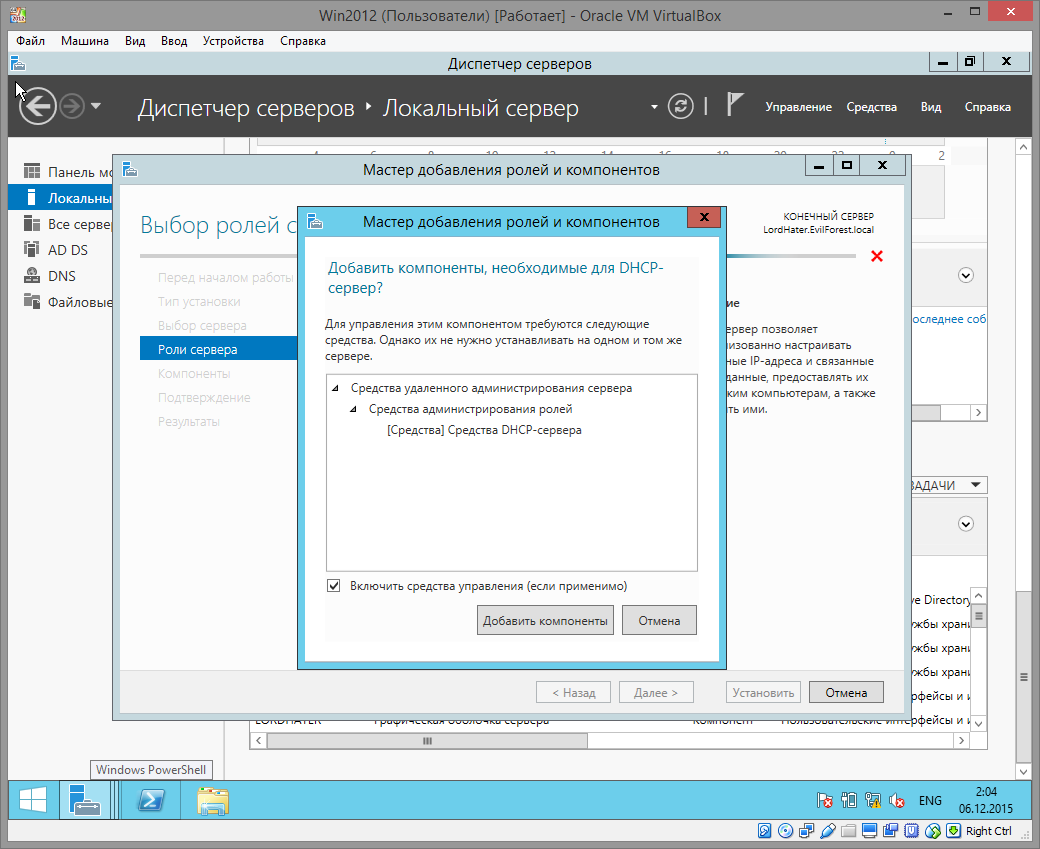

Для установки этого сервера в Диспетчере серверов с помощью Мастера добавления ролей выбрать роль DHCP-сервера (Рис. 49, 50).

Рис. 49

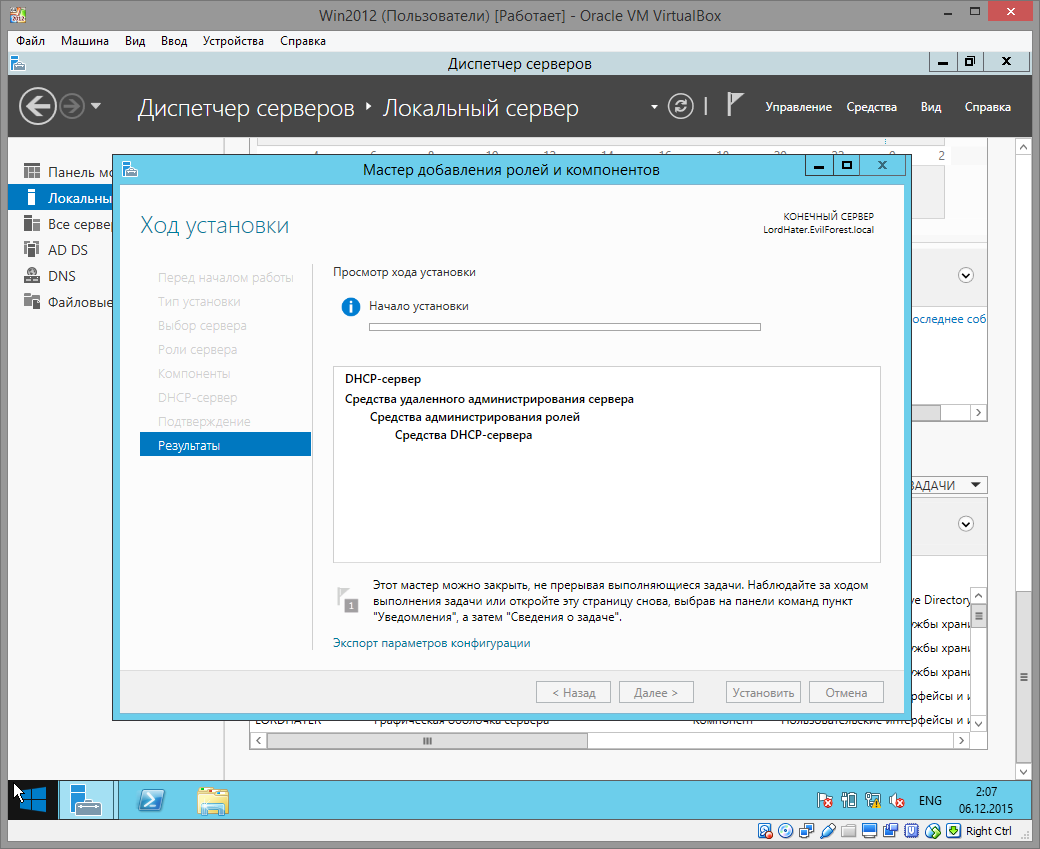

Рис. 50

После установки запустить Мастер настройки DHCP, все параметры можно оставить по умолчанию (Рис. 51).

Рис. 51

Создание области DHCP

Чтобы создать область, необходимо:

В меню Пуск выбрать пункт Администрирование и команду DHCP. Откроется оснастка консоли управления DHCP.

В оснастке DHCP дважды щелкнуть имя сервера.

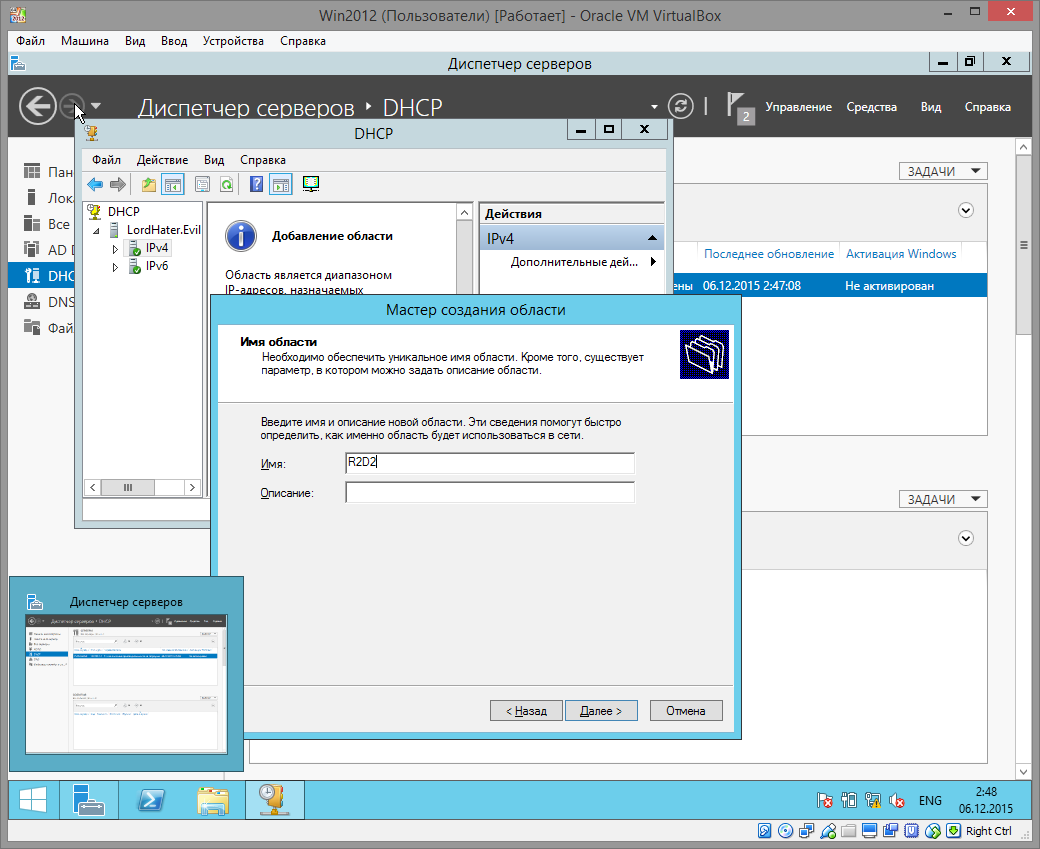

В контекстном меню IPv4 и выбрать команду Создать область. Откроется мастер создания области (Рис. 52).

Рис. 52

На странице Мастер создания области нажмите кнопку Далее.

На странице Имя области в поле Имя введите имя области (Рис. 53).

Рис. 53

В поле Описание ввести описание новой области .

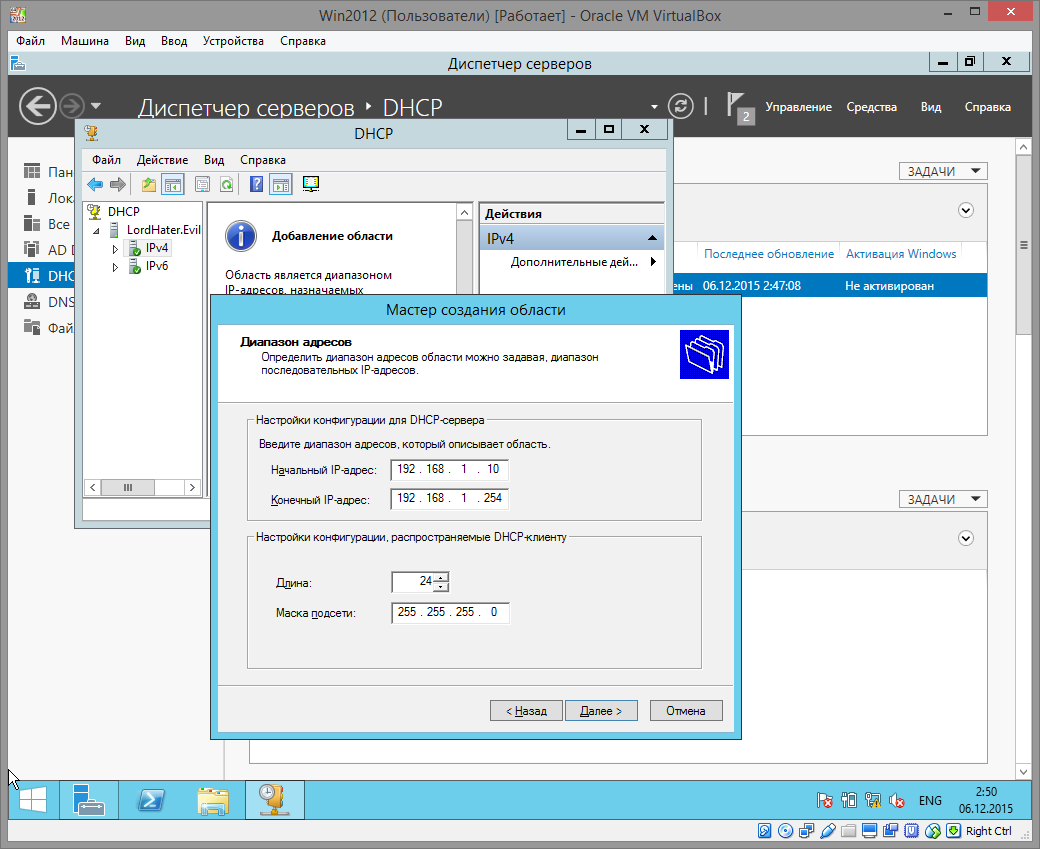

На странице Диапазон IP-адресов выполнить следующие действия (Рис 54).

В пункте Начальный IP-адрес ввести IP-адрес, который является первым в диапазоне. Например, 198.162.1.10.

В пункте Конечный IP-адрес ввести IP-адрес, который является последним в диапазоне. Например, 198.162.1.254. Значения Длина и Маска подсети вводятся автоматически на основе IP-адреса, введенного в поле Начальный IP-адрес.

Рис. 54

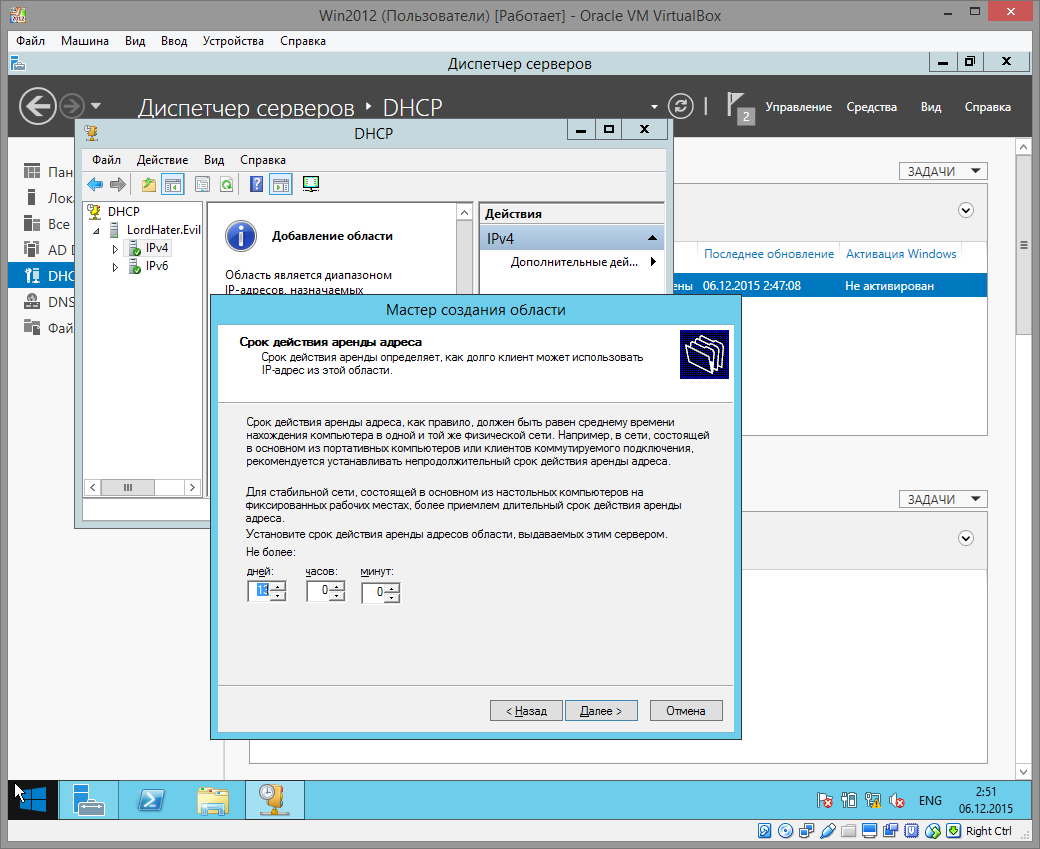

В поле Срок действия аренды адреса изменить значения Дни, Часы и Минуты в соответствии с параметрами сети организации (Рис. 55).

Рис. 55

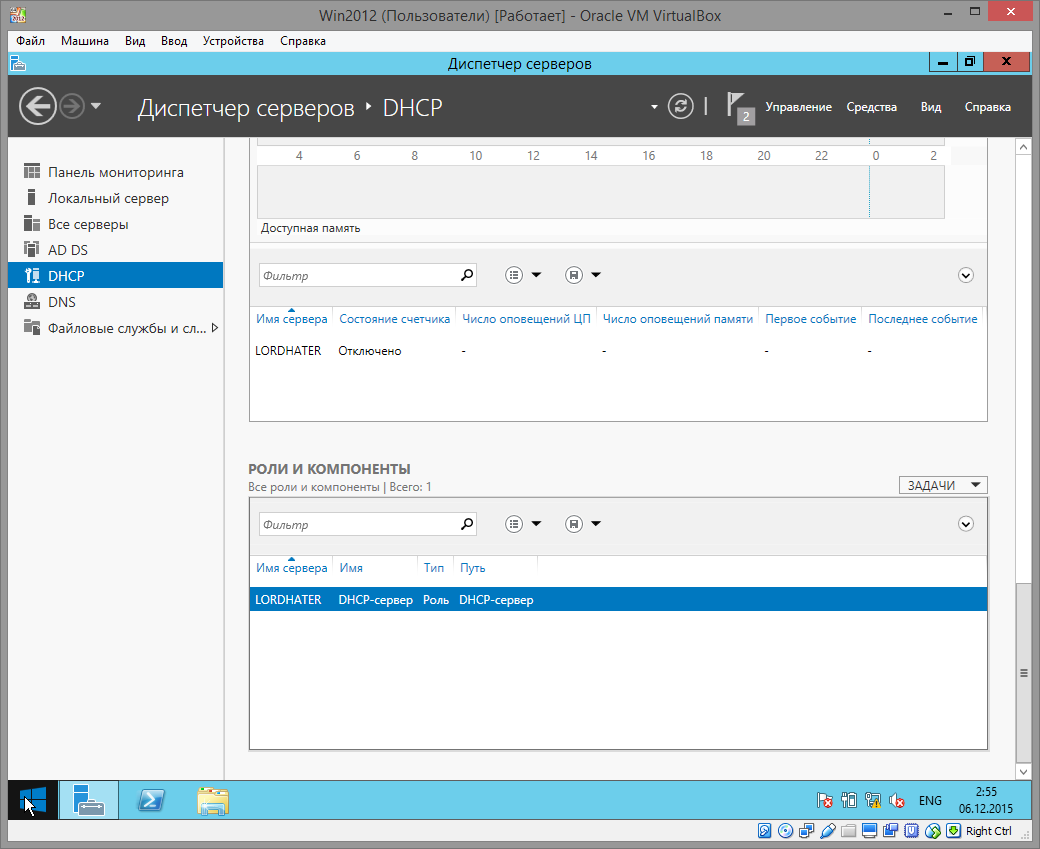

В Диспетчере серверов появилась роль DHCP-сервера (Рис. 56)

Рис. 56

После этих действий выставляем клиенту автоматическое определение IP-адреса для сетевого адаптера клиента.

8 Управление приложениями

AppLocker — это функция, которая расширяет возможности управления приложениями и функциональность политик ограниченного использования программ. AppLocker включает новые возможности и расширения, позволяющие создавать правила разрешения и запрета выполнения приложений на основе уникальных удостоверений файлов, а также указывать пользователей или группы, которым разрешено запускать эти приложения.

С помощью AppLocker возможно выполнять следующие задачи.

Управлять приложениями следующих типов: исполняемые файлы (с расширениями EXE и COM), сценарии (с расширениями JS, PS1, VBS, CMD и BAT), файлы установщика Windows (с расширениями MST, MSI и MSP), файлы библиотек DLL (с расширениями DLL и OCX), а также упакованные приложения и установщики упакованных приложений (с расширением APPX).

Определять правила на основе атрибутов файлов, производных от цифровой подписи, включая издателя, название продукта, имя файла и версию файла. Например, можно создать правила на основе атрибута издателя, который сохраняется при всех обновлениях, или правила для конкретной версии файла.

Назначить правило группе безопасности или отдельному пользователю.

Создавать исключения для правил. Например, можно создать правило, разрешающее запуск всех процессов Windows, за исключением редактора реестра (Regedit.exe).

Использовать режим "Только аудит" для развертывания политики и выяснения ее влияния перед применением.

Импортировать и экспортировать правила. Импорт и экспорт затрагивают всю политику. Например, в случае экспорта политики экспортируются все правила из всех коллекций правил, включая параметры применения для коллекций правил. В случае импорта политики все условия существующей политики перезаписываются.

Оптимизировать создание правил AppLocker и управление ими с помощью командлетов Windows PowerShell.

AppLocker позволяет упростить работу администраторов и снизить расходы на управление вычислительными ресурсами за счет уменьшения числа обращений в службу поддержки, возникающих вследствие запуска пользователями неутвержденных приложений.

Создать новые правила можно при помощи мастера создания правил.

Для выполнения этой процедуры пользователь по меньшей мере должен быть членом локальной группы Администраторы или аналогичной группы.

Для создания правила необходимо выполнить следующие шаги:

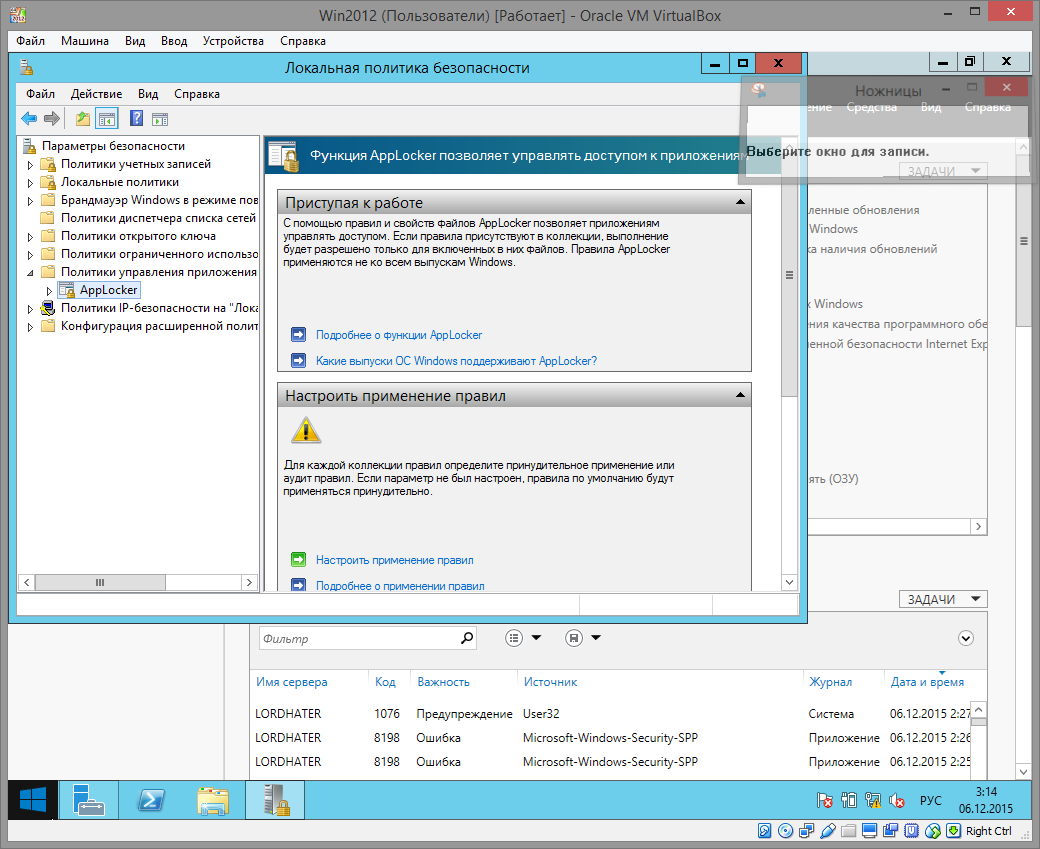

Пуск → Панель управления → Система и безопасность → Администрирование.

Дважды щелкните заголовок Локальная политика безопасности.

В дереве консоли дважды щелкните элемент Политики управления

приложениями, а затем дважды щелкните элемент AppLocker.

Правой кнопкой мыши щелкните коллекцию правил, для которой нужно создать правило, и нажмите кнопку Создать новое правило (Рис. 57).

Рис. 57

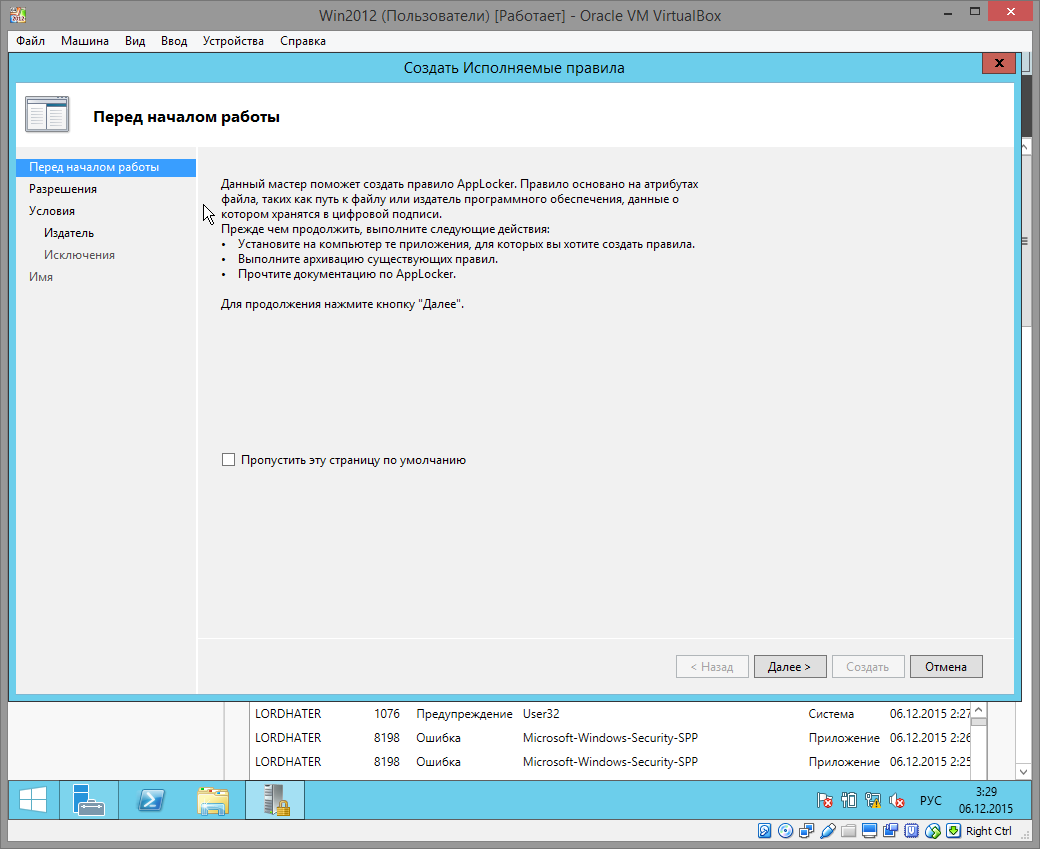

На странице Прежде чем приступить к работе нажать кнопку Далее (Рис. 58).

Выбрать Разрешить или Запретить, чтобы разрешить или запретить выполнение файлов, содержащихся в правиле (Рис. 59). В поле Выбор пользователя и группы введите имя соответствующей группы безопасности или имя пользователя и нажмите кнопку ОК.

Рис. 58

Рис. 59

Рис. 60

Выбрать подходящее условие для данного правила. Можно выбрать один из вариантов: Издатель, Путь или Хэш файла. Затем нажмите кнопку Далее.

В зависимости от выбранного условия для правила будут запрошены различные критерии.

Условие издателя. Нужно нажать кнопку Обзор и выбрать файл, для которого нужно извлечь сведения об издателе. Чтобы изменить сведения об издателе, установить флажок Пользовательские значения и затем измените значения. Нажать кнопку Далее.

Условие пути. Необходимо перейти к файлу или папке при помощи кнопок Обзор папок или Обзор файлов. Можно также ввести путь в поле Путь. Нажать кнопку Далее.

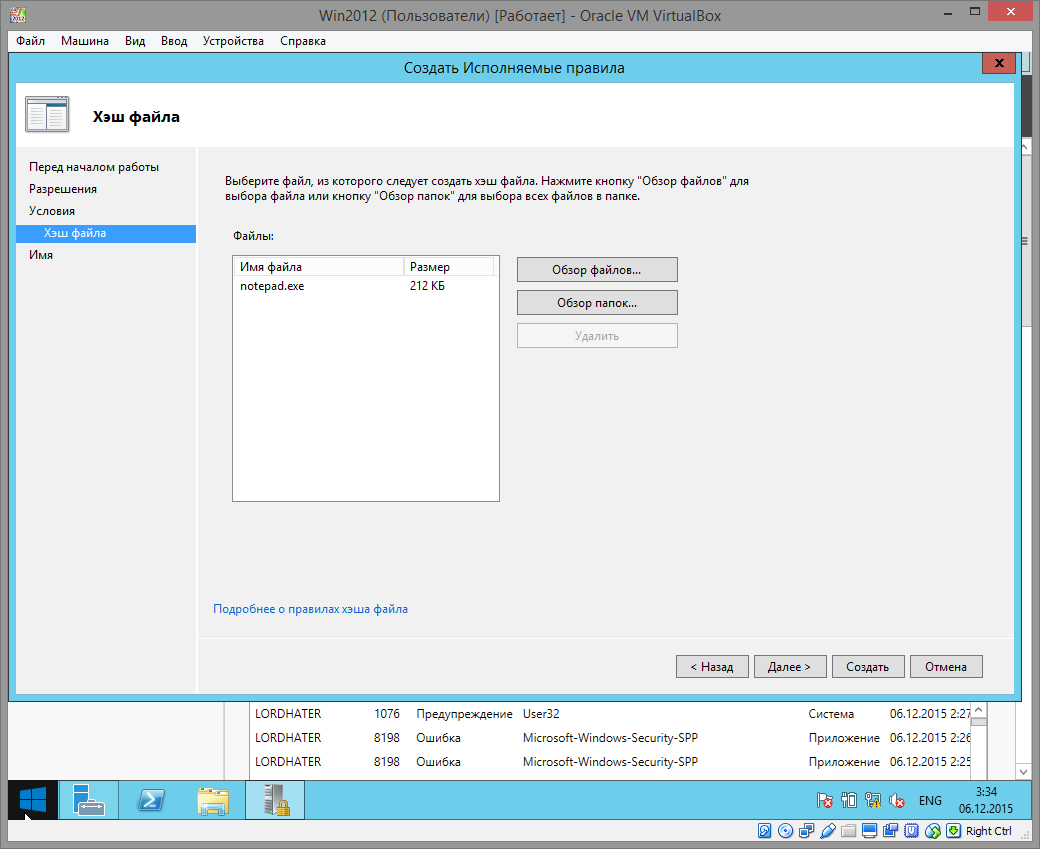

Условие хэша файла. Переходим к файлу или папке при помощи кнопок Обзор папок или Обзор файлов.

В поле Имя ввести имя, которое можно использовать для идентификации правила. В поле Описание ввести описание, разъясняющее цель данного правила (Рис. 61).

Нажать кнопку Создать.

Рис. 61

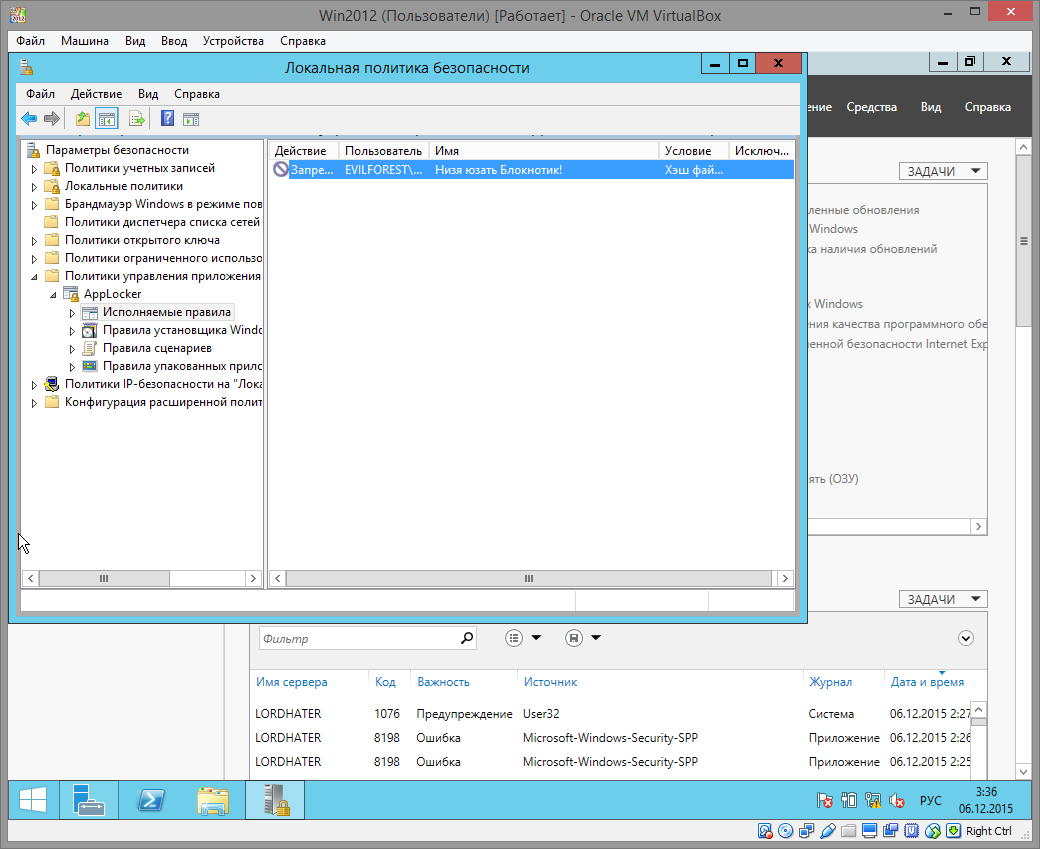

Рис. 62 – Созданное правило

ЗАКЛЮЧЕНИЕ

На практике были реализованы базовые функции сетевого администрирования: развёртывание сети на основе серверной ОС, настройка ролей сервера, создание групп и учётных записей пользователей, ограничение доступа к сетевым приложениям.