- •Вопрос №1. Виды угроз информационной безопасности объекта.

- •Вопрос №2. Источники угроз информационной безопасности объекта.

- •Вопрос №3. Состояние информационной безопасности объекта и основные задачи по ее обеспечению.

- •Вопрос № 4. Порядок организации охраны объектов

- •Вопрос № 5. Организационная защита

- •Вопрос №6 Служба безопасности, структура и назначение.

- •Правовые основы деятельности службы безопасности:

- •Общие функции службы безопасности:

- •Вопрос №7 Физические средства защиты – это разнообразные устройства, присбособления, конструкции, аппараты, изделия, предназначенные для создания препятствий на пути движения злоумышленников.

- •Вопрос №8 Охранные системы

- •Вопрос №9 Системы видеонаблюдения.

- •Вопрос №10 На какие группы разделяются датчики систем сигнализации.

- •Вопрос №11 Какие датчики входят в группу пожарных датчиков.

- •Вопрос №12 Описать какие бывают дымовые датчики, их конструкция и принцип действия.

- •Вопрос №13 Описать какие бывают тепловые датчики, их конструкция и принцип действия.

- •Вопрос №14. Принцип действия датчиков пламени. Объекты, на которых применение данных датчиков наиболее эффективно

- •Вопрос №15. Какие датчики входят в группу охранных датчиков для закрытых помещений.

- •Дополнительные модули и аксессуары

Виды угроз информационной безопасности объекта.

Источники угроз информационной безопасности объекта.

Состояние информационной безопасности объекта и основные задачи по ее обеспечению.

Порядок организации охраны объектов.

Организационная защита.

Служба безопасности, структура и назначение.

Физические средства защиты информации.

Охранные системы.

Системы видеонаблюдения.

На какие группы разделяются датчики систем сигнализации.

Какие датчики входят в группу пожарных датчиков.

Описать какие бывают дымовые датчики, их конструкция и принцип действия.

Описать какие бывают тепловые датчики, их конструкция и принцип действия.

Принцип действия датчиков пламени. Объекты, на которых применение данных датчиков наиболее эффективно.

Какие датчики входят в группу охранных датчиков для закрытых помещений.

Структурная схема датчика разбития стекла. Какие параметры анализируются для принятия решения о формировании сигнала тревоги.

Датчик обнаружения движущегося теплового пятна. Блок - схема и принцип действия.

Датчики для открытых пространств (извещатели периметра)

Классификация приемно-контрольных панелей.

Системы пожаротушения.

Дополнительные модули систем охранно-пожарной сигнализации.

Системы передачи извещений.

На какие группы можно разделить оборудование систем наблюдения.

Системы контроля и управления доступом СКУД.

Преграждающие устройства СКУД.

Емкостные периметральные охранные системы.

Вибрационные периметральные охранные системы.

Радиоволновые периметральные охранные системы.

Радиолучевые периметральные охранные системы.

Инфракрасные периметральные охранные системы.

Особенности проектирования систем охраны.

Вопрос №1. Виды угроз информационной безопасности объекта.

Понятие «обеспечение информационной безопасности» включает объекты информационной безопасности, угрозы объектам информационной безопасности и деятельность по защите этих объектов, основанную на совокупности сил, средств, способов и методов обеспечения информационной безопасности.

Главными целями деятельности по обеспечению информационной безопасности, являются ликвидация угроз объектам информационной безопасности и минимизация возможного ущерба, который может быть нанесен вследствие реализации данных угроз. Основные направления деятельности по обеспечению информационной безопасности на предприятии, используемые для осуществления этой деятельности силы, средства, способы и методы подробно рассмотрены в последующих главах учебника. В настоящей статье изложены сущность и основные виды угроз информационной безопасности.

К наиболее важным свойствам угрозы относятся избирательность, предсказуемость и вредоносность. Избирательность характеризует нацеленность угрозы на нанесение вреда тем или иным конкретным свойствам объекта безопасности. Предсказуемость характеризует наличие признаков возникновения угрозы, позволяющих заранее прогнозировать возможность появления угрозы и определять конкретные объекты безопасности, на которые она будет направлена. Вредоносность характеризует возможность нанесения вреда различной тяжести объекту безопасности. Вред, как правило, может быть оценен стоимостью затрат на ликвидацию последствий проявления угрозы либо на предотвращение ее появления.

Угрозы информационной безопасности могут быть классифицировать по различным признакам:

По аспекту информационной безопасности, на который направлены угрозы:

Угрозы конфиденциальности(неправомерный доступ к информации).

Угрозы целостности(неправомочное изменение данных).

Угрозы доступности(осуществление действий, делающих невозможным или затрудняющих доступ к ресурсам информационной системы).

По степени преднамеренности действий:

Случайные(неумышленные действия, например, сбои в работе систем, стихийные бедствия).

Преднамеренные(умышленные действия, например, шпионаж и диверсии).

По расположению источника угроз:

Внутренние(источники угроз располагаются внутри системы).

Внешние(источники угроз находятся вне системы).

По размерам наносимого ущерба:

Общие(нанесение ущерба объекту безопасности в целом, причинение значительного ущерба).

Локальные(причинение вреда отдельным частям объекта безопасности).

Частные(причинение вреда отдельным свойствам элементов объекта безопасности).

По степени воздействия на информационную систему:

Пассивные(структура и содержание системы не изменяются).

Активные(структура и содержание системы подвергается изменениям).

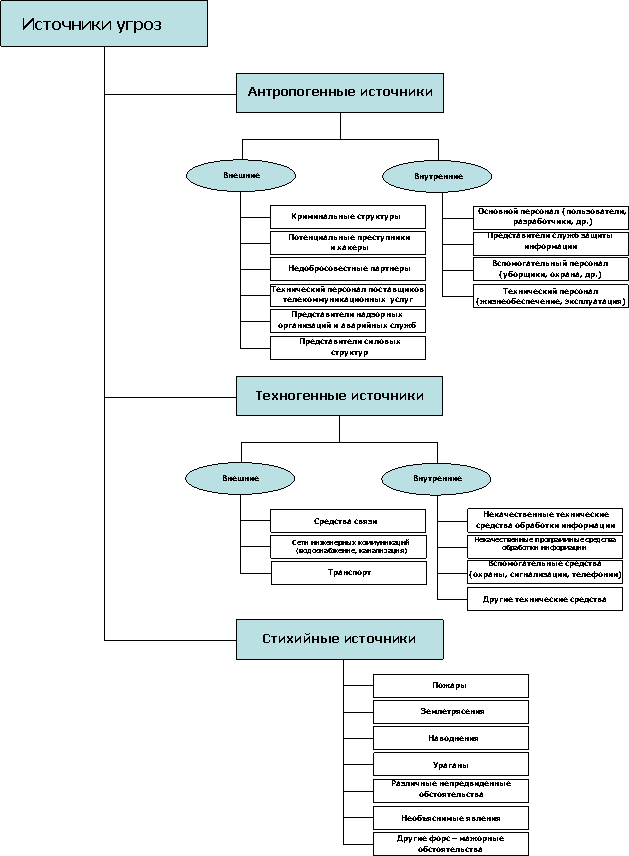

Вопрос №2. Источники угроз информационной безопасности объекта.

Источники угроз– это потенциальные антропогенные, техногенные и стихийные угрозы безопасности.

Под угрозой (в целом) понимают потенциально возможное событие, действие (воздействие), процесс или явление, которое может привести к нанесению ущерба чьим – либо интересам. Под угрозой интересам субъектов информационных отношений понимают потенциально возможное событие, процесс или явление которое посредством воздействия на информацию или другие компоненты ИС может прямо или косвенно привести к нанесению ущерба интересам данных субъектов.

Уязвимость– это присущие объекту ИС причины, приводящие к нарушению безопасности информации на конкретном объекте и обусловленные недостатками процесса функционирования объекта ИС, свойствами архитектуры ИС, протоколами обмена и интерфейсами, применяемым программным обеспечением и аппаратной платформы, условиями эксплуатации, невнимательностью сотрудников.

Последствия– это возможные действия реализации угрозы при взаимодействии источника угрозы через имеющиеся уязвимости.

Внутренние угрозы:

неквалифицированная внутренняя политика компании по организации информационных технологий и управлению безопасностью;

отсутствие соответствующей квалификации персонала по обеспечению деятельности и управлению объектом защиты;

преднамеренные и непреднамеренные действия персонала по нарушению безопасности;

предательство персонала;

техногенные аварии и разрушения, пожары.

Внешние угрозы:

негативные воздействия недобросовестных конкурентов и государственных структур;

преднамеренные и непреднамеренные действия заинтересованных структур и физических лиц (сбор информации, шантаж, угрозы физического воздействия и др.);

утечка конфиденциальной информации на носителях информации и по каналам связи;

несанкционированное проникновение на объект защиты;

несанкционированный доступ к носителям информации и каналам связи с целью хищения, искажения, уничтожения, блокирования информации;

стихийные бедствия и другие форс-мажорные обстоятельства;

преднамеренные и непреднамеренные действия поставщиков услуг по обеспечению безопасности и поставщиков технических и программных продуктов.