- •10. Угрозы информации

- •10.1. Классы каналов несанкционированного получения информации

- •1. Хищение носителей информации.

- •10.2. Причины нарушения целостности информации

- •10.3. Виды угроз информационным системам

- •10.4. Виды потерь

- •10.5. Информационные инфекции

- •10.6. Убытки, связанные с информационным обменом

- •10.6.1. Остановки или выходы из строя

- •10.6.2. Потери информации

- •10.6.3. Изменение информации

- •10.6.4. Неискренность

- •10.6.5. Маскарад

- •10.6.6. Перехват информации

- •10.6.7. Вторжение в информационную систему

- •10.7. Модель нарушителя информационных систем

- •11. Методы и модели оценки уязвимости информации

- •11.1. Эмпирический подход к оценке уязвимости информации

- •11.2. Система с полным перекрытием

- •11.3. Практическая реализация модели «угроза - защита»

- •12. Рекомендации по использованию моделей оценки уязвимости информации

- •14. Анализ существующих методик определения требований к защите информации

- •14.1. Требования к безопасности информационных систем в сша

- •1. Стратегия

- •2. Подотчетность

- •3. Гарантии

- •14.2. Требования к безопасности информационных систем в России

- •14.3. Классы защищенности средств вычислительной техники от несанкционированного доступа

- •14.4. Факторы, влияющие на требуемый уровень защиты информации

- •15. Функции и задачи защиты информации

- •15.1. Общие положения

- •15.2. Методы формирования функций защиты

- •15.3. Классы задач защиты информации

- •15.4. Функции защиты

- •15.5. Состояния и функции системы защиты информации

- •16. Стратегии защиты информации

- •17. Способы и средства защиты информации

- •18. Криптографические методы защиты информации

- •18.1. Требования к криптосистемам

- •18.2. Основные алгоритмы шифрования

- •18.3. Цифровые подписи

- •18.4. Криптографические хеш-функции

- •18.5. Криптографические генераторы случайных чисел

- •18.6. Обеспечиваемая шифром степень защиты

- •18.7. Криптоанализ и атаки на криптосистемы

- •19. Архитектура систем защиты информации

- •19.1. Требования к архитектуре сзи

- •19.2. Построение сзи

- •19.3. Ядро системы защиты информации

- •19.4. Ресурсы системы защиты информации

- •19.5. Организационное построение

10.6.5. Маскарад

Выдача себя за другого пользователя, чтобы снять с себя ответственность или же использовать его полномочия с целью формирования ложной информации, изменения законной информации, применения ложного удостоверения личности для получения несанкционированного доступа, санкционирования ложных обменов информацией или же их подтверждения. Для этого могут использоваться чужие идентификаторы и пароли или вноситься изменения в процесс передачи информации. Существует много способов, позволяющих убедиться в законности информационного обмена в интересах его защиты. Это может быть запрос приемной стороны на подтверждение опознавательных элементов (идентификаторов, контрольных сумм и др.). Следует учитывать возможность атак, предпринимаемых злоумышленниками во время обмена информацией (пиратство, перехват элементов подлинности, маскарад и др.). Пират может выступать инициатором запроса на подтверждение подлинности сообщения. Например, пират становится посредником между А и В. Он говорит А, что он В; запрашивает у А подтверждение подлинности как В; он говорит В, что он А и что он желает обменяться опознавательными элементами. Далее следует информационный обмен.

10.6.6. Перехват информации

Информация может быть перехвачена при передаче путем подключения или за счет наводок или излучения. Подключение может быть физическим или программным в зависимости от места расположения пункта перехвата. Информация может быть перехвачена не только на узлах связи, но и на кабелях (подключение, наводки, излучение).

10.6.7. Вторжение в информационную систему

Информационный обмен можно рассматривать как «окно», через которое можно проникнуть к информационным массивам системы, поэтому следует изучать угрозы, которые могут возникнуть, если окно «не очень хорошо закрыто». Речь идет о сценарии несанкционированного доступа к информации посредством информационного обмена. Это одна из серьезных опасностей, поскольку она может угрожать как данным, так и функциональным элементам. Вторжение может совершаться по заранее разработанному сценарию. Одной из возможных причин, мотивирующих вторжение, может быть разглашение конфиденциальной информации, в частности паролей или идентификаторов. Подобную информацию, однако, можно получить и более простыми способами: болтливостью, подкупом, шантажом..., которые совершенно не связаны с информационным обменом в составе сети.

В общем плане угроза вторжения определяется степенью открытости системы по отношению к доступу со стороны сети.

Основные рубежи на пути вторжения. Первый рубеж - организационные и структурные элементы (выбор сети, разграничение доступа и др.). Второй рубеж образуют в основном структурные (связь «ПК - сервер») и технические, (неприступность системы, элементов и ресурсов) компоненты системы информационного обмена.

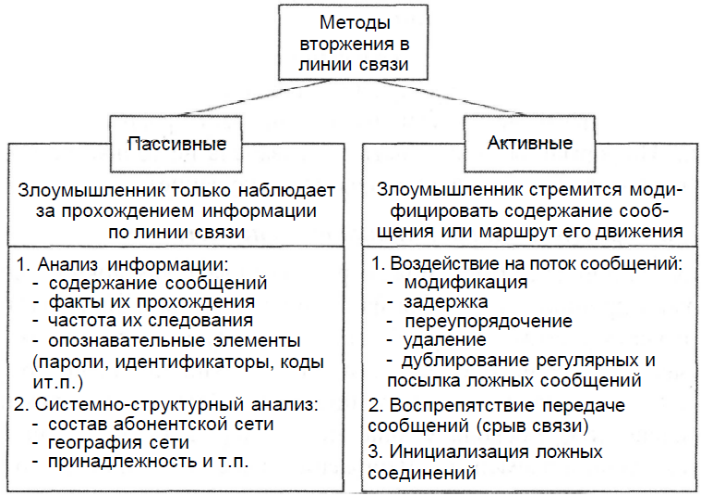

По своему характеру вторжения в линии связи информационных систем по отношению к информационному обмену могут быть пассивными или активными.

Пассивное проникновение - это подключение к линиям связи или прием электромагнитных излучений этих линий в любой точке системы лицом, не являющимся пользователем ЭВМ. Активное проникновение в систему представляет собой прямое использование информации из файлов, хранящихся в запоминающих устройствах. Такое проникновение реализуется обычными процедурами доступа:

Р ис.

Методы вторжения в линии связи

ис.

Методы вторжения в линии связи

• использованием известного способа доступа к системе или ее частям с целью задания запрещенных вопросов, обращения к файлам, содержащим интересующую информацию;

• маскировкой под истинного пользователя после получения характеристик (идентификаторов) доступа;

• использованием служебного положения, т. е. незапланированного просмотра (ревизии) информации файлов.

Активное проникновение в систему может осуществляться скрытно, т. е. в обход контрольных программ обеспечения сохранности информации.

Наиболее характерные приемы проникновения.

1. Использование точек входа, установленных в системе программистами (обслуживающим персоналом), или точек, обнаруженных при проверках цепей системного контроля.

2. Подключение к сети связи специального терминала, обеспечивающего вход в систему под видом законного пользователя ЭВМ, с последующим восстановлением связи по типу ошибочного сообщения, а также в момент, когда законный пользователь не проявляет активности, но продолжает занимать канал связи.

3. Аннулирование сигнала пользователя о завершении работы с системой и последующее продолжение работы от его имени.

Подобные попытки проникновения могут быть вызваны не только простым удовлетворением любопытства квалифицированного программиста (пользователя), но и преднамеренным получением конфиденциальной информации.