- •7. Корпоративні комп’ютерні мережі

- •7.1. Загальні принципи побудови корпоративних мереж

- •7.2. Мережеві служби

- •7.2.2. Мережеві додатки

- •7.3. Загальні питання безпеки корпоративних комп’ютерних мереж

- •7.4. Загальні питання адміністрування корпоративних мереж

- •7.6. Загальні питання проектування корпоративних комп'ютерних мереж

7.6. Загальні питання проектування корпоративних комп'ютерних мереж

Допустимо, що для виконання проектних робіт по розробці корпоративної комп'ютерної мережі організації (навчального закладу, проектного інституту, банку, виробничого підприємства, заводу та інш.) необхідно:

-

Розробити структуру корпоративної комп'ютерної мережі, до складу якої входить локальна мережа центрального офісу та локальні мережі географічно віддалених філій;

-

Розробити схему локальної мережі головного корпусу центрального офісу та передбачити її зв'язок з іншими будинками та філіями.

-

Вибрати та обгрунтувати технології для побудови мережі кампусу головного офісу (Ethernet, Fast Ethernet, Gigabit Ethernet, Token Ring, FDDI та ін.);

-

Вибрати та обгрунтувати мережу доступу до віддалених філій (ISDN, X.25, xDSL та ін.);

-

Обгрунтувати вибір для локальної мережі головного корпусу необхідного комунікаційного обладнання, мережевої операційної системи та стеку комунікаційних протоколів;

-

Провести структуризацію мережі центрального офісу шляхом розбиття її на підмережі, визначити маску та унікальні ідентифікатори підмереж, ідентифікатори хостів в підмережах;

-

Виконати налаштування (необхідні записи в ТМ) центрального маршрутизатора мережі;

-

Розробити структуровану кабельну систему головного будинку кампусу центрального підрозділу;

-

Визначити основні характеристики мережі передавання даних.

Розроблена мережа повинна забезпечити:

-

передавання комп'ютерного та мультимедійного трафіку;

-

доступ до розподілених інформаційних, програмних та технічних ресурсів;

-

проведення аудіо- та відеоконференцій;

-

використання корпоративних та публічних Web-, FTP- і E-mail-серверів;

-

вихід у мережу Internet;

-

захист від несанкціонованого доступу.

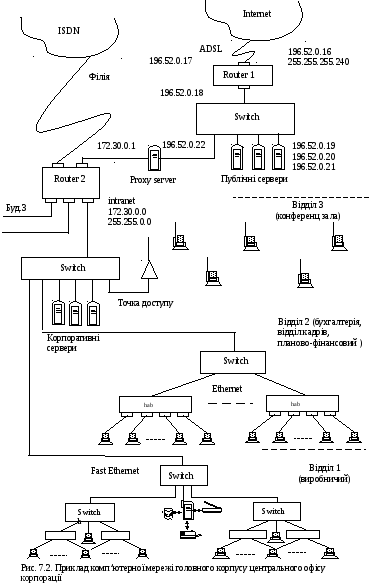

Один з можливих варіантів спроектованої ККМ приведений на рис. 7.2.

На приведеній схемі корпоративна мережа містить мережу центрального офісу (ЦО), до складу якої входять мідмережі головного корпусу (І) та двох будинків (ІІ, ІІІ), і мережу однієї філії (ІY).

Буд.2

Буд.1

При цьому в головному корпусі для побудови розподілених сегментів виробничого відділу використана технологія Fast Ethernet, відділу 2 (бухгалтерія, планово-фінансового відділ та відділ кадрів) - Ethernet, а відділу 3 - технологія ІЕЕЕ 802.11b. Безпровідна технологія 802.11b забезпечує багатоточкове з'єднання у зоні прямої видимості до 300 м, з'єднання типу точка-багато точок при використанні антенних підсилювачів - до декількох кілометрів, та з'єднання типу точка- точок при використанні направлених антен і антенних підсилювачів - до декількох десятків кілометрів.

Для зв'язку з філією передбачено використання регіональної глобальної мережі, побудованої за цифровою технологією інтегральних послуг ISDN, яка забезпечує передавання як комп'ютерних, так і аудіо- та відео- даних. Для виходу в мережу Internet використовується асинхронна цифрова абонентська лінія ADSL, модем якої вбудований в порт маршрутизатора R1, мережевий адаптер другого порта якого з'єднаний з портом 100 Base-TX комутатора S1. До комутатора S1 під'єднані публічні сервери мережі, до яких мають доступ зовнішні користувачі. Для організації захисту корпоративної мережі від несанкціонованого доступу зі сторони зовнішніх користувачів використовується прокси-сервер, на якому організований комбінований брандмауер у вигляді лінійних шлюзів та фільтрів пакетів.

Для забезпечення доступу користувачів корпоративної мережі до ресурсів мережі Internet використовують ІР-адреси з ідентифікатором 196.52.0.16 та маскою 255.255.0.0. Для вузлів мережі, до яких дозволений доступ зі сторони Internet, використано статичне присвоєння ІР-адрес.

Для адресації вузлів захищеної частини мережі використовуєтьcя пул intranet-адрес з префіксом 172.30.0.0 та маскою 255.255.0.0. При цьому для присвоєння ІР-адрес використовуєть протокол типу клієнт-сервер динамічного присвоєння адрес DHCP. Для підсилення захисту від несанкціонованого доступу на кожному сервері та робочій станції мережі використовуються шлюзи додатків.

На схемі не проведено розбиття пулу інтранет-адрес між підмережами, виділення їм ідентифікаторів, масок, визначення поля ІР-адрес хостів та налаштування маршрутизаторів.