- •Основные понятия и сущность защиты информации.

- •2.Профессиональная тайна.

- •3.Методологические основы и принципы зи.

- •4.Перечень сведений, не подлежащих засекречиванию.

- •7. Виды уязвимости защищаемой информации.

- •8. Направления и виды деятельности спецслужб по несанкционированному доступу к защищаемой информации.

- •9.Критерии стратегии защиты информации.

- •10.Классификация информации по признаку доступа к ней.

- •11. Классификация методов защиты информации.

- •14. Личная тайна (персональные данные).

- •15. Объекты защиты информации.

- •1. Разведывательный директорат.

- •2. Научно-технический директорат.

- •3. Оперативный директорат.

- •4. Административный директорат.

- •19. Классификация защищаемой информации.

- •20. Государственная тайна

- •27. Принципы организации информационного пространства :

- •28. Коммерческая тайна.

- •29.Причины и условия возникновения угроз би.

- •30. Криптографические методы защиты информации

- •31. Классификация носителей защищаемой информации.

- •32. Кадровое обеспечение защиты информации.

- •33. Понятия «защита информации», «безопасность информации» и «информационная безопасность».

- •34. Служебная тайна.

- •35. Формы собственности на информацию.

- •36. Грифы и степень секретности информации. Виды тайн.

- •37. Каналы несанкционированного доступа к информации – повторяет 25.

- •39. Структура укзи.

- •40. Классификация защищаемой информации по видам тайн, и степеням конфиденциальности (из вопр 19).

- •42. Классификация защищаемой информации по собственникам и владельцам.

20. Государственная тайна

Государственная тайна — защищаемые государством сведения в области его военной,

внешнеполитической, экономической, разведывательной, контрразведывательной и

оперативно-розыскной деятельности, распространение которых может нанести ущерб

интересам РФ.

Научный аспект: государственная тайна — особой важности, совершенно секретные и

секретные сведения военного, экономического, политического и иного характера,

охраняемые государством.

Статья 5. Сведения, которые могут быть отнесены к государственной тайне

1) сведения в военной области.

2) сведения в области экономики, науки и техники.

3) сведения в области внешней политики и экономики.

4) сведения в области разведывательной, контрразведывательной и оперативно-розыскной деятельности.

Степени секретности сведений и грифы секретности.

Степень секретности сведений определяется размером возможного ущерба вследствие

неправомерного распространения этих сведений безопасности РФ. Закон устанавливает

следующие грифы секретности:

– особой важности

– совершенно секретно

– секретно

Действия по определению степени секретности, назначению соответствующего грифа

возложен на правительство РФ.

Порядок засекречивания.

Механизм засекречивания определяется перечнем сведений, подлежащих засекречиванию, после экспертной оценки целесообразности их засекречивания. В случае невозможности определения обоснованности рекомендуется проводить предварительное засекречивание.

– гриф «особой важности» - сведения в области военной, внешнеполитической,

экономической, научно-технической, разведывательной, контрразведывательной,

оперативно-розыскной деятельности, распространение которых может нанести ущерб

интересам РФ в одной или нескольких из перечисленных областей

– гриф «совершенно секретно» - то же самое, но на уровне ведомств, а не государства

целиком

– гриф «секретно» - сведения на уровне предприятия или организации

Вопросы, связанные с гостайной:

1. Сведения, составляющие гостайну.

2. Механизм их защиты.

3. Санкции за противоправные действия, связанные с гостайной.

– нормы, регулирующие предметные области, которые могут составлять гостайну,

вопросы, связанные с хранением, засекречиванием и рассекречиванием этой

информации

– нормы, определяющие условия и порядок защиты сведений, составляющих гостайну

– санкции и квалификация правонарушений, условия их наступления и величина мер

ответственности.

Механизм тайнообразования — процедуры и методики отнесения сведений к ГТ.

Она имеет три уровня.

1. Сведения, составляющие гостайну, прямо определённые законом.

2. Перечень сведений, составляющих государственную тайну, который формируется

межведомственной комиссией по защите ГТ.

3. Ведомственный перечень сведений, составляющих ГТ.

Принципы отнесения сведений к государственной тайне.

– законность засекречивания

– обоснованность засекречивания

– своевременность засекречивания

Не подлежат засекречиванию сведения:

– о катастрофах

– о состоянии экологии, демографии, культуры, здравоохранения, образования, преступности

– о привилегиях, компенсациях, льготах

– а фактах нарушения прав и свобод человека и гражданина

– о размерах золотого запаса и валютных резервах

– о фактах нарушения законности органами власти и должностными лицами

– о состоянии здоровья высших должностных лиц

*21. Методы несанкционированного доступа к информации.

(здесь нужно заменять каналы на методы, при этом упомянуть, что методы зависят от каналов).

Несанкционированный доступ (НСД) - нарушение регламентированного доступа к объекту защиты.

1) Организационные каналы разглашения информации основаны на установлении разнообразных, в том числе законных, взаимоотношений злоумышленника с фирмой или ее сотрудником.

Основными видами могут быть:

• поступление злоумышленника на работу в фирму на второстепенную должность секретарем, дворником, охранником, шофером и т. п.;

• участие в работе фирмы в качестве партнера, посредника, клиента, использование разнообразных обманных способов;

• поиск злоумышленником сообщника, работающего в интересующей его фирме;

•установление злоумышленником доверительных взаимоотношений с сотрудником учреждения или посетителем, обладающим интересующими злоумышленника сведениями;

• использование коммуникативных связей фирмы – участие в переговорах, совещаниях, переписке с фирмой и др.;

• использование ошибочных действий персонала или умышленное провоцирование злоумышленником этих действий;

• тайное или по фиктивным документам проникновение в здание фирмы и помещения, криминальный, силовой доступ к информации, т. е. кража документов, дисков, компьютеров, шантаж и склонение к сотрудничеству отдельных сотрудников, подкуп сотрудников, создание экстремальных ситуаций и т. п.;

• получение нужной информации от третьего, случайного лица.

2) Технические каналы утечки информации возникают при использовании злоумышленником специальных технических средств промышленного шпионажа, позволяющих получать защищаемую информацию без непосредственного контакта с персоналом фирмы, документами и базами данных. Технический канал представляет собой физический путь утечки информации от источника или канала объективного распространения информации к злоумышленнику.

Анализ злоумышленником физических полей и излучений, появляющихся в процессе работы офисной техники, при перехвате информации, имеющей звуковую, визуальную или иную форму отображения.

а) Акустический канал возникает за счет образования звуковой волны в помещениях организации. Возникшие колебания можно сканировать с помощью специальной техники и на достаточно большом расстоянии преобразовывать в слышимый звук.

б) Визуальный или визуально-оптический канал связан с наблюдением за зданием, помещениями и персоналом фирмы с помощью оптических приборов, позволяющих читать информацию на компьютерных мониторах или на столах, оценивать охранные мероприятия, идентифицировать сотрудников и т. д.

в) Электромагнитные каналы сопровождают работу средств радиосвязи, радиотелефонов, бытовой и производственной видеотехники, компьютеров, диктофонов и других подобных приборов.

*22. Организационные методы защиты информации.

Организационная защита информации — это регламентация деятельности и взаимоотношений исполнителей на нормативно-правовой основе, исключающей или существенно затрудняющей неправомерное овладение конфиденциальной информацией и проявление внутренних и внешних угроз.

Организационная защита включает в себя регламентацию:

1) Формирования и организации деятельности службы безопасности, обеспечения деятельности этих служб нормативно-методическими документами по организации защиты информации.

2) Составления и регулярного обновления состава защищаемой информации.

3) Разрешительной системы разграничения доступа персонала к защищаемой информации.

4) Методов отбора персонала для работы с защищаемой информацией.

5) Направлений и методов воспитательной работы с персоналом, контроля соблюдения сотрудниками порядка защиты информации.

6) Технологии защиты, обработки и хранения бумажных и электронных документов.

7) Оборудования и аттестации помещений и рабочих зон, выделенных для работы с конфиденциальной информацией.

8) Пропускного режима на территории, в здании, помещениях, идентификации транспорта и персонала компании.

9) Организационных вопросов приобретения, установки и эксплуатации технических средств защиты информации и охраны.

10) Критериев и порядка проведения оценочных мероприятий по установлению степени эффективности системы защиты информации.

Система организационных мер по защите информации представляют собой комплекс мероприятий, включающих четыре основных компонента:

— изучение обстановки на объекте;

— разработку программы защиты;

— деятельность по проведению указанной программы в жизнь;

— контроль за ее действенностью и выполнением установленных правил.

Выделяют следующие организационные мероприятия:

— ознакомление с сотрудниками, их изучение, обучение правилам работы с конфиденциальной информацией, ознакомление с мерами ответственности за нарушение правил защиты информации и др.;

— организация надежной охраны помещений и территории прохождения линии связи;

— организация, хранения и использования документов и носителей конфиденциальной информации, включая порядок учета, выдачи, исполнения и возвращения;

— создание штатных организационных структур по защите ценной информации или назначение ответственного за защиту информации на конкретных этапах еѐ обработки и передачи;

— создание особого порядка взаимоотношений со сторонними организациями и партнерами;

— организация конфиденциального делопроизводства.

*23. Виды угроз безопасности информации.

Угрозы информационной безопасности делятся на два основных типа - это естественные и искусственные угрозы.

1) Остановимся на естественных угрозах. К естественным угрозам относятся пожары, наводнения, ураганы, удары молний и другие стихийные бедствия и явления, которые не зависят от человека.

а) Наиболее частыми среди этих угроз являются пожары. Для обеспечения безопасности информации, необходимым условием является оборудование помещений, в которых находятся элементы системы (носители цифровых данных, серверы, архивы и пр.), противопожарными датчиками, назначение ответственных за противопожарную безопасность и наличие средств пожаротушения.

б) Если помещения с носителями ценной информации располагаются в непосредственной близости от водоемов, то они подвержены угрозе потери информации вследствие наводнения. Единственное что можно предпринять в данной ситуации - это исключить хранение носителей информации на первых этажах здания, которые подвержены затоплению.

в) Еще одной естественной угрозой являются молнии. Очень часто при ударах молнии выходят из строя сетевые карты, электрические подстанции и другие устройства. Особенно ощутимые потери, при выходе сетевого оборудования из строя, несут крупные организации и предприятия, такие как банки. Во избежание подобных проблем необходимо соединительные сетевые кабели были экранированы (экранированный сетевой кабель устойчив к электромагнитным помехам), а экран кабеля следует заземлить. Для предотвращения попадания молнии в электрические подстанции, следует устанавливать заземленный громоотвод, а компьютеры и серверы комплектовать источниками бесперебойного питания.

2) Следующим видом угроз являются искусственные угрозы, которые в свою очередь, делятся на непреднамеренные и преднамеренные угрозы.

а) Непреднамеренные угрозы - это действия, которые совершают люди по неосторожности, незнанию, невнимательности или из любопытства.

К такому типу угроз относят установку программных продуктов, которые не входят в список необходимых для работы, и в последствии могут стать причиной нестабильной работы системы и потеря информации. Сюда же можно отнести и другие «эксперименты», которые не являлись злым умыслом, а люди, совершавшие их, не осознавали последствий. К сожалению, этот вид угроз очень трудно поддается контролю, мало того, чтобы персонал был квалифицирован, необходимо чтобы каждый человек осознавал риск, который возникает при его несанкционированных действиях.

б) Преднамеренные угрозы, связанные со злым умыслом преднамеренного физического разрушения, впоследствии выхода из строя системы.

К преднамеренным угрозам относятся внутренние и внешние атаки.

б1) Вопреки распространенному мнению, крупные компании несут многомиллионные потери зачастую не от хакерских атак, а по вине своих же собственных сотрудников. Современная история знает массу примеров преднамеренных внутренних угроз информации - это проделки конкурирующих организаций, которые внедряют или вербуют агентов для последующей дезорганизации конкурента, месть сотрудников, которые недовольны заработной платой или статусом в фирме и прочее. Для того чтобы риск таких случаев был минимален, необходимо, чтобы каждый сотрудник организации соответствовал, так называемому, «статусу благонадежности».

б2) К внешним преднамеренным угрозам можно отнести угрозы хакерских атак. Если информационная система связана с глобальной сетью интернет, то для предотвращения хакерских атак необходимо использовать межсетевой экран (так называемый firewall), который может быть, как встроен в оборудование, так и реализован программно.

*24. Носители и источники информации.

С точки зрения защиты информации ее источниками являются субъекты и объекты, от которых информация может поступить к несанкционированному получателю (злоумышленнику). Очевидно, что ценность этой информации определяется информированностью источника.

Основными источниками информации являются следующие:

- люди;

- документы;

- продукция;

- измерительные датчики;

- интеллектуальные средства обработки информации;

- черновики и отходы производства;

- материалы и технологическое оборудование.

Как правило, для добывания информации между источником и получателем существует посредник - носитель информации, который позволяет органу разведки или злоумышленнику получать информацию дистанционно, в более безопасных условиях. Информация источника также содержится на носителе.

Следовательно, носителями являются материальные объекты, обеспечивающие запись, хранение и передачу информации в пространстве и времени.

Известны 4 вида носителей информации:

- люди;

- материальные тела (макрочастицы);

- поля;

- элементарные частицы (микрочастицы).

*25. Каналы несанкционированного доступа к защищаемой информации.

Несанкционированный доступ (НСД) - нарушение регламентированного доступа к объекту защиты.

1) Организационные каналы разглашения информации основаны на установлении разнообразных, в том числе законных, взаимоотношений злоумышленника с фирмой или ее сотрудником.

Основными видами могут быть:

• поступление злоумышленника на работу в фирму на второстепенную должность секретарем, дворником, охранником, шофером и т. п.;

• участие в работе фирмы в качестве партнера, посредника, клиента, использование разнообразных обманных способов;

• поиск злоумышленником сообщника, работающего в интересующей его фирме;

•установление злоумышленником доверительных взаимоотношений с сотрудником учреждения или посетителем, обладающим интересующими злоумышленника сведениями;

• использование коммуникативных связей фирмы – участие в переговорах, совещаниях, переписке с фирмой и др.;

• использование ошибочных действий персонала или умышленное провоцирование злоумышленником этих действий;

• тайное или по фиктивным документам проникновение в здание фирмы и помещения, криминальный, силовой доступ к информации, т. е. кража документов, дисков, компьютеров, шантаж и склонение к сотрудничеству отдельных сотрудников, подкуп сотрудников, создание экстремальных ситуаций и т. п.;

• получение нужной информации от третьего, случайного лица.

2) Технические каналы утечки информации возникают при использовании злоумышленником специальных технических средств промышленного шпионажа, позволяющих получать защищаемую информацию без непосредственного контакта с персоналом фирмы, документами и базами данных. Технический канал представляет собой физический путь утечки информации от источника или канала объективного распространения информации к злоумышленнику.

Анализ злоумышленником физических полей и излучений, появляющихся в процессе работы офисной техники, при перехвате информации, имеющей звуковую, визуальную или иную форму отображения.

а) Акустический канал возникает за счет образования звуковой волны в помещениях организации. Возникшие колебания можно сканировать с помощью специальной техники и на достаточно большом расстоянии преобразовывать в слышимый звук.

б) Визуальный или визуально-оптический канал связан с наблюдением за зданием, помещениями и персоналом фирмы с помощью оптических приборов, позволяющих читать информацию на компьютерных мониторах или на столах, оценивать охранные мероприятия, идентифицировать сотрудников и т. д.

в) Электромагнитные каналы сопровождают работу средств радиосвязи, радиотелефонов, бытовой и производственной видеотехники, компьютеров, диктофонов и других подобных приборов.

*26. Формы проявления уязвимости информации.

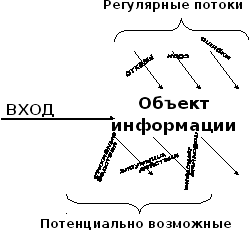

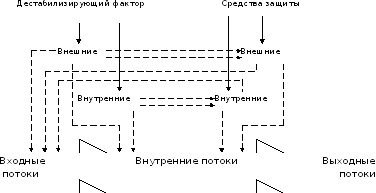

Уязвимость информации – событие, возникающее как результат стечения обстоятельств, когда используемые средства защиты не в состоянии оказать достаточного противодействия проявлению дестабилизирующих факторов и нежелательного их воздействия на защищаемую информацию. Модель уязвимости информации может быть представлена на рисунке.

Данная модель детализируется при анализе и изучении конкретных видов уязвимости информации:

нарушение физической целостности;

нарушение логической целостности (логические бомбы);

несанкционированная модификация;

несанкционированное получение;

- несанкционированное размножение.