- •1 Семестр

- •1. Информатика, ее предмет и задачи. Основные понятия информатики. Информация и формы ее представления.

- •2. Информационный процесс. Фазы информационного процесса

- •3. Количество информации

- •3.1. Энтропийный способ

- •3.2. Объемный способ измерения информации

- •4. Качество информации

- •5. Системы счисления

- •5.1. Позиционные системы счисления

- •5.2. Перевод чисел из одной сс в другую

- •5.3. Смешанные сс

- •Преобразование чисел из двоичной системы в восьмеричную и шестнадцатеричную

- •6. Кодирование информации

- •6.1. Цели кодирования

- •6.2. Понятие о специальном кодировании

- •7. Внутреннее представление данных в памяти эвм

- •7.1. Числа с фиксированной точкой.

- •7.2. Числа с плавающей точкой

- •7.3. Символы

- •7.4. Кодирование графической информации

- •7.5. Кодирование звуковой информации

- •8. Понятие архитектуры и принципы устройства вычислительных систем

- •9. Базовая аппаратная конфигурация персонального компьютера (пк)

- •10. Внутренние устройства системного блока пк.

- •10.1. Устройства, расположенные на материнской плате

- •10.2. Внешняя память

- •11. Периферийные устройства пк

- •11.1. Устройства ввода данных

- •11.2. Устройства вывода данных

- •11.3. Устройства обмена данными

- •12. Файловая организация данных. Понятие таблицы размещения файлов. Таблицы размещения файлов fat, vfat, fat32, ntfs

- •12.1. Имена файлов

- •12.2. Каталоги

- •12.3. Физическая организация файловой системы

- •12.3. Примеры файловых систем

- •13. Понятие ос

- •13.1. Эволюция ос

- •13.2. Классификация ос

- •13.3. Основные функции ос

- •13.4. Оc Windows

- •13.5. Основные технологические принципы Windows

- •14. Прикладное программное обеспечение. Классификация пакетов прикладных программ

- •15. Прикладное по на примере текстовых редакторов и электронных таблиц

- •1. Таблицы и табличные процессоры

- •16. Вычислительные сети. Принципы построения и классификация

- •17. Локальные вычислительные сети(лвс). Топологии лвс, методы доступа, модели взаимодействия (файл-сервер и клиент сервер)

- •18. Глобальные вычислительные сети (Internet). Основные службы глобальной сети

- •19. Принципы функционирования Internet.

- •20. Технология www

- •21. Язык гипертекстовой разметки html

- •22. Электронная почта в Internet

- •23. Безопасность информации. Вирусы и антивирусные программы.

23. Безопасность информации. Вирусы и антивирусные программы.

Безопасная ИС – это система, которая:

защищает данные от несанкционированного доступа;

всегда готова предоставить данные своим пользователям;

надежно хранит информацию и гарантирует неизменность данных.

Таким образом, безопасная ИС обладает свойствами конфиденциальности доступности и целостности.

Конфиденциальность– гарантия того, что секретные данные будут доступны только тем пользователям, которым этот доступ разрешен (авторизированным пользователям).

Доступность– гарантия того, что авторизированные пользователи всегда получат доступ к данным.

Целостность– гарантия того, что данные сохранят правильные значения.

Требования безопасности могут меняться в зависимости от назначения системы и типов возможных угроз.

Классификация угроз

Неумышленные угрозывызываются ошибочными действиями лояльных сотрудников, становятся следствием их низкой квалификации или безответственности. Кроме того, к таким угрозам относятся последствия сбоев в работе программных или аппаратных средств системы. Например из-за отказа диска контроллера диска или всего файлового сервера могут оказаться недоступными данные важные для работы предприятия. Угрозы безопасности, которые вытекают из ненадежности работы программно-аппаратных средств предотвращаются путем использования резервирования на уровне аппаратуры (многопроцессорные компьютеры, источники бесперебойного питания) или на уровне массивов данных (резервное копирование).

Умышленные угрозымогут ограничиваться либо пассивным чтением данных или мониторингом системы, либо включать в себя активные действия, например, нарушение целостности и доступности информации, приведение в нерабочее состояние приложений и устройств. Такие действия являются результатом деятельности злоумышленников (хакеров) и направлены на нанесению ущерба предприятию. Можно выделить следующие типы умышленных угроз:

незаконное проникновение в один из компьютеров ИС под видом легального пользователя;

разрушение системы с помощью программ-вирусов;

нелегальные действия легального пользователя;

«прослушивание» внутрисетевого трафика.

Незаконное проникновениеможет быть реализовано с использованием недокументированных возможностей ОС, которые позволяют обойти стандартную процедуру, контролирующую вход в сеть, либо с помощью использования чужого пароля, который можно получить путем подбора паролей, подглядыванием, расшифровав файл с паролями, путем анализ сетевого трафика. Особенно опасно проникновение под именем пользователя с большими полномочиями, например, сетевого администратора. Еще один способ получение пароля – это внедрение в компьютер троянского коня – резидентной программы, которая работает без ведома хозяина компьютера и выполняет действия, заданные злоумышленником. Такая программа, в частности, может считывать пароль, вводимый пользователем при входе в систему.

Троянский конь маскируется под какую-нибудь полезную программу, а производит действия, разрушающие систему. Аналогично работают и другие программы-вирусы.

Нелегальные действия легального пользователя– этот тип угроз исходит от легальных пользователей сети, которые используя свои полномочия, пытаются выполнять действия, лежащие за рамками своих обязанностей. Существующая статистика говорит о том, что почти половина всех попыток нарушения безопасности исходит от сотрудников предприятия, которые как раз и являются легальными пользователями ИС.

Прослушивание внутрисетевого трафика– это нелегальный мониторинг сети, захват и анализ сетевых сообщений. Существует много доступных аппаратных и программных анализаторов трафика. Еще больше усложняется защита от угроз такого типа в ИС, использующих глобальные лини связи, т. к. глобальные линии связи по своей природе являются менее защищенными.

Построение и поддержка безопасной системы требует системного подхода. Для этого используют самые разноплановые средства:

морально-этические;

законодательные;

административные;

технические;

аппаратные;

программные.

К морально-этическим средствам защитыможно отнести всевозможные нормы, которые сложились в той или иной стране. Например, подобно тому как в борьбе против пиратского копирования программ в настоящее время используются меры воспитательного плана, необходимо внедрять в сознание людей аморальность всяческих покушений на конфиденциальность, целостность и доступность чужой информации. (чужие письма)

Законодательные средства защиты– это создание системы нормативно-правовых документов, которые регламентируют правила использования и обработки информации ограниченного доступа, а также вводят степень ответственности за нарушение этих правил.

Административные меры– это действия, которые предпринимает руководство предприятия для обеспечения информационной безопасности. К таким мерам относятся конкретные правила работы сотрудников предприятия, например режим работы сотрудников, их должностные инструкции, определяющие порядок работы с конфиденциальной информацией.

Технические средства защиты– это экранирование помещений для защиты от излучения, проверка поставляемой аппаратуры на соответствие ее спецификациям и отсутствие жучков, средства, блокирующие физический доступ к отдельным блокам компьютера и т. п.

Под аппаратными средствами защитыпонимают технические средства, которые встраиваются непосредственно в систему обработки информации. Например, устройства для измерения индивидуальных характеристик человека (радужной оболочки глаз), схемы прерывания передачи информации в линии связи для периодического контроля адресов выдачи данных, установка генераторов помех и т. д.

Программные средства защиты данных в настоящее время получили значительное развитие. Их можно разделить на следующие группы:

программы идентификации пользователей;

программы определения прав (полномочий) пользователей (технических устройств);

программы регистрации работы технических устройств и пользователей (ведение системного журнала);

программы уничтожения информации после решения соответствующих задач или при нарушении пользователем определенных правил обработки информации.

криптографические программы (программы шифрования данных).

В разных программных и аппаратных продуктах, предназначенных для защиты данных, часто используют одинаковые приемы и технические решения. К таким базовым технологиям безопасности относятся:

аутентификация,

авторизация,

аудит,

технология защищенного канала.

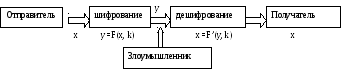

Краеугольным камнем информационной безопасности является шифрование. С помощью процедуры шифрования информацию из обычного вида превращают в нечитабельный, зашифрованный. Обратная процедура –дешифрование.

Алгоритм шифрования предусматривает наличие параметра – секретного ключа. Для того чтобы расшифровать данные необходимо знать алгоритм шифрования и ключ. Алгоритм шифрования считается раскрытым, если найдена процедура, позволяющая подобрать ключ за реальное время. Сложность раскрытия алгоритма называется криптостойкостью.

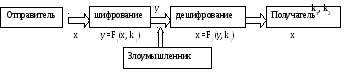

Существуют два класса криптосистем: симметричные и асимметричные.

Симметричные алгоритмы шифрования. В симметричных схемах шифрования секретный ключ зашифровки совпадает с секретным ключом расшифровки. В таких алгоритмах главную проблему представляют ключи. Во-первых, криптостойкость симметричного алгоритма зависти от качества ключа, это предъявляет повышенные требования к службе генерации ключей. Во-вторых, возникает проблема при передачи ключей абонентам, т. е. принципиальной является надежность каналов передачи ключей участникам секретных переговоров.

Асимметричные алгоритмы шифрования. В асимметричных системах шифрования открытый ключ зашифровки не совпадает с закрытым (секретным) ключом расшифровки.

Особенностью таких алгоритмов является то, что одновременно генерируется уникальная пара ключей, таких, что текст, зашифрованный одним ключом, может быть расшифрован только с использованием второго ключа и наоборот.

Получатель генерирует два ключа: открытый k1 и закрытыйk2. Открытый ключ он может передать всем тем, с кем он хочет обмениваться информацией. Открытый ключ используется для шифрования информации, но расшифровать ее можно только с помощью закрытого ключа. Числа, которые используются для шифрования и дешифрования не могут быть независимыми друг от друга. Следовательно, существует теоретическая возможность вычислить закрытый ключ по открытому, но это связано с огромным количеством вычислений, которые требуют длительного времени. (11*13=143.)

Аутентификация(установление подлинности) – предотвращает доступ к ИС нежелательных лиц и разрешает вход для легальных пользователей. Аутентификацию следует отличать от идентификации. При идентификации пользователь сообщает системе свое имя (идентификатор). При аутентификации пользователь должен еще и доказать, что он тот за кого себя выдает, что именно ему принадлежит введенный идентификатор. В процедуре аутентификации участвуют две стороны: одна сторон предъявляет некоторые доказательства, а другая проверяет эти доказательства и принимает решение. В качестве доказательства аутентичности могут использоваться различные приемы:

знание слова (пароль) или факта (дата, место события, прозвище человека и т. д.);

владение уникальным предметом - физическим ключом (магнитная карта);

использование биохарактеристик (отпечатки пальцев, рисунок радужной оболочки), которые предварительно были занесены в БД.

Авторизация доступа.Средства авторизации контролируют доступ легальных пользователей (т. е. тех, кто прошел процедуру аутентификации) к ресурсам системы. Средства авторизации предоставляют каждому из пользователей именно те права, которые ему были определены администратором. Кроме предоставления прав доступа к ресурсам системы (каталогам, принтерам, файлам) система авторизации может контролировать возможность выполнения пользователем различных системных функций: установка системного времени, создание резервных копий данных, локальный доступ к серверу и т. п.

Формы предоставления прав доступа делят на два класса:

избирательный доступ;

мандатный доступ.

Избирательные права доступа.При таком варианте определенные операции над определенными ресурсами разрешаются или запрещаются пользователям (группам пользователей), которые явно указаны своими идентификаторами. Например, пользователю с идентификаторомUser_1 можно выполнять чтение и запись по отношению к файлуFile1.

Мандатный подходк определению доступа заключается в том, что вся информация делится на уровни в зависимости от степени секретности, все пользователи сети также делятся на группы, образующие уровни иерархии в соответствии с уровнем допуска к этой информации. Мандатный доступ является более строгим, он используется в системах военного назначения.

Аудит– это фиксация в системном журнале событий, связанных с доступом к защищаемым системным ресурсам. Аудит используется для того, чтобы фиксировать все, даже неудачные, попытки взлома системы. Средства системы аудита позволяют обнаружить и зафиксировать важные события, связанные с безопасностью системы или любые попытки создать, получить доступ или удалить системные ресурсы. Список событий задается администратором. Если кто-то пытается выполнить действия определенные системой безопасности для отслеживания, то система аудита пишет сообщение в журнал регистрации, идентифицируя пользователя. Кроме того, система безопасности выдает сообщения, когда кто-то пытается читать или модифицировать системный файл.

Технология защищенного канала. Задачу защиты информации можно разделить на две подзадачи: защиту данных внутри компьютера и защиту данных в процессе их передачи с одного компьютера на другой. Для обеспечения безопасности при передачи информации по публичным сетям используют технологию защищенного канала. Защищенный канал подразумевает выполнение трех функций:

взаимную аутентификацию абонентов при установлении соединения, которая может быть выполнена, например, путем обмена паролями;

защиту передаваемых по каналу сообщений от несанкционированного доступа, например, путем шифрования;

подтверждения целостности поступающих по каналу сообщений, например, путем передачи одновременно с сообщением контрольной информации.

Совокупность защищенных каналов, созданных предприятием в публичной сети для объединения своих филиалов, называется виртуальной частной сетью (VPN).

Вирусы и антивирусные программы

Ни одна компьютерная система не оторвана полностью от внешнего мира. На любой компьютер поступает информация извне. Для этого используются гибкие и лазерные диски, передача данных по сети и т. п.

Материальный ущерб определяется утратой данных и затратами времени, необходимого на их восстановление и приведение системы в рабочее состояние. Моральный ущерб — подрыв личной или корпоративной репутации. Как показывает практика, еще неизвестно, какой из этих видов ущерба болезненнее. Например, для банка или оператора сотовой связи моральный ущерб может быть безмерным.

Основное отличительное свойство вирусной программы — способность к размножению, то есть к созданию собственных копий, способных незаметно проникать на другие диски и компьютеры. Хотя большинство вирусов вредоносны (способны уничтожать данные или мешать нормальной работе), причинение вреда является побочным, хотя и самым неприятным эффектом вирусной деятельности.

На компьютере пользователя, не принимающего никаких антивирусных мер, жизненный цикл компьютерного вируса таков.

Заражение и активизация. Вирус проникает на компьютер из внешнего источника и записывается на жесткий диск. Для активизации вируса его команды должны быть выполнены хотя бы один раз.

Размножение. При выполнении своего кода вирусная программа изыскивает возможность создать дополнительную копию себя. Эта копия может быть помещена в другой файл, переслана по электронной почте, передана через локальную сеть. При переносе зараженных программ и данных на другой компьютер вирус проникает в новую систему.

Вредоносное действие. Большинство вирусов вредоносны. Через какое-то время после внедрения на компьютер они начинают тем или иным способом нарушать работу компьютерной системы. Задержка во времени служит для того, чтобы скрыть факт заражения и дать вирусу время на размножение. Самый неприятный способ воздействия вируса — прямая порча данных на жестком диске (вплоть до полного затирания системной области). Другие возможные эффекты: нарушение целостности данных на экране, замедление работы системы, — тоже не доставят пользователю удовольствия.

Уничтожение. После проявления вредоносного эффекта даже самый наивный пользователь поймет, что с компьютером не все в порядке. Он примет определенные меры предосторожности, ограничивающие распространение данного вируса, и обезвредит его. После этого компьютер находится в относительной безопасности до появления следующей вирусной напасти.

Существует множество способов классификации вирусов: по способу размножения, по способу скрытия их присутствия от пользователя, по типам заражаемых файлов и другие. Наиболее удобна классификация по типам заражаемых объектов.

Загрузочные вирусы. Эта категория вирусов «живет» в загрузочных областях жестких или гибких дисков. Загрузочная область содержит несколько разделов, в каждом из которых хранится код, поступающий на исполнение при попытке загрузки с данного диска. Код вируса при этом копируется на все доступные загрузочные носители. При последующих перезагрузках этот код попадет в память, после чего вирус заражает все гибкие диски, обрабатываемые на данном компьютере. Когда впоследствии на другом компьютере произойдет попытка загрузки с зараженного гибкого диска, вирус попадет на другой жесткий диск, где сможет продолжить свою работу. Сегодня загрузочные вирусы не распространены, потому что гибкие диски крайне редко используются в качестве загрузочных.

Файловые вирусы. Эти вирусы распространяются вместе с исполняемыми файлами. Код вируса присоединяется к программному коду, хранящемуся в исполнимом файле или программной библиотеке. При запуске файла сначала выполняется вирусный код и только потом — сама программа. Это широко распространенная и весьма разнообразная категория вирусов, различающихся по способам заражения и способам сокрытия своего присутствия от беглого контроля. Формат исполняемых файлов и динамических библиотек весьма «рыхлый», так что вирус может спрятать в них свой код, не изменяя размера файла. Но сегодня подобные вирусы тоже постепенно уходят в прошлое: прямой обмен исполняемыми файлами между пользователями заметно сократился по сравнению с прошлыми годами. Перспективы распространения файловых вирусов невелики, а скрыть источник происхождения вируса трудно.

Макровирусы. Вирусы этой категории хранятся в сложных документах. Это возможно, если формат документа позволяет ему содержать макрокоманды — небольшие программы на специальном сценарном языке, который понимает программа обработки этих документов. Чаще всего макровирусы поражают документы Microsoft Word, которые циркулируют между разными компьютерами наиболее активно. Макровирус записывает себя в стандартный шаблон документа, после чего дописывает свой код ко всем создаваемым или открываемым документам. В последних версиях программы Word защита от макровирусов заметно усилена, но Word — не единственная программа, имеющая язык макрокоманд.

Почтовые вирусы. Эти вирусы распространяются в сообщениях электронной почты. Они имеют две особенности. Во-первых, подобный вирус может внедриться на компьютер только по беспечности пользователя, который должен сам открыть ему дорогу. Во-вторых, почтовый вирус обычно сам организует свою рассылку по списку контактов в адресной книге зараженного компьютера. Это, в некотором роде, вирус быстрого действия: едва попав на компьютер, он тут же размножается, рассылая электронную почту, и может немедленно приступать к вредоносным действиям. Это самая «популярная» категория вирусов сегодняшнего дня.

Сетевые черви. Крайне редкая категория вирусоподобных программ, требующая от ее автора высокого профессионального уровня. В отличие от вируса сетевой червь — это постоянно работающая программа, способная проникнуть в другую систему, сформировать там свою копию и запустить ее исполнение. «Естественной средой» для сетевых червей являются серверные системы.

Программы-агенты. Агентские, или троянские, программы не содержат ни средств размножения, ни, как правило, явных средств нанесения вреда.. Их задача иная — предоставить постороннему человеку контроль над компьютером. Чаще всего злоумышленник действует через Интернет. Агентская программа попадает на компьютер подобно вирусу (обычно вместе с зараженным исполняемым файлом). Она автоматически устанавливается подобно обычному приложению и явным образом себя не проявляет. Злоумышленник может обратиться к такой программе через Интернет. Троянские программы обычно работают как серверы — они ожидают команды от «хозяина». «Скрытая» программа может сделать все, что угодно. Типичные способы использования — похищение конфиденциальной информации (копирование файлов, перехват паролей, регистрация нажатий клавиш), «логическая бомба» (вредоносное воздействие по команде или в заданное время), неавторизованный прокси-сервер (злоумышленник выполняет противоправные действия против «третьих» систем, используя подконтрольный компьютер), дезактивация средств защиты.

Основные функции антивирусных средств

Все антивирусные программы можно разделить на две основные группы. Первую представляют собой антивирусные базы данных. В базу заносятся характерные признаки известных вирусов или вирусной деятельности. При проверке исследуется все содержимое диска: исполняемые файлы, документы, служебные области. Выявление признаков рассматривается как признак заражения, а отсутствие — как признак «здоровья». Достоинством антивирусных баз данных является широта охвата, недостатком — необходимость постоянного обновления, связанного с появлением ранее неизвестных вирусов.

Вторую группу антивирусных программ образуют средства эвристического анализа. Их задача — перехватить в ходе выполнения и остановить действия, которые могут рассматриваться как «опасные», в первую очередь попытки размножения вирусов. Хотя число существующих вирусов весьма велико, способов их проникновения на компьютер и размножения намного меньше. Программы эвристического анализа способны перекрыть доступ на компьютер большинству вирусов. Достоинством эвристических анализаторов является способность обнаружить и нейтрализовать любые вирусы, в том числе и ранее неизвестные, недостатком — отсутствие стопроцентной гарантии даже по старым вирусам и значительная вероятность ложных срабатываний.

Большинство универсальных антивирусных средств в той или иной степени включают в себя оба подхода. Это гарантирует как защиту от старых вирусов, так и некоторый уровень безопасности по отношению к тем, которые еще не попали в базу антивирусной программы.

Несмотря на множество существующих видов и подвидов вирусов, проверка при помощи антивирусной программы проходит относительно быстро. Это позволяет периодически проводить полную проверку всего содержимого жесткого диска. В нормальном режиме проверке подвергают только новые файлы, попадающие на компьютер.

Информация о компьютерных вирусах не является секретом. Компании, занимающиеся выпуском антивирусных средств, регулярно обмениваются

между собой информацией и образцами вирусов. Поэтому различные антивирусные программы обладают схожими возможностями. Вот основные функции антивирусных средств.

Обнаружение вирусов. Антивирусная программа обнаруживает диск,файл или документ, зараженный компьютерным вирусом. Принятие решения остается за пользователем. В крайнем случае, можно уничтожить зараженный файл.

Дезактивация вируса. Многие вирусы автоматически активируются при загрузке операционной системы и далее действуют как резидентные или серверные программы. Антивирусное средство может удалить такую вредоносную программу из памяти. Другой вариант дезактивации состоит во внесении изменений в тело вируса, препятствующих исполнению вредоносного кода, или в перемещении зараженных файлов таким образом, чтобы исключить их случайное или автоматическое использование.

Лечение. Лечение состоит в полном устранении вируса и восстановлении незараженного файла. Это возможно потому, что вирус скрывает свое присутствие и зараженная программа должна работать точно так же, как и незараженная. Никакие части пораженного вирусом файла не утрачиваются, что и позволяет восстановить его.

Главный недостаток антивирусных программ — быстрое моральное старение. Новые компьютерные вирусы появляются чаще, чем ежедневно, дают «эпидемию» той или иной мощности, после чего быстро уходят в небытие. Прошлогодний вирус почти безопасен не потому, что его легко «ловят» антивирусные программы, а потому, что его не отыщешь днем с огнем, даже если захочешь нарочно заразить свой компьютер.

Зато самая примитивная «любительская» переделка старого вируса может дать эпидемию, потому что точного аналога в базе данных антивирусной программы нет — «модный» вирус может проникнуть на компьютер, пока антивирусная программа не готова к борьбе с ним. Из-за этого базу данных антивирусной системы приходится регулярно обновлять. Свежие версии программы (или обновления базы данных) выходят еженедельно, а то и чаще. Для пользователя регулярное обновление должно стать законом. Программа полугодичной давности даже опасна: она создает ложное ощущение защищенности, хотя наиболее активные вирусы ей совсем неизвестны.

У программ, использующих иные алгоритмы защиты от вирусов (эвристический поиск, блокировка поведения), проблема в другом. Здесь неприятна возможность ложного срабатывания. Операции, которые могут рассматриваться как «вирусная деятельность», выполняются не только вирусами и нередко в совершенно безобидных целях. Нормальная программа может попасть под подозрение, и убедиться в ее безобидности сложнее, чем выявить и обезвредить настоящий вирус.

Более того, ложные срабатывания порождают плохую привычку: если программа слишком часто бьет тревогу зря, пользователь перестает обращать внимание на предупреждения. Программа, выдающая ложные срабатывания ежедневно, должна быть забракована. Одно ложное сообщение в неделю — это едва приемлемый минимум.

Существует несколько распространенных антивирусных систем, обеспечивающих удовлетворительный уровень безопасности. Ключевое правило состоит в том, чтобы использовать только одну систему по своему выбору. Одновременное использование двух и более средств может привести к неустойчивой работе операционной системы, что почти гарантировано для систем Windows 95/98/Ме. Сегодня наибольшим вниманием пользуются четыре антивирусные системы.

Norton Antivirus компании Symantec. Эта антивирусная система распространяется самостоятельно, а также в рамках различных интегрированных пакетов, таких как Norton Utilities и Norton SystemWorks.

McAfee ViruScan компании McAfee. Израильская фирма McAfee считается одной из наиболее квалифицированных на Западе. Она занимается исключительно антивирусными средствами.

Продукты под общим названием «Антивирус Касперского» от компании «Лаборатория Касперского». Это подборка антивирусных средств, представленных в виде нескольких пакетов, предназначенных для разных пользователей, как индивидуальных, так и корпоративных.

Пакет DrWeb от компании «Диалог-Наука». Альтернативный антивирусный пакет от российской компании.