KN_6_2013-2014 / СТЕПАНОВ / Захист інформації / Лекції / ZM2

.pdf

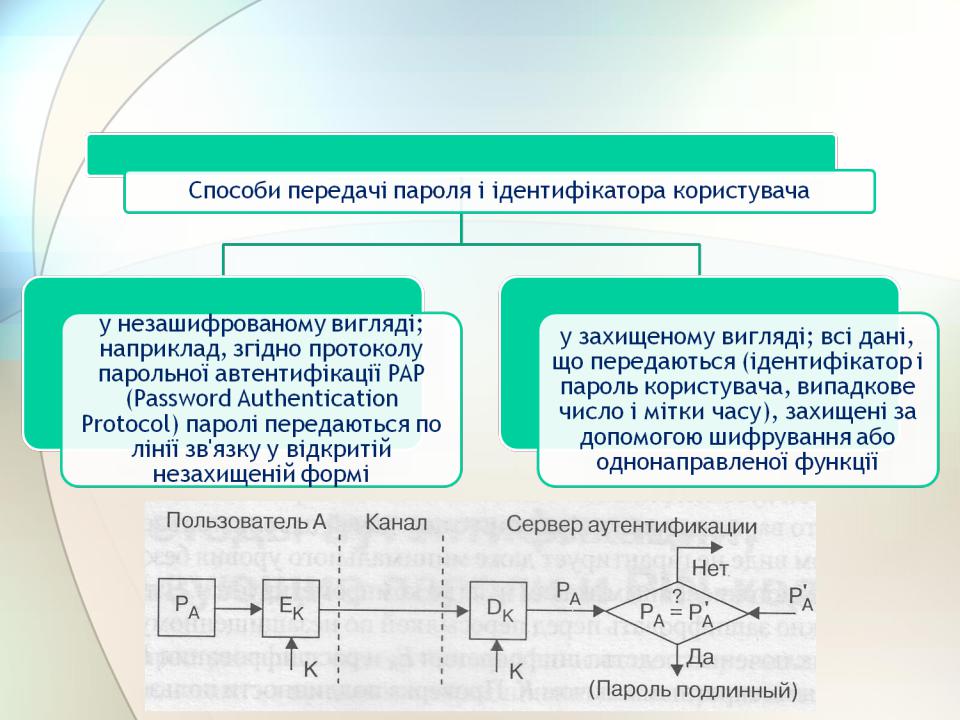

8. Методи автентифікації, що використовують паролі та

PIN-коди.

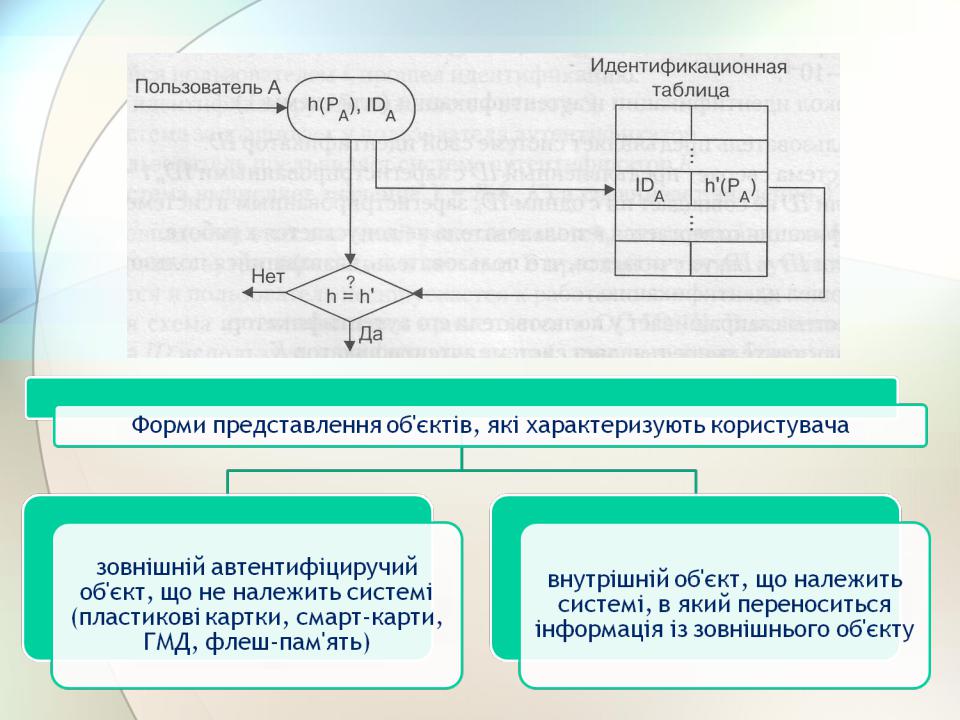

8.1. Автентифікація на основі багаторазових паролів.

Використання односторонньої функції при перевірці пароля

Типові схеми ідентифікації і автентифікації. Схема 1.

№ |

Інформація для ідентифікації |

Інформація для автентифікації |

|

користувача |

|||

|

|

||

1 |

ID1 |

E1 |

|

2 |

ID2 |

E2 |

|

… |

… |

… |

|

N |

IDn |

En |

|

№ |

Протокол ідентифікації і автентифікації |

||

1

1  Користувач пред'являє системі свій ідентифікатор ID.

Користувач пред'являє системі свій ідентифікатор ID.

2Система звіряє пред'явлений ID із зареєстрованими IDi, i = 1…n. Якщо ID не співпадає ні з одним IDi, зареєстрованим в системі, то ідентифікація відкидається - користувач не допускається до роботи. Якщо ID = IDi,то вважається, що користувач i пройшов ідентифікацію.

3

3  Система запрошує у користувача його автентифікатор. 4 Користувач пред'являє системі автентифікатор K.

Система запрошує у користувача його автентифікатор. 4 Користувач пред'являє системі автентифікатор K.

5Система обчислює значення Y=F(IDi,K) і порівнює значення Y і Ei. При рівності цих значень вважається, що користувач успішно пройшов автентифікацію. Інформація користувача передається у програми, які використовують ключі

користувачів. Інакше він не допускається до роботи.

|

|

Схема 2 (ОС Unix). |

|

|

№ |

Інформація для ідентифікації () |

Інформація для |

||

користувача |

автентифікації |

|||

|

|

|||

1 |

ID1,S1 |

Si - випадковий |

E1 |

|

2 |

ID2,S2 |

вектор, що |

E2 |

|

задається при |

||||

… |

… |

… |

||

створенні |

||||

|

|

|

||

N |

IDn,Sn |

ідентифікатора |

En |

|

№ |

Протокол ідентифікації і автентифікації |

|||

1

1  Користувач пред'являє системі свій ідентифікатор ID.

Користувач пред'являє системі свій ідентифікатор ID.

2Система звіряє пред'явлений ID із зареєстрованими IDi, i = 1…n. Якщо ID не співпадає ні з одним IDi, зареєстрованим в системі, то ідентифікація відкидається - користувач не допускається до роботи. Якщо ID = IDi,то вважається, що користувач i пройшов ідентифікацію.

3

3  По ідентифікатору IDi виділяється вектор Si.

По ідентифікатору IDi виділяється вектор Si.

4 Система запрошує у користувача його автентифікатор.

5

5  Користувач пред'являє системі автентифікатор K.

Користувач пред'являє системі автентифікатор K.

6Система обчислює значення Y=F(Si,K) і порівнює значення Y і Ei. При рівності цих значень вважається, що користувач успішно пройшов автентифікацію. Інформація користувача передається у програми, які використовують ключі

8.2. Автентифікація на основі одноразових паролів.

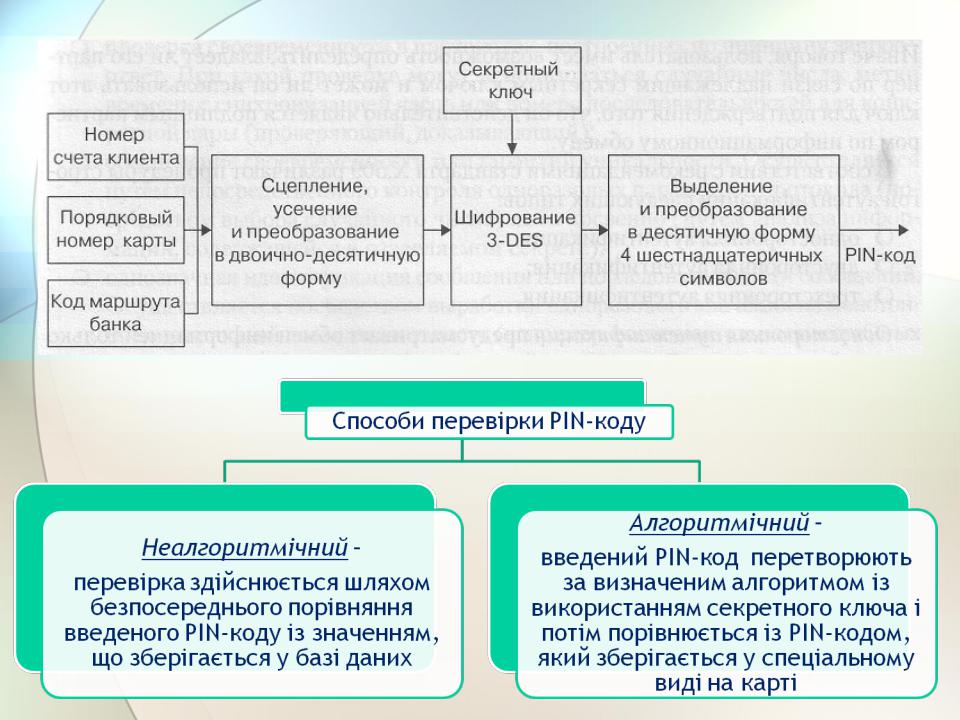

8.3. Автентифікація на основі PIN-коду.

PIN-код (англ. Personal Identification Number - особистий ідентифікаційний код) - аналог пароля. В ході операції авторизації використовується одночасно як пароль доступу утримувача карти до терміналу (банкомату) і як секретний ключ для цифрового підпису запиту. Передбачається для кредитних і подібних карт (наприклад, сім-карт), за допомогою якого проводиться авторизація утримувача карти. PIN-код повинен знати тільки утримувач карти. Зазвичай передбачено обмеження спроб правильного введення (в основному, не більше 3 разів), після чого карта блокується для використання.

Імовірність вгадування PIN-коду

P = i / mn

i – кількість спроб вгадування;

m – кількість можливих символів на позиції; n – кількість позицій в PIN-коді.

Генерація PIN-коду

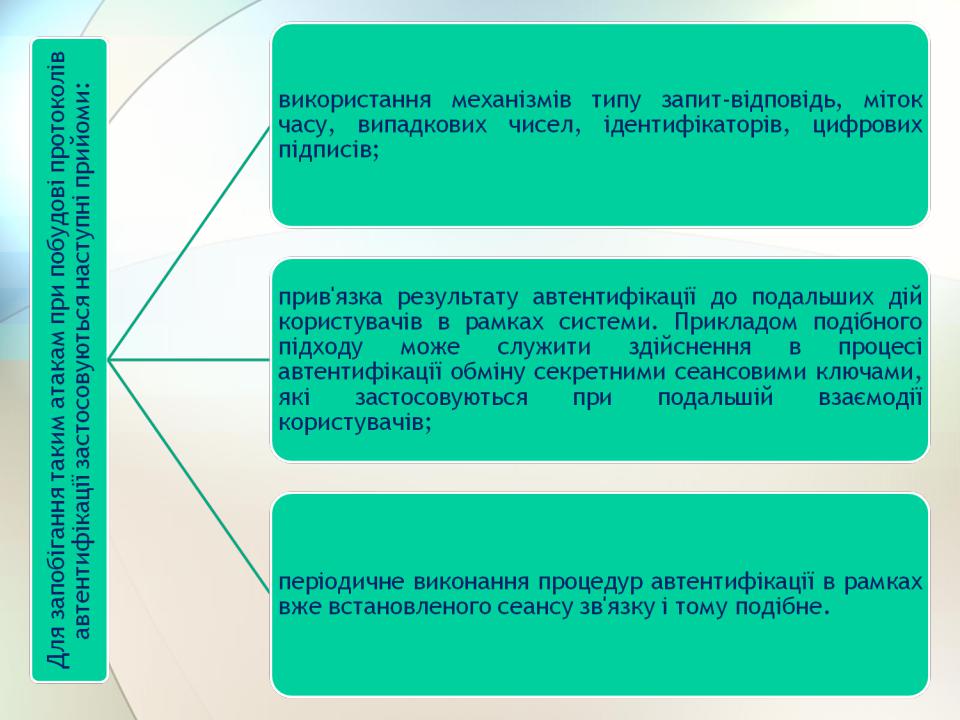

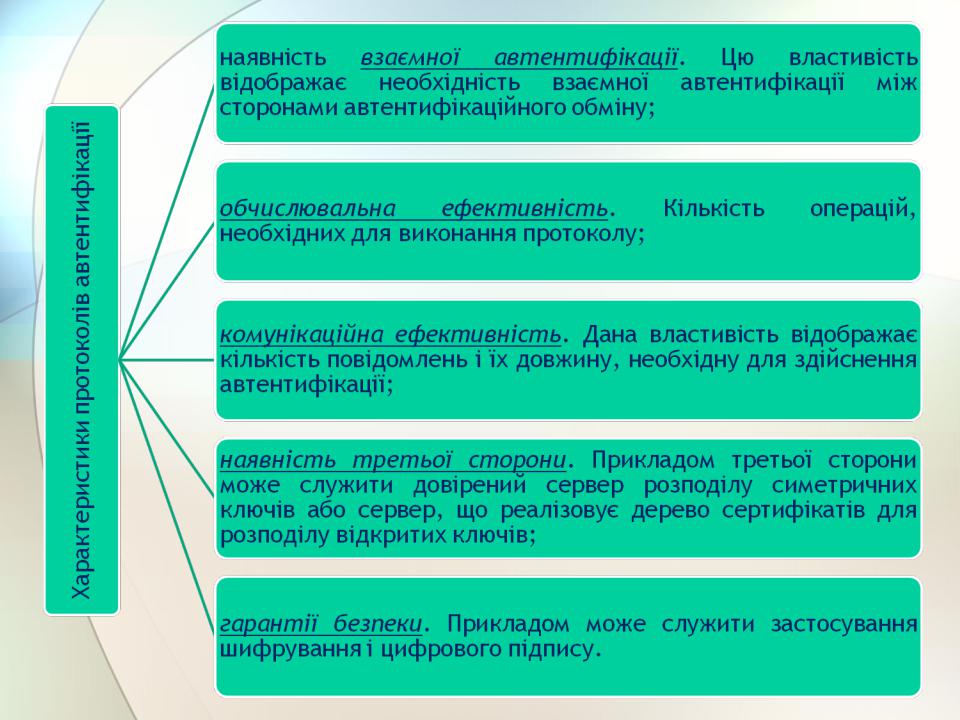

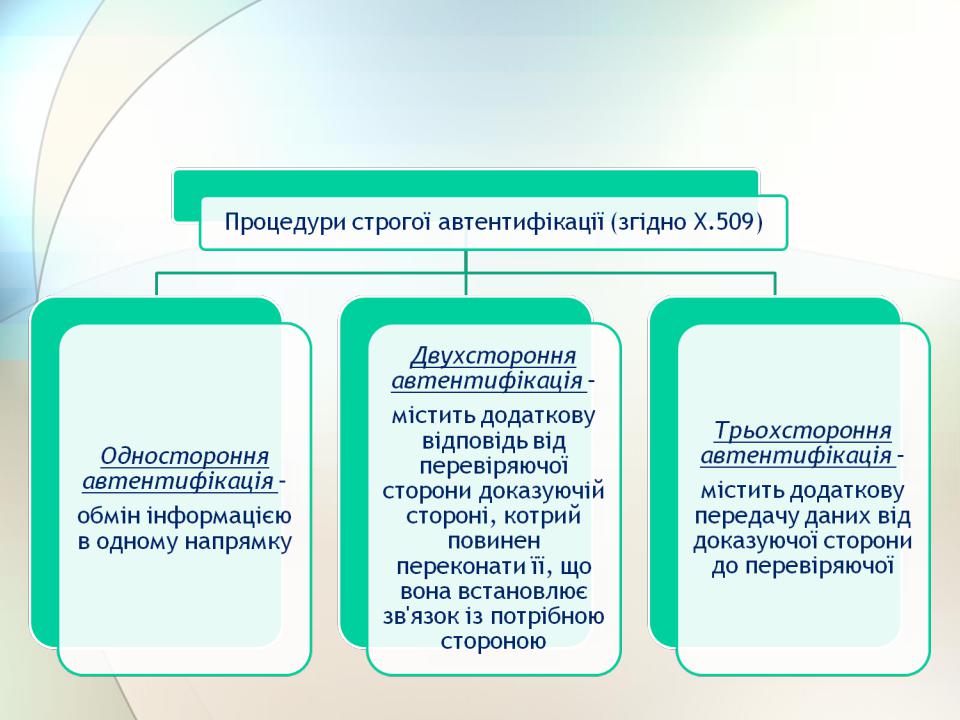

9. Строга автентифікація.

Строга автентифікація – сторона, що перевіряється, доказує свою достовірність стороні, що перевіряє, шляхом демонстрування знання деякого секрету.