KN_6_2013-2014 / СТЕПАНОВ / Захист інформації / Лекції / ZM2

.pdf

6. Управління криптоключами.

6.1. Використання комбінованої криптосистеми.

Аналіз розглянутих вище особливостей симетричних і асиметричних криптографічних систем показує, що при сумісному використанні ці криптосистеми можуть ефективно один одного доповнити, компенсуючи недоліки один одного.

Дійсно, головним достоїнством асиметричних криптосистем з відкритим ключем є їх потенційно висока безпека: немає необхідності ні передавати, ні повідомляти кому-небудь значення секретних ключів, ні переконуватися в їх достовірності. Проте швидкодія асиметричних криптосистем з відкритим ключем зазвичай в сотні і більше разів менше швидкодії симетричних криптосистем з секретним ключем.

У свою чергу, швидкодіючі симетричні криптосистеми страждають істотним недоліком: оновлюваний секретний ключ симетричної криптосистеми повинен регулярно передаватися партнерам по інформаційному обміну і під час цих передач виникає небезпека розкриття секретного ключа.

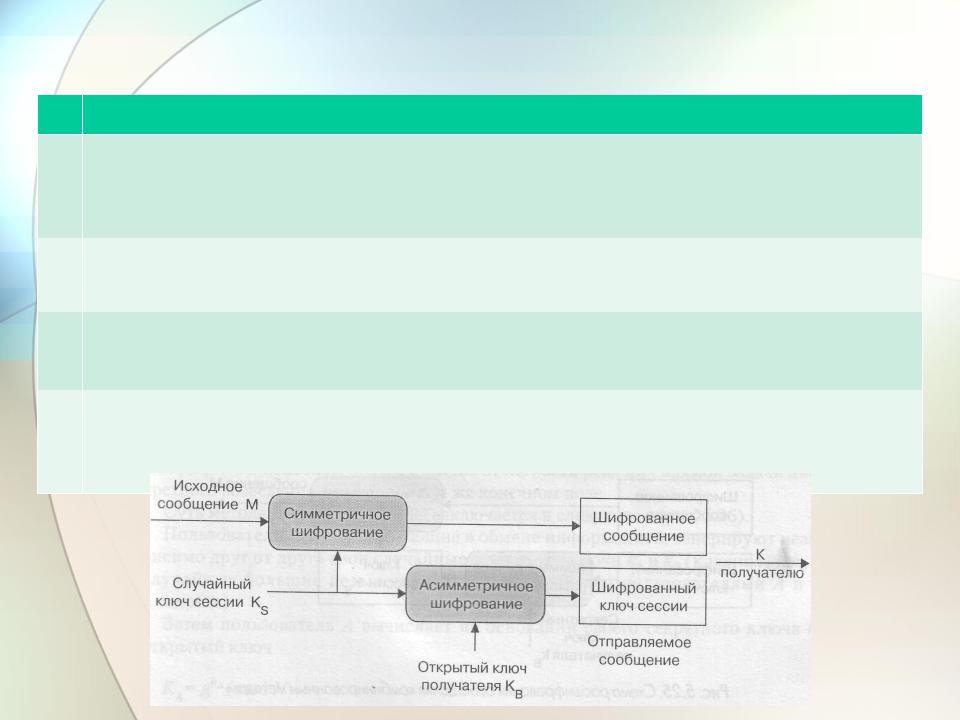

Комбіноване застосування симетричного і асиметричного шифрування дозволяє усунути основні недоліки, властиві обом методам. Комбінований (гібридний) метод шифрування дозволяє поєднувати переваги високої секретності, що надаються асиметричними криптосистемами з відкритим ключем, з перевагами високої швидкості роботи, властивими симетричним криптосистемам з секретним ключем.

Нехай користувач А хоче застосувати комбінований метод шифрування для захищеної передачі повідомлення М користувачу В.

№ |

Дії користувача A |

1Створює (наприклад, генерує випадковим чином) сеансовий секретний ключ Ks, який буде використаний в алгоритмі симетричного шифрування для шифрування конкретного повідомлення або ланцюжка повідомлень.

2Зашифровує симетричним алгоритмом повідомлення М на сеансовому секретному ключі Ks.

3Зашифровує асиметричним алгоритмом секретний сеансовий ключ Ks на відкритому ключі Кв користувача В (одержувача повідомлення).

4 Передає по відкритому каналу зв'язку в адресу користувача В зашифроване повідомлення М разом із зашифрованим сеансовим ключем K .

№ |

Дії користувача В (при отриманні електронного “цифрового конверту” – |

зашифрованого повідомлення M та зашифрованого сеансового ключа Ks) |

5 Розшифровує асиметричним алгоритмом сеансовий ключ Ks за допомогою свого секретного ключа kв.

6Розшифровує симетричним алгоритмом прийняте повідомлення М за допомогою отриманого сеансового ключа Ks.

6.2. Метод розподілення ключів Діффі-Хеллмана.

Абонент А |

Абонент В |

Користувачі A і B, що беруть участь в обміні інформацією, генерують незалежно один від одного свої випадкові секретні ключі kA і kв (ключі kA і kв - случайні великі цілі числа, які зберігаються користувачами А і В в секреті).

Користувачі А і В обчислюють на підставі своїх секретних ключів відкриті ключі (числа N та g) є загальними для користувачів системи або мережі):

K = gk |

A |

( mod N ) |

K = gk |

( mod N ) |

A |

|

B |

B |

|

Користувачі А і В обмінюються своїми відкритими ключами KA і КB по |

||||

незахищеному каналу |

|

|

||

відправляє В ключ KA |

відправляє A ключ KB |

|||

Користувачі А і В обчислюють загальний сесійний ключ:

Користувачі А і В обчислюють загальний сесійний ключ:

K = ( K |

) k |

(mod N) = ( g k |

)k |

A |

(mod N) |

K’ = ( K |

) k |

(mod N) = ( g k |

)k |

B |

(mod N) |

B |

A |

B |

|

|

A |

B |

A |

|

|

при цьому K = K’, так як ( g kB)kA = ( g kA)kB (mod N) - таким чином, результатом цих дій виявляється загальний сесійний ключ, який є функцією обох секретних ключів - kA і kB.

Унікальність методу Діффі-Хеллмана полягає в тому, що пара абонентів має можливість отримати відоме тільки їм секретне число, передаючи по відкритій мережі відкриті ключі. Після цього абоненти можуть приступити до захисту інформації, що передається, вже відомим перевіреним способом – застосовуючи симетричне шифрування з використанням отриманого розділяємого секрету.

6.3. Метод комплексного захисту конфіденційності і автентичності даних, що передаються.

№ |

Етапи комплексного захисту інформації |

1абонент А підписує повідомлення М за допомогою свого секретного ключа kA, використовуючи стандартний алгоритм цифрового підпису

2абонент А обчислює секретний ключ, що спільно розділяється, K по алгоритму Діффі-Хеллмана зі свого секретного ключа kA і відкритого ключа Кв абонента В

3абонент А зашифровує повідомлення М на отриманому спільно секретному ключі K, що розділяється, використовуючи узгоджений з партнером по обміну алгоритм симетричного шифрування

4абонент В при отриманні зашифрованого повідомлення М обчислює по алгоритму Діффі-Хеллмана секретний ключ K, що спільно розділяється, зі свого секретного ключа kB і відкритого ключа KA абонента A

5  абонент В розшифровує отримане повідомлення М на ключі K

абонент В розшифровує отримане повідомлення М на ключі K

6абонент В перевіряє підпис розшифрованого повідомлення М за допомогою відкритого ключа абонента KA

7. Автентифікація, авторизація, і адміністрування дій користувачів.

Ідентифікатор - інформація, що однозначно ідентифікує суб'єкт в комп'ютерній системі.

Ідентифікація - це процедура розпізнавання користувача по його ідентифікатору (імені).

Автентифікація - процедура перевірки достовірності заявленого користувача, процесу або пристрою.

Авторизація - процедура надання суб'єкту певних повноважень і ресурсів в даній системі.

Адміністрування - це реєстрація дій користувача в мережі, включаючи його спроби доступу до ресурсів.

Пароль – ідентифікатор суб'єкту доступу, що є його (суб'єкта) секретом і використовується в процедурі автентифікації.

Динамічний (одноразовий) пароль - це пароль, який після одноразового застосування ніколи більше не використовується.