KN_6_2013-2014 / СТЕПАНОВ / Захист інформації / Лекції / ZM2

.pdf

Як параметр V для будь-якого з цих перетворень може використовуватися:

-фіксоване число (наприклад, X’ = X + 125);

-число, що отримується з ключа (наприклад, X’ = X + F(K));

-число, що отримується з незалежної частини блоку (наприклад, X2’ = X2 + F(X1)).

Останній варіант використовується в схемі, яка називається мережею Фейстеля (на ім'я її творця).

Послідовність виконуваних над блоком операцій, комбінації перерахованих вище варіантів V самі функції F і складають особливості конкретного симетричного блокового криптоалгоритму.

Характерною ознакою блокових алгоритмів є багатократне і непряме використання матеріалу ключа. Це визначається в першу чергу вимогою неможливості зворотного декодування відносно ключа при відомих початковому і зашифрованому текстах. Для вирішення цього завдання в приведених вище перетвореннях найчастіше використовується не само значення ключа або його частини, а деяка, іноді необоротна функція від матеріалу ключа. Більш того, в подібних перетвореннях один і той же блок або елемент ключа використовується багато разів. Це дозволяє при виконанні умови оборотності функції щодо величини X зробити функцію необоротною щодо ключа K.

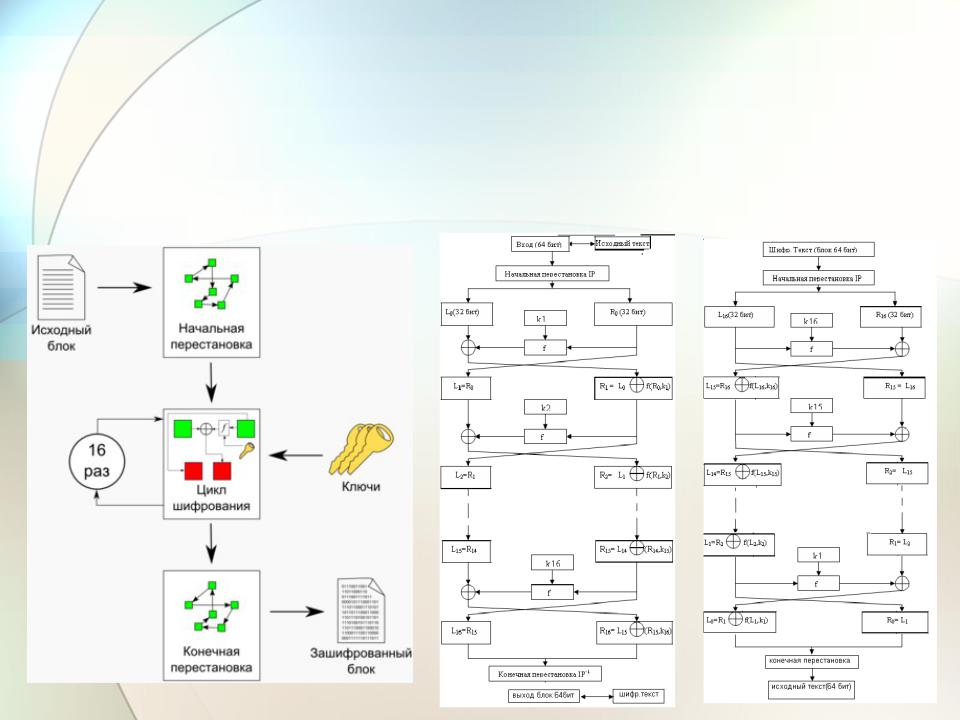

2.1. Алгоритм шифрування DES.

DES (Data Encryption Standard) - симетричний алгоритм шифрування, в якому один ключ використовується як для шифрування, так і для расшифрованія даних. DES розроблений фірмою IBM і затверджений урядом США в 1977 році як офіційний стандарт. DES має блоки по 64 біт і 16 циклову структуру мережі Фейстеля, для шифрування використовує ключ з довжиною 56 біт. Алгоритм використовує комбінацію нелінійних і лінійних перетворень.

Достоїнства :

-використовується тільки один ключ завдовжки 56 біт;

-відносна простота алгоритму забезпечує високу швидкість обробки;

-зашифрувавши повідомлення за допомогою одного пакету програм, для розшифровки можна використовувати будь-який інший пакет програм, відповідний алгоритму DES;

-криптостійкість алгоритму цілком достатня для забезпечення інформаційної безпеки більшості комерційних застосувань.

Недолік:

- низька криптостійкість для використання в державних установах (можливість повного перебору (метод грубої сили) за прийнятний час).

№ |

Тип атакуючого |

Бюджет атакуючого |

Засіб атаки |

Затрати часу |

||

1 |

Хакер |

< 500 $ |

|

|

ПК |

кілька десятків років |

2 |

Невеликі фірми |

< 10 000 |

$ |

|

FPGA |

18 місяців |

3 |

Корпоративні |

< 300 000 |

$ |

|

FPGA |

19 діб |

|

департаменти |

|

ASIC |

3 діб |

||

|

|

|

|

|||

4 |

|

|

|

|

FPGA, ASIC |

13 годин |

|

Великі |

< 10 000 000 |

$ |

супер ЕОМ |

6 хвилин |

|

|

корпорації |

|

|

|||

|

|

|

|

? |

? |

|

|

|

|

|

|

||

2.2. Алгоритм шифрування 3DES.

Triple DES (3DES) - симетричний блоковий шифр, створений Уїтфілдом Діффі, Мартіном Хеллманом і Уолтом Тачманном в 1978 році на основі алгоритму DES, з метою усунення головного недоліку останнього - малої довжини ключа (56 біт), який може бути зламаний методом повного перебору ключа.

Найчастіше використовується варіант шифрування на трьох ключах: відкритий текст шифрується на першому ключі, отриманий шифртекст - на другому ключі і нарешті дані, отримані після другого кроку, шифруються на третьому ключі. Всі три ключі вибираються незалежно один від одного. Загальна довжина ключа 168 біт.

Достоїнства:

-є простим способом усунення недоліків DES; -побудований на основі DES, тому для його реалізації можливо використовувати програми, створені для DES;

-криптостійкість набагато вища - час, потрібний для криптоаналізу 3des, може бути в мільярд разів більше, ніж час, потрібний для розтину DES.

Недолік:

- швидкість роботи 3DES в 3 рази нижча, ніж у DES.

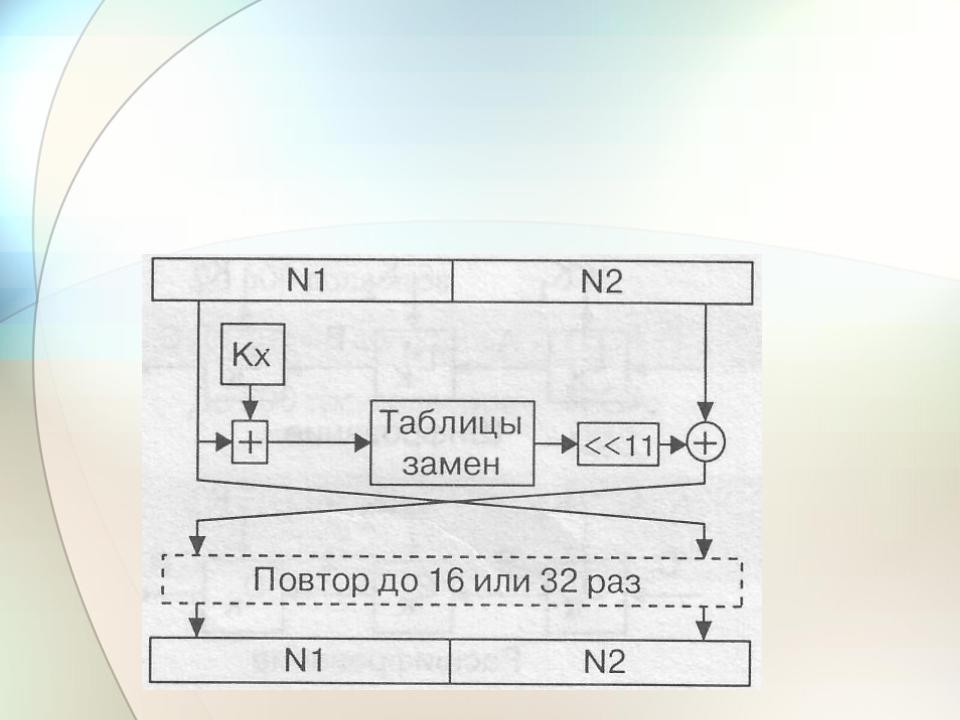

2.3. Стандарт шифрування ГОСТ 28147-89.

ГОСТ 28147-89 - радянський і російський стандарт симетричного шифрування, введений в 1990 році, також є стандартом СНД. Блоковий шифр з 256-бітовим ключем і 32 циклами перетворення, що оперує 64бітовими блоками. Основа алгоритму шифру - Мережа Фейстеля. Базовим режимом шифрування є режим простої заміни (визначені також складніші режими: гамування, гамування із зворотним зв'язком і режим імітовставки).

Достоїнства :

-безперспективність силової атаки;

-ефективність реалізації і відповідно висока швидкодія на сучасних комп'ютерах.

-наявність захисту від нав'язування помилкових даних (вироблення імітовставки) і однаковий цикл шифрування у всіх чотирьох алгоритмах.

Недоліки:

-не можна визначити кріптостойкость алгоритму, не знаючи заздалегідь таблиці замін;

-реалізації алгоритму від різних виробників можуть використовувати різні таблиці замін і можуть бути несумісні між собою; -можливість навмисного надання слабких таблиць замін ліцензіюючими органами РФ;

-потенційна можливість (відсутність заборони в стандарті) використання таблиць заміни, в яких вузли не є перестановками, що може привести до надзвичайного зниження стійкості шифру.

2.4. Американський стандарт шифрування AES.

Advanced Encryption Standard (AES), також відомий як Rijndael - симетричний алгоритм блокового шифрування (розмір блоку 128 біт, ключ 128/192/256 біт), прийнятий як стандарт шифрування урядом США за наслідками конкурсу AES. Цей алгоритм добре проаналізований і зараз широко використовується, як це було з його попередником DES. Національний інститут стандартів і технологій США (англ. National Institute of Standards and Technology, NIST) опублікував специфікацію AES 26 листопада 2001 року після п'ятирічного періоду, в ході якого були створені і оцінені 15 кандидатур. 26 травня 2002 року AES був оголошений стандартом шифрування. За станом на 2006 рік AES є одним з найпоширеніших алгоритмів симетричного шифрування.

Алгоритм AES складається з певної кількості раундів (від 10 до 14 - це залежить від розміру блоку і довжини ключа) і виконує чотири перетворення:

Операція BS (ByteSub)

SR (ShiftRow)

MC (MixColumn)

AK (AddRoundKey)

Опис

таблична заміна кожного байту масиву

таблична заміна кожного байту масиву

зсув рядків масиву (перший рядок без змін, а останні циклічно побайтно зсуваються вліво на фіксоване число байтів, залежне від розміру масиву)

операція над стовпчиками масиву (кожний стовпець за певним правилом умножається на фіксовану матрицю с(х))

додавання ключа (кожен біт масиву складається за модулем 2 з відповідним бітом ключа раунду, який обчислюється з ключа

шифрування)

Достоїнства :

- висока швидкість шифрування як при програмній, так і апаратній реалізації; -вимоги до ресурсів мінімальні, що важливо для його використання у пристроях із обмеженими обчислювальними можливостями.

Недоліки:

- нетрадиційна маловивчена схема алгоритму, яка може скривати скриті уразливості, що можуть проявитись після якогось терміну часу.

2.5. Інші симетричні криптоалгоритми.

Назва

IDEA

RC2

RC5

Blowfish

Blowfish

Рік

1990

1994

1994  1993

1993

Розмір |

Розмір |

|

блоку, |

ключа, |

|

біт |

біт |

|

64 |

128 |

|

64 |

змінний |

|

32,64, |

0-2048 |

|

128 |

||

|

||

64 |

до 448 |

Кількість |

Примітка |

|

проходів |

||

|

за швидкістю не поступається

8DES, а по стійкості перевершує його

|

в 2 рази швидше ніж DES |

|

1-255 |

рекомендовано здійснити 18- |

|

20 проходів |

||

|

||

16 |

швидше ніж DES |

2.6. Режими роботи блочного симетричного алгоритму.

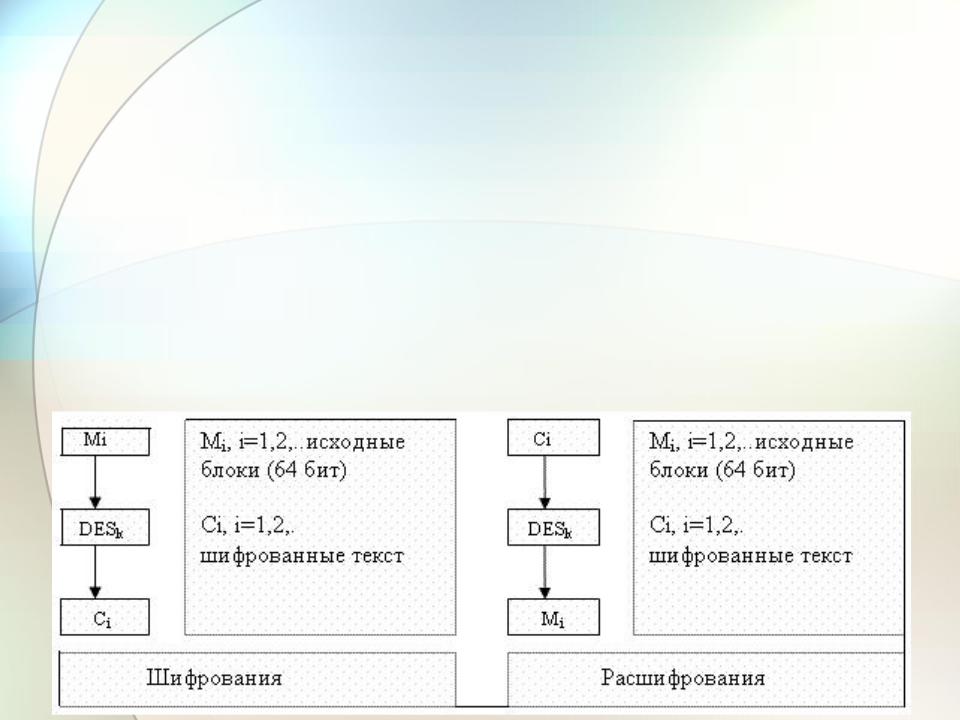

Режими роботи електронна кодова книга (ECB, Electronic Code Book)

Довгий файл розбивають на 64-бітові відрізки (блоки) по 8 байт. Кожен з цих блоків шифрують незалежно з використанням одного і того ж ключа шифрування.

Достоїнства :

-простота реалізації.

-спотворення при передачі одного 64-бітового блоку шифротексту Ci

приводить до спотворення після розшифрування тільки відповідного відкритого блоку Mi, тому такий режим використовується для передачі по

плохим каналам зв'язку.

Недоліки:

- слаба стійкість проти криптоаналітичних атак.