- •Казанский кооперативный институт (филиал) информатика тестовые задания

- •Паспорт

- •Тема 1. Сообщения, данные, сигнал, атрибутивные свойства информации, показатели качества информации, формы представления информации. Системы передачи информации. 4.

- •Тема 2. Меры и единицы количества и объема информации.

- •Тема 3. Позиционные системы счисления.

- •Тема 4. Логические основы эвм.

- •Тема 5. История развития эвм. Понятие и основные виды архитектуры эвм.

- •Тема 6. Состав и назначение основных элементов персонального компьютера, их характеристики.

- •Тема 7. Запоминающие устройства: классификация, принцип работы, основные характеристики.

- •Тема 8. Устройства ввода/вывода данных, их разновидности и основные характеристики.

- •Тема 9. Понятие системного и служебного (сервисного) программного обеспечения: назначение, возможности, структура. Операционные системы.

- •Тема 10. Файловая структура операционных систем. Операции с файлами.

- •Тема 11. Технологии обработки текстовой информации.

- •Тема 12. Электронные таблицы.

- •Тема 13. Основы баз данных и знаний.

- •Тема 14. Системы управления базами данных.

- •Тема 15. Средства электронных презентаций.

- •Тема 16. Технологии обработки графической информации.

- •Тема 17. Сетевые технологии обработки данных.

- •Тема 18. Основы компьютерной коммуникации. Принципы организации и основные топологии вычислительных сетей.

- •Тема 19. Сетевой сервис и сетевые стандарты.

- •Тема 21. Защита информации. Методы защиты информации.

- •Тема 22. Модели решения функциональных и вычислительных задач.

- •Тема 1. Сообщения, данные, сигнал, атрибутивные свойства информации, показатели качества информации, формы представления информации. Системы передачи информации.

- •Тема 2. Меры и единицы количества и объема информации.

- •Тема 12. Электронные таблицы.

- •Тема 13. Основы баз данных и знаний.

- •Тема 14. Системы управления базами данных.

- •Тема 15. Средства электронных презентаций.

- •Тема 16. Технологии обработки графической информации.

- •Тема 17. Сетевые технологии обработки данных.

- •Тема 18. Основы компьютерной коммуникации. Принципы организации и основные топологии вычислительных сетей.

- •Тема 19. Сетевой сервис и сетевые стандарты.

- •Тема 21. Защита информации Методы защиты информации.

- •Тема 22. Модели решения функциональных и вычислительных задач.

Тема 21. Защита информации. Методы защиты информации.

Среди перечисленных программ брандмауэром является…

Outlook

Outpost Firewall

Ethernet

Dr Web

Защита целостности кабельной сети относится к _________ методам защиты информации в сети.

физическим

административным

программным

организационным

По степени воздействия на ресурсы компьютерных систем и сетей вирусы подразделяются на:

Неопасные, Опасные, Очень опасные

Резидентные, Нерезидентные

Сетевые, Файловые, Загрузочные, Файлово - загрузочные

Троянские, черви, Мутанты

По особенностям алгоритма вирусы подразделяются на:

Неопасные, Опасные, Очень опасные

Резидентные, Нерезидентные

Сетевые, Файловые, Загрузочные, Файлово - загрузочные

Троянские, черви, Мутанты

Результатом реализации угроз информационной безопасности может быть…

внедрение дезинформации в периферийные устройства

изменение конфигурации периферийных устройств

несанкционированный доступ к информации

уничтожение устройств ввода-вывода информации

По способу заражения вирусы классифицируются:

Неопасные, Опасные, Очень опасные

Резидентные, Нерезидентные

Сетевые, Файловые, Загрузочные, Файлово - загрузочные

Троянские, черви, Мутанты

Одинаковые ключи для шифрования и дешифрования имеет ______________ криптология.

симметричная

асимметричная

хеширующая

двоичная

В зависимости от среды обитания компьютерные вирусы подразделяются:

Неопасные, Опасные, Очень опасные

Резидентные, Нерезидентные

Сетевые, Файловые, Загрузочные, Файлово - загрузочные

Троянские, черви, Мутанты

Электронно-цифровая подпись позволяет...

удостовериться в истинности отправителя и целостности сообщения

зашифровать сообщение для сохранения его секретности

пересылать сообщение по секретному каналу

восстанавливать поврежденные сообщения

Наиболее эффективным средством для защиты от сетевых атак является...

использование сетевых экранов или Firewal

использование антивирусных программ

посещение только "надежных" Интернет - узлов

использование только сертифицированных программ- браузеров при доступе к сети Интернет

Создание контрольно-пропускного режима на территорию, изготовление и выдача специальных пропусков относится к _________ мерам защиты информации.

физическим

административным

программным

организационным

Из перечисленного к средствам компьютерной защиты информации относятся:

а) пароли доступа

б) дескрипторы

в) установление прав доступа

г) запрет печати

а, в

в, г

а, г

б, г

Тема 22. Модели решения функциональных и вычислительных задач.

Информационная модель родословной собаки – это…

двоичное дерево

сетевая модель

нейронная сеть

семантическая сеть

Результатом процесса формализации является _________ модель.

вербальная

описательная

математическая

материальная

Модель – это совокупность свойств и отношений между ее компонентами, отражающая...

все стороны изучаемого объекта, процесса или явления

некоторые стороны изучаемого объекта, процесса или явления

процесс, в котором участвует объект

существенные стороны изучаемого объекта, процесса или явления

Для моделирования работы Интернет используется __________ структурная информационная модель.

табличная

сетевая

иерархическая

статическая

Модели с учетом фактора времени подразделяются на …

универсальные – специальные

статические – динамические

ментальные – реальные

детерминированные – стохастические

Моделью Земли, используемой для определения законов ее движения вокруг Солнца, является…

глобус

материальная точка

черный ящик

шар

Представление файлов и каталогов является __________ моделью.

иерархической информационной

сетевой информационной

алгоритмической

табличной информационной

Модель может быть построена...

для любого объекта, явления или процесса

только для объекта или явления

только для объекта или процесса

только для объекта

Метод познания, который заключается в исследовании объекта по его модели, называют…

адаптацией

моделированием

логическим выводом

визуализацией

Для одного объекта…

из всех построенных моделей только одна может быть адекватной

могут быть построены только две модели: аналитическая и имитационная

может быть построено несколько моделей

не может существовать больше одной модели

В отношении «объект - модель» находятся понятия...

микромир - механика

дом - план комнат

книга - абзац

знания - оценка

Пара понятий «молекула – атом» описывается отношением...

целое – часть

общее - частное

объект – модель

объект – субъект

Модель и моделируемый объект должны быть неотличимы по ____________ признакам, которые выбираются исследователем в зависимости от цели и. задачи исследования.

различным

существенным

несущественным

всем

Процесс построения модели, как правило, предполагает описание ___________ свойств объекта моделирования.

существенных

всех

пространственных

существующих

К основным классам моделей (по способу отражения свойств объекта) относят…

территориальные

предметные

социальные

медико-биологические

Программные комплексы, аккумулирующие знания специалистов и тиражирующие их эмпирический опыт для решения задач прогнозирования, принятия решений и обучения, называются…

аналитическими моделями

операционными системами

экспертными системами

системами управления базами данных

Описание объекта как совокупности элементов, ранжированных по уровням таким образом, что элементы нижнего уровня входят в состав элементов более высокого уровня, называется_______________ информационной моделью.

графической

табличной

сетевой

иерархической

Информационной моделью является

формула расчета сопротивления при последовательно-параллельном соединении

робот-футболист

масштабная модель самолета

алгоритм работы системы виброзащиты

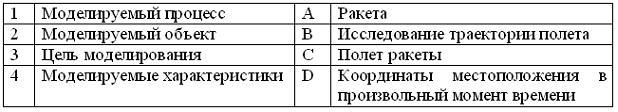

Правильный порядок установления соответствия в таблице моделирования

имеет

вид...

имеет

вид...

1С 2А 3В 4D

1D 2C 3A 4B

1D 2A 3C 4B

1C 2D 3B 4A

Верное соответствие для представленной таблицы моделирования:

имеет вид...

1С 2А 3В 4D

1D 2A 3C 4B

1D 2C 3A 4B

1C 2D 3B 4A

Материальный или абстрактный заменитель объекта, отражающий его существенные характеристики, называется...

прообразом

образцом

моделью

представлением

Метод Монте-Карло относится к методам __________ моделирования.

аналитического

логического

статистического

графического

На рисунке

представлена

______ информационная модель.

представлена

______ информационная модель.

иерархическая

реляционная

смешанная

сетевая

На рисунке представлена древовидная иерархическая модель.

Узлы

с номерами 5, 6, 8, 9, 10, 12, 13, 14 называются

...

Узлы

с номерами 5, 6, 8, 9, 10, 12, 13, 14 называются

...

стволами

листьями

корнями

ветвями

Ответы на задания.