- •Парадигма информационных рисков доц. Завгородний в.И., Финакадемия

- •Введение

- •Сущность понятия «риск»

- •Понятие информационного риска

- •Место информационных рисков в таксономии экономических рисков

- •Заключение

- •Литература

- •It-риски можно разделить на две категории:

- •Глава 2. Основы защиты информации

- •2.1. Информационная безопасность и её составляющие

- •2.2. Угрозы безопасности информации в компьютерных системах

- •2.3. Методы защиты информации

- •2.3.1. Профилактика заражения вирусами компьютерных систем

- •2.3.2. Порядок действий пользователя при обнаружении заражения вирусами компьютерной системы

- •2.3.3. Особенности защиты информации в базах данных

- •2.4. Законодательные акты рф, регулирующие правовые отношения в сфере информационной безопасности и защиты государственной тайны

- •Вопросы для самоконтроля

- •2.3. Методы защиты информации

- •2.3.1. Профилактика заражения вирусами компьютерных систем

- •2.3.2. Порядок действий пользователя при обнаружении заражения вирусами компьютерной системы

- •2.3.3. Особенности защиты информации в базах данных

- •Компьютерная безопасность. Как выбрать средство защиты информации?

- •4. Вди аналізу ризиків проектів Анализ рисков при реализации проектов

- •Типы рисков в информационном проекте

- •Идентификация рисков

- •Оформление таблицы рисков проекта

- •Расчет уровня рисков и их влияния

- •Снижение потерь

- •Оформление плана противодействия рискам

- •5. Основні перспективні напрями розвитку інформаційних технологій.

- •Ахиллесова пята

- •Востребованные технологии защиты

- •Заключение

- •Что нас ждёт в будущем: процветание или прозябание?

- •Internet 2

- •6. Оцінка ризиків

- •7. Технічні, прикладні, системні програмні засоби підтримки та захисту інфомацї

- •Компьютерная безопасность. Прикладной уровень защиты информации. Постановка и решение задачи в общем виде

- •Средства защиты информации

- •[Править] Программные средства защиты информации

- •[Править] Аппаратные средства защиты информации

- •[Править] Технические средства защиты информации

- •1.Основні та допоміжні активи

- •Информационная безопасность

- •[Править] Сущность понятия «информационная безопасность» [править] Содержание понятия

- •[Править] Стандартизированныеопределения(для дцтд4-1)

- •[Править] Существенные признаки понятия

- •[Править] Рекомендации по использованию терминов (Рекомендации Комиссаровой)

- •[Править] Объём (реализация) понятия «информационная безопасность»

- •[Править] Нормативные документы в области информационной безопасности

- •[Править] Органы (подразделения), обеспечивающие информационнуюбезопасность

- •[Править] Организационно-технические и режимные меры и методы

- •[Править] Программно-технические способы и средства обеспечения информационной безопасности

- •[Править] Организационная защита объектов информатизации

- •[Править] Гражданско-правовая ответственность за нарушения информационной безопасности сайтов сети Интернет

- •[Править] Исторические аспекты возникновения и развития информационной безопасности

- •[Править] Примечания

- •[Править] См. Также

- •[Править] Ссылки

- •[Править] Профильные периодические издания

- •[Править] Специализированные порталы

- •[Править] Литература

- •Средства защиты информации

- •[Править] Программные средства защиты информации

- •[Править] Аппаратные средства защиты информации

- •[Править] Технические средства защиты информации

- •[Править] См. Также

5. Основні перспективні напрями розвитку інформаційних технологій.

|

|

|

Проект государственной программы Российской Федерации «Информационное общество (2011 - 2020 годы)» разработан по поручению Председателя Правительства Российской Федерации В.В. Путина. Разработчиками проекта государственной программы Российской Федерации «Информационное общество (2011 - 2020 годы)» являются Министерство связи и массовых коммуникаций Российской Федерации, Министерство экономического развития Российской Федерации. Ответственным исполнителем государственной программы является Министерство связи и массовых коммуникаций Российской Федерации. Проект государственной программы разработан во исполнение Стратегии развития информационного общества в Российской Федерации (распоряжение Президента Российской Федерации № Пр-212 от 07 февраля 2008 г.) и базируется на ряде нормативных документов, определивших направления развития Российской Федерации на среднесрочную и долгосрочную перспективу, в том числе в части распространения информационно-коммуникационных технологий: Концепция долгосрочного социально-экономического развития Российской Федерации на период до 2020 года (распоряжение Правительства Российской Федерации от 17 ноября 2008 г. № 1662); Основные направления деятельности Правительства Российской Федерации на период до 2012 года (распоряжение Правительства Российской Федерации от 17 ноября 2008 г. № 1663); Федеральная целевая программа «Электронная Россия (2002-2010 годы)», утвержденная постановлением Правительства Российской Федерации от 28 января 2002 г. № 65. Плана перехода на предоставление государственных услуг и исполнение государственных функций в электронном виде федеральными органами исполнительной власти, утвержденный распоряжением Правительства Российской Федерации от 17 октября 2009 г. № 1555. В соответствии с поручением Председателя Правительства Российской Федерации В.В. Путина от 11 июня 2009 г. Министерство связи и массовых коммуникаций Российской Федерации разработало и представило в Правительство Российской Федерации проект долгосрочной целевой программы «Информационное общество (2011 - 2018 годы)». В процессе согласования проекта Программы, проработки структуры мероприятий и целевых показателей заинтересованными федеральными органами исполнительной власти были внесены предложения по изменению подхода формирования мероприятий Программы в соответствии с функционально-ведомственной группировкой расходов и переходу на формирование мероприятий, сгруппированных по принципу достижения конкретных результатов для определенных групп потребителей. Такой подход позволяет определить долгосрочные стратегические приоритеты реализации Программы, наиболее эффективно реализовать мероприятия и повысить результативность Программы. В процессе обсуждения также было признано целесообразным определить период реализации Программы до 2020 года. Для создания эффективного механизма управления, финансирования и реализации мероприятий Программы, а также во исполнение решений по итогам совещания у Председателя Правительства Российской Федерации В.В. Путина от 6 апреля 2010 г., было определено целесообразным организовать решение задач по развитию информационного общества в Российской Федерации в форме государственной программы. В соответствии с определенной в Стратегии развития информационного общества в Российской Федерации целью формирования и развития информационного общества государственная программа рассматривается как платформа для решения задач более высокого уровня - модернизации экономики и общественных отношений, обеспечение конституционных прав граждан, высвобождения ресурсов для личностного развития. Цель государственной программы - получение гражданами и организациями преимуществ от применения информационных и телекоммуникационных технологий за счет обеспечения равного доступа к информационным ресурсам, развития цифрового контента, применения инновационных технологий, радикального повышения эффективности государственного управления при обеспечении безопасности в информационном обществе. Для достижения цели государственной программы сформированы шесть подпрограмм: I. Качество жизни граждан и условия развития бизнеса. II. Электронное государство и эффективность государственного управления. III. Российский рынок информационных и телекоммуникационных технологий. IV. Базовая инфраструктура информационного общества. V. Безопасность в информационном обществе. VI. Цифровой контент и культурное наследие. Для каждой подпрограммы определены единая задача и совокупность подзадач. Задачами и подзадачами Программы являются: 1. Повышение качества жизни граждан и улучшение условий развития бизнеса: - развитие сервисов для упрощения процедур взаимодействия общества и государства с использованием информационных технологий, - перевод государственных и муниципальных услуг в электронный вид, - развитие инфраструктуры доступа к сервисам электронного государства, - создание и развитие инновационных высокотехнологичных сервисов, - повышение открытости деятельности органов государственной и судебной власти, - создание системы электронного учета оказания медицинских услуг и ведения медицинской карты пациента в электронном виде, - развитие инновационных инфокоммуникационных сервисов для повышения качества оказания услуг в области образования и науки - развитие инновационных высокотехнологичных сервисов в области цифрового контента и культуры. 2. Электронное государство и повышение эффективности государственного управления: - формирование единого пространства юридической значимости электронного взаимодействия, - создание и развитие государственных межведомственных информационно-управляющих систем, создание единой системы информационных объектов, справочников и классификаторов, используемых в государственных (муниципальных) информационных системах, - повышение эффективности внедрения средств ИКТ на уровне субъектов Российской Федерации и муниципальных образований (формирование «Электронных регионов» и «Электронных муниципалитетов»), - создание инфраструктуры пространственных данных Российской Федерации, - предоставление регламентированного доступа к материалам НИОКР, - обеспечение перевода в электронный вид государственной учетной деятельности. - создание и развитие специальных информационных и информационно-технологических систем обеспечения деятельности органов государственной власти и управления, включая защищенные сегмент сети Интернет и межведомственный электронный документооборот 3. Развитие российского рынка информационных и телекоммуникационных технологий, обеспечение перехода к цифровой экономике: - стимулирование отечественных разработок в области ИКТ, - развитие науки, технологий, техники и подготовки квалифицированных кадров в сфере информационных и телекоммуникационных технологий, обеспечение конкурентоспособности России, развитие экономики и финансовой сферы с помощью средств ИКТ, - формирование и развитие социально-экономической статистики, наиболее востребованной различными участниками информационного общества, - развитие сети высокотехнологичных технопарков. 4. Преодоление «цифрового разрыва» и создание базовой инфраструктуры информационного общества: - развитие телерадиовещания, - развитие базовой инфраструктуры информационного общества, - повышение готовности населения и бизнеса к возможностям информационного общества, - обучение использованию современных информационно-коммуникационных технологий, - популяризация возможностей и преимуществ информационного общества. 5. Обеспечение безопасности в информационном обществе: - противодействие использованию потенциала информационных и телекоммуникационных технологий в целях угрозы национальным интересам Российской Федерации, - обеспечение технологической независимости в отрасли ИКТ, - развитие технологий защиты информации, обеспечивающих неприкосновенность частной жизни, личной и семейной тайны, а также безопасность информации ограниченного доступа, - обеспечение суверенности права Российской Федерации в информационном обществе. 6. Развитие цифрового контента и сохранение культурного наследия: - сохранение культуры многонационального наследия народов Российской Федерация, - обеспечение сохранности объектов культурного наследия с одновременным увеличением проникновения объектов науки, культуры, искусства в повседневную жизнь граждан за счет оцифровки данных, развития средств обработки и предоставления удаленного доступа к цифровому контенту, - развитие средств обработки цифрового контента. Мероприятия государственной программы финансируются за счет следующих источников: федеральный бюджет, консолидированные бюджеты субъектов Федерации, внебюджетные средства. Объем финансирования Программы в 2011 - 2020 годах составляет: непосредственные расходы Программы (расходные обязательства, обусловленные принятием Программы) - 88,03 млрд. рублей (2011 год - 3,1 млрд. рублей, 2012 год - 3,1 млрд. рублей, 2013 год - 3,1 млрд. рублей, 2014 - 2020 годы - 78,73 млрд. рублей; расходы федерального бюджета на развитие ИКТ в субъектах РФ - до 1 млрд. рублей ежегодно, в том числе в рамках реализации региональных программ по повышению эффективности бюджетных расходов, софинансируемых из федерального бюджета; справочно: тематические расходы в 2011 - 2020 годах - расходные обязательства, вытекающие из иных нормативно-правовых актов, которые соответствуют задачам формирования информационного общества: расходы федерального бюджета (тематические расходы главных распорядителей средств федерального бюджета) ориентировочно составят порядка 120 млрд. рублей ежегодно (данные предварительно определены на основе постановления Правительства Российской Федерации от 24 мая 2010 года №365); расходы бюджетов субъектов Российской Федерации ориентировочно составят до 50 млрд. рублей ежегодно (данные предварительно определены на основе распоряжения Правительства Российской Федерации от 3 июля 2007 года №871-р); расходы из внебюджетных источников ориентировочно составят не менее 200 млрд. рублей ежегодно (данные предварительно определены на основе анализа развития отрасли ИКТ). В результате выполнения государственной программы будет создан широкий спектр возможностей использования информационно-коммуникационных технологий в производственных, научных, образовательных, социальных целях. Эти возможности будут доступны для любого гражданина, вне зависимости от его возраста, состояния здоровья, региона проживания и любых других характеристик. Возможности использования информационных и телекоммуникационных технологий обеспечиваются за счет создания соответствующей инфраструктуры, обеспечение цифрового контента и подготовки пользователей. Эффекты, возникающие при использовании информационных и телекоммуникационных технологий в различных сферах деятельности, в конечном итоге, повлияют на повышение качества жизни граждан вне зависимости от их возраста, состояния здоровья, региона проживания, на возможность и условия работы, повышение производительности труда и конкурентоспособности российских товаров, на уровень ведения диалога между народами и странами. |

----------------

разработка

политики информационной безопасности

предприятия

Большинство

директоров служб автоматизации (CIO) и

информационной безопасности (CISO)

российских компаний наверняка задавалось

вопросом: «Как разработать эффективную

политику информационной безопасности

для определения перспектив развития

компании?». Давайте попробуем найти

ответ на этот актуальный вопрос.

Темпы

развития современных информационных

технологий значительно опережают темпы

разработки рекомендательной и

нормативно-правовой базы руководящих

документов, действующих на территории

России. Поэтому решение вопроса об

разработке эффективной политики

информационной безопасности на

современном предприятии обязательно

связано с проблемой выбора критериев

и показателей защищенности, а также

эффективности корпоративной системы

защиты информации. Вследствие этого, в

дополнение к требованиям и рекомендациям

стандартов, Конституции, законам и иным

руководящим документам приходится

использовать ряд международных

рекомендаций. В том числе адаптировать

к отечественным условиям и применять

на практике методики международных

стандартов, таких, как ISO 17799, ISO 9001, ISO

15408, BSI, COBIT, ITIL и другие, а также использовать

методики управления информационными

рисками в совокупности с оценками

экономической эффективности инвестиций

в обеспечение защиты информации

предприятия. Современные методики

управления рисками позволяют решить

ряд задач перспективного стратегического

развития современного предприятия.

Во-первых, количественно оценить текущий

уровень информационной безопасности

предприятия, что потребует выявления

рисков на правовом, организационно-управленческом,

технологическом, а также техническом

уровнях обеспечения защиты

информации.

Во-вторых разработать

политику безопасности и планы

совершенствования корпоративной системы

защиты информации для достижения

приемлемого уровня защищенности

информационных активов компании. Для

этого необходимо:

- обосновать и

произвести расчет финансовых вложений

в обеспечение безопасности на основе

технологий анализа рисков, соотнести

расходы на обеспечение безопасности с

потенциальным ущербом и вероятностью

его возникновения;

- выявить и провести

первоочередное блокирование наиболее

опасных уязвимостей до осуществления

атак на уязвимые ресурсы;

- определить

функциональные отношения и зоны

ответственности при взаимодействии

подразделений и лиц по обеспечению

информационной безопасности компании,

создать необходимый пакет

организационно-распорядительной

документации;

- разработать и согласовать

со службами организации, надзорными

органами проект внедрения необходимых

комплексов защиты, учитывающий современный

уровень и тенденции развития информационных

технологий;

- обеспечить поддержание

внедренного комплекса защиты в

соответствии с изменяющимися условиями

работы организации, регулярными

доработками организационно-распорядительной

документации, модификацией технологических

процессов и модернизацией технических

средств защиты.

Решение названных

задач открывает новые широкие возможности

перед должностными лицами разного

уровня.

Руководителям верхнего

звена это поможет объективно и независимо

оценить текущей уровень информационной

безопасности компании, обеспечить

формирование единой стратегии

безопасности, рассчитать, согласовать

и обосновать необходимые затраты на

защиту компании. На основе полученной

оценки начальники отделов и служб смогут

выработать и обосновать необходимые

организационные меры (состав и структуру

службы информационной безопасности,

положение о коммерческой тайне, пакет

должностных инструкций и инструкции

действия в нештатных ситуациях). Менеджеры

среднего звена смогут обоснованно

выбрать средства защиты информации, а

также адаптировать и использовать в

своей работе количественные показатели

оценки информационной безопасности,

методики оценки и управления безопасностью

с привязкой к экономической эффективности

компании.

Практические рекомендации

по нейтрализации и локализации выявленных

уязвимостей системы, полученные в

результате аналитических исследований,

помогут в работе над проблемами

информационной безопасности на разных

уровнях и, что особенно важно, определить

основные зоны ответственности, в том

числе материальной, за ненадлежащее

использование информационных активов

компании. При определении масштабов

материальной ответственности за ущерб,

причиненный работодателю, в том числе

разглашением коммерческой тайны, следует

руководствоваться соответсвующими

положениями Трудового кодекса.

современные

методики разработки политик

безопасности

Целями

защиты информации являются: предотвращение

утечки, хищения, утраты, искажения,

подделки информации; предотвращение

несанкционированных действий по

уничтожению, модификации, искажению,

копированию, блокированию информации;

предотвращение других форм незаконного

вмешательства в информационные ресурсы

и информационные системы.

Главная

цель любой системы информационной

безопасности заключается в обеспечении

устойчивого функционирования объекта:

предотвращении угроз его безопасности,

защите законных интересов владельца

информации от противоправных посягательств,

в том числе уголовно наказуемых деяний

в рассматриваемой сфере отношений,

предусмотренных Уголовным кодексом,

обеспечении нормальной производственной

деятельности всех подразделений объекта.

Другая задача сводится к повышению

качества предоставляемых услуг и

гарантий безопасности имущественных

прав и интересов клиентов. Для этого

необходимо:

- отнести информацию к

категории ограниченного доступа

(служебной тайне);

- прогнозировать и

своевременно выявлять угрозы безопасности

информационным ресурсам, причины и

условия, способствующие нанесению

финансового, материального и морального

ущерба, нарушению его нормального

функционирования и развития;

- создать

условия функционирования с наименьшей

вероятностью реализации угроз безопасности

информационным ресурсам и нанесения

различных видов ущерба;

- создать

механизм и условия оперативного

реагирования на угрозы информационной

безопасности и проявления негативных

тенденций в

функционировании,

эффективное пресечение посягательств

на ресурсы на основе правовых,

организационных и технических мер и

средств обеспечения безопасности;

-

создать условия для максимально

возможного возмещения и локализации

ущерба, наносимого неправомерными

действиями физических и юридических

лиц, и тем самым ослабить возможное

негативное влияние последствий нарушения

информационной безопасности.

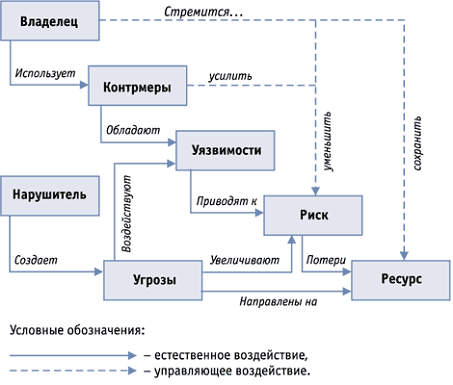

При

разработке политики безопасности можно

использовать следующую модель (рис. 1),

основанную на адаптации Общих Критериев

(ISO 15408) и проведении анализа риска (ISO

17799). Эта модель соответствует специальным

нормативным документам по обеспечению

информационной безопасности, принятым

в Российской Федерации, международному

стандарту ISO/IEC 15408 «Информационная

технология – методы защиты – критерии

оценки информационной безопасности»,

стандарту ISO/IEC 17799 «Управление

информационной безопасностью».

Рис.

1. Модель построения корпоративной

системы защиты информации.

Представленная

модель – это совокупность объективных

внешних и внутренних факторов и их

влияние на состояние информационной

безопасности на объекте и на сохранность

материальных или информационных

ресурсов.

Рассматриваются следующие

объективные факторы:

- угрозы

информационной безопасности,

характеризующиеся вероятностью

возникновения и вероятностью реализации;

-

уязвимости информационной системы или

системы контрмер (системы информационной

безопасности), влияющие на вероятность

реализации угрозы; - риск – фактор,

отражающий возможный ущерб организации

в результате реализации угрозы

информационной безопасности: утечки

информации и ее неправомерного

использования (риск в конечном итоге

отражает вероятные финансовые потери

– прямые или косвенные).

Для создания

эффективной политики безопасности

предполагается первоначально провести

анализ рисков в области информационной

безопасности. Затем определить оптимальный

уровень риска для предприятия на основе

заданного критерия. Политику безопасности

и соответствующую корпоративную систему

защиты информации предстоит построить

таким образом, чтобы достичь заданного

уровня риска.

Предлагаемая методика

разработки политики информационной

безопасности современного предприятия

позволяет полностью проанализировать

и документально оформить требования,

связанные с обеспечением информационной

безопасности, избежать расходов на

излишние меры безопасности, возможные

при субъективной оценке рисков, оказать

помощь в планировании и осуществлении

защиты на всех стадиях жизненного цикла

информационных систем, обеспечить

проведение работ в сжатые сроки,

представить обоснование для выбора мер

противодействия, оценить эффективность

контрмер, сравнить различные варианты

контрмер.

В ходе работ должны быть

установлены границы исследования. Для

этого необходимо выделить ресурсы

информационной системы, для которых в

дальнейшем будут получены оценки рисков.

При этом предстоит разделить рассматриваемые

ресурсы и внешние элементы, с которыми

осуществляется взаимодействие. Ресурсами

могут быть средства вычислительной

техники, программное обеспечение,

данные, а также информационные ресурсы

– отдельные документы и отдельные

массивы документов, документы и массивы

документов в информационных системах

(библиотеках, архивах, фондах, банках

данных, других информационных системах).

Примерами внешних элементов являются

сети связи, внешние сервисы и т.п.

При

построении модели будут учитываться

взаимосвязи между ресурсами. Например,

выход из строя какого-либо оборудования

может привести к потере данных или

выходу из строя другого критически

важного элемента системы. Подобные

взаимосвязи определяют основу построения

модели организации с точки зрения

ИБ.

Эта модель, в соответствии с

предлагаемой методикой, строится

следующим образом: для выделенных

ресурсов определяется их ценность, как

с точки зрения ассоциированных с ними

возможных финансовых потерь, так и с

точки зрения ущерба репутации организации,

дезорганизации ее деятельности,

нематериального ущерба от разглашения

конфиденциальной информации и т.д. Затем

описываются взаимосвязи ресурсов,

определяются угрозы безопасности и

оцениваются вероятности их реализации.

На

основе построенной модели можно

обоснованно выбрать систему контрмер,

снижающих риски до допустимых уровней

и обладающих наибольшей ценовой

эффективностью. Частью системы контрмер

будут рекомендации по проведению

регулярных проверок эффективности

системы защиты.

Обеспечение повышенных

требований к ИБ предполагает соответствующие

мероприятия на всех этапах жизненного

цикла информационных технологий.

Планирование этих мероприятий производится

по завершении этапа анализа рисков и

выбора контрмер. Обязательной составной

частью этих планов является периодическая

проверка соответствия существующего

режима ИБ политике безопасности,

сертификация информационной системы

(технологии) на соответствие требованиям

определенного стандарта безопасности.

По

завершении работ, можно будет определить

меру гарантии безопасности информационной

среды, основанную на оценке, с которой

можно доверять информационной среде

объекта. Данный подход предполагает,

что большая гарантия следует из применения

больших усилий при проведении оценки

безопасности. Адекватность оценки

основана на вовлечении в процесс оценки

большего числа элементов информационной

среды объекта, глубине, достигаемой за

счет использования при проектировании

системы обеспечения безопасности

большего числа проектов и описаний

деталей выполнения, строгости, которая

заключается в применении большего числа

инструментов поиска и методов, направленных

на обнаружение менее очевидных уязвимостей

или на уменьшение вероятности их

наличия.

заключение

Важно

помнить, что прежде чем внедрять

какие-либо решения по защите информации

необходимо разработать политику

безопасности, адекватную целям и задачам

современного предприятия. В частности,

политика безопасности должна описывать

порядок предоставления и использования

прав доступа пользователей, а также

требования отчетности пользователей

за свои действия в вопросах безопасности.

Система информационной безопасности

(СИБ) окажется эффективной, если она

будет надежно поддерживать выполнение

правил политики безопасности, и наоборот.

Этапы построения политики безопасности

– это внесение в описание объекта

автоматизации структуры ценности и

проведение анализа риска, и определение

правил для любого процесса пользования

данным видом доступа к ресурсам объекта

автоматизации, имеющим данную степень

ценности. При этом политику безопасности

желательно оформить в виде отдельного

документа и утвердить руководством

предприятия.

Рис.

1. Модель построения корпоративной

системы защиты информации.

Представленная

модель – это совокупность объективных

внешних и внутренних факторов и их

влияние на состояние информационной

безопасности на объекте и на сохранность

материальных или информационных

ресурсов.

Рассматриваются следующие

объективные факторы:

- угрозы

информационной безопасности,

характеризующиеся вероятностью

возникновения и вероятностью реализации;

-

уязвимости информационной системы или

системы контрмер (системы информационной

безопасности), влияющие на вероятность

реализации угрозы; - риск – фактор,

отражающий возможный ущерб организации

в результате реализации угрозы

информационной безопасности: утечки

информации и ее неправомерного

использования (риск в конечном итоге

отражает вероятные финансовые потери

– прямые или косвенные).

Для создания

эффективной политики безопасности

предполагается первоначально провести

анализ рисков в области информационной

безопасности. Затем определить оптимальный

уровень риска для предприятия на основе

заданного критерия. Политику безопасности

и соответствующую корпоративную систему

защиты информации предстоит построить

таким образом, чтобы достичь заданного

уровня риска.

Предлагаемая методика

разработки политики информационной

безопасности современного предприятия

позволяет полностью проанализировать

и документально оформить требования,

связанные с обеспечением информационной

безопасности, избежать расходов на

излишние меры безопасности, возможные

при субъективной оценке рисков, оказать

помощь в планировании и осуществлении

защиты на всех стадиях жизненного цикла

информационных систем, обеспечить

проведение работ в сжатые сроки,

представить обоснование для выбора мер

противодействия, оценить эффективность

контрмер, сравнить различные варианты

контрмер.

В ходе работ должны быть

установлены границы исследования. Для

этого необходимо выделить ресурсы

информационной системы, для которых в

дальнейшем будут получены оценки рисков.

При этом предстоит разделить рассматриваемые

ресурсы и внешние элементы, с которыми

осуществляется взаимодействие. Ресурсами

могут быть средства вычислительной

техники, программное обеспечение,

данные, а также информационные ресурсы

– отдельные документы и отдельные

массивы документов, документы и массивы

документов в информационных системах

(библиотеках, архивах, фондах, банках

данных, других информационных системах).

Примерами внешних элементов являются

сети связи, внешние сервисы и т.п.

При

построении модели будут учитываться

взаимосвязи между ресурсами. Например,

выход из строя какого-либо оборудования

может привести к потере данных или

выходу из строя другого критически

важного элемента системы. Подобные

взаимосвязи определяют основу построения

модели организации с точки зрения

ИБ.

Эта модель, в соответствии с

предлагаемой методикой, строится

следующим образом: для выделенных

ресурсов определяется их ценность, как

с точки зрения ассоциированных с ними

возможных финансовых потерь, так и с

точки зрения ущерба репутации организации,

дезорганизации ее деятельности,

нематериального ущерба от разглашения

конфиденциальной информации и т.д. Затем

описываются взаимосвязи ресурсов,

определяются угрозы безопасности и

оцениваются вероятности их реализации.

На

основе построенной модели можно

обоснованно выбрать систему контрмер,

снижающих риски до допустимых уровней

и обладающих наибольшей ценовой

эффективностью. Частью системы контрмер

будут рекомендации по проведению

регулярных проверок эффективности

системы защиты.

Обеспечение повышенных

требований к ИБ предполагает соответствующие

мероприятия на всех этапах жизненного

цикла информационных технологий.

Планирование этих мероприятий производится

по завершении этапа анализа рисков и

выбора контрмер. Обязательной составной

частью этих планов является периодическая

проверка соответствия существующего

режима ИБ политике безопасности,

сертификация информационной системы

(технологии) на соответствие требованиям

определенного стандарта безопасности.

По

завершении работ, можно будет определить

меру гарантии безопасности информационной

среды, основанную на оценке, с которой

можно доверять информационной среде

объекта. Данный подход предполагает,

что большая гарантия следует из применения

больших усилий при проведении оценки

безопасности. Адекватность оценки

основана на вовлечении в процесс оценки

большего числа элементов информационной

среды объекта, глубине, достигаемой за

счет использования при проектировании

системы обеспечения безопасности

большего числа проектов и описаний

деталей выполнения, строгости, которая

заключается в применении большего числа

инструментов поиска и методов, направленных

на обнаружение менее очевидных уязвимостей

или на уменьшение вероятности их

наличия.

заключение

Важно

помнить, что прежде чем внедрять

какие-либо решения по защите информации

необходимо разработать политику

безопасности, адекватную целям и задачам

современного предприятия. В частности,

политика безопасности должна описывать

порядок предоставления и использования

прав доступа пользователей, а также

требования отчетности пользователей

за свои действия в вопросах безопасности.

Система информационной безопасности

(СИБ) окажется эффективной, если она

будет надежно поддерживать выполнение

правил политики безопасности, и наоборот.

Этапы построения политики безопасности

– это внесение в описание объекта

автоматизации структуры ценности и

проведение анализа риска, и определение

правил для любого процесса пользования

данным видом доступа к ресурсам объекта

автоматизации, имеющим данную степень

ценности. При этом политику безопасности

желательно оформить в виде отдельного

документа и утвердить руководством

предприятия.

------------

|

Защита информации – взгляд в будущее |

|

|

Дата:

24.03.2004

|

| ||

|---|---|---|---|---|

|

|

| |||

|

|

| |||

|

|

| |||

|

|

| |||

|

|

| |||

|

|

|

|

|

|

|

|

|

0Share

|

Автор: (нет данных)

Размер: 0 кб

Скачать:

В настоящее время проблемами информационной безопасности озабочены практически все: силовые структуры, органы власти, коммерческие и государственные предприятия. Уже давно на языке натер мозоль тезис «Кто владеет информацией – тот владеет миром». А желающих порулить на троне, как известно, всегда хватало. Судя по современному американскому кинематографу (да и наши уже не шибко отставать стараются) – сегодня и завтра - мы живем в мире, где практически идет война. Злобные хакеры, купленные мерзкими террористами, крушат Интернет направо и налево, походя похищая миллионы долларов (чего мелочиться-то), с помощью вирусов взрывают мониторы у несчастных юзеров, проникают по сети в любой компьютер, даже выключенный из розетки, и так далее. И только славные парни, твердо держащие палец на кнопке Esc, способны спасти мир от глобальной катастрофы. На самом деле, ситуация не настолько смертельна, но все равно, заставляет задуматься о перспективах завтрашнего дня в свете развития современных информационных технологий, поскольку, благодаря им, темпы «гонки вооружений» в реальных битвах за информацию нарастают из года в год. Статистику не обманешь. Недаром, даже в уважаемый Уголовный кодекс РФ были внесены статьи о преступлениях в сфере компьютерной информации. И если отталкиваться от фактов, то пока получается, что с защитой у нас не очень, так как при применяемых сегодня подходах «броня» все более и более отстает от «снаряда». В рамках данной статьи автор хотел бы рассмотреть существующую ситуацию, и поискать хотя бы один из вероятных путей выхода из приближающегося кризиса. 1. И так, чем характерен наступивший век? Тем что технократическое развитие цивилизации идет уже не семимильными, а семидесятимильными шагами. Не даром XXI век называют веком высоких технологий. Давайте попробуем отследить к каким результатам подобралась современная цивилизация в области хранения, обработки и передачи информации. Миниатюризация. Словом «Нанотехнологии» сегодня можно удивить только бабушку - пенсионерку. Свыше сорока миллионов транзисторов на кристаллах площадью в несколько десятков квадратных миллиметров! А если туда еще добавить тысячи резисторов, диодов, конденсаторов и дросселей, все это залить оловом, и включить в розетку?! Вот так и получаются современные миниатюрные средства обработки информации. Полноценный компьютер с основной периферией уже помещается в пачку сигарет. Исключение пока составляет, пожалуй, принтер, и то, возможно уже разработали какого-нибудь таракана с синим зубом (Bluetooth) и пипетками на пузе, чтоб бегал по листу бумаги, и рисовал буковки. Так что, смотрите внимательно под ноги. Повышение сложности как аппаратной так и программной составляющих современных изделий. С ростом миниатюризации появляется возможность запихнуть в тот же объем еще что-то, и денег за это попросить, или наоборот, нарастить объем, и все равно – попросить денег. В первом случае, можно взглянуть на автомобиль 1903 г и 2003 г – кто не верит, что «Ока» меньше кареты с моторчиком, может сходить в музей. Во втором – вспомним (кто может), что MS-DOS третьей версии (была такая операционка от Гейтса) помещалась на гибкую дискетку емкостью 360 кб. Что за дискета такая? Ну как вам сказать … сходите лучше в музей. Рост производительности. Гигабайтами обрабатываемой информации сейчас тоже уже тяжело удивить. Сегодня в моде - терабайты. (Сколько нулей?) По рабочим частотам микропроцессор легко можно спутать с микроволновкой. Распараллеливание процессов обработки информации, многопроцессорность - все это способствует тому, что «фильмы на домашнем компьютере монтируются в шесть раз быстрее, чем раньше» (фраза из рекламы P-IV). Вы давно монтировали свой последний фильм? И как он вам? И это только половина картины. Объемы передаваемой информации так же растут. Не за горами массовое наступление сетей мобильной связи третьего поколения. GSM умрет от зависти. Потоковое видео по мобильнику! Класс! Можно объясниться девушке в любви, находясь за тысячи километров, и при этом наблюдать в режиме реального времени с разрешением 800х600 как она краснеет от смущения. Бедные экзаменаторы, ведь наглые студенты в секунду смогут обменять изображение билета на пару страниц конспекта с ответом. Уже сегодня радиосети по пропускной способности, с учетом стоимости эксплуатации, составляют серьезную конкуренцию проводным. А оптоволокно? Ведь несмотря на гигабитные скорости передачи, специалисты утверждают, что до предела еще далеко. Автономность. Как часто вы заряжаете аккумулятор вашего мобильного телефона? Раз в четыре дня? А я - раз в неделю. Автономность сегодня является одним из определяющих качеств мобильного устройства. Еще лет десять назад вы могли поверить, что телевизор будет потреблять энергии меньше чем электрическая лампочка? А кто мог догадаться, что сегодня в аккумулятор размера АА можно «засунуть» тока аж на 2000 mA/ч.? Добавьте сюда различные типы генераторов для текущей подзарядки, и в итоге, мы получаем возможность неделями не дружить с розеткой. Доступность, независимо от географического положения. Мы уже вспоминали про краснеющую за тысячи километров девушку. А проверка уроков у сына - балбеса (вроде и умный, но шило - не скажу где) несмотря на то, что вы в командировке в Австралии, и едете по пустыне на…, на чем они там ездят? Возможность связаться с кем-то из любой точки Земли уже не фантастика. Система спутниковой телефонной связи ИРИДИУМ - один из примеров решения этого вопроса. В перспективе - же, при создании совместимых интерфейсов для различных стандартов и типов связи, не за горами возможность выхода (или входа?) в единую мировую коммуникационную сеть с практически любым средством связи. И сам процесс входа упростится до нажатия кнопки посыла вызова. Только не забудьте дома свою записную книжку. Простота интерфейса. Вы когда-нибудь сталкивались с настройкой ОС Unix из командной строки, или, выражаясь по научному, из консоли? Ага, понимаю, читали об этом. А живьем, сами, ручками? А-а, вы столько не выпьете. Ну тогда вы согласитесь со мной, почему в мире, где желающих потыкать кнопки значительно больше, чем системщиков - юниксоидов, «Винды» имеют такую популярность. Красивый, наполненный графический интерфейс дает возможность работать на компьютере даже слабо подготовленному пользователю. Своеобразная «защита от дурака» - подсовывание окошек с надписями и кнопками, ограничивающими варианты действий (Да-Нет-Отменить). И не надо никуда лазить, система сама подскажет. Вернемся к всемирной мобильной связи. При желании связаться со своим другом на Гаваях, вы набираете номер телефона, нажимаете клавишу «Вызов», и все, что происходит дальше – вас не интересует. Система сама найдет адресата, промаршрутизирует пути, скоммутирует каналы (слова-то какие умные!), и передаст информацию. И это удобно. Один мой коллега сказал, что он знает два или три (пять?!) способов копирования файла в Windows из точки А в точку С. При этом, копируете вы, вставляете, или перетаскиваете, вам совершенно все равно - что происходит в системе, и что она о вас думает. Вам не важно что там читается, пишется, стирается, важно чтобы информация была там, где вы хотите. Но в системе, за красивой ширмой, на самом деле, происходят интересные вещи (кто знает - тот со мной согласится): байтики туда-сюда бегают, жесткий диск вдруг начинает шуршать без спросу. А еще, в системе есть, например, журналы регистрации различных событий (Log - файлы), куда много чего записывается, в том числе и действия пользователя. Вот мой начальник, к слову, об этом знает, и однажды решил меня напугать. Он сказал, что просмотрел записи, и, оказывается, я слишком много времени сижу в Интернете. Бедный начальник, он даже не представляет СКОЛЬКО я сижу в Интернете… Но Log - файлы, как и грязную посуду, я привык убирать за собой. Скажу честно, конечно, приятно нажимать на кнопочки, открывать окошки, выбирать варианты «Да», «Нет», «Отменить». Это удобно и это хорошо, но до тех пор, пока в дверь не позвонит улыбчивый дядя капиталистической наружности, и не скажет, что у вас незарегистрированная копия операционной системы. Вот тогда и задумаешся: «А откуда он это узнал?» Но это - уже совсем другая история. Интеллектуализация и автоматизация. Ваша СВЧ - печка умеет разогревать вам завтрак к 7.00 утра? А при переходе на летнее/зимнее время поправку делает? Техника становится все «умнее», причем, бытовая не в последнюю очередь. Внедрение «интеллектуальных» функций, автоматизирующих работу системы, порождает все больше устройств, которые способны самостоятельно реагировать на определенные изменения окружающей обстановки, на специфические ситуации. Широкое применение микропроцессоров и автоматизированных систем позволяет избавит человека … например, от стирки белья пузырьковым методом, или от необходимости приобретения определенных навыков (например – вождение автомобиля на четвертой скорости при утопленной в пол педали тормоза). А во всеми любимых Windows, например, идея тотальной автоматизации просто поставлена во главу угла. Возьмите банальные макросы, или встроенный VBA. Появилась возможность практически любому пользователю самостоятельно добавлять в систему новые функции, настраивать ее под себя и не только… Вы любите старую фантастику про умные машины? Помните, чем это обычно заканчивалось? Вас не мучает Дежавю? Универсальность. Если верить рекламе, то сегодня практически все стиральные порошки, кроме «Обычного», не только стирают, но еще и гладят и сушат белье. Тенденция к универсализации устройств возрастает. Как вы думаете, что получится, если к мобильник скрестить с моторчиком и пропеллером? Правильно, мобильная сотовая радиобритва. Главное - кнопки не перепутать. Универсальность, помноженная на интеллектуализацию, открывает гигантские перспективы. Про «умные дома» слышали уже все. Удобно. Холодильник с функциями микроволновки, пылесоса, одежного шкафа и телевизора - тоже удобно. Можно с помощью кнопки «Жарко - Холодно» издеваться над американской курицей, подогревая и замораживая ее, пока она не признается - из какой нефти сделана. Можно, по забывчивости, вместе с колбасой засунуть в холодильник пиджак, и никто не будет смеяться. Наоборот, его там почистят, погладят, и он еще долго будет пахнуть морозной свежестью, если курица не умрет раньше. Ну а супруга? Она ж весь день на кухне, и ей конечно нужен телевизор! Ведь Любимые женщины - тоже друзья человека, и тоже хотят получить малую толику маленьких житейских радостей, хотя, и иногда их за это убить хочется. Еще одно новшество - подключение «интеллектуальных железок» к Интернет, да еще и при помощи микросотовой технологии. Тоже удобно. Уходя утром на работу, можно наказать утюгу, чтоб заказал в электронном магазине поесть - попить, еще чего-нибудь, и обязательно отправил записку бабушке, чтоб прислала по электронной почте баночку любимого варенья. И скоро емкость электронных почтовых ящиков будет измеряться не только мегабайтами, но и килограммами. Хорошо? Конечно, хорошо! И здесь очень важно сотовый утюг не перепутать с сотовым телефоном. А теперь представьте, как ваш интеллектуальный телевизор обсуждает ваше поведение после 23.00 с другим телевизором, живущим по соседству, через океан, а вам после этого приходит счет за телефонные переговоры, которых вы не совершали. Здорово, правда?! Виртуализация процессов обработки информации в сетях. Слышали про стратегическое направление в Microsoft - «.NET»? Кто не знает - SUN уже лет десять продвигает аналогичную идею под названием «.СОМ». Они считают, что «компьютер - это сеть». И, в принципе они правы. Когда-то, давным-давно, существовали ЭВМ третьего поколения - шкафы, объединенные в единую схему проводами. У пользователя был терминал, а машина организовывала виртуальное вычислительное пространство, в котором каждой задаче отводилась отдельная область. Сейчас, на новом витке спирали развития мы вернулись к тому же, но на другом уровне. Распределенные процессы обработки и хранения информации, при наличии надежных каналов связи и высокой надежности узлов, позволяют более равномерно распределить нагрузку в сети, ускорить процессы обработки, и повысить уровень сохранности информации. А пользователю необходим только терминал, стационарный или мобильный - по желанию, и все. Больше его ничто не должно волновать, до тех пор, пока «1С-Бухгалтерия» не начнет обрабатывать информацию о его теневых доходах на компьютере, контролируемом налоговой инспекцией. Ну вот, теперь мы имеем примерную картину сегодняшнего дня и ближайшего будущего в информационно-технологической сфере. Давайте рассмотрим возможности, которые доступны, или будут доступны в ближайшей перспективе потенциальным злоумышленникам, жаждущим нашей информации. Хочу предупредить сразу, это не попытка нагнетания истерии, и не шизофренические проявления, а всего-навсего рассмотрение возможных вариантов. 2. С увеличением интеграции узлов и компонентов в устройстве обработки информации, усложняется проведение специальной проверки данного устройства на наличие в нем модулей, выполняющих несанкционированные, с точки зрения пользователя, действия. Такая проверка обязательна, если вопрос касается гостайны, но и в некоторых других случаях она не вредна. При размещении на кристалле нескольких миллионов транзисторов, ничто не мешает несколько тысяч из них выделить для выполнения каких-либо специальных действий. И никто, в перспективе, не сможет дать вам гарантию (прецеденты уже есть), что этот узел, к примеру, не уничтожит всю информацию на вашем компьютере по команде свыше. А миниатюризация мобильных средств хранения информации упрощает их хищение. Flash-микросхема - это не стопка дискет. Кроме того, с ростом сложности системы понижается ее надежность. А что мешает понизить надежность умышленно? И вот, в самый ответственный момент, когда вы говорите девушке: «Я вас…», связь пропадает. А до ближайшего исправного таксофона, между прочим, три дня пути на верблюдах. Так она и не узнает: любите вы ее, или еще чего-нибудь. К тому же, с ростом сложности системы в целом - растет количество «дыр» в системе защиты, растет число обходных путей для злоумышленника. Примеры последних версий Windows показательны. Увеличение производительности вычислительной системы и емкости каналов связи позволяет злоумышленнику в более короткие сроки произвести вскрытие паролей и ключей доступа, организовать более интенсивное воздействие на ваш узел информационной сети, и умыкнуть объемы информации такие, что даже таблетки от жадности не помогут. Недаром, сегодня в характеристиках средств «закрытия» информации указывают не сроки, а количество операций, необходимых для получения несанкционированного доступа. Мобильность пользователей позволяет «достать» их в любой точке земного шара, в перспективе - с определением географических координат (при одновременном усложнении определения и перехвата злоумышленника), что дает возможность отследить маршрут их передвижения. Вот сидите вы утром на кухне, и вдруг влетает к вам в окно ракета с handsfree и мобильником на шее. Зачем ракете handsfree? Так у нее же рук нет! Как ей с мобильником обращаться-то? Использование открытых каналов передачи информации облегчает возможность перехвата трафика. Спросите любую бабусю, из сидящих на лавочке у подъезда, и она вам скажет, что: «все телефоны подслушивают, я точно знаю». Если не скажет, значит она забыла что такое телефон. Естественно, по открытым каналам конфиденциальную или приватную информацию в открытом виде передают все меньше, но кое-что отловить еще можно. Кроме того, встает вопрос надежности используемых в открытом канале методов закрытия информации. А воздействие на открытый канал с целью ухудшения его характеристик, может быть более эффективным, чем на какой-либо специализированный. И снова о красивом интерфейсе. Выше уже упоминалось, что за приятной глазу оболочкой могут скрываться весьма неприятные вещи, особенно в Windows с ее закрытыми кодами. И неизвестно, кого надо бояться больше - злобных хакеров или пройдоху Билли. Еще пример: сегодня все чаще можно услышать о возможности дистанционного управления мобильным телефоном с целью акустического контроля действий абонента (чем ни радиомикрофон?). И эта информация появилась не на пустом месте. Ни для кого не секрет, что во многих моделях проводных АТС иностранного производства существуют «полицейские» функции. Секрет для большинства - как ими воспользоваться. Где гарантия, что таких функций нет в аппаратуре мобильной связи? Ведь, что такое телефонный аппарат сотовой связи - тот же компьютер, с клавиатурой, монитором и операционной системой, да еще и передатчиком - в придачу. А вы слышали, чтоб средства мобильной связи хоть раз проходили спецпроверку? Я - нет. А там, между прочим, все те же кнопочки и окошки с сообщениями - пользовательский интерфейс. А что нам несут интеллектуальные функции? И снова о Windows. Безграничная и бесконтрольная автоматизация в виде скриптов, макросов, приложений VBA, технологии СОМ, о которых написано уже немало, может нанести серьезный ущерб системе защиты информации в целом, причем легальными средствами. Любая ОС, которая допускает протекание скрытых процессов, которая самопроизвольно, без оповещения пользователя, производит какие-либо действия с информацией опасна сама по себе, не говоря уже о возможностях злоумышленников. Оборотная сторона интеллектуализации - более изощренная реализация угроз в отношении защищаемой информации, использование таких возможностей системы, с которыми не справятся существующие средства защиты. И не надо смеяться, между прочим, наш лицензионный AVP на «Нимду» не отреагировал никак. Примерно то же самое можно сказать и об универсализации. Появляется возможность использования устройства в задачах, для решения которых оно изначально не предназначалось, возможность воздействия на одни функции устройства через другие. О легальных радиомикрофонах мы уже говорили. Про фотоаппараты, видеокамеры и диктофоны в сотовых телефонах даже упоминать не будем. А вот, к примеру, вы знаете, что звук можно писать на цифровую фотокамеру? Да, да – на ваш любимый «Олимпус», комментарии к фотоснимкам. При желании, я думаю, можно так накомментировать, что и вам хватит, и детям останется. Одна просьба, когда вас будут «брать» - не говорите, что это я вам подсказал. И последнее – распределенная обработка информации. Сети – это хорошо, но когда оно, свое, родное лежит на дискетке, в кармашке у сердца, конечно – спокойнее. Легче, когда оно рядом, здесь, а не где-то там, … знает, где. Кто его знает, как там защита организована? А какой администратор, и есть ли он там вообще. А надежна ли сеть? И где гарантия, что моя информация не обрабатывается прямо на компьютере у хакера Васи, которого пивом не пои - дай гадость сделать? А что, например, делать, если вы написали душещипательное электронное письмо девушке Маше, после чего переместились со своим мобильным терминалом в другое место, а душещипательный ответ, из-за сбоя в системе, пришел по старому адресу, где сейчас сидит ваша жена? На этом предлагаю рассмотрение текущего вопроса завершить. Я думаю, что основную массу возможностей злоумышленника мы обозначили, и теперь стоит подумать - как нам от всех этих напастей уберечься. Чем и займемся. 3. Ситуация в области защиты информации сегодня складывается для «защитников» не лучшим образом. В сфере информационных технологий средства защиты всегда отставали от средств нападения (возможно умышленно) как минимум - на один шаг. При современных скоростях прогресса и существующих подходах отставание будет только увеличиваться. Выход из этого кризиса возможен только при кардинальном изменении подходов к организации защиты информации. Система информационной безопасности должна быть одним из компонентов, составляющих основу системы обработки информации. Одной из основных проблем при решении данного вопроса является отставание России в информационно-технологической сфере, особенно в производстве. Мы, конечно, не Америка, и от электронной заразы не умрем, но то, что у них персоналка стоит пятьсот долларов, а у нас шестнадцать тысяч рублей – обидно, да? Хотя, программы пишем, и «Эльбрусы» придумываем не хуже других. Второй серьезной проблемой является, на мой взгляд, современная методология организации защиты информации. Технологически процесс выглядит так: берется типовой компьютер - законченная интегрированная система, и на него навешивается еще одна система – система защиты информации, чужеродная. Порочность данного подхода в том, что в этом случае из двух отдельных системообразующих компонент не получается единой защищенной системы, которая, согласно теории системного анализа, должна приобрести новые свойства, отсутствующие у исходных компонент. В нашем случае - есть компьютер и есть средство защиты. Убираем средство защиты - компьютер продолжает нормально функционировать! Переносим средство защиты на другой компьютер – получаем новую «защищенную систему». Нонсенс. При удалении одной из базовых компонент система должна перестать существовать! Вся мировая беда (а может и комизм) современной ситуации в области защиты информации состоит в том, что вся работа проводится по старинке (голой шашкой на танк!). В сельском хозяйстве было такое понятие: «экстенсивный путь развития». Похоже – оно самое происходит и в нашем хозяйстве. Возьмем типовой пример – компьютерные вирусы. Количество разнообразных антивирусных программ, наверное, скоро догонит количество вирусов. Но при этом, «эпидемии», почему-то, случаются все чаще. Ранее я уже упоминал вирус «Нимда» и его (ее) друга AVP. Кто-то скажет: «Надо было вовремя обновлять антивирусные базы!», и будет по своему прав. Но представьте, какого размера будут базы через пару лет? А ведь когда-то на дискету помещались. Для антивирусной защиты, что, надо будет ставить отдельный компьютер? Кстати, последний «писк» AVP – v.4 на ядре «Прага» все пробовали? Этот Бармаглот просто «подвешивает» машину. При включенном антивирусном мониторе загрузка банального документа в MSWORD тянется до двух минут! Как тут работать? И это при конфигурации: Celeron 650, 64 Мб ОЗУ и 100 МГц шина. Или в офис предлагается ставить P-IV? До сих пор вирус попадает в антивирусную базу только после того, как подгадит где-то. А про нынешний эвристический анализ даже вспоминать не хочется. До сих пор не существует нормальной математической модели «жизнедеятельности» этих «существ», на которую можно было бы опереться разработчикам. Если не хватает средств, значит пора государству обратить внимание на проблему, взять контроль над ее решением. Пора обратиться к биологам, тем более, что понятие «вирус» пришло от туда. Пример из жизни – аскорбиновая кислота, употребляемая нами в том числе и при угрозе эпидемии гриппа. Насколько я помню – версия продукта не менялась тысячелетиями, изменялись только варианты дистрибутивов. При высокой эффективности средство совершенно не требовательно к ресурсам (привет Касперскому!), и не требует обновлений. Компьютерные антивирусные средства должны быть аналогичны. Средства защиты нового поколения должны отлавливать любой вирус по признакам его деятельности, независимо от того, старый он или новый. Конечно, прогресс не стоит на месте, и продукты, так же должны развиваться, но версия ПО не должна изменяться с появлением каждого нового вируса. И вот тогда мегабайтные базы данных вирусов отойдут в прошлое. Только это, боюсь, не очень понравится фирмам – производителям антивирусного ПО, кому они тогда будут нужны со своими еженедельными обновлениями? Сегодня в СМИ все чаще появляются статьи с воплями (между строк) «А-А-А, мы все умрем от компьютерного гриппа (а любители разгона – от SPEED-а)!!!». Не знаю про нас, но, если в ближайшие годы не изменить подходы к решению подобных проблем, то Интернет точно умрет. Основная масса интернет-мощностей будет занята рассылкой вирусов, перекачкой обновлений антивирусных баз, и борьбой вирусов с антивирусами. А мы, сможем наконец оторваться от бесполезного компьютера, и вспомнить о любимых женщинах, детях, машине и… я забыл, у нас кошка или собака? И последний штрих. Если вы – человек наблюдательный, то вы заметили, что основная масса современного ПО – бетта-версии. Таковы законы бизнеса – хапнуть побольше и побыстрее. Доводка происходит в процессе. О сложности современных продуктов информационных технологий мы уже говорили, так что – выводы делайте сами. Защищенная система должна быть некоммерческой, и она должна «вылизываться» перед вводом в эксплуатацию (только не надо кричать, что я апологет Linux). Таков, на мой взгляд, примерный перечень требований к узлам сети, предназначенной для обработки защищаемой информации. При реализации комплексов обработки информации с учетом вышеприведенных требований, или аналогичных им, возможно создание полноценной системы защиты. С учетом современных вычислительных и коммуникационных мощностей, применение функций системы защиты не должно оказывать заметных тормозящих действий на процессы обработки информации. Стоимость таких комплексов, естественно, будет выше обычных, да ведь и не в DOOM на них играть собрались. Вот, собственно, и вся моя точка зрения на проблему, которая может не совпадать с вашей. Ну а время покажет - кто был прав, желающих порулить на троне пока не убавилось.

-------------------

Безопасность и информационные технологии будущего

Автор: Алексей Лукацкий Опубликовано в журнале "CIO" №6 от 20 июня 2005 года

2008-й год… Среднестатистический сотрудник среднестатистической российской компании открыл свой лэптоп, дождался загрузки Windows Longhorn и стал читать почту, «свалившуюся» за ночь. Попутно он звонил по телефону и делал какие-то заметки в своем iPAQ’е, автоматически синхронизирующиеся с корпоративной ERP-системой. Через полчаса его отвлек женский голос: «Милый, ты не освободишь комнату, а то мне маленького надо уложить?» Нисколько не смутившись, наш герой взял лэптоп в руки и переместился с ним на кухню, не прерывая беседы по телефону. На кухне он продолжил отвечать на письма и делать телефонные звонки, вовсе и не думая собираться на работу…

Не так давно эта картина показалась бы фантастической. Но уже сегодня возможности новых информационных технологий — IP-телефонии, беспроводной связи и др., позволяющие превратить лэптоп в собственный деловой центр, не зависеть от сетевых розеток и всегда быть на связи, никого не удивляют. При этом используемые устройства становятся все миниатюрнее и все мобильнее.

![]()

Вспомните, еще пять-шесть лет назад мобильный телефон был диковинкой даже в Москве и его обладателя сразу относили к «новым русским». А сейчас? Не иметь «мобильника» считается дурным тоном. То же начинает происходить с карманными компьютерами и смартфонами, которые используются как персональные органайзеры, в которых зачастую хранится очень важная или конфиденциальная информация. Во время моей учебы в институте жесткий диск объемом 20 Мбайт считался недостижимой роскошью, а сейчас практически невозможно найти «флешку» меньше 128 Мбайт. И это не предел. На последнем CeBIT’е демонстрировался мобильный телефон с жестким диском емкостью 3 Гбайта. Чего уж ожидать от будущих ноутбуков или серверов, для которых терабайтный диск станет нормой! Около семи лет назад я стал обладателем модема, работающего на скорости 33,6 Кбит/с. Я был счастлив. Сегодня я выхожу в Интернет со скоростью 7,5 Мбит/с и мне уже не хватает этой скорости. Видео по требованию, IP-телевидение, интернет-радио… Все эти новомодные развлечения требуют больших скоростей, и производители стараются удовлетворить желания пользователей. Всё ли я перечислил? Нет, не всё.

Информационные технологии прочно вошли в нашу жизнь и вторглись в области, доселе для них недоступные. Уже сейчас на Западе можно приобрести холодильник или микроволновую печь с подключением к Интернету. Выходя с работы, вы можете дать команду СВЧ-печи на подогрев вашего ужина, а холодильник самостоятельно может контролировать свежесть заложенных в него продуктов, связываться с поставщиком и заказывать фрукты и овощи, мясо и молоко. А совсем недавно потребителям был представлен унитаз с IP-модулем, который может проводить экспресс-анализ экскрементов и связываться с личным врачом пользователя в случае выхода контролируемых параметров за заданные пределы. Можно с уверенностью сказать, что информационные технологии станут неотъемлемой частью жилища будущего.