- •1 Теоретические основы разработки

- •1.1 Криптографический метод защиты данных

- •1.2 Классификация методов шифрования

- •1.2.1 Симметричные криптосистемы

- •1.2.2 Ассиметричные криптосистемы

- •1.3 Шифрование методом перестановки

- •2 Программная реализация шифра перестановки

- •2.1 Постановка задачи

- •2.2 Требования к программе

- •2.3 Проектирование

- •2.4 Алгоритм представления задачи

- •2.5 Проектирование пользовательского интерфейса

- •2.6 Тестирование в нормальных условиях

- •2.7 Общие сведения о программном продукте

- •2.8 Описание запуска

- •2.9 Интерфейс

- •Герасименко в.А., Размахнин м.К. "Криптографические методы в автоматизированных системах" Зарубежная радиоэлектроника,1982,n8

1.2.2 Ассиметричные криптосистемы

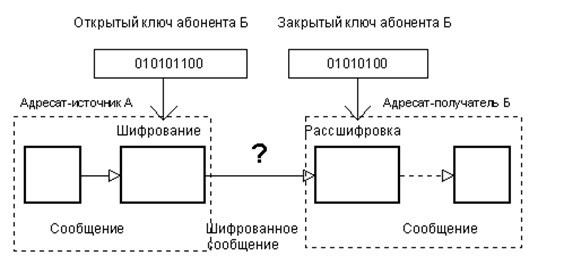

В криптосистемах с открытым ключом в алгоритмах шифрования и дешифрования используются два ключа - один для шифрования, а другой для дешифрования. Первый ключ, необходимый для шифрования, передается открыто, с его помощью отправитель шифрует сообщение. Получатель, получив шифрограмму, дешифрирует её с помощью второго секретного ключа. Перехват открытого ключа никоим образом не позволяет дешифровать сообщение, так как его можно прочитать только с помощью второго ключа.

Общий принцип шифрования асимметричной криптосистемы представлен на рисунке 5.

Рисунок 5. Общий принцип шифрования ассиметричной криптосистемы

Алгоритмы криптосистемы с открытым ключом можно использовать:

как самостоятельные средства для защиты передаваемой и хранимой информации;

как средства распределения ключей. Обычно с помощью алгоритмов криптосистем с открытым ключом распределяют ключи, малые по объёму. А саму передачу больших информационных потоков осуществляют с помощью других алгоритмов;

как средства аутентификации пользователей.

Преимущества:

В больших сетях число ключей в асимметричной криптосистеме значительно меньше, чем в симметричной

Преимущество асимметричных шифров перед симметричный шифр симметричными шифрами состоит в отсутствии необходимости предварительной передачи секретного ключа по надёжному каналу.

Недостатки:

В больших сетях число ключей в асимметричной криптосистеме значительно меньше, чем в симметричной

Низкая скорость выполнения операций зашифровки и расшифровки

Используются более длинные ключи

Трудно внести изменения

На сегодняшний день высокоэффективные системы с открытым ключом пока не найдены. Почти повсеместно принято ограничение использования криптосистем с открытым ключом - только для управления ключами и для цифровой подписи.

Алгоритм RSA

RSA (буквенная аббревиатура от фамилий Rivest, Shamir и Adleman) — криптографическая система с открытым ключом.

Он основана на трудности разложения очень больших целых чисел на простые сомножители. В криптографической системе RSA каждый ключ состоит из пары целых чисел. Каждый участник создаёт свой открытый и закрытый ключ самостоятельно. Закрытый ключ каждый из них держит в секрете, а открытые ключи можно сообщать кому угодно или даже публиковать их. Открытый и закрытый ключи каждого участника обмена сообщениями образуют «согласованную пару» в том смысле, что они являются взаимно обратными.

Алгоритм RSA используется для защиты программного обеспечения и в схемах цифровой подписи. Также она используется в открытой системе шифрования PGP и иных системах шифрования (к примеру, DarkCryptTC и формат xdc) в сочетании с симметричными алгоритмами.

Алгоритм Elgamal

Схема Эль-Гамаля (Elgamal) — криптосистема с открытым ключом,основанная на трудности вычисления дискретных логарифмов в конечном поле. Схема Эль-Гамаля лежит в основе стандартов электронной цифровой подписи в США и России ГОСТ Р 34.11-94

Алгоритм Elgamal также как и алгоритм RSA пригодный для шифрования информации и для цифровой подписи.

Алгоритм ГОСТ Р 34.10-2001

ГОСТ Р 34.10-2001 (полное название: «ГОСТ Р 34.10-2001. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи») — российский стандарт, описывающий алгоритмы формирования и проверки электронной цифровой подписи. Принят и введён в действие Постановлением Госстандарта России от 12 сентября 2001 год а вместо ГОСТ Р 34.10-94.

ГОСТ Р 34.10-2001 основан на эллиптических кривых. Его стойкость основывается на сложности вычисления дискретного логарифма в группе точек эллиптической кривой, а также на стойкости хэш-функции по ГОСТ Р 34.11-94.

После подписывания сообщения М к нему дописывается цифровая подпись размером 512 бит и текстовое поле. В текстовом поле могут содержаться, например, дата и время отправки или различные данные об отправителе.

Данный алгоритм не описывает механизм генерации параметров, необходимых для формирования подписи, а только определяет, каким образом на основании таких параметров получить цифровую подпись. Механизм генерации параметров определяется на месте в зависимости от разрабатываемой системы.

Данный алгоритм позволяет:

Аутентифицировать лицо, подписавшее сообщение;

Контролировать целостность сообщения;

Защищать сообщение от подделок;

Доказать авторство лица, подписавшего сообщение.