- •По теме: «Криптоанализ асимметричных шифров»

- •Глава 1. Криптосистемы с открытым ключом

- •1.1.Понятие криптосистемы с открытым ключом

- •1.2. Основные криптосистемы с открытым ключом и их особенности

- •Глава 2. Методы криптоанализа асимметричных криптосистем

- •2.1.Криптоанализ систем шифрования, основанных на сложности задачи дискретного логарифмирования

- •2.2.Криптоанализ систем шифрования, основанных на сложности задачи факторизации

- •Практика

- •Метод экспоненциального ключевого обмена Диффи - Хеллмана

- •Алгоритм Эль-Гамаля

- •Алгоритм rsa

- •Шифруем слово

- •Дешифрация

- •Заключение

- •Список литературы

Практика

Метод экспоненциального ключевого обмена Диффи - Хеллмана

s = секретный ключ. s = 2

g = открытое простое число. g = 5

p = открытое простое число. p = 23

a = секретный ключ Алисы. a = 6

A = открытый ключ Алисы. A = ga mod p = 8

b = секретный ключ Боба. b = 15

B = открытый ключ Боба. B = gb mod p = 19

Алиса знает

p = 23

g = 5

a = 6

A = 56 mod 23 = 8

B = 5b mod 23 = 19

s = 196 mod 23 = 2

s = 8b mod 23 = 2

s = 196 mod 23 = 8b mod 23

s = 2

Алиса не знает

b=?

Боб знает

p = 23

g = 5

b = 15

B = 515 mod 23 = 19

A = 5a mod 23 = 8

s = 815 mod 23 = 2

s = 19a mod 23 = 2

s = 815 mod 23 = 19a mod 23

s = 2

Боб не знает

а=?

Ева знает

p = 23

g = 5

A = 5a mod 23 = 8

B = 5b mod 23 = 19

s = 19a mod 23

s = 8b mod 23

s = 19a mod 23 = 8b mod 23

Ева не знает

а=?

b=?

s=?

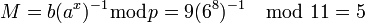

Алгоритм Эль-Гамаля

Шифрование

Допустим что нужно зашифровать сообщение

.

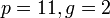

.Произведем генерацию ключей :

пусть

.

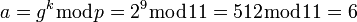

Выберем

.

Выберем  -

случайное целое число

-

случайное целое число  такое,что

такое,что  .

.Вычислим

.

.Итак , открытым является тройка

,а

закрытым ключом является число

,а

закрытым ключом является число  .

.

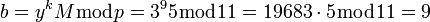

Выбираем случайное целое число

такое,

что 1 < k < (p − 1). Пусть

такое,

что 1 < k < (p − 1). Пусть  .

.Вычисляем число

.

.Вычисляем число

.

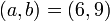

.Полученная пара

является

шифротекстом.

является

шифротекстом.

Расшифрование

Необходимо получить сообщение

по

известному шифротексту

по

известному шифротексту  и

закрытому ключу

и

закрытому ключу  .

.Вычисляем M по формуле :

Получили исходное сообщение

.

.

Алгоритм rsa

Рассматиравать будем на примере слова БЛОГИ, но начнем сначала, а именно с создания пары ключей. 1. p=3 q=11 2. N=33 3. F(p,q)=20 4. D=3 5. 7*3 mod 20 =1, e=7

Шифруем слово

Получаем цифровой эквивалент слова БЛОГИ я решил получить его с помошью вычисления их порядковых номеров в алфавите Цифровой эквивалент = 2(Б) 13(Л) 16(О) 4(Г) 10(И). Шифрование производится по формуле yi=xie mod N, где xi цифровой эквивалент букве, остальные значения получены выше. y1=27 mod 33=128 mod 33= 29 y2=137 mod 33=62748517 mod 33= 7 y3=167 mod 33=268435456 mod 33= 25 y4=47 mod 33=16384 mod 33= 16 y5=107 mod 33=10000000 mod 33= 10 И так мы получили зашифрованое сообщение чтож теперь нам предстоит его расшифровать это не столь сложная задача когда мы знаем закрытый ключ ;)

Дешифрация

Расшифрование производится по формуле xi=yid mod N После небольших мучений с калькулятором мы получаем: x1=293 mod 33=24389 mod 33= 2 x2=73 mod 33=343 mod 33= 13 x3=253 mod 33=15625 mod 33= 16 x4=163 mod 33=4096 mod 33= 4 x5=103 mod 33=1000 mod 33= 10 Как видно если сравнить xi c порядковыми номерами букв мы получим слово БЛОГИ.

Заключение

Чтобы снизить вероятность непредсказуемого “обвала” вновь разработанного криптоалгоритма, необходимо заблаговременное проведение криптографических исследований. Разработка любого шифра предусматривает оценку его стойкости к достаточно разнообразным типам криптоаналитических нападений. Как относиться к заявляемым оценкам стойкости с учетом того, что их получение обычно является довольно сложной задачей? Это зависит от того, кто дает оценку. Стойкость шифра рассматривается как разработчиком, так и критиком (криптоаналитиком). Оценки разработчика шифра можно считать корректными, если он делает некоторые допущения в пользу криптоаналитика. Оценки разработчика будут опровергнуты, если кто-либо укажет другой способ криптоанализа, для которого вычислительная сложность получается меньше заявляемой.

Оценки критика являются корректными, если он не занижает значение стойкости по предлагаемому им лучшему методу криптоанализа. Оценки критика будут опровергнуты, если кто-либо найдет и укажет принятые криптоаналитиком существенные допущения, учет которых приводит к значительному увеличению сложности предлагаемого криптоаналитического нападения. Таким образом, если криптоаналитик предлагает корректный вариант атаки, который вычислительно реализуем по оценкам, то практическая проверка должна быть положительной.

В обоих случаях риск того, что оценки будут скомпрометированы, тем меньше, чем больше специалистов анализировали алгоритм, чем выше их квалификация и чем больше времени они уделили анализу. Поэтому открытая публикация криптоалгоритмов, их исследование и публичное обсуждение являются необходимыми.

Для уменьшения возможного ущерба, вызванного несвоевременной заменой криптоалгоритма, потерявшего свою стойкость, желательна периодическая перепроверка стойкости криптоалгоритма. То обстоятельство, что любую задачу отыскания способа раскрытия некоторой конкретной криптосистемы можно переформулировать как привлекательную математическую задачу, при решении которой удается использовать многие методы той же теории сложности, теории чисел и алгебры, привело к раскрытию многих криптосистем. С развитием математики и средств вычислительной техники стойкость криптоалгоритма может только уменьшаться. Если влияние роста мощности компьютеров на стойкость алгоритмов еще можно предсказать с той или иной степенью точности (до настоящего момента каждое десятилетие скорость вычислений вырастала на порядок), то оценить перспективы научного прогресса не под силу даже ученым-криптографам с мировым именем. Так, в 1977 году Рон Ривест заявил, что разложение на множители 125-разрядного числа потребует 40 квадриллионов лет. Однако уже в 1994 г. было факторизовано число, состоящее из 129 двоичных разрядов!

В курсовой работе был сделан обзор основных криптосистем, основанных на использовании открытого ключа, и приведены методы криптоанализа, основанные на сложности задач дискретного логарифмирования и факторизации.