diplom-Baikonur / diplom-Baikonur / интсрукции к оборудованию / DFL-1100 Руководство администратора

.pdfДобавление протокола IP

Когда типом сервиса является протокол IP, можно указать номер протокола IP для данного сервиса. Для создания сервиса на протоколе GRE, например, протокол IP должен иметь номер 47. Список некоторых зарезервированных номеров IPпротокола IP можно найти в приложении “Номера протокола IP”.

Можно указать диапазон номеров протокола IP для одного сервиса. Диапазон номеров похож на диапазон портов TCP и UDP, описанных ранее; диапазон 1-4, 7

будет определять протоколы ICMP, IGMP, GGP, IP-in-IP и CBT.

Выполните следующее для добавления сервиса TCP, UDP или TCP/UDP. Шаг 1. Нажмите Firewall, затем Service и нажмите на ссылку new.

Шаг 2. Введите имя сервиса в поле Name. Это имя появится в списке доступных сервисов при добавлении нового правила. Имя может содержать цифры (0-9) и буквы в верхнем и нижнем регистре (A-Z, a-z), а также специальные символы - и _. Другие специальные символы и пробелы не допустимы.

Шаг 3. Выберите протокол IP Protocol.

Шаг 4. Введите список протоколов IP, разделенных запятыми.

Нажмите расположенную ниже кнопку Apply, чтобы применить новые параметры, или нажмите Cancel для отмены изменений.

Группировка сервисов

Сервисы можно группировать для упрощения их настройки. Web-сервер можно рассматривать и как стандартный протокол http, и как защищенный по SSL протокол http (https). Вместо создания двух отдельных правил, позволяющих трафику этих сервисов проходить через межсетевой экран, можно создать группу сервисов, названную, например, Web, с сервисами http и https в качестве членов группы.

Выполните следующее для добавления группы.

Шаг 1. Нажмите Firewall, затем Service и нажмите на ссылку new.

Шаг 2. Введите имя сервиса в поле Name. Это имя появится в списке доступных сервисов при добавлении нового правила. Имя может содержать цифры (0-9) и буквы в верхнем и нижнем регистре (A-Z, a-z), а также специальные символы - и _. Другие специальные символы и пробелы не допустимы.

Шаг 3. Выберите Group.

Шаг 4. Введите список существующих сервисов, разделенных запятыми.

Нажмите расположенную ниже кнопку Apply, чтобы применить новые параметры, или нажмите Cancel для отмены изменений.

Протоколо-независимые параметры

Allow ICMP errors from the destination to the source (разрешить сообщения об ошибках ICMP от узла назначения к источнику) – сообщения об ошибках ICMP

посылаются в нескольких случаях: например, когда пакет IP не может достигнуть узла назначения. Целью этих управляющих сообщений является предоставление информации об ошибках в качестве обратной связи в коммуникационной среде.

Однако, сообщения об ошибках ICMP и межсетевой экран – обычно не очень хорошая комбинация; сообщения об ошибках ICMP генерируются узлом назначения (или устройством на пути к узлу назначения) и отправляются на узел – источник оригинального пакета. Пакет с сообщением об ошибке ICMP будет интерпретирован межсетевым экраном как новое соединение и будет отброшен, если это не будет разрешено каким-либо правилом. Таким образом, разрешение входящих сообщений ICMP, передающих информацию об ошибках, как правило, не является хорошей идеей.

Для решения этой проблемы можно настроить DFL-1100 на пропуск только тех сообщений об ошибках ICMP, которые относятся к существующему соединению. Выберите эту опцию для включения данной функции для соединений, использующих данный сервис.

ALG – Как и другие межсетевые экраны, основанные на системе проверки содержимого пакетов, DFL-1100 фильтрует информацию в заголовках пакета, например, заголовках IP, TCP, UDP и ICMP.

В некоторых случаях, однако, фильтрация только по заголовкам пакетов не достаточна. Протокол FTP, например, содержит IP-адрес и номер порта в поле нагрузки пакета. В этих случаях, межсетевому экрану нужно иметь возможность проверять нагрузку пакета и принимать подходящие действия. DFL-1100 обеспечивает такую функциональность, используя шлюзы уровня приложений

(Application Layer Gateways), также называемые ALG.

Для использования ALG нужно выбрать подходящее описание шлюза уровня приложения из выпадающего меню. Выбранный ALG будет управлять сетевым трафиком, который соответствует правилам, использующим данный сервис.

В настоящее время DFL-1100 поддерживает два Application Layer Gateways, один используется для управления протоколом FTP, а другой – это ALG фильтрации содержимого HTTP (HTTP Content Filtering). За более подробной информацией о том, как настроить HTTP ALG, пожалуйста, обращайтесь к разделу Фильтрация содержимого.

Меню VPN

Введение в IPSec

Данный раздел кратко описывает протокол IPSec, метод, или даже набор методов, используемых для обеспечения функциональности VPN. Протокол IPSec (Internet Protocol Security) – это набор протоколов, определенных IETF (Internet Engineering Task Force) для обеспечения безопасности на сетевом уровне IP.

VPN на основе IPSec VPN, такой как DFL-1100 VPN, состоит из двух частей:

•Протокол IKE (Internet Key Exchange, Протокол обмена ключами Интернет)

•Протоколы IPSec (ESP)

Первая составляющая, IKE, - это начальная фаза согласования, где две конечных точки VPN согласуют методы, которые будут использоваться для обеспечения безопасности базового трафика IP. В дальнейшем, IKE используется для управления соединениями, определяя контексты защиты (Security Association, SA) для каждого соединения. SA является однонаправленным, поэтому требуется как минимум два SA на соединение IPSec. Другая часть защищает передаваемые данные IP, используя шифрование и методы аутентификации, согласованные на этапе работы протокола IKE. Протокол ESP может быть использован различными способами.

Для настройки виртуальной частной сети (Virtual Private Network, VPN), не требуется настраивать правила доступа для включения шифрования. Просто введите значения следующих параметров: имя сети VPN в поле VPN Name, адрес локальной подсети в поле Source Subnet (Local Net), адрес шлюза в поле Destination Gateway (при соединении LAN-to-LAN), адрес подсети назначения в поле Destination Subnet (при соединении LAN-to-LAN) и метод аутентификации в поле Authentication Method (предварительный ключ (Pre-shared key) или сертификат (Certificate)). Межсетевые экраны на обоих концах туннеля должны использовать один и тот же ключ Preshared key или набор сертификатов и значение времени жизни параметров IPSec (lifetime) для создания соединения VPN.

Введение в PPTP

Протокол PPTP (Point-to-Point Tunneling Protocol) используется для обеспечения безопасности IP на сетевом уровне.

VPN на основе PPTP состоит из следующих частей:

•Протокол Point-to-Point Protocol (PPP)

•Протоколы аутентификации (PAP, CHAP, MS-CHAP v1, MS-CHAP v2)

•Протокол шифрования Microsoft Point-To-Point Encryption (MPPE)

•Протокол Generic Routing Encapsulation (GRE)

PPTP использует порт TCP 1723 для управляющего соединения и использует протокол GRE (протокол IP 47) для данных PPP. PPTP поддерживает шифрование данных по протоколу MPPE.

Введение в L2TP

Протокол L2TP (Layer 2 Tunneling Protocol) используется для обеспечения безопасности IP на сетевом уровне.

VPN на основе L2TP состоит из следующих частей:

•Протокол Point-to-Point Protocol (PPP)

•Протоколы аутентификации (PAP, CHAP, MS-CHAP v1, MS-CHAP v2)

•Протокол шифрования Microsoft Point-To-Point Encryption (MPPE)

L2TP использует протокол UDP для передачи данных PPP, он часто инкапсулируется в протокол IPSec для обеспечения шифрования вместо использования MPPE.

Протокол Point-to-Point Protocol

Протокол PPP (Point-to-Point Protocol, Протокол точка-точка) – это стандарт для передачи дейтаграмм по соединениям точка-точка. Он используется для инкапсуляции пакетов IP для передачи между двумя узлами.

PPPсостоит из трех частей:

•Протокол Link Control Protocol (LCP), используется для согласования параметров, тестирования и установления соединения.

•Протокол Network Control Protocol (NCP), используется для установления и согласования различных протоколов сетевого уровня (DFL-1100 поддерживает только IP)

•Инкапсуляция данных используется для инкапсуляции дейтаграмм при передаче.

Для установления туннеля PPP обе стороны посылают кадры LCP для согласования параметров и тестирования канала передачи данных. Если используется аутентификация, как минимум один из узлов должен аутентифицировать себя прежде, чем параметры протокола сетевого уровня будут согласованы через NCP.

На этапе согласования LCP и NCP могут быть согласованы дополнительные параметры, например, шифрование. Когда согласование LCP и NCP завершено, дейтаграммы IP могут передаваться по каналу.

Протоколы аутентификации

PPP поддерживает различные протоколы аутентификации, PAP, CHAP, MS-CHAP v1 и MSCHAP v2. Какой протокол аутентификации будет использоваться, выбирается на стадии согласования LCP.

PAP

Протокол PAP (Password Authentication Protocol) – это простая текстовая (имя пользователя и пароль передаются как обычный текст) схема аутентификации. Протокол PAP поэтому не является безопасным протоколом аутентификации.

CHAP

Протокол CHAP (Challenge Handshake Authentication Protocol) – это протокол аутентификации запрос-ответ, определенный в RFC 1994. CHAP использует одностороннюю схему шифрования MD5 для хэширования ответа на запрос, сгенерированного DFL-1100. Протокол CHAP лучше PAP, поскольку пароль никогда не передается по соединению. Вместо этого пароль используется для создания одностороннего хэша MD5. Это означает, что CHAP требует хранения паролей в обратимой зашифрованной форме.

MS-CHAP v1

Протокол MS-CHAP v1 (Microsoft Challenge Handshake Authentication Protocol version 1) похож на протокол CHAP. Основное отличие состоит в том, что MS-CHAP v1 требует хранения паролей как хэша MD4 вместо обратимой зашифрованной формы. Другое отличие состоит в том, что MSCHAP v1 использует MD4 вместо MD5.

MS-CHAP v2

MS-CHAP v2 (Microsoft Challenge Handshake Authentication Protocol version 1) более безопасен, чем MS-CHAP v1, поскольку он обеспечивает двустороннюю аутентификацию.

Протокол шифрования MPPE, Microsoft Point-To-Point Encryption

Протокол MPPE используется для шифрования пакетов Point-to-Point Protocol (PPP). MPPE использует алгоритм RSA RC4 для обеспечения конфиденциальности данных. Длина ключа сессии, используемого для шифрования, может быть согласована. MPPE в настоящее время поддерживает ключи RC4 длиной 40-бит, 56-бит и 128-бит.

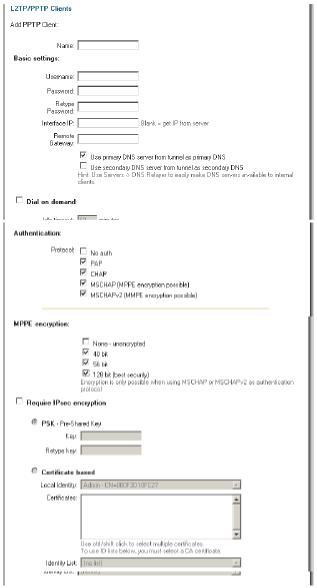

Клиенты L2TP/PPTP

Общие параметры

Name – Определяет имя клиента PPTP/L2TP.

Username – Определяет имя пользователя, используемое для данного клиента

PPTP/L2TP.

Password/Confirm

Password – Пароль,

используемый для данного клиента PPTP/L2TP.

Interface IP.- Определяет,

должен ли клиент L2TP/PPTP пытаться использовать указанный IP-адрес или должен получить его от сервера (оставьте поле пустым).

Remote Gateway – IP-адрес сервера PPTP/L2TP.

Dial on demand

(подключение по требованию) используется, когда нужно, чтобы туннель был установлен при необходимости. Если опция отключена, туннель будет пытаться всегда быть установленным.

Authentication protocol

Определяет, будет ли использоваться протокол аутентификации, и его тип. За более подробной информацией различных протоколах аутентификации обращайтесь к разделу

Введение в протоколы аутентификации.

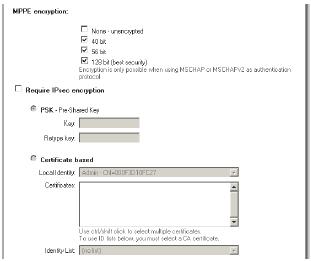

MPPE encryption

Если используется протокол шифрования MPPE, можно настроить уровень шифрования.

Если используется L2TP или PPTP над IPSec, необходимо выбрать опцию Require IPSec encryption и настроить использование или ключа Pre-Shared Key, или сертификата (Certificate).

Серверы L2TP/PPTP

Name – Определяет имя сервера данного сервера

PPTP/L2TP.

Outer IP – Определяет IPадрес, который должен использовать PPTP/L2TP. Оставьте поле пустым для использования IP-адреса интерфейса WAN.

Inner IP – Определяет IP-адрес внутри туннеля, оставьте поле пустым для использования IPадреса интерфейса LAN.

IP Pool and settings

Client IP Pool – Диапазон, группа IP-адресов или сеть, которые сервер PPTP/L2TP будет использовать в качестве пула IP-адресов для назначения адресов клиентам.

Primary/Secondary DNS – IP-адрес основного и дополнительного сервера DNS.

Primary/Secondary WINS – IP-адреса серверов Windows Internet Name Service (WINS), которые используются в сетевых средах Microsoft, использующих серверы

NetBIOS Name Servers (NBNS) для назначения IP-адресов именам NetBIOS.

Authentication protocol

Определяет, будет ли использоваться протокол аутентификации, и его тип. За более подробной информацией различных протоколах аутентификации обращайтесь к разделу

Введение в протоколы аутентификации.

MPPE encryption

Если используется протокол шифрования MPPE, можно настроить уровень шифрования.

Если используется L2TP или PPTP над IPSec, необходимо выбрать опцию Require IPSec encryption и настроить использование или ключа PreShared Key, или сертификата

(Certificate).

Туннель VPN между двумя сетями (LAN-to-LAN)

В следующем примере пользователи внутренней сети главного офиса могут подключаться к внутренней сети удаленного офиса и наоборот. Взаимодействие между двумя офисами происходит по зашифрованному туннелю VPN, который соединяет два межсетевых экрана DFL через Интернет. Пользователи внутренних сетей не подозревают, что когда они подключаются к компьютеру в другой сети, соединение проходит через Интернет.

Как показано в примере, можно использовать DFL для защиты удаленного офиса и небольшого главного офиса. Оба этих DFL можно настроить на работу в качестве шлюзов IPSec VPN для создания туннеля VPN, который соединяет удаленный офис с главным офисом.

В примере показан туннель VPN между двумя внутренними сетями, но можно также создать

туннель VPN между внутренней сетью за одним шлюзом VPN и сетью DMZ за другим шлюзом или между двумя сетями DMZ. Сети на концах туннеля VPN выбираются при настройке политик VPN.

Создание туннеля IPSec VPN между двумя сетями (LAN-to-LAN)

Выполните следующее для добавления туннеля LAN-to-LAN.

Шаг 1. Нажмите Firewall, затем VPN и нажмите на ссылку Add new в меню IPSec tunnels.

Шаг 2. Введите имя нового туннеля в поле Name. Имя может содержать цифры (0-9) и буквы в верхнем и нижнем регистре (A-Z, a-z), а также специальные символы - и _. Другие специальные символы и пробелы не допустимы.

Шаг 3. Укажите адрес локальной сети, или Вашу сторону туннеля, в поле Local Net,

например 192.168.1.0/255.255.255.0.

Шаг 4. Выберите тип аутентификации, или ключ PSK (Pre-shared Key) или сертификат (Certificate-based). Если выбрано PSK, убедитесь, что на обоих межсетевых экранах введен один и то же ключ PSK.

Шаг 5. В качестве типа туннеля в поле Tunnel Type выберите LAN-to-LAN tunnel и укажите адрес сети за другим DFL-1100 в поле Remote Net (внешний IP-адрес другого DFL-1100), это может быть IP-адрес или имя DNS.

Нажмите расположенную ниже кнопку Apply, чтобы применить новые параметры, или нажмите Cancel для отмены изменений.

Повторите эти действия для межсетевого экрана на другой стороне туннеля.

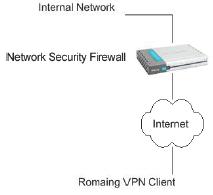

Туннель VPN между клиентом и внутренней сетью

Вследующем примере пользователи могут подключаться к внутренней сети главного офиса из любой точки Интернет.

Взаимодействие между клиентом и внутренней сетью происходит по зашифрованному туннелю VPN, который соединяет DFL и мобильного пользователя через Интернет.

Впримере показан туннель VPN между мобильным клиентом VPN и внутренней сетью, но можно создать туннель VPN, который использует сеть DMZ. Сети на концах туннеля VPN выбираются при настройке политик VPN.

Создание туннеля IPSec VPN с мобильным пользователем

Выполните следующее для добавления туннеля с мобильным пользователем

Шаг 1. Нажмите Firewall, затем VPN и нажмите на ссылку Add new в меню IPSec tunnels.

Шаг 2. Введите имя нового туннеля в поле Name. Имя может содержать цифры (0-9) и буквы в верхнем и нижнем регистре (A-Z, a-z), а также специальные символы - и _. Другие специальные символы и пробелы не допустимы.

Шаг 3. Укажите адрес локальной сети, или Вашу сторону туннеля, в поле Local Net, например 192.168.1.0/255.255.255.0. Эта сеть, к которой мобильному пользователю будет разрешено подключиться.

Шаг 4. Выберите тип аутентификации, или ключ PSK (Pre-shared Key) или сертификат (Certificate-based). Если выбрано PSK, убедитесь, что и на межсетевом экране, и на мобильном клиенте введен один и то же ключ PSK.

Шаг 5. В качестве типа туннеля в поле Tunnel Type выберите Roaming User.

Нажмите расположенную ниже кнопку Apply, чтобы применить новые параметры, или нажмите Cancel для отмены изменений.