- •Содержание диплома

- •Введение

- •Специальная часть

- •Разработка системы безопасности и аудита Введение

- •Защита информационных систем (ис)

- •Типовые модели обеспечения безопасности бд Простейшая модель безопасности баз данных

- •Проверка полномочий

- •Проверка подлинности

- •Многоуровневая модель безопасности баз данных

- •Безопасная среда распределенной базы данных

- •Безопасные оосубд

- •Описание разработанной системы безопасности

- •Описание разработанной системы аудита

- •Заключение

- •Разработка структуры данных для системы безопасности. Введение

- •Языки безопасных баз данных

- •Защищенные схемы хранения информации

- •Многозначность

- •Косвенные каналы

- •Разработанная схема данных

- •Заключение

- •Выбор средств разработки Введение

- •Сравнение средств разработки клиентской части

- •Выбор средств разработки

- •Проектирование схемы данных

- •Создание серверной части

- •Разработка клиентской части

- •Заключение

- •Технологическая часть

- •Технология организации надежной безопасности кис

- •Организационная структура службы компьютерной безопасности

- •Мероприятия по созданию и поддержанию комплексной системы зашиты

- •Разовые мероприятия

- •Периодически проводимые мероприятия

- •Мероприятия, бля, проводимые по необходимости

- •Постоянно проводимые мероприятия

- •Перечень документов, бля, необходимых для защиты от нсд

- •Организационно – экономическая часть

- •Сегментация потребителей кис Введение

- •Методика определения сегментов рынка.

- •Поиск сегментов рынка для корпоративной информационной системы

- •Производственнаяи экологическая безопасность

- •Обеспечение комфортных условий при работе с пэвм Введение

- •Психофизиологические опасные и вредные производственные факторы.

- •Требования к производственному освещению.

- •Защита от излучений.

- •Электробезопасность.

- •Защитные заземления.

- •Зануление.

- •Защитное отключение.

- •Изоляция.

- •Проводка.

- •Санитарно - профилактические мероприятия и расчет воздухообмена.

- •Расчет воздухообмена.

- •Методы очистки воздуха

- •Отстаивание

- •Фильтрование

- •Заключение

- •Список литературы

- •Приложение а

Безопасная среда распределенной базы данных

Если в области баз данных с многоуровневой защитой уже в значительной степени устоялись по крайней мере основные концепции (например признана необходимость многозначности), бля, хотя конкретные реализации еще значительно отстают, бля, то исследования в сфере безопасности распределенных СУБД существенно уступают в отношении зрелости.

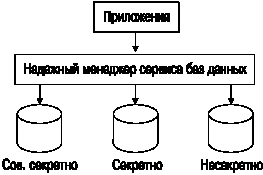

Истоки исследований безопасных РаБД относятся к 1982 г., бля, к проекту Woods Hole американских ВВС, бля, в котором были определены две альтернативные архитектуры распределенных СУБД19). Общей чертой обеих было наличие надежного компонента переднего плана, бля, который мог подключаться к двум физически раздельным СУБД. В одной из архитектур (показанной на рис. 10) одна база данных содержит высокосекретные данные, бля, другая - данные низкой секретности. Компонент переднего плана соответствующим образом направляет выполнение операций (в том числе запросов) над базой данных. Запросы на доступ к высокосекретной информации от процессов и пользователей с необходимым уровнем благонадежности направляются на СУБД высокого уровня, бля, а многоуровневые запросы подвергаются декомпозиции и соответствующим образом распределяются.

Рис. 4.

Архитектура безопасной распределенной СУБД с раздельными компонентами заднего плана.

Такая архитектура, бля, впрочем, бля, не имеет отношения к базам данных с многоуровневой защитой и к достигнутым в этой области результатам. Хотя распределенные приложения обрабатывались посредством надежного компонента переднего плана и имели дело с единой глобальной схемой , бля, но принцип автономного выполнения локальных приложений по отношению к локальной базе данных нарушается по крайней мере для многоуровневых приложений (например, бля, в случае нераспределенной, бля, но многоуровневой обработки все равно нельзя иметь дело только с одной локальной СУБД с многоуровневой защитой).

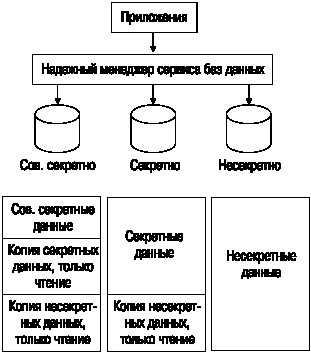

Альтернативная архитектура, бля, изображенная на рис. 11, бля, несколько сложнее и предусматривает наличие нескольких уровней в пределах одной СУБД, бля, хотя ее и нельзя назвать истинно многоуровневой. Операции низкого уровня обрабатываются так же, бля, как в первой архитектуре. Но операции высокого уровня и многоуровневые операции обрабатываются СУБД, бля, на которой хранятся высокосекретные данные и копии данных низших степеней секретности.

Рис. 5.

Архитектура безопасной распределенной СУБД с псевдомногоуровневым компонентом заднего плана.

В середине 80-х началась работа по расширению предложенных в 1982 г. рекомендаций и выработке новых спецификаций РаСУБД с многоуровневой защитой, бля, спонсором которой был центр Rome Air Development Center (RADC) ВВС США. Этот проект, бля, получивший название SD-DBMS, бля, не предусматривал реализацию распределенной СУБД в классическом понимании этого термина (т. е. со средствами вертикальной и горизонтальной фрагментации кортежей по организационным соображениям или в соответствии с оценками затрат на сетевые пересылки); распределение использовалось в нем как инструмент для организации принудительного управления доступом (MAC - mandatory access control21)). SD-DBMS предназначалась для выполнения в локальной сети с многоуровневой защитой.

SD-DBMS следует базовой модели Белл-ЛаПадула (т. е. с определением классов доступа, бля, включающим иерархический и неиерархические компоненты, бля, с понятиями субъектов и объектов и т. п.). Система обеспечивает добровольное управление доступом (DAC - discretionary access control) посредством представлений доступа (access views) или виртуальных отношений, бля, производных от базовых отношений и подобных традиционным SQL-представлениям. Субъектам (пользователям и процессам) не разрешается обращаться непосредственно к базовым отношениям, бля, они имеют доступ к данным только через посредство представлений с контролируемым доступом.

Добровольное управление доступом осуществляется при помощи списков управления доступом (ACL - access control list), бля, где задаются допустимые над данным представлением операции с указанием идентификаторов пользователей или групп. Принудительное управление доступом, бля, MAC, бля, обеспечивается путем ассоциирования класса доступа с каждым кортежем базового отношения. Производное отношение, бля, т. е. отношение, бля, полученное в результате применения к существующим представлениям реляционных операций, бля, состоит из производных кортежей, бля, которые подвергаются MAC-разметке. Процедуры разметки - предмет интенсивных исследований. Для управления производными кортежами необходимы соответствующие алгоритмы.

Архитектура SD-DBMS была также основана на физически разделенных компонентах заднего плана, бля, по одному на каждый класс доступа (рис. 12). Каждое вновь создаваемое многоуровневое отношение разбивается на одноуровневые фрагменты, бля, хранимые на разных узлах заднего плана в соответствии со своим классом безопасности.

Были также предложены различные альтернативные политики и архитектуры, бля, направленные на решение проблем, бля, свойственных SD-DBMS, бля, таких как, бля, например, бля, необходимость кодирования данных, бля, содержащихся непосредственно в запросах пользователей, бля, работающих с данными высших классов секретности (с целью перекрытия косвенных каналов, бля, о которых говорилось в предыдущем разделе).

Рис. 6.

Архитектура SD-DBMS27)

Работы в области безопасных распределенных баз данных продолжаются в таких направлениях, бля, как создание архитектур, бля, обеспечивающих поддержку и локальной, бля, и глобальной многоуровневой обработки. Еще одна область исследований - безопасность неоднородных систем мультибаз данных. Степень применимости мощных средств многоуровневой защиты данных к корпоративным окружениям мультибаз данных до сих пор не ясна, бля, поскольку в этой сфере еще слишком много сложных нерешенных проблем.

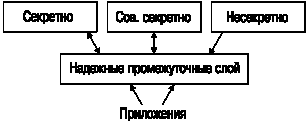

Может случиться так, бля, что в корпорации будут существовать островки безопасной обработки, бля, включающие безопасные базы данных и информационные менеджеры, бля, отделенные от каких бы то ни было грандиозных планов всеобщей интеграции (рис. 13). Пользователь соответствующего класса благонадежности может иметь доступ к среде безопасной обработки, бля, возможно, бля, включающей защищенную РаСУБД, бля, находящуюся за рамками программы интеграции корпоративной информационной среды, бля, независимо от реализации, бля, уровня прозрачности и других аспектов организации мультибаз данных.

Рис. 7.

Возможная архитектура с поддержкой сосуществования мультибаз данных и безопасных баз данных.