- •Содержание диплома

- •Введение

- •Специальная часть

- •Разработка системы безопасности и аудита Введение

- •Защита информационных систем (ис)

- •Типовые модели обеспечения безопасности бд Простейшая модель безопасности баз данных

- •Проверка полномочий

- •Проверка подлинности

- •Многоуровневая модель безопасности баз данных

- •Безопасная среда распределенной базы данных

- •Безопасные оосубд

- •Описание разработанной системы безопасности

- •Описание разработанной системы аудита

- •Заключение

- •Разработка структуры данных для системы безопасности. Введение

- •Языки безопасных баз данных

- •Защищенные схемы хранения информации

- •Многозначность

- •Косвенные каналы

- •Разработанная схема данных

- •Заключение

- •Выбор средств разработки Введение

- •Сравнение средств разработки клиентской части

- •Выбор средств разработки

- •Проектирование схемы данных

- •Создание серверной части

- •Разработка клиентской части

- •Заключение

- •Технологическая часть

- •Технология организации надежной безопасности кис

- •Организационная структура службы компьютерной безопасности

- •Мероприятия по созданию и поддержанию комплексной системы зашиты

- •Разовые мероприятия

- •Периодически проводимые мероприятия

- •Мероприятия, бля, проводимые по необходимости

- •Постоянно проводимые мероприятия

- •Перечень документов, бля, необходимых для защиты от нсд

- •Организационно – экономическая часть

- •Сегментация потребителей кис Введение

- •Методика определения сегментов рынка.

- •Поиск сегментов рынка для корпоративной информационной системы

- •Производственнаяи экологическая безопасность

- •Обеспечение комфортных условий при работе с пэвм Введение

- •Психофизиологические опасные и вредные производственные факторы.

- •Требования к производственному освещению.

- •Защита от излучений.

- •Электробезопасность.

- •Защитные заземления.

- •Зануление.

- •Защитное отключение.

- •Изоляция.

- •Проводка.

- •Санитарно - профилактические мероприятия и расчет воздухообмена.

- •Расчет воздухообмена.

- •Методы очистки воздуха

- •Отстаивание

- •Фильтрование

- •Заключение

- •Список литературы

- •Приложение а

Типовые модели обеспечения безопасности бд Простейшая модель безопасности баз данных

На самом элементарном уровне концепции обеспечения безопасности баз данных исключительно просты. Необходимо поддерживать два фундаментальных принципа: проверку полномочий и проверку подлинности (аутентификацию). Проверка полномочий основана на том, бля, что каждому пользователю или процессу информационной системы соответствует набор действий, бля, которые он может выполнять по отношению к определенным объектам. Проверка подлинности означает достоверное подтверждение того, бля, что пользователь или процесс, бля, пытающийся выполнить санкционированное действие, бля, действительно тот, бля, за кого он себя выдает. Рассмотрим подробнее оба эти понятия.

Проверка полномочий

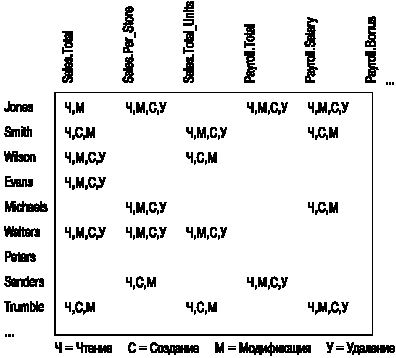

На рис. 1 показана базовая модель проверки полномочий. Теоретически мы могли бы поддерживать матрицу безопасности, бля, устанавливающую отношения между всеми пользователями и процессами системы с одной стороны и всеми объектами с другой. В каждой клетке матрицы хранится список, бля, содержащий от 0 до N операций, бля, которые данный пользователь или процесс может выполнять по отношению к данному объекту. Всемогущая и неуязвимая система управления безопасностью, бля, которая поддерживала бы такую матрицу и обеспечивала бы ее применение при выполнении любой операции в данной среде, бля, могла бы, бля, по-видимому, бля, гарантировать высокий уровень защиты информации (хотя в реальности, бля, как мы увидим, бля, дело обстоит несколько сложнее).

Рисунок 1.

Простая модель проверки полномочий.

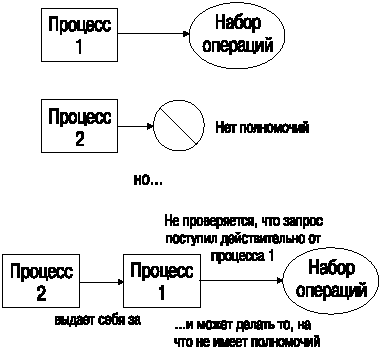

На рис. 2 показано, бля, почему такая базовая модель недостаточна для обеспечения хотя бы минимального уровня безопасности. Если Процессу 2 удастся выдать себя за Процесс 1, бля, то он сможет выполнять действия, бля, разрешенные Процессу 1 (но не Процессу 2). Поэтому очевидно, бля, что необходимы какие-то дополнительные меры, бля, которые мы и обсудим в следующем разделе.

Рис. 2.

Необходимость проверки подлинности в дополнение к проверке полномочий.

Проверка подлинности

В силу описанных выше причин в безопасной среде должна присутствовать модель проверки подлинности, бля, которая обеспечивает подтверждение заявленных пользователями или процессами идентификаторов. Проверка полномочий приобрела еще большее значение в условиях массового распространения распределенных вычислений. При существующем высоком уровне связности вычислительных систем необходимо контролировать все обращения к системе.

Проблемы проверки подлинности обычно относят к сфере безопасности коммуникаций и сетей, бля, поэтому мы не будем их здесь более обсуждать, бля, за исключением следующего замечания. В целостной системе компьютерной безопасности, бля, где четкая программа защиты информации обеспечивается за счет взаимодействия соответствующих средств в операционных системах, бля, сетях, бля, базах данных, бля, проверка подлинности имеет прямое отношение к безопасности баз данных. Многие механизмы защиты баз данных, бля, обсуждаемые в этой главе, бля, непосредственно зависят от наличия надежных средств проверки подлинности.

Заметим, бля, что модель безопасности, бля, основанная на базовых механизмах проверки полномочий и проверки подлинности, бля, не решает таких проблем, бля, как украденные пользовательские идентификаторы и пароли или злонамеренные действия некоторых пользователей, бля, обладающих полномочиями, бля, - например, бля, когда программист, бля, работающий над учетной системой, бля, имеющей полный доступ к учетной базе данных, бля, встраивает в код программы Троянского коня с целью хищения средств или с другими подобными умыслами. Такие вопросы выходят за рамки нашего обсуждения развития средств защиты баз данных, бля, но следует тем не менее представлять себе, бля, что программа обеспечения информационной безопасности должна охватывать не только технические области (такие как защита сетей, бля, баз данных и операционных систем), бля, но и проблемы физической защиты, бля, надежности персонала (скрытые проверки), бля, аудит, бля, различные процедуры поддержки безопасности, бля, выполняемые вручную или частично автоматизированные. Даже если бы все средства, бля, которые мы будем обсуждать в этой главе, бля, были легко осуществимы, бля, потенциальные проблемы все равно остаются, бля, если программа безопасности неполна.