- •Федеральное агентство по образованию

- •Лекция 1. Информационная безопасность Предисловие

- •Современная ситуация в области информационной безопасности

- •Проблемы безопасности лвс

- •Термины и определения

- •Рис 1.3. Схема обеспечения безопасности информации

- •Классификация методов и средств защиты информации

- •Безопасности

- •Классификация угроз безопасности

- •Основные непреднамеренные искусственные угрозы

- •Неформальная модель нарушителя в ас

- •Причины возникновения угроз ас и последствия воздействий

- •Лекция 3. Основные направления защиты информации Классификация мер обеспечения информационной безопасности

- •Классификация мер обеспечения безопасности компьютерных систем

- •Закон о коммерческой тайне предприятия

- •Лекция 4. Пакет руководящих документов Государственной технической комиссии при Президенте Российской Федерации

- •Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации

- •Документы Гостехкомиссии России о модели нарушителя в автоматизированной системе

- •Классификация защищенности средств вычислительной техники. Классификация защищенности автоматизированных систем

- •Показатели защищенности межсетевых экранов

- •Общие положения:

- •Лекция 5. Организационные меры защиты информации

- •Организационная структура, основные функции службы компьютерной безопасности

- •Перечень основных нормативных и организационно-распорядительных документов, необходимых для организации комплексной системы защиты информации от нсд

- •Планирование восстановительных работ

- •Лекция 6. Административный уровень информационной безопасности

- •Политика безопасности

- •Программа безопасности

- •Синхронизация программы безопасности с жизненным циклом систем

- •Лекция 7. Управление рисками

- •Подготовительные этапы управления рисками

- •Основные этапы управления рисками

- •Управление рисками при проектировании систем безопасности. Анализ рисков

- •Рис 7.1. Схема подходов к проведению анализа рисков Общая схема анализа рисков

- •Основные подходы к анализу рисков

- •Анализ рисков в информационных системах с повышенными требованиями к безопасности

- •Определение ценности ресурсов

- •Оценка характеристик факторов риска

- •Ранжирование угроз

- •Оценивание показателей частоты повторяемости и возможного ущерба от риска

- •Оценивание уровней рисков

- •Лекция 8. Процедурный уровень информационной безопасности Основные классы мер процедурного уровня

- •Управление персоналом

- •Физическая защита

- •Поддержание работоспособности

- •Реагирование на нарушения режима безопасности

- •Планирование восстановительных работ

- •Лекция 9. Аппаратно-программные средства защиты

- •Основные механизмы защиты компьютерных систем от проникновения в целях дезорганизации их работы и нсд к информации

- •Основные понятия программно-технического уровня информационной безопасности

- •Идентификация и аутентификация

- •Парольная аутентификация

- •Одноразовые пароли

- •Сервер аутентификации Kerberos

- •Идентификация и аутентификация с помощью биометрических данных

- •Управление доступом

- •Ролевое управление доступом

- •Модель безопасности БеллаЛа Падулы

- •Р НарушениеСвойстваОграниченияис.9.4. Схема запрещенного взаимодействия конфиденциального объекта

- •Системы разграничения доступа

- •Диспетчер доступа. Сущность концепции диспетчера доступа состоит в том, что некоторый абстрактный механизм является посредником при всех обращениях субъектов к объектам (рис.9.5).

- •Атрибутные схемы

- •Лекция 10. Основные понятия криптологии, криптографии и криптоанализа

- •Краткая история. Традиционные симметричные криптосистемы

- •Симметричные системы с закрытым (секретным) ключом

- •Алгоритмы des и Тройной des

- •Алгоритм idea

- •Алгоритм гост 28147-89

- •Асимметричные системы с открытым ключом. Математические основы шифрования с открытым ключом

- •Алгоритм rsa (Rivest, Shamir, Adleman)

- •Алгоритм Эль Гамаля

- •Лекция 11. Электронная цифровая подпись

- •Контроль целостности

- •Цифровые сертификаты

- •Основные типы криптоаналитических атак

- •Лекция 12. Управление механизмами защиты

- •Система обеспечения иб рф, ее основные функции и организационные основы

- •Общие методы обеспечения иб рф

- •Особенности обеспечения иб рф в различных сферах жизни общества

- •Организационные, физико-технические, информационные и программно-математические угрозы. Комплексные и глобальные угрозы иб деятельности человечества и обществ

- •Источники угроз иб рф

- •Организационное и правовое обеспечение

- •Информационной безопасности рф. Правовое

- •Регулирование информационных потоков

- •В различных видах деятельности общества

- •Международные и отечественные правовые и нормативные акты обеспечения иб процессов переработки информации

- •Организационное регулирование защиты процессов переработки информации

- •Категорирование объектов и защита информационной собственности

- •Лекция 14. Методологические основы

- •Обеспечения информационной безопасности

- •Жизнедеятельности общества и его структур

- •Современные подходы к обеспечению решения проблем иб деятельности общества

- •Методология информационного противоборства.

- •Информационно - манипулятивные технологии

- •Технологии информационного противоборства в Интернете и их анализ

- •Лекция 15. Всемирная паутина - World Wide Web (www)

- •Поиск информации в Интернете с помощью браузера

- •Примеры политик для поиска информации

- •Веб-серверы

- •Примеры политик веб-серверов

- •Лекция 16. Электронная почта Использование электронной почты

- •Основы e-mail

- •Угрозы, связанные с электронной почтой

- •Защита электронной почты

- •Хранение электронных писем

- •Приложения

- •Законодательство Российской Федерации по вопросам обеспечения информационной безопасности Основы законодательства России по вопросам защиты информации

- •Глава 19. Преступления против конституционных прав и свобод человека и гражданина

- •Глава 23. Преступления против интересов службы в коммерческих и иных организациях.

- •Глава 22. Преступления в сфере экономической деятельности

- •Глава 25. Преступления против здоровья населения и общественной нравственности

- •Глава 29. Преступления против основ конституционного строя и безопасности государства

- •Глава 28. Преступления в сфере компьютерной информации

- •Глава 6. Общие положения:

- •Глава 38. Выполнение научно-исследовательских, опытно-конструкторских и технологических работ.

- •Глава 45. Банковский счет:

- •Глава 48. Страхование

- •Важнейшие законодательные акты в области защиты информации

- •3.2.1. Закон рф «о государственной тайне»”

- •Раздел VI, статья 20 Закона относит к органам, осуществляющим защиту государственной тайны на территории Российской Федерации, следующие организации:

- •Закон рф “Об информации, информатизации и защите информации”

- •Защита конфиденциальной информации

Ролевое управление доступом

При большом количестве пользователей традиционные подсистемы управления доступом становятся крайне сложными для администрирования. Число связей в них пропорционально произведению количества пользователей и количества объектов. Необходимы решения в объектно-ориентированном стиле, способные эту сложность понизить.

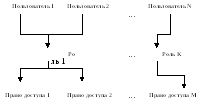

Таким решением является ролевое управление доступом (РУД). Суть его в том, что между пользователями и их привилегиями появляются промежуточные сущности — роли. Для каждого пользователя одновременно могут быть активными несколько ролей, каждая из которых дает ему определенные права ( рис. 9.2).

Ролевой доступ нейтрален по отношению к конкретным видам прав и способам их проверки; его можно рассматривать как объектно-ориентированный каркас, облегчающий администрирование, поскольку он позволяет сделать подсистему разграничения доступа управляемой при сколь угодно большом числе пользователей, прежде всего за счет установления между ролями связей, аналогичных наследованию в объектно-ориентированных системах. Кроме того, ролей должно быть значительно меньше, чем пользователей. В результате число администрируемых связей становится пропорциональным сумме (а не произведению) количества пользователей и объектов, что по порядку величины уменьшить уже невозможно.

Ролевой доступ развивается более 10 лет (сама идея ролей, разумеется, значительно старше) как на уровне операционных систем, так и в рамках СУБД и других информационных сервисов. В частности, существуют реализации ролевого доступа для Web-серверов.

В 2001 г. Национальный институт стандартов и технологий США предложил проект стандарта ролевого управления доступом (см. http://csrc.nist.gov/rbac/), основные положения которого мы и рассмотрим.

Ролевое управление доступом оперирует следующими основными понятиями:

пользователь (человек, интеллектуальный автономный агент и т.п.);

сеанс работы пользователя;

роль (обычно определяется в соответствии с организационной структурой);

объект (сущность, доступ к которой разграничивается; например, файл ОС или таблица СУБД);

операция (зависит от объекта; для файлов ОС — чтение, запись, выполнение и т.п.; для таблиц СУБД — вставка, удаление и т.п., для прикладных объектов операции могут быть более сложными);

право доступа (разрешение выполнять определенные операции над определенными объектами).

Ролям приписываются пользователи и права доступа; можно считать, что они (роли) именуют отношения «многие ко многим» между пользователями и правами. Роли могут быть приписаны многим пользователям; один пользователь может быть приписан нескольким ролям. Во время сеанса работы пользователя активизируется подмножество ролей, которым он приписан, в результате чего он становится обладателем объединения прав, приписанных активным ролям. Одновременно пользователь может открыть несколько сеансов.

Между ролями может быть определено отношение частичного порядка, называемое наследованием. Если роль г2 является наследницей rl, то все права rl приписываются г2, а все пользователи г2 приписываются rl. Очевидно, что наследование ролей соответствует наследованию классов в объектно-ориентированном программировании, только правам доступа соответствуют методы классов, а пользователям — объекты (экземпляры) классов (рис. 9.2).

Рис.9.2. Схема распределения ролей

Отношение наследования является иерархическим, причем права доступа и пользователи распространяются по уровням иерархии навстречу друг другу. В общем случае наследование является множественным, то есть у одной роли может быть несколько предшественниц (и, естественно, несколько наследниц, которых мы будем называть также преемницами).

Можно представить себе формирование иерархии ролей, начиная с минимума прав (и максимума пользователей), приписываемых роли «сотрудник», с постепенным уточнением состава пользователей и добавлением прав (роли «системный администратор», «бухгалтер» и т.п.), вплоть до роли «руководитель» (что, впрочем, не значит, что руководителю предоставляются неограниченные права; как и другим ролям, в соответствии с принципом минимизации привилегий, этой роли целесообразно разрешить только то, что необходимо для выполнения служебных обязанностей).

Для реализации еще одного упоминавшегося ранее важного принципа информационной безопасности вводится понятие разделения обязанностей, причем в двух видах: статическом и динамическом.

Статическое разделение обязанностей налагает ограничения на приписывание пользователей ролям. В простейшем случае членство в некоторой роли запрещает приписывание пользователя определенному множеству других ролей. В общем случае данное ограничение задается как пара «множество ролей число» (где множество состоит, по крайней мере, из двух ролей, а число должно быть больше 1), так что никакой пользователь не может быть приписан указанному (или большему) числу ролей из заданного множества. Например, могут существовать пять бухгалтерских ролей, но политика безопасности допускает членство не более чем в двух таких ролях (здесь число равно 3).

При наличии наследования ролей ограничение приобретает несколько более сложный вид, но суть остается простой: при проверке членства в ролях нужно учитывать приписывание пользователей ролям-наследницам.

Динамическое разделение обязанностей отличается от статического только тем, что рассматриваются роли, одновременно активные (быть может, в разных сеансах) для данного пользователя (а не те, которым пользователь статически приписан). Например, один пользователь может играть роль и кассира, и контролера, но не одновременно; чтобы стать контролером, он должен сначала закрыть кассу. Тем самым реализуется так называемое временное ограничение доверия, являющееся аспектом минимизации привилегий.

Рассматриваемый проект стандарта содержит спецификации трех категорий функций, необходимых для администрирования РУД:

1. Административные функции (создание и сопровождение ролей и других атрибутов ролевого доступа): создать/удалить роль/пользователя, приписать пользователя/право роли или ликвидировать существующую ассоциацию, создать/удалить отношение наследования между существующими ролями, создать новую роль и сделать ее наследницей/предшественницей существующей роли, создать/удалить ограничения для статического/динамического разделения обязанностей.

2. Вспомогательные функции (обслуживание сеансов работы пользователей): открыть сеанс работы пользователя с активацией подразумеваемого набора ролей; активировать новую роль, деактивировать роль; проверить правомерность доступа.

3. Информационные функции (получение сведений о текущей конфигурации с учетом отношения наследования). Здесь проводится разделение на обязательные и необязательные функции. К числу первых принадлежит получение списка пользователей, приписанных роли, и списка ролей, которым приписан пользователь.

Все остальные функции отнесены к разряду необязательных. Это получение информации о правах, приписанных роли, о правах заданного пользователя (которыми он обладает как член множества ролей), об активных в данный момент сеанса ролях и правах, об операциях, которые роль/пользователь правомочны совершить над заданным объектом, о статическом/динамическом разделении обязанностей.

Можно надеяться, что предлагаемый стандарт поможет сформировать единую терминологию и, что более важно, позволит оценивать РУД-продукты с единых позиций, по единой шкале.