- •Виртуальные частные сети (vpn) на основе протокола туннелирования рртр

- •Оглавление

- •1.2. Протокол ppp канального уровня

- •1.2.1. Формат кадра протокола ppp

- •1.2.2. Особенности передачи ррр-кадров на физическом уровне

- •1.2.3. Принципы организации протокола ррр

- •1.2.4. Протокол управления соединением lcp

- •1.2.5. Аутентификация партнеров

- •1.2.6. Протокол управления шифрованием данных ррр-соединения

- •1.2.7. Ipcp – протокол управления инкапсуляцией ip-пакетов

- •1.3. Конфигурации сетей удаленного доступа

- •1.3.1. Схемы взаимодействия “клиент–сеть”

- •1.3.2. Схемы взаимодействия “сеть–сеть”

- •1.4. Туннелирование и криптография – базовые принципы организации виртуальных частных сетей

- •Ip ip ip ip

- •Ip ip ip ip

- •1.5. Протокол общей инкапсуляции gre

- •1.6. Протокол туннелирования рртр

- •1.7. Средства построения сетей vpn

- •1.8. Схемы сетей vpn с протоколом рртр на основе ос Windows Server 2003/xp

- •2. Задачи конфигурирования и испытания типовых vpn под ос Windows Server 2003/xp

- •Задача 1. Vpn “клиент – сеть” на основе телефонной сети общего пользования и каналов Internet

- •Задача 2. Vpn “клиент – сеть” на основе внутренних каналов корпоративной сети

- •Задача 3. Vpn “сеть – сеть” на основе каналов Internet

- •Библиографический список

- •Виртуальные частные сети (vpn) на основе протокола туннелирования рртр

1.3.2. Схемы взаимодействия “сеть–сеть”

Применение коммутируемых телефонных каналов (рис. 5).

Рис. 5. Соединение частей корпоративной сети по телефонным каналам

В этой симметричной схеме инициировать соединение может пользователь любой сети. Пусть, например, пользователь централь-ного офиса указывает на объект сети филиала. По своей таблице маршрутизации RAS1 определяет, что получатель пакета находится в сети филиала, и звонит на Модем2. После установления соединения RAS1 маршрутизирует трафик пользователя в сеть филиала. При этом RAS1 выполняет функцию RAS-клиента сервера RAS2.

Данный способ передачи трафика по коммутируемому соедине-нию называется маршрутизацией с вызовом по требованию (Demand-Dial Routing, DDR).

Достоинства соединения по каналам ТСОП:

● высокая безопасность соединения, обеспечиваемая средствами протокола РРР;

● широкая доступность телефонных каналов.

Недостатки:

● очень низкая скорость передачи (не более 33,6 кбит/с);

● большие расходы для междугородных и международных соеди- нений при интенсивном трафике.

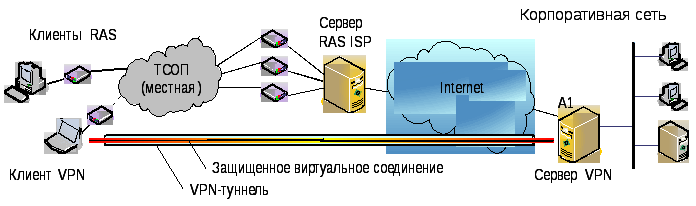

Применение выделенных каналов сети Internet. Локальные сети (рис. 6), связанные каналами Internet и использующие технологии Internet, получили название экстрасетей (Extranets).

Рис. 6. Соединение частей корпоративной сети каналами Internet

Достоинства соединения через Internet:

● большая скорость передачи (более 1 Мбит/с), надежность кана- лов и их постоянная готовность к передаче;

● доступность и сравнительно невысокая стоимость Internet-сое- динения.

Недостаток:

● неудовлетворительная безопасность передачи данных по от- крытой общественной сети Internet. Недостаток может быть преодолен созданием защищенных виртуальных частных соеди- нений (см. следующие разделы).

1.4. Туннелирование и криптография – базовые принципы организации виртуальных частных сетей

Как следует из предыдущего материала, скоростной удаленный доступ эффективно делать на широкодоступных каналах глобальной сети Internet (см. рис. 4, 6). Существенным препятствием для этого является плохая безопасность передачи данных: в публичной откры-той сети корпоративный трафик где угодно может быть перехвачен, прочитан, изменен и т.п.

Локальные сети, использующие для передачи данных публичные сети с коммутацией пакетов, называют виртуальными сетями (см. рис. 4, 6).

Для решения проблемы безопасности при передаче трафика через любые открытые сети разработана специальная технология виртуальных частных сетей (Virtual Private Networks, VPN). Слово частные подчеркивает тот факт, что эти сети имеют собственные встроенные средства обеспечения безопасности и воспользоваться VPN могут только уполномоченные лица.

Основу VPN образуют прямые 2-точечные защищенные сетевые виртуальные соединения, которыми связываются взаимодействую-щие объекты, как бы далеко друг от друга при этом они ни находи-лись. VPN-соединение физически проходит по открытым сетям с любой телекоммуникационной инфраструктурой. Нормальный дос-туп к соединению возможен только со стороны его концов. Для надежной защиты трафика VPN-соединения применяются методы криптографии [2, 6 – 10].

Защищенные виртуальные соединения создаются с помощью механизмов инкапсуляции и туннелирования протокольных единиц данных.

Инкапсуляция – это, как известно, помещение протокольной еди-ницы данных (сегмента, пакета, кадра) протокола некоторого уровня в поле данных протокольной единицы смежного более низкого уровня (эталонная модель OSI взаимодействия открытых систем).

Туннелирование – это помещение протокольной единицы данных протокола некоторого уровня в поле данных протокольной единицы более высокого или такого же уровня. На рис. 7 показано туннели-рование на уровне 22 кадров протокола РРР (вместе с дополнитель-ным заголовком GRE) в IP-пакеты уровня 3 (дублирование цифр здесь служит только для различения уровней).

Уровень 4 TCP Данные Сегмент ТСР

Уровень 33 IP Пакет IP

PPPЗакрытые данныеКадр РРР

Уровень

22

Уровень

22

GRE Пакет GRE

Уровень 3 IPПакет IP

MAC

FCS

MAC

FCS

Уровень 2 Кадры РРР, SLIP, Ethernet, Token Ring и др.

Уровень 1 Передача кадров по физической линии

Рис. 7. Инкапсуляция и туннелирование протокольных единиц данных

Операцию туннелирования технически выполняют специальные протоколы – РРТР, L2TP, IPSec и др. В настоящей работе применяет-ся распространенный протокол туннелирования РРТР (Point-to-Point Tunneling Protocol), использующий большие возможности протокола РРР. Работа протокола РРТР поддерживается протоколами РРР, GRE и ТСР.

Из рис. 7 следует, что подготовленный отправителем на уровне 33 IP-пакет инкапсулируется в кадр РРР, который туннелируется на уровне 3 снова в некоторый IP-пакет. Последний маршрутизируется в удаленную систему по составной IP-сети обычным образом. Здесь из пакета на уровне 3 извлекается РРР-кадр, а из кадра – IP-пакет отправителя. Заголовок этого пакета содержит IP-адрес конечного получателя пакета, которому пакет и будет далее доставлен также обычным образом.

В результате на участке IP-сети между отправителем и удаленной системой данные переносятся с помощью РРР-кадров, т.е. этот учас-ток сети для партнеров по связи представляется как прямое виртуаль-ное 2-точечное соединение – VPN-соединение или VPN-туннель. Кон-цами туннеля являются уровни 22 взаимодействующих систем. Тун-нель обычно изображается условно в виде трубы, внутри которой проходит VPN-соединение (рис. 8). Труба символизирует обособлен-ность соединения и его защищенность. Сторона-инициатор туннеля называется VPN-клиентом, а удаленная система, поддерживающая этот вызов, – VPN-сервером. Программное обеспечение компьютеров VPN-клиента и VPN-сервера должно располагать соответствующими протоколами туннелирования. VPN-сервер обычно совмещается с маршрутизатором, с помощью которого принятые по туннелю IP-пакеты направляются в корпоративную сеть и обратно.

На рис. 8 показаны стеки протоколов при туннелировании для доступа удаленного клиента к корпоративной сети по VPN-соедине-нию через ТСОП и Internet.

Порт

Взаимодействие “удаленный клиент - сеть” ●1723

TCP

TCP

TCP

TCP

TCP

Управление

туннелем PPTP

TCP

TCP

Управление

туннелем PPTP

TCP