- •2.3 Защита в оптическом (зрительном) канале

- •3 Разработка системы комплексной защиты информации

- •3.2 Проектирование передатчика акустического сигнала

- •4 Экономическое обоснование работы

- •4.1 Swot – анализ

- •4.2.1 Состав и время выполнения работ по разработке продукта

- •4.2.2 Расчет затрат по статье расходов «Материалы»

- •Цены приняты согласно прайс-листа магазина «dns», по состоянию на 1.04.2010 г.

- •4.2.3 Расчет затрат по статье расходов «Электроэнергия»

- •4.2.4 Расчет затрат по статье расходов «Фонд оплата труда»

- •4.2.5 Расчет затрат по статье расходов «Социальные отчисления»

- •4.2.6 Расчет затрат по статье расходов «Общепроизводственные и общехозяйственные расходы»

- •4.2.6 Определение налогового уровня рентабельности

- •4.2.7 Суммарная стоимость документации типового проекта комплекса «спас-оптк»

- •5 Раздел бжд

- •5.1 Разработка мероприятий по созданию безопасных условий труда

- •5.2 Нормирование лазерного излучения и меры защиты от вредного воздействия лазерного излучения на человека

Введение

Данная работа посвящена одной из наиболее распространенных задач в области защиты информации - анализу и проектированию системы безопасности информации от несанкционированного съема при переговорах двух лиц [1].

"Знать наперед намерения противника - это, по сути, действовать как Бог!" - в свое время изрек стратег китайской мудрости Сунь-цзы.

С древнейших времен человеческая речь — наиболее распространенный способ обмена информацией между людьми, поэтому попытки перехвата речевой акустической информации давно уже используются злоумышленниками. Особая их заинтересованность в получении речевой информации объясняется тем, что речь довольно часто содержит сведения конфиденциального и даже секретного характера. Именно информация является одним из важнейших средств решения проблем и задач, как на государственном уровне, так и на уровне коммерческих организаций и отдельных лиц. Вопросы защиты информации (ЗИ) приобретают все более важное значение, а за счет бурного развития техники, технологии и информатики в последние десятилетия вызвало еще более бурное развитие технических устройств и систем разведки, позволяющих несанкционированно снять информацию.

Целью несанкционированного сбора информации в настоящее время является, прежде всего - коммерческий интерес. Как правило, информация разнохарактерна и разноценна и степень ее секретности (конфиденциальности) зависит от лица или группы лиц, кому она принадлежит, а также сферы их деятельности. Особенностью защиты речевой информации является то, что она не материальна, поэтому защищать ее чисто техническими средствами сложно, необходим комплексный подход к решению этой проблемы, а именно совокупность технических и организационных мероприятий.

Актуальность данной темы доказывает то, что по данным аналитиков, работающих в области безопасности, удельный вес речевой информации может составлять до 80 % в общем объеме конфиденциальных сведений. А комплексный подход разработанный в данной дипломной работе позволяет избежать несанкционированного съема ценной информации.

1 Анализ каналов несанкционированного съёма информации и

средств защиты

1.1 Классификация технических каналов утечки информации

Информация может быть представлена в различной форме и на различных физических носителях. Основными формами информации, представляющими интерес с точки зрения защиты, являются:

• документальная. Содержится в графическом или буквенно-цифровом виде на бумаге, на магнитных и других носителях;

• акустическая (речевая). Возникает в ходе ведения в помещениях разговоров, а также при работе систем звукоусиления и звуковоспроизведения. Носители - акустические колебания;

• телекоммуникационная и т.п. Циркулирует в технических средствах обработки и хранения информации, а также в каналах связи при ее передаче. Носитель - электрический ток, а при передаче по радио и оптическому каналам - электромагнитные волны.

Основными объектами защиты информации являются:

• информационные ресурсы, содержащие сведения, отнесенные к государственной тайне, и конфиденциальную информацию;

• средства и системы информатизации (средства вычислительной техники, информационно-вычислительные комплексы, сети и системы), программные средства, автоматизированные системы управления, системы связи и передачи данных, технические средства приема, передачи и обработки информации ограниченного доступа. То есть системы и средства, непосредственно обрабатывающие информацию, отнесенную к государственной тайне, а также конфиденциальную информацию [2].

Эти средства и системы называют техническими средствами приема, обработки, хранения и передачи информации (ТСПИ). Также существуют технические средства и системы, которые являются вспомогательными техническими средствами и системами (ВТСС). К ним относятся: технические средства открытой телефонной, громкоговорящей связи, системы пожарной и охранной сигнализации, радиотрансляции, часофикации, электробытовые приборы и т.д., а также сами помещения, предназначенные для обработки информации ограниченного распространения.

При организации защиты информации ТСПИ необходимо рассматривать как систему, включающую основное (стационарное) оборудование, оконечные устройства, соединительные линии (совокупность проводов и кабелей, прокладываемых между отдельными ТСПИ и их элементами), распределительные и коммутационные устройства, системы электропитания, системы заземления.

В качестве элементов каналов утечки информации наибольший интерес представляют ТСПИ и ВТСС, имеющие выход за пределы контролируемой зоны (КЗ), т.е. зоны, в которой исключено появление лиц и транспортных средств, не имеющих постоянных или временных пропусков.

Перехват информации, обрабатываемой на объектах ТСПИ, осуществляется по техническим каналам.

Под техническим каналом утечки информации (ТКУИ) понимают совокупность объекта разведки, технического средства разведки (ТСР), с помощью которого добывается информация об этом объекте, и физической среды, в которой распространяется информационный сигнал.

Для приема и измерения параметров сигналов служат ТСР.

В зависимости от физической природы возникновения информационных сигналов, а также среды их распространения и способов перехвата ТСР технические каналы утечки можно разделить на:

• электромагнитные, электрические и параметрический - для телекоммуникационной информации;

• воздушные (прямые акустические), вибрационные (виброакустические), электроакустические, оптико-электронный и параметрические - для речевой информации.

К электромагнитным каналам утечки информации относятся:

• перехват побочных электромагнитных излучений (ПЭМИ) элементов ТСПИ;

• перехват ПЭМИ на частотах работы высокочастотных (ВЧ) генераторов в ТСПИ и ВТСС;

• перехват ПЭМИ на частотах самовозбуждения усилителей низкой частоты (УНЧ) ТСПИ.

Перехват побочных электромагнитных излучений ТСПИ осуществляется средствами радио-, радиотехнической разведки, размещенными вне контролируемой зоны.

Электрические каналы утечки информации включают:

• съем наводок ПЭМИ ТСПИ с соединительных линий ВТСС и посторонних проводников;

• съем информационных сигналов с линий электропитания ТСПИ;

• съем информационных сигналов с цепей заземления ТСПИ и ВТСС;

• съем информации путем установки в ТСПИ электронных устройств перехвата информации.

Перехват информационных сигналов по электрическим каналам утечки возможен путем непосредственного подключения к соединительным линиям ВТСС и посторонним проводникам, проходящим через помещения, где установлены ТСПИ, а также к системам электропитания и заземления ТСПИ. Электронные устройства перехвата информации, устанавливаемые в ТСПИ, часто называют аппаратными закладками. Они представляют собой мини-передатчики, излучение которых модулируется информационным сигналом. Наиболее часто закладки устанавливаются в ТСПИ иностранного производства, однако возможна их установка и в отечественных средствах.

В воздушных (прямых акустических) технических каналах утечки информации средой распространения акустических сигналов является воздух. Для перехвата акустических сигналов в качестве датчиков средств разведки используются микрофоны. Сигналы, поступающие с микрофонов или непосредственно записываются на специальные портативные устройства звукозаписи, или передаются с использованием специальных передатчиков в пункт приема, где осуществляется их запись.

В вибрационных (виброакустических) технических каналах утечки информации средой распространения акустических сигналов являются ограждения конструкций зданий, сооружений (стены, потолки, полы), трубы водоснабжения, канализации и другие твердые тела [3].

Электроакустические технические каналы утечки информации возникают за счет преобразований акустических сигналов в электрические (электроакустических преобразований) и включают перехват акустических колебаний через ВТСС, обладающие "микрофонным эффектом", а также путем "высокочастотного навязывания".

Перехват акустических колебаний в данном канале утечки информации осуществляется путем непосредственного подключения к соединительным линиям ВТСС, обладающих “микрофонным эффектом”, специальных высокочувствительных низкочастотных усилителей.

Оптико-электронный (лазерный) канал утечки акустической информации образуется при облучении лазерным лучом вибрирующих в акустическом поле тонких отражающих поверхностей (стекол окон, картин, зеркал и т.д.). Для перехвата речевой информации по данному каналу используются сложные лазерные акустические локационные системы (ЛАЛС), иногда называемые "лазерными микрофонами".

Подслушивание

Наиболее простым способом перехвата информации является подслушивание без применения спецаппаратуры или с применением сравнительно простых устройств. Например, диктофоны, оборудованные акустоматом (системой автоматического выключения при паузах в разговоре), часто их вмонтируют в различные предметы, например, дипломаты, часы и т.п.

На открытом воздухе применяют ненавязчивое поочередное фланирование в пределах слышимости двух или более безличных якобы случайных прохожих, как бы занимающихся своим делом, но на самом деле слушающих интересующий разговор или фиксирующих его на портативные диктофоны.

Достаточно широко используется такой дешевый и безопасный способ, как сверление отверстий в стене смежного помещения и подслушивание или запись разговора через них.

Более высокое качество перехвата обеспечивается путем прикрепления к обратной стороне преграды, за которой ведется разговор, миниатюрного вибродатчика и последующего преобразования сигнала, полученного от этого своеобразного микрофона. Такой способ позволяет проводить съем информации через железобетонные стены толщиной до 100см, двери и оконные рамы с двойными стеклами. Преимущество вибродатчиков - они могут устанавливаться не в самом, зачастую тщательно охраняемом помещении, а в соседних, на которые службы безопасности обращают гораздо меньше внимания.

Перехват информации с помощью электронных средств

Среди всего многообразия электронных способов перехвата особое место занимает прослушивание телефонных переговоров, поскольку телефонная линия — это самый распространенный и самый незащищенный канал связи. Электрические сигналы передаются по проводам в открытом виде, и прослушать телефонную линию в наше время стало простым и дешевым делом.

Прямое подключение к телефонной линии выполняется или на соответствующей АТС, или путем подсоединения к этой линии в любом месте между телефонным аппаратом интересующего объекта и АТС. Чаще всего это делается в ближайшей к аппарату распределительной коробке. Подслушивающее устройство подключается к линии или параллельно, или последовательно.

Широко используется метод радиопередающего подключения к телефонной линии. В этом случае перехватываемые разговоры передаются на пост перехвата с помощью миниатюрных радиопередатчиков или “радиожучков”. “Радиожучок” подключают к телефонной линии либо последовательно, либо параллельно. Конструктивно все эти устройства представляют собой маломощные, преимущественно транзисторные УКВ-генераторы (27-900МГц), работающие на частотах радиовещательного диапазона (66-74 и 88-108МГц. Установить такой жучок в телефон занимает считанные секунды.

Более скрытым методом является установка в аппарат устройства, активизируемого специальным кодом через любой внешний телефон. Подслушивающий набирает номер контролируемого аппарата с любого другого телефона, в том числе и междугородного, и подносит к своей трубке портативный звукоизлучатель (бипер), тональный сигнал которого соответствует частоте срабатывания.

1.2 Классификация методов и средств защиты информации от

несанкционированного съема

Защита информации от утечки и несанкционированного съема достигается проектно-архитектурными решениями, проведением организационных и технических мероприятий, а также выявлением портативных электронных устройств перехвата информации (закладных устройств) [4].

Организационное мероприятие - это мероприятие по защите информации, проведение которого не требует применения специально разработанных технических средств.

К основным организационным и режимным мероприятиям относятся:

• привлечение к проведению работ по защите информации организаций, имеющих лицензию на деятельность в области защиты информации, выданную соответствующими органами;

• категорирование и аттестация объектов ТСПИ и выделенных для проведения закрытых мероприятий помещений (далее выделенных помещений) по выполнению требований обеспечения защиты информации при проведении работ со сведениями соответствующей степени секретности;

• использование на объекте сертифицированных ТСПИ и ВТСС;

• установление контролируемой зоны вокруг объекта;

• привлечение к работам по строительству, реконструкции объектов ТСПИ, монтажу аппаратуры организаций, имеющих лицензию на деятельность в области защиты информации по соответствующим пунктам;

• организация контроля и ограничение доступа на объекты ТСПИ и в выделенные помещения;

• введение территориальных, частотных, энергетических, пространственных и временных ограничений в режимах использования технических средств, подлежащих защите;

• отключение на период закрытых мероприятий технических средств, имеющих элементы, выполняющие роль электроакустических преобразователей, от линий связи и т.д.

Техническое мероприятие - это мероприятие по защите информации, предусматривающее применение специальных технических средств, а также реализацию технических решений.

Технические мероприятия направлены на закрытие каналов утечки информации путем ослабления уровня информационных сигналов или уменьшением отношения сигнал/шум в местах возможного размещения портативных средств разведки или их датчиков до величин, обеспечивающих невозможность выделения информационного сигнала средством разведки, и проводятся с использованием активных и пассивных средств.

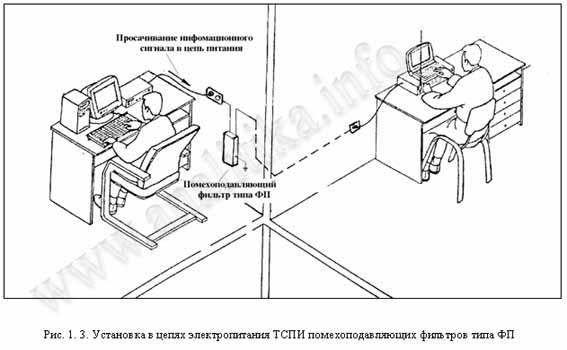

К техническим мероприятиям с использованием пассивных средств относятся: контроль и ограничение доступа на объекты ТСПИ и в выделенные помещения, локализация излучений и развязывание информационных сигналов. Установка специальных диэлектрических вставок в оплетки кабелей электропитания, труб систем отопления, водоснабжения и канализации, имеющих выход за пределы контролируемой зоны, рисунок 1.2. Установка в цепях электропитания ТСПИ, а также в линиях осветительной и розеточной сетей выделенных помещений помехоподавляющих фильтров типа ФП, рисунок 1.1 и 1.2.

Рисунок 1.1 - Установка специальных диэлектрических вставок в трубы систем отопления и водоснабжения, имеющих выход за пределы контролируемой зоны

Рисунок 1.2 – Установка в цепях электропитания ТСПИ помехоподавляющих фильтров типа ФП

К техническим мероприятиям с использованием активных средств относятся:

• пространственное зашумление. Пространственное электромагнитное зашумление с использованием генераторов шума или создание прицельных помех (при обнаружении и определении частоты излучения закладного устройства или побочных электромагнитных излучений ТСПИ) с использованием средств создания прицельных помех, рисунок 1.3 и 1.4;

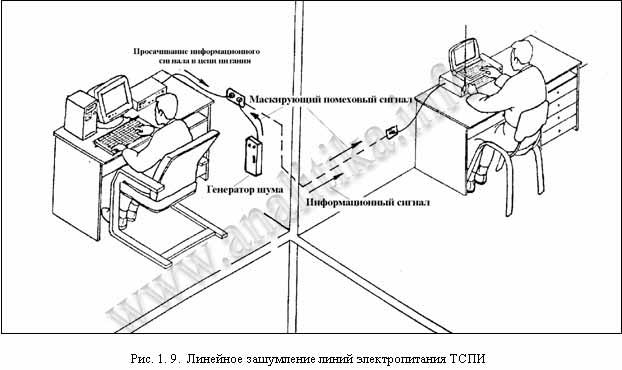

• линейное зашумление. Линейное зашумление линий электропитания, рисунок 1.9. Линейное зашумление посторонних проводников и соединительных линий ВТСС, имеющих выход за пределы контролируемой зоны, рисунок 1.5 и 1.6;

• уничтожение закладных устройств. Уничтожение закладных устройств, подключенных к линии, с использованием специальных генераторов импульсов (выжигателей "жучков").

Рисунок 1.3 – Пространственное электромагнитное зашумление побочных электромагнитных излучений ПЭВМ с использованием генераторов шума

Рисунок 1.4 – Создание маскирующих радиопомех в каналах передачи информации закладными устройствами

Рисунок 1.5 – Линейное зашумление линий электропитания ТСПИ

Рисунок 1.6 – Линейное зашумление линий электропитания осветительной и розеточных сетей выделенных помещений

Выявление портативных электронных устройств перехвата информации (закладных устройств) осуществляется проведением специальных обследований, а также специальных проверок объектов ТСПИ и выделенных помещений.

Специальная проверка проводится с использованием технических средств. При этом осуществляется:

• выявление закладных устройств с использованием пассивных средств;

• выявление закладных устройств с использованием активных средств.

2 Методы защиты информации от несанкционированного съема

в помещении

Одним из источников важной информации организации являются совещания, на которых представляются материалы по имеющимся результатам и планам работ. Присутствие большого количества людей и большие размеры помещений ставят перед этими организациями проблему сохранения коммерческой тайны [5].

Защита информации при проведении совещаний с участием представителей сторонних организаций имеет актуальное значение и основными задачами по обеспечению информационной безопасности является выявление и своевременная локализация возможных технических каналов утечки акустической информации.

1 - радиоизлучение монитора;

2 - микрофонный эффект, закладки в телефонном аппарате;

3 - стекло вибрация, видеонаблюдение;

4 - вибрация стен, перекрытий, систем отопления, вентиляции, дверей.

5 - анализ передаваемых данных (электромагнитное излучение, использование атак по сети, паразитное радиоизлучение, вирусы);

6 - прослушивание телефонного и факс-модемного трафика;

7 - жучки, направленные микрофоны;

8 - доступ посторонних лиц;

9 - человеческий фактор.

Рисунок 2.1 - Возможные каналы утечки информации из помещения

К другим способам получения необходимых данных можно отнести:

• анализ открытых источников информации;

• анализ деятельности предприятий, его продукции, отходов и так далее;

• шантаж;

• слежка.

Первые семь перечисленных пунктов возможно устранить техническими средствами защиты, как показано на рисунке 2.1. Восьмой - нормативными актами, а девятый, самый сложный, почти не возможно.

Радиоизлучение монитора. Перехват изображения монитора достаточно распространенный способ хищения информации. Это становится возможным в связи с его паразитным излучением, прием которого возможен до 50 м. Основной защитой можно считать экранирование помещения, металлический корпус ПЭВМ, а также использования устройств маскирующих побочное электромагнитное излучение, например, генератор радиошума ГШ-1000, который зашумляет диапазон частот от 0,1 до 1000 МГц.

Микрофонный эффект. Акустические колебания микрофона или обмоток звонка возникают при положенной трубке и могут быть сняты с телефонного кабеля, например, на АТС [6].

Видеонаблюдение за пом6ещением. Это возможно как через окно, так и с помощью вмонтированных камер в предметы помещения, либо в вещи постороннего человека, попавшего в закрытое помещение. Основная защита – это использование жалюзей на окнах, и досмотр посторонних лиц.

Считывание вибрации стекла. Такое удаленное действие возможно с помощью лазера. Основная защита: использование двойных стекл, а также не ведение секретных переговоров там, где это не безопасно.

Аналогичный способ утечки можно реализовать путем считывания вибрации стен, дверей, перекрытий. Защита от этого – установка устройств виброакустической защиты.

Доступ в помещения, где ведется работа с конфиденциальной или секретной информацией, должен быть ограничен, там должны находиться лишь люди работающие с закрытой информацией, обслуживающей спецаппаратуру, которые должны пройти соответствующую проверку. В случае необходимости, в выделенное для этих целей помещение, могут попасть посторонние, например, уборщицы, слесари, электрики и другие, но дежурный по помещению не должен оставлять их одних.

Для регламентации доступа в спецпомещения, а также правила работы, охраны, составляются документы, в соответствии с которыми и осуществляется защита конфиденциальной или секретной информации.

После подготовки помещения для работы в нем с закрытой информацией его необходимо сертифицировать в надлежащих органах на право работы с необходимым грифом.

Следование правилам по работе с закрытой информацией, разработанным на предприятии также позволит предотвратить утечку информации для которых используется анализ открытых источников информации и деятельности предприятия.

2.1 Защита акустического канала

В этой работе одной из важных задач является защита акустического канала передачи информации, ведь без этого не могут проводиться полноценные переговоры [7].

В акустических каналах утечки информации распространяются сигналы, переносимые механическими колебаниями упругой среды. К названию акустический обычно добавляют определения, указывающие и на характер сигнала (например, речевой сигнал), и на среду распространения этого сигнала. Различают воздушные акустические каналы, по которым распространяются колебаниями воздушной среды. В вибрационных каналах акустическая информация переносится механическими колебаниями твердых сред, прежде всего строительных конструкций (панелей стен и перекрытий, труб водоснабжения, отопления, вентиляционных коробов и др.). Жидкие среды могут образовывать гидроакустические каналы утечки информации. Подобно параметрическим электромагнитным каналам, существуют и параметрические акустические каналы, в которых акустические сигналы управляют параметрами некоторых других физических полей.

Приемниками сигналов в воздушных акустических каналах служат разнообразные микрофоны: миниатюрные, высокочувствительные, направленные. Микрофоны объединяются со звукозаписывающими устройствами (диктофонами) или специальными передатчиками для трансляции сигналов по радиоканалам, оптическим и инфракрасным каналам, силовой сети электропитания другим магистралям. Автономные устройства, конструктивно объединяющие миниатюрные микрофоны с передатчиками, служат для перехвата речевой информации и называются закладными устройствами для перехвата речевой информации, или просто акустическими закладками.

Вибрационный канал также может использоваться для перехвата информации при помощи закладных устройств. Перехваченные виброакустические сигналы усиливаются и транслируются при помощи радиоэлектронных устройств. Поэтому закладные устройства для перехвата виброакустических сигналов называются радиостетоскопами.

Параметрический оптико-электронный канал утечки акустической информации образуется при модуляции лазерного луча, отраженного оконными стеклами. Эти стекла вибрируют в такт колебаниям, создающимися речевыми сигналами в помещениях за стеклами. При вибрации стекол изменяется электрическая длина трассы, по которой распространяется отраженный стеклом оптический луч лазера, и, соответственно, изменяется фаза сигнала в точке приема. Демодуляция принятого оптического сигнала позволяет выделять акустическую информацию. Приведенный перечень конкретных конфигураций технических каналов перехвата информации не исчерпывает их многообразия, но дает представление о методах реализации угроз информации, доступ к которой ограничивается.

2.1.1 Преобразование акустического сигнала в инфракрасный диапазон при

передаче

Одним из последних современных изобретений в области радиотехники является преобразование полезного акустического сигнала в инфракрасный диапазон [8].

Инфракрасное излучение занимают диапазон частот 3*1011- 3,85*1014 Гц. Им соответствует длина волны 780нм –1мм. Инфракрасное излучение было открыто в 1800 году астрономом Уильямом Гершлем. Изучая повышение температуры термометра, нагреваемого видимым светом, Гершель обнаружил наибольшее нагревание термометра вне области видимого света (за красной областью). Невидимое излучение, учитывая его место в спектре, было названо инфракрасным. Источником инфракрасного излучения является излучение молекул и атомов при тепловых и электрических воздействиях. Мощный источник инфракрасного излучения – Солнце, около 50% его излучения лежит в инфракрасной области. На инфракрасное излучение приходится значительная доля (от 70 до 80 %) энергии излучения ламп накаливания с вольфрамовой нитью. Инфракрасное излучение испускает электрическая дуга и различные газоразрядные лампы. Излучения некоторых лазеров лежит в инфракрасной области спектра. Индикаторами инфракрасного излучения являются фото и терморезисторы, специальные фотоэмульсии. Инфракрасное излучение используют для сушки древесины, пищевых продуктов и различных лакокрасочных покрытий (инфракрасный нагрев), для сигнализации при плохой видимости, дает возможность применять оптические приборы, позволяющие видеть в темноте, а также при дистанционном управлении. Инфракрасные лучи используются для наведения на цель снарядов и ракет, для обнаружения замаскированного противника. Эти лучи позволяют определить различие температур отдельных участков поверхности планет, особенности строения молекул вещества (спектральный анализ). Инфракрасная фотография применяется в биологии при изучении болезней растений, в медицине при диагностике кожных и сосудистых заболеваний, в криминалистике при обнаружении подделок. При воздействии на человека вызывает повышение температуры человеческого тела.

При защите речевого обмена решающее значение имеет форма представления аналогового речевого сигнала в канале связи [9].

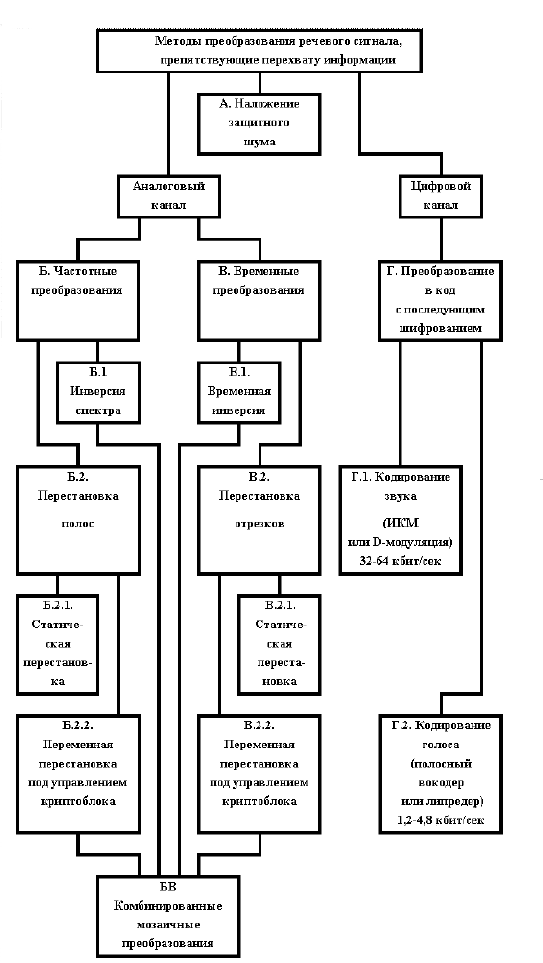

Основные используемые в настоящее время методы преобразования речевого сигнала и х взаимосвязь показана на рисунок 2.2.

Рисунок 2.2 - Основные методы преобразования речевого сигнала

и их взаимосвязь.

На рисунке 2.2 показано применение вариантов преобразований Б, В и, в большинстве случаев, А требует наличия соответствующей аппаратуры у каждого из взаимодействующих абонентов сети.

При применении защитного шума (вариант А) следует учитывать ряд обстоятельств:

1. Стойкий защитный эффект оказывает лишь наложение шума, действительно являющегося случайным процессом и по диапазону частот полностью перекрывающего речевой сигнал. В то же время, многие известные и широко применяемые способы получения “шумового” сигнала на самом деле формируют псевдошумовой сигнал, по ряду своих частотных и временных параметров весьма близкий к действительно шумовому, но на самом деле в значительной степени детерминированный или имеющий существенные внутренние корреляционные связи. Такой сигнал во многих случаях может полностью заменять шумовой (при измерениях частотных характеристик, оценке помехозащищенности и пр.). Фактическая детерминированность сигнала, как правило, оказывается даже полезной, поскольку облегчает его параметризацию и стабилизацию. Сигнал, имеющий существенные внутренние корреляционные связи, может быть успешно использован и в качестве защитного шума, если перехват ведется на слух, без использования корреляционной обработки принимаемой или предварительно записанной смеси речевой сигнал/шум. Однако при применении относительно несложных методов корреляционной обработки такой “шум” может быть почти полностью подавлен. Следует отметить, что выявить корреляционные связи только по наблюдаемому выходному сигналу используемого генератора довольно сложно. Гораздо проще выявить их, анализируя схему генератора. Поэтому, как уже было сказано выше, крайне желательно затруднить получение злоумышленником информации об используемом оборудовании формирования защитного шума, облегчающей последующее его подавление.

2. Речевой обмен в естественных условиях подвержен влиянию множества разнообразнейших помех, и в процессе эволюции речевой и слуховой аппарат человека сформировали прекрасно сопряженную и исключительно помехоустойчивую систему. Поэтому, если для технических систем отношение шум/сигнал, необходимое для подавления восприятия сигнала, составляет обычно десятки процентов, то для речи подавление смыслового восприятия происходит при отношении шум/сигнал в несколько сотен процентов, а подавление признаков речи (невозможность фиксации факт разговора) достигается при отношении шум/сигнал близком к 10. В том же случае, когда “шумовой” сигнал содержит значительную детерминированную составляющую, которая может быть отфильтрована при перехвате, требуемое значение уровня “шума” еще более возрастает. При оценке защитного эффекта шума “на слух” при отсутствии специальных навыков очень легко ошибиться, т. к. при длительном прослушивании шума и, тем более, при многократном прослушивании записи выявляются многие элементы речи, невоспринимаемые при кратковременной (в течение нескольких секунд) оценке.

3. Следует учитывать, что и защищаемый речевой сигнал и защитный шум распространяются в пространстве и обеспечить полную идентичность распределения их в пространстве крайне сложно. Поэтому во многих случаях защитный шум может быть в значительной степени подавлен методами направленного или многоканального приема. Хорошо известный даже по бытовой звукозаписывающей технике факт: микрофон надо направить на источник звука, при произвольном же расположении микрофона будет записан не столько нужный звук, сколько окружающие шумы. Точно так же высокое отношение шум/сигнал при одном варианте съема сигнала еще не гарантирует столь же высокую эффективность защитного шума при другом варианте съема сигнала, используемого злоумышленником, а при использовании нескольких специально выбранных точек съема может быть ослаблен защитный эффект большинства источников защитного шумового поля. При этом, конечно, нельзя не учитывать, что применение многоканального приема требует как высокой квалификации злоумышленника, так и значительной свободы его действий по отношению к перехватываемому каналу связи.

Для того, чтобы исключить возможность применения нападающей стороной методов многоканального приема можно полностью совместить пути распространения защищаемого сигнала и защитного шума, но тогда будет исключено восприятие речи и абонентом, для которого она предназначена. Чтобы выполнить основную задачу — обеспечить связь, можно было бы предложить формирование идентичных шумовых сигналов на передающей и на приемной стороне. При этом на передающей стороне шум складывался бы с защищаемым сигналом, а на приемной — вычитался из принимаемого суммарного сигнала. Несмотря на кажущуюся простоту такого варианта, он в течение многих десятилетий не находил реального применения в силу сложности и нестабильности передаточной характеристики канала связи и несовершенства аппаратуры записи и воспроизведения. Компенсация защитного шума на приемной стороне оставалась неполной, причем “остаток” оказывался неприемлемо большим для качественного восприятия речи принимающим абонентом. Следует отметить, что в настоящее время в связи с развитием методов цифровой записи и воспроизведения звука и методов цифровой фильтрации с применением быстродействующих сигнальных процессоров, позволяющих обеспечить быструю и точную адаптацию к характеристике канала связи, методы защиты, основанные на полном объединении полезного сигнала и защитного шума в канале связи могут получить новую жизнь.

Варианты Б, В, БВ изменяют форму (спектр) сигнала в канале, проводя перемешивание (скремблирование) отдельных временных или спектральных отрезков исходного сигнала (подробнее реализация таких преобразований рассматривается во второй части стати). При этом в линейном сигнале неизбежно сохраняются отдельные обобщенные признаки преобразуемого речевого сигнала, в которых проявляется взаимная связь перемешиваемых отрезков. Это принципиально исключает высокую стойкость преобразования. По перехвату сигнала в линии связи при использовании достаточно мощного измерительно-вычислительного комплекса исходная речь может быть с приемлемым для смыслового восприятия качеством восстановлена независимо от примененного закона перестановки, управляющего криптоалгоритма, количества ключей и порядка их ввода. Исторически аппаратура такого типа возникла и получила распространение в 40-х годах во время расцвета аналоговой техники обработки информации. Однако тогда же были обнаружены и доказаны принципиальные ограничения достигаемой защищенности преобразованного сигнала. В результате, начиная с 50-х годов, аппаратура этих типов для защиты наиболее важных сообщений не применяется.

2.1.2 Генератор акустического шума

Акустические генераторы шума используются для зашумления акустического диапазона в помещениях и в линиях связи, а также для оценки акустических свойств помещений. Акустические подавители в качестве сигнала помехи используют энергию акустической волны. При этом физически эффект подавления сводится к воздействию сигнала помехи (акустический «белый» шум) на чувствительный элемент (мембрану) микрофона.

Под "шумом" в узком смысле этого слова часто понимают так называемый белый шум, характеризующийся тем, что его амплитудный спектр распределен по нормальному закону, а спектральная плотность мощности постоянна для всех частот.

В более широком смысле под шумом, по ассоциации с акустикой. понимают помехи, представляющие собой смесь случайных и кратковременных периодических процессов. Кроме белого шума выделяют такие разновидности шума, как фликкер-шум и импульсный шум. В генераторах шума используется белый шум, так как даже современны ми способами обработки сигналов этот шум плохо отфильтровывается.

Например, генератор акустического шума "ЛГШ-301" предназначен для защиты речевой информации от перехвата по прямому акустическому, виброакустическому и оптикоакустическому каналам. "ЛГШ-301" используется в условиях замкнутого пространства с питанием от сети переменного тока 220 В. Данная модель защищает пространство объемом до 50 м³. При работе в помещении большего объема, необходимо устанавливать несколько генераторов.

Принцип действия предлагаемой модели основан на генерации "белого шума" в акустическом диапазоне частот и, как следствие, повышении отношения акустическая помеха/речевой сигнал.

Монтировать генераторы рекомендуется в непосредственной близости к местам возможного размещения системы перехвата, таким как: оконные и дверные проемы, стены, потолки и полы помещений, вентиляционные каналы и воздуховоды, трубы систем центрального отопления и водоснабжения, стекла и тонкие перегородки. Генератор ЛГШ-301, показанный на рисунке 2.2, может быть настроен на оптимальный для определенных условий уровень громкости и при последующем включении не требует дополнительной подстройки. Это особенно удобно в случае, если предполагается монтировать несколько генераторов для работы на разных, строго выверенных уровнях громкости акустического шума.

Рисунок 2.2 - Генератор акустического шума ЛГШ-301

2.2 Защита радиоканала

Выбор генератора шума оказался не прост, в связи с огромным количеством примеров их исполнения. В данном системном подходе защиты информации важно подавить все возможные электромагнитные излучения, а именно радиомикрофоны или радиозакладки («жучки»), диктофоны и другие подобные устройства [10].

Наиболее распространенным способом несанкционированного получения конфиденциальной информации являются закладные радиоустройства (радиозакладки). Технически можно выполнить закладку, передающую информацию практически в любом диапазоне радиоволн. Однако широкое распространение нашли закладки, работающие в УКВ диапазоне. Для передачи информации в основном используются следующие диапазоны длин волн: VHF (метровый), UHF (дециметровый) и GHz (ГГц). Наиболее часто используются частоты: 88...108 МГц; 108...174 МГц; 400...512 МГц; 1100...1300 МГц. Однако не исключено использование и других поддиапазонов. Например, радиозакладка SIM-A-31T работает в диапазоне 10.5 ГГц . Выбор рабочей частоты закладки во многом определяет скрытность ее работы. В состав простейших радиозакладок входят три основных узла:

• микрофон, определяющий зону акустической чувствительности радиозакладки;

• радиопередатчик, определяющий дальность ее действия и скрытость работы;

• источник питания, от которого зависит продолжительность ее работы.

По целевому назначению выделяют два вида радиозакладок:

• акустические (чувствительные в основном к действию звуковых колебаний воздуха и, предназначенные для восприятия речевых или звуковых сигналов);

• контактные (вибрационные), преобразующие в электрические сигналы колебания, возникающие под действием звука или механического воздействия в разнообразных жестких конструкциях.

• комнате для совещаний установка микрофонных закладок является достаточно сложной задачей, так как в комнате нет крупных предметов интерьера, с помощью которых можно было бы закамуфлировать подобные устройства. Помимо этого, установка данных устройств требует определенного времени и отсутствия посторонних лиц в комнате.

Радиозакладки более просты в установке и, как правило, занимают меньше места, чем микрофонные. Установка радиозакладок возможна даже в присутствии в помещении посторонних лиц. Радиозакладки в комнате можно разместить в ящике стола, в ножке стула, в щелях подвесного потолка, в углу комнаты под ковром, в цветочном горшке. На ряду с вышесказанными, существует достаточно простой и надежный способ — подслушивание при помощи бытового или специального диктофона. В этом случае, злоумышленник, являющийся участником совещания, приносит с собой диктофон и включает его во время совещания. Самым простым решением проблемы в данной ситуации является личный досмотр вещей и обыск каждого участника совещания. Однако это не возможно по эстетическим и дипломатическим причинам. Поэтому целесообразно использование технических средств, способных дистанционно обнаруживать работающие средства акустозаписи (диктофон также является источником опасных сигналов).

Основной закон, на котором базируется эффективность работы защитных генераторов помех – это закон распространения волн. В упрощенной формулировке он звучит так: в волновой зоне (расстояние от источника больше нескольких длин волн) энергия поля убывает обратно пропорционально квадрату расстояния, а в ближней зоне (расстояние от источника меньше либо порядка нескольких длин волн) – обратно пропорционально расстоянию. Это общая закономерность, присущая полю любой физической природы – механическому, электромагнитному, акустическому и т.д.:

![]()

(2.1)

(2.1)

где E0– энергия в точке испускания волны;

r– расстояние до источника.

Относительно вопроса подавления специальных технических средств негласного съема информации (СТС), ключевым здесь является следующий момент - СТС должен находиться относительно источника полезного сигнала в волновой зоне, а относительно преднамеренно включенного источника защитного сигнала помехи – в ближней зоне. Этот постулат отображен на рисунке 2.3:

Рисунок 2.3 – Принцин работы генератора шума

На

рисунке 2.3 изображена правильная

диспозиция источника полезного сигнала

(R0), генератора шума (R1) и устройства не

гласного съема информации (R3): в точке

нахождения СТС Еп значительно больше

Ес. Из рисунка также становится понятно,

что когда говорят о генераторах помех,

то речь идет о защитных барьерах, а не

о каких-то объемах, безопасных для

циркулирования конфиденциальной

информации [11]. Таким образом, используемые

генераторы шумов реально защититься

от посетителя, который пришел к вам и

при этом может иметь в своей одежде или

своих вещах СТС (диктофон или

радиопередатчик). Генератор помех

устанавливают между конфиденциальным

лицом и посетителем. Если же СТС заранее

занесли в помещение и скрытно где-то

установили его, то в данном случае можно

говорить, лишь о вероятности того, что

генератор помех будет работать

эффективно.![]()

Кроме того, из графиков распределения поля полезного сигнала и сигнала помехи становится понятным, что эффективность подавления СТС будет тем выше, чем ближе шумогенератор буде расположен к СТС. Так же вполне естественна рекомендация для защищающейся стороны (источник полезного сигнала) – говорить в любой ситуации спокойно, без повышения голоса.

Электромагнитные подавители.

Электромагнитные шумогенераторы в качестве физического поля, воздействующего на СТС, используют энергию электромагнитной волны. Излучаемый сигнал помехи наводит на внутренних элементах СТС паразитные сигналы, которые приводят в полную или частичную негодность запись на диктофоне. При правильной расстановке в пространстве источника полезного сигнала, шумогенератора и СТС, электромагнитные подавители являются довольно эффективными средствами борьбы со средствами негласного съема информации. Примеры ЭМ подавителей: «ПД-245», «Шумотрон».

2.3 Защита в оптическом (зрительном) канале

Важной и неотъемлемой частью нашей жизни являются окружающие нас люди, которые не всегда вступают в контакт с нами с благородными целями. Во всех источниках по защите конфиденциальной информации не упоминается про защиту от зрительного восприятия видимых движений речевых органов. Важнейший способ общения глухих - чтение речи с губ и лица говорящего, может быть использован для чтения с губ важной информации и передача ее заинтересованным лицам [12].

Единственным методом защиты от съема информации по зрительному восприятию – это прикрывать губы руками. Если только вы не находитесь в закрытом помещении, но велика вероятность присутствия скрытой камеры. Отсмотрев запись нарушители смогут легко понять суть вашего разговора.

3 Разработка системы комплексной защиты информации

Информационная безопасность конфиденциальных переговоров является составной частью безопасности бизнеса и призвана обеспечить «информационный» суверенитет компании и способствовать успешному развитию. Все эти вопросы также актуальны на уровне политических переговоров, где отстаиваются интересы стран миллионов людей. Это связано с обеспечением защищенности системы формирования информационных ресурсов и созданием необходимого уровня защищенности применяемых технологий, использующего, в том числе современные системы и средства [13].

Решение этих задач возможно только на основе создания системы комплексной защиты информации и правильной организации ее функционирования. Именно такая система способна реализовать непрерывность процесса защиты информации, создать эффективные механизмы защиты и обеспечить их надежную работу.

Основными целями защиты информации на объектах защиты являются правильно спрогнозированные технические и организационные мероприятия по защите информации. В соответствии с этим процесс защиты информации должен обеспечить поддержание ее целостности и конфиденциальности. При этом под целостностью информации следует понимать ее неизменность (физическую целостность) и непротиворечивость (логическую целостность) в процессе хранения и обработки. Конфиденциальность информации предполагает еедоступность только для тех лиц, которые имеют на это соответствующие полномочия.

Из анализа угроз безопасности информации, целей и задач ее защиты следует, что достичь максимального (требуемого) уровня защищенности можно только за счет комплексного использования существующих методов и средств защиты. Комплексность является одним из принципов, которые должны быть положены в основу разработки как, концепции защиты информации, так и конкретных систем защиты.

3.2 Проектирование передатчика акустического сигнала

В дипломной работе создана принципиальная схема работы передатчика акустического (речевого) сигнала по ИК – каналу. Используется именно этот тип передачи сигнала, так как инфракрасныйканал имеет множество преимуществ [14]:

• не требует для своего функционирования проводных соединений;

• высокая конфиденциальность связи, так как передача осуществляется узким лучом при полном отсутствии боковых излучений;

• недорогая стоимость радиокомпонентов;

• отсутствие необходимости в разрешениях на использование радиочастотного спектра.

В повседневной жизни мы постоянно сталкиваемся с ИК-портами каждый день. Дистанционный пульт управления передает команды на телевизор или видеомагнитофон с помощью IrDA. Сейчас ИК-портами все ещё оснащается большинство мобильных телефонов,ноутбуковикарманных компьютеров. ИК-портами оснащаются некоторыепринтерыицифровые фотоаппараты. Большинство настольныхПК, напротив, не имеет инфракрасного порта в стандартной системной конфигурации, и для них необходим ИК-адаптер, который подключается к компьютеру черезUSB,СОМ-портили в специальный разъем наматеринской плате.

При разработке блок – схемы передатчика сигнала по акустическому каналу возникли следующие требования:

• требуется передача сигнала на расстояние несколько метров (от двух до четырех метров), так как собеседники будут находиться в одном помещении в прямой видимости;

• передаваемый сигнал требуется зашифровать, это необходимо делать, так как передача данных будет осуществляться в многолюдном помещении, где не исключается несанкционированный съем информации;

• габариты устройства должны быть не более, чем: по ширине 20мм, по длине 50мм, это достигается максимальным упрощением схемы и использованием только необходимых функциональных устройств;

• само устройство требуется замаскировать под гарнитуру Bluetooth;

• устройство должно состоять из недорогих качественных элементов;

• устройство должно работать беспрерывно;

• использовать маломощный источник питания.

1 – микрофон, 2, 4, 7, 10 – усилитель, 3 - аналогоцифровой

и цифроаналоговый преобразователь, 5 - головной телефон

6 – КодеК (шифратор - дешифратор), 8 - светодиод

9 – фотодиод.

Рисунок 3.1 – Схема электрическая структурная

Полезный акустический сигнал от оппонента А поступает на микрофон (1) и предварительно усиливается. Перед этим происходит частотная коррекция сигнала с целью повысить помехоустойчивость, так как нам не нужен весь частотный диапазон. Так как нам требуется в дальнейшем зашифровать сигнал, необходимо провести его оцифровку. Преобразование обычной непрерывной синусоиды в цифровой сигнал с дискретными значениями 0 и 1 происходит в микросхеме аналого-цифрового преобразования (АЦП) (3). Затем в кодеке(6) происходит кодирование сигнала, то есть полученному сигналу, после преобразования в АЦП сопоставляют какие-либо величины, своего рода шифры. После происходит усиление (7) оцифрованного сигнал и подача его на излучающий светодиод.

Закодированный цифровой сигнал от оппонента В принимается на фотодиод (9), усиливается (10), раскодируется (6), проходит цифро-аналоговое преобразование (3), усиливается (4) и подача его на головной телефон.

В данной схеме требуется и светодиод и фотоприемник, так как мы прогнозируем, что устройство работает беспрерывно, они должны работать на одном частотном диапазоне и одной длине волны. Однако требования к ним отличаются. Диаграмма направленности светодиода для скрытной передачи информации должна быть игольчатой с углом 20-30, фотоприемника широкой порядка 450-600, для того чтобы обеспечить свободу движения оппонентов и сигнал попадал в зону приема. Есть одно важное замечание они должны размещаться на корпусе устройства таким образом, чтобы сигнал одного и того же устройства не смог попасть от светодиода (8) в фотоприемник (9). Иначе оппонент будет слышать только свою речь и разговор не состоится. Это решается конструктивным методом, а именно перед светодиодом на корпусе устанавливается линза, которая фокусирует инфракрасный луч до 20-30.

3.2 Организационные мероприятия

Появление человека в публичном месте не вызывает, как правило, каких либо подозрений. Поэтому самым подходящим местом для скрытного конфиденциального разговора является многолюдное кафе, где громко играет музыка и ведутся громкие разговоры. В этом случае не нужно специально зашумлять помещение работой различных генераторов шума, так как они при работе будут создавать различного рода помехи, что естественно не останется незамеченным и будет мешать другим посетителям кафе [15].

Если использовать дополнительный канал передачи акустической информации от оппонента А к оппоненту В, то можно скрыть сам факт общения, но требуется не проявлять каких-либо признаков общения:

• в первую очередь нельзя разборчиво шевелить губами, так как для человека, знающего язык глухонемых людей, не так сложно, «прочитав» по губам разговор, понять, о чем идет речь, и передать информацию заинтересованным людям;

• так же нельзя проявлять эмоций, жестикулировать, смотреть в сторону собеседника.

Требуется спокойное поведение ничем не привлекающее внимание.

Оппоненты должны размещаться, таким образом, чтобы:

• в объективы следящих камер видеонаблюдения не попадал инфракрасные передатчик и приемник, так как их работа будет сразу обнаружена;

• между инфракрасными передатчиком и приемником не было непрозрачных препятствий, для того чтобы ничего не мешало передачи информации.

Идеально скрывает работу инфракрасных устройств нестационарное тепловое излучение, это костер, огонь в камине, зажженная свеча на столе и т.п.

Так же для скрытной передачи информации по ИК - каналу подойдет корпус, подходящий по размерам под разрабатываемое устройство, от гарнитуры Bluetooth. Это дополнительный способ маскировки, так как в случае обнаружения передачи информации по ИК – каналу, нарушитель, видя корпус от радиоустройства Bluetooth, будет сканировать радиоэфир на стандартных частотах его работы, на что уйдет время, за которое сам разговор можно успешно закончить.

Определив организационные мероприятия для скрытной работы ИК – канала, приступим к разработке самого устройства.

На этапе разработки организационных мероприятий потребовалось применить прибор – индикатор ИК – излучения. Так как заранее не известен уровень фона ИК - излучения, ведь если он будет предельно завышен, то собеседники не смогут получать переданную информацию, так как теплоизлучение, например, плиты из кухни или камина, является шумами и препятствовать получению сигнала.

Принцип работы сканера ИК - излучения

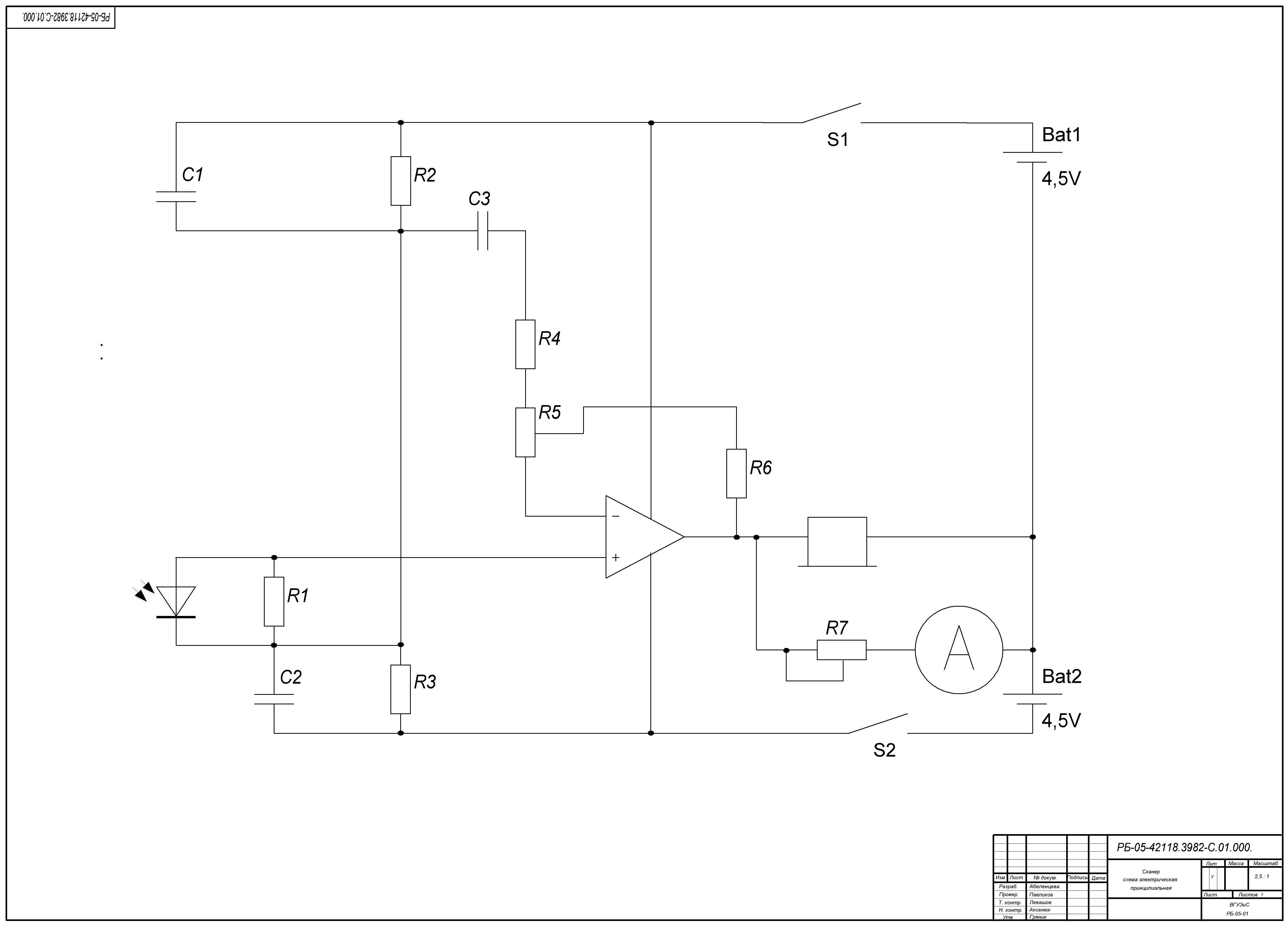

Рисунок 3.2 – Схема сканера принципиальная электрическая

Параметры схемы сканера ИК – излучения подобраны для его работы в помещении, на солнце фотодиод засвечивается. На фотодиод поступает ИК – излучение и преобразовывается в электрический сигнал, затем усиливается и подается на головной телефон и на любой измерительный прибор, в данном случае амперметр. Схема является достаточно простой и требует всего две батарейки по 4,5 Вт. Резистор R6 является нагрузочным, а коэффициент усиления определяется отрицательной обратной связью резисторов R6, R5 R4 [16].

Разработанная технически несложная и легко реализуемая схема сканера пригодна для использования в людном помещении, так как не привлекает внимания, легко камуфлируется под корпус от телефона.