3-1 Основи побудови та захисту сучасних операційних систем / Защита_операционных_систем_КНМЗ

.pdf

40

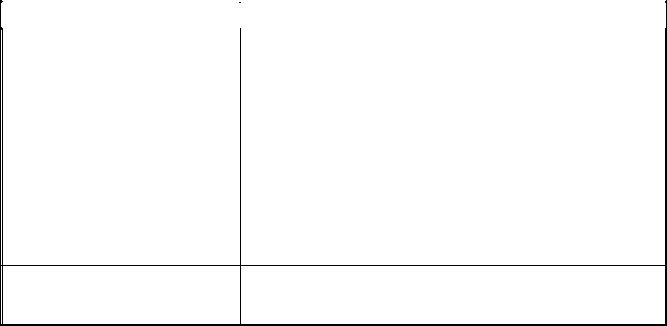

Логічна структура реєстру

Ви можете простежити схему організації реєстру через дані, які в ньому зберігаються. Існує п'ять кореневих розділів (додавати або видаляти кореневі розділи не можна), описаних в таблиці 5.2.

Таблиця 5.2. Кореневі розділи реєстру

Кореневий розділ |

Опис |

|

|

|

|

HKEY_CURRENT_USER |

Містить дані, зіставлені з користувачем, який |

|

увійшов в систему на даний момент |

||

|

||

|

|

|

HKEY_USERS |

Зберігає інформацію про всі облікові записи на |

|

комп'ютері |

||

|

||

|

|

|

HKEY_CLASSES_ROOT |

Зберігає зіставлення файлів і реєстраційну |

|

інформацію СОМ-об'єктів |

||

|

||

|

|

|

HKEY_LOCAL_MACHINE |

Містить інформацію, специфічну для системи |

Включає деякі відомості про поточний профілі HKEY_CURRENT_CONFIG обладнання

Windows інтенсивно використовує посилання в реєстрі: три з шести кореневих розділів реєстру є посилання на підрозділи трьох кореневих розділів, які посиланнями не є. Посилання не заносяться на диск, а створюються динамічно при кожному завантаженні системи.

ЗАВДАННЯ ДЛЯ ПРАКТИЧНОГО ВИКОНАННЯ ТА ДОСЛІДЖЕННЯ

1.Ознайомлення з редактором реєстру REGEDIT операційної сістеми WINDOWS.

2.Створення копії системного реєстру операційної системи WINDOWS.

2.1Створення контрольної точки відновлення системи.

2.2Експорт необхідних параметрів реєстру, операційної системи Windows.

41

3. Дослідження основних принципів роботи з реєстром OS WINDOWS. 3.1. Перегляд розділів і підрозділів.

3.2 Пошук інформації в реєстрі.

3.3.Швидкий перехід до вибраного розділу реєстру.

3.4.Додавання нових розділів і параметрів реєстру.

3.5.Перейменування розділу або параметра реєстру.

3.6.Видалення існуючого розділу або параметра реєстру.

3.7.Копіювання імені розділу.

3.8.Пошук параметрів безпеки системи.

3.9.Пошук зареєстрованих розширень файлів.

3.10.Пошук налаштувань обладнання.

3.11.Пошук інформації про завантаження Windows.

3.12.Установка параметрів безпеки для реєстру.

3.13.Налаштування дозволів розділу реєстру.

3.14.Дозвіл повного доступу до розділу реєстру.

3.15.Аудит роботи з розділом реєстру.

3.16.Зміна власника елемента реєстру.

4.Перехват подій, зміни параметрів, вироблених іншими програмами за допомогою утиліти REGMON.

5. Перехоплення подій за допомогою утиліти REGSHOT.

КОНТРОЛЬНІ ПИТАННЯ

1.Призначення реєстру, інформація, що зберігається у реєстрі.

2.Логічна структура реєстру.

3.Ключі реєстру.

4.Порядок створення резервної копії системного реєстру.

5.Типи даних, що зберігаються у реєстрі.

6.Порядок експорту необхідних параметрів реєстру.

7.Порядок додавання нових розділів та параметрів системного реєстру.

8.Призначення та можливості програмних продуктів Regmon та

Regshot.

42

ЛІТЕРАТУРА

1.Комплект слайд-лекцій з дисципліни «Основи побудови та захисту сучасних операційних систем» для студентів першого (бакалаврського) рівня освіти зі спеціалізації «Управління інформаційною безпекою» спеціальності 125 «Кібербезпека» галузі знань 12 «Інформаційні технології» [Електронний документ] / Упоряд.: I.С. Добринін. − Харкiв: ХНУРЕ, 2018. − 317 с.

2.Поповский, В. В. Основы криптографической защиты информации в телекоммуникационных системах : [учеб. изд.]. Ч.1 / В. В. Поповский, А. В. Персиков. – Х. : СМИТ, 2010. – 352 с.

3.Поповский, В. В. Основы криптографической защиты информации в телекоммуникационных системах : [учеб. изд.]. Ч.2 / В. В. Поповский, А. В. Персиков. – Х. : СМИТ, 2010. – 296 с.

4.Матвієнко, М. П. Архітектура комп'ютера : навч. посіб. / М. П. Матвієнко, В. П. Розен, О. М. Закладний ; МОНМС України. – К. : Ліра-К, 2013. – 264 с. : іл. – МОН України

5.Бондаренко, М. Ф. Операційні системи : навч. посібник / М. Ф. Бондаренко, О. Г. Качко. – Х. : Компанія СМІТ, 2008. – 432 с.

6.Редкар Т.Платформа Windows Azure: пер. с аннгл. /Т.Редкар, Т.Гвидичи, - М : ДМК Пресс, 2012. – 656 с. : ил.

7.С.В. Назаров. Операционные среды, системы и оболочки. Основы структурной и функциональной организации. - Москва, 2007. – 504 с.

8.А.Ю. Щеглов. Защита компьютерной информации от несанкционированного доступа. Наука и Техника, Санкт-Петербург, 2004.

2

Методичні вказівки з організації та виконання курсової роботи з дисципліни «Основи побудови та захисту сучасних операційних систем» для студентів першого (бакалаврського) рівня освіти зі спеціалізації «Управління інформаційною безпекою» спеціальності 125 «Кібербезпека» галузі знань 12 «Інформаційні технології» [Електронне видання] / Упоряд. І.С. Добринін.– Харків: ХНУРЕ, 2018.– 28 с.

Упорядник |

І.С. Добринін |

Рецензент: |

Дуравкін Є.В., д-р техн. наук, проф. каф. ІКІ ХНУРЕ |

3

ЗМІСТ

Вступ………………………………………….………………………………….. |

4 |

||

1 |

Мета та завдання курсової роботи…………………………………….. |

5 |

|

2 |

Організація проведення курсової роботи………………………….…. |

6 |

|

3 |

Вимоги щодо структурних складових курсової роботи…………….. |

8 |

|

4 |

Вимоги щодо оформлення пояснювальної записки курсової роботи… |

11 |

|

5 |

Завдання на курсову роботу…………………………………………….. |

22 |

|

Перелік посилань……………………..…………………………………………. |

23 |

||

Додаток А |

Варіант оформлення титульного аркушу……………………… |

24 |

|

Додаток Б |

. Варіант оформлення реферату………………………………… |

25 |

|

Додаток В |

Варіант оформлення змісту…………………………………….. |

26 |

|

Додаток Г |

Варіант оформлення переліку скорочень, умовних позначень, |

|

|

|

|

символів, одиниць і термінів……………………………………. |

27 |

Додаток Д |

Варіант оформлення переліку посилань………………………. |

28 |

|

4

ВСТУП

Курсова робота – це вид самостійної навчально-наукової роботи з елементами дослідження, що виконується студентами вищого навчального закладу протягом семестру з метою закріплення, поглиблення і узагальнення знань, одержаних за час навчання та їх застосування до комплексного вирішення конкретного фахового завдання.

Курсова робота є закономірним підсумком теоретичної, науково-практичної роботи студента протягом певного періоду навчання. Тому процес написання курсової роботи — важливий і відповідальний етап підготовки фахівця.

Тематика курсової роботи зазвичай є частиною наукового пошуку відповідної кафедри факультету. Проблеми наукового пошуку, зображені в курсових роботах студентів, можуть знайти своє продовження в атестаційних роботах (проектах) бакалавра (магістра). Таким чином забезпечується наступність науково-дослідницької діяльності студентів від курсу до курсу, послідовність засобів і форм її проведення відповідно до логіки навчального процесу.

5

1. МЕТА ТА ЗАВДАННЯ КУРСОВОЇ РОБОТИ

Виконання курсової роботи є важливим етапом загальної підготовки фахівців за напрямом «Управління інформаційною безпекою».

Метою проведення курсової роботи є:

−систематизація, упорядкування та поглиблення теоретичних знань і практичних вмінь, набутих під час навчання;

−подальший розвиток та закріплення розрахункових, експериментальних і дослідницьких навичок;

−демонстрація можливості використовувати знання для дослідження та вирішення актуальних науково-технічних та управлінських завдань;

−володіння методиками досліджень, розрахунків, експериментів, математичного та системного модулювання під час вирішення актуальних проблем;

−оволодіння основними методами пошуку, використання і аналізу дослідницької та науково-технічної інформації, включаючи патентну та Internet;

−набуття навичок з розробки проектної нормативно-технічної

документації відповідно до вимог міжнародних, державних та галузевих стандартів;

− розвиток уміння самостійної роботи з науково-технічними джерелами. Під час виконання та захисту курсової роботи виявляється професійноосвітній та фаховий рівень студента за навчальною дисципліною, його здатність виконувати певні дослідження у галузі інформаційної безпеки, а також спроможність продовження навчання з метою одержання кваліфікації бакалавра

та магістра.

Курсова робота виконується студентом самостійно. За всі прийняті в роботі рішення і достовірність усіх даних несе відповідальність студент – автор курсової роботи.

Змістом курсової роботи є дослідження питань, визначених тематикою курсового проектування які розглядаються на основі всебічного наукового аналізу, формулювання практичних рекомендацій, теоретичного обґрунтування висновків і неодмінного відображення погляду автора.

7

Після отримання завдання на виконання курсової роботи студент повинен:

−приступити до виконання роботи за рахунок часу, що відводиться на самостійну роботу;

−розробити календарний план на весь період виконання курсової роботи із зазначенням порядку виконання окремих етапів і подати його на затвердження керівнику.

Виконання курсової роботи здійснюється студентом, як правило, в університеті, на підприємстві або в інших установах, де йому може надаватися місце і відповідні матеріали.

Контроль виконання завдання здійснює керівник за матеріалами, що подаються студентом відповідно до календарного плану. На засіданнях кафедри регулярно заслуховуються повідомлення керівників та консультантів робіт про хід виконання плану робіт.

Студенти, які не виконують календарного графіку або значно відстали в його виконанні, запрошуються для звіту на засідання кафедри. Якщо студенти не виконали курсову роботу до зазначеного терміну, вони не допускаються до її захисту з виставленням незадовільної оцінки.

Рейтингова (підсумкова) оцінка з курсової роботи має дві складові. Перша характеризує якість пояснювальної записки та графічного матеріалу (сучасність прийнятих рішень, глибину обґрунтування та розрахунків, якість оформлення, виконання вимог нормативних документів тощо) згідно з графіком виконання роботи. Друга складова характеризує якість захисту (ступінь володіння матеріалом, аргументованість рішень, вміння захищати свою думку тощо).

Захист курсової роботи (проекту) проводиться перед комісією у складі двохтрьох викладачів кафедри.

Результати захисту курсової роботи (проекту) оцінюються за національною, стобальною шкалою та шкалою оцінювання ЄКТС.

Пояснювальні записки до курсових робіт зберігаються на кафедрі Інфокомунікаційної інженерії згідно з вимогами чинного законодавства.