3-1 Основи побудови та захисту сучасних операційних систем / Защита_операционных_систем_КНМЗ

.pdf

21

Control Panel DLL) завантажити DLL, що реалізує UI, який дозволяє змінювати дату і час.

6. Перейдіть на вкладку Security у вікні властивостей процесу Rundll і ви побачите, що привілей SeSystemTimePrivilege включений.

3. Дослідження привілею Bypass Traverse Checking

Якщо ви є системним адміністратором, то повинні знати про привілеї Bypass Traverse Checking (Обхід перехресної перевірки) (її внутрішня назва - SeNotifyPrivilege) і про те, які наслідки тягне за собою її включення:

1.Створіть папку, а в ній - новий текстовий файл з яким-небудь текстом.

2.Перейдіть в Explorer до нового файлу і відкрийте вкладку Security (Безпека) в його вікні властивостей. Натисніть кнопку Advanced (Додатково) і скиньте прапорець, керуючий спадкуванням. Виберіть Сміттю (Копіювати), коли з'явиться запит з пропозицією видалити або скопіювати успадковані дозволу.

3.Далі зробіть так, щоб по вашому профілі не можна було отримати доступ до цієї нової папці. Для цього виберіть свій обліковий запис і в списку дозволів виберіть всі прапорці типу Deny (відхилити або заборонити).

4.Запустіть Notepad і спробуйте через його UI перейти в нову папку. Ви не зможете цього зробити.

5.B поле File Name (Ім'я файлу) діалогового вікна Open (Відкрити) введіть повний шлях до нового файлу. Файл повинен відкритися. Якщо в вашому профілі немає привілеї Bypass Traverse Checking, NTFS перевірятиме права доступу до кожного каталогу в шляху до файлу, коли ви спробуєте відкрити цей файл. І тільки в такому випадку вам буде відмовлено в доступі до даного файлу.

4: Створення користувачів із заданими привілеями

Створіть нового користувача за допомогою UI відкритого з вкладки панелі управління «Облікові записи користувачів».

Створіть нового користувача за допомогою виклику функції Net user з командного рядка (Net user [name] [pass / *] / add). Вивчити основні параметри. Видалити створеного користувача (/ delete).

22

КОНТРОЛЬНІ ПИТАННЯ

1.Поняття процесу та потоку в операційних системах. Взаємозв’язок між завданнями, процесами та потоками. Управління процесами та потоками в операційних системах.

2.Події, що призводять до появи процесів та потоків в операційних системах. Поняття дескриптору та контексту процесу. Визначення процесу та потоку в операційних системах. Основні моделі процесів.

3.Потоки в операційних системах. Моделі потоків. Їх гідності та

недоліки.

4.Процеси та потоки в операційних системах. Планування завдань, процесів та потоків. Планування з урахуванням черг завдань. Статична схема планування.

5.Моніторинг процесів в операційній системі Windows. Системні, фонові та прикладні процеси. Диспетчер задач - Windows Task Manager - порядок виклику та параметри, що відображаються.

6.Сучасні прикладні програми для моніторингу прикладних процесів в ОС Windows - Windows Sysinternals Process Explorer, Windows Sysinternals Process Monitor. Інтерфейс, призначення та потенційні можливості. Основні процеси ОС Windows.

7.Дескриптори захисту та управлінням доступу в ОС Windows. Атрибути дескриптору. Список контролю доступу (Access Control List, ACL) та елементи контролю доступу (Access Control Entry, АСЕ) – їх призначення та властивості.

8.Визначення прав доступу до об’єктів в ОС Windows. Алгоритми визначення прав доступу. Роль елементів контролю доступу (Access Control Entry, АСЕ) в порядку доступу до об’єктів.

23

Лабораторна робота №3.

ДОСЛІДЖЕННЯ ЛОКАЛЬНОЇ ПОЛІТІКИ БЕЗПЕКИ ОПЕРАЦІЙНИХ СИСТЕМ

Мета роботи: ознайомлення з груповими політиками безпеки, планування та налаштування групової політики.

ОСНОВНІ ТЕОРЕТИЧНІ ВІДОМОСТІ

З збільшенням парку комп’ютерів на підприємстві все більш гостро встає питання про вартість його управління та утримання. Ручна настройка комп’ютерів забирає чимало часу у персоналу і змушує, із збільшенням кількості комп’ютерів, збільшувати штат обслуговуючого їх персоналу. До того ж при великій кількості машин стежити за дотриманням прийнятих на підприємстві стандартів налаштування стає все важче. Групові політики (Group Policy) є комплексним інструментом централізованого управління комп’ютерами з ОС Windows 2000 і вище в домені Active Directory. До комп’ютерів під управлінням ОС Windows NT4/9x групові політики не застосовуються: вони управляються системними політиками (System Policy).

Отже, груповими політиками (group policy) називаються сукупність параметрів конфігурації користувачів і комп'ютерів, що регламентують їхню взаємодію із програмами, мережевими ресурсами та операційними системами в рамках організації.

Групові політики можна встановлювати та застосовувати відносно комп'ютерів, сайтів, доменів та підрозділів.

Виходячи з терміна «групова політика» можна припустити, що вона настроюється окремо для глобальних груп і локальних груп доменів, однак, це не так. Будь-яку групову політику варто інтерпретувати як сукупність параметрів політики, задіяних тільки відносно комп'ютерів, сайтів, доменів або підрозділів.

Об’єкти групових політик

Всі налаштування, які ви створите в рамках групових політик, будуть зберігатися в об’єкти групової політики (Group Policy Object, GPO). Об'єкт

24

групової політики (Group Policy Object - GPO) - набір параметрів групової політики.

Кожному комп'ютеру, що працює під керуванням Microsoft Windows Server, відповідає один локальний GPO, крім того, він може підпорядковуватися мережним (розміщеним в Active Directory) GPO у довільній кількості.

Об’єкти групових політик бувають двох типів:

−локальний об’єкт групової політики (локальні GPO),

−об’єкти групових політик Active Directory (мережні GPO).

Локальні GPO.

На будь-якому комп'ютері зберігається один локальний об'єкт групової політики, незалежно від того, входить цей комп'ютер в середовище Active Directory чи в мережне середовище. Локальний об'єкт групової політики впливає тільки на той комп'ютер, на якому зберігається. З іншого боку, оскільки параметри локального GPO перевизначаються нелокальними GPO, в умовах участі комп'ютера в середовищі Active Directory значимість локальних GPO знижується. Відповідно, у не мережних середовищах значимість параметрів локальних GPO підвищується. За замовчуванням, у локальних об'єктів GPO визначені тільки елементи Security Settings; інші параметри не включаються, але й не відключається. Локальні об'єкти групової політики зберігаються в папці %Systemroot%\System32\GroupPolicy.

Мережні GPO

Мережні об'єкти групової політики створюються в середовищі Active Directory.

Для того щоб поширити їхню дію на користувачів або на комп'ютери, їх необхідно прив'язати до конкретного сайту, домену або підрозділу. Застосування мережних GPO можливо лише при наявності контролерів домену, що працюють під управлінням Windows Server.

За замовчуванням, в процесі встановлення служби каталогів Active Directory створюються дві мережних GPO:

− Default Domain Policy (доменна політика, що використовується за замовчуванням). За рахунок прив'язки до домену та механізму успадковування групових політик дія цього GРО поширюється на всіх користувачів і на всі комп'ютери цього домену (у тому числі на контролери домену).

25

− Default Domain Controller Policy - політика контролера домену, що використовується за замовчуванням. Цей GPO прив’язується до підрозділу Domain Controllers, відповідно, його дія, в основному, впливає тільки на облікові записи контролерів домену.

Для створення нових об’єктів GPO існує декілька способів.

Перший спосіб полягає у виборі контейнера Active Directory, у якому потрібно створити новий об'єкт GPO. Потім потрібно ввійти у вікно властивостей цього контейнера та вибрати вкладку Group Policy. Далі клацнувши кнопку New необхідно задати ім'я нового об'єкта групової політики.

Другий спосіб - це створення окремої консолі ММС (Microsoft Management Console) і додавання до неї оснащення Редактор об'єктів групової політики (Group Policy Object Editor). Редактор об'єктів групових політик (Group Policy Object Editor) допомагає систематизувати та управляти параметрами групової політики у всіх GPO.

Щоб створити новий об'єкт групової політики за допомогою Welcome To The Group Policy Wizard (Майстер групової політики), потрібно перейти в потрібне місце домену та клацнути на кнопці Create New Group Policy Object.

Незалежно від того, який інструмент використовується при створенні нового GPO, створюється нова групова політика та зв'язується з об'єктом, у якому створюється GPO. Пізніше об'єкт групової політики можна змінити відповідно до вимог.

Для того, щоб створювати, редагувати або видаляти об'єкти групової політики та щоб змінювати послідовність їхнього застосування, потрібно бути членом однієї із груп:

−Domain Admins;

−Аdministrators;

−Enterprise Admins;

−Group Policy Creators.

Параметри групової політики

Параметри групової політики діляться на дві категорії: параметри конфігурації користувачів і параметри конфігурації комп'ютерів. Вони знаходяться в деревах GPO User Configuration та Computer Configuration,

26

відповідно.

Вдереві Computer Configuration знаходяться параметри групової політики, що застосовуються до комп'ютерів незалежно від того, які користувачі на них реєструються. Параметри конфігурації комп'ютера активуються під час ініціалізації операційної системи.

Вдереві User Configuration розміщуються параметри групової політики, що застосовуються до користувачів незалежно від того, на яких комп'ютерах вони реєструються. Параметри конфігурації користувачів вступають в дію в момент їхньої реєстрації на комп'ютері.

Зазначимо, що іноді виникає необхідність налаштувати різні значення одного і того ж параметра для різних користувачів (наприклад, налаштувати різні домашні сторінки у браузері для студентів 3-го і 4-го курсів). Для вирішення поставленого завдання необхідно використовувати організаційні одиниці. Організаційні одиниці (OU), або підрозділи, можуть містити користувачів, групи, комп'ютери, принтери і загальні теки, а також інші OU.

OU – це мінімальна «одиниця» адміністрування, права управління якої можна делегувати деякому користувачеві або групі. За допомогою OU можна забезпечити локальне адміністрування користувачів (створення, модифікацію і видалення облікових записів) або ресурсів.

У каталозі Active Directory організаційні одиниці є об'єктами типу «контейнер» і відображаються у вікні оснащення Active Directory – користувачі і комп'ютери як папки. Їх основне призначення – групування об'єктів каталогу з метою передачі адміністративних функцій окремим користувачам.

Дерево OU може відображати реальну структуру організації – адміністративну, функціональну і т. п. При цьому враховуються ієрархія повноважень відповідальних працівників і необхідні функції управління.

Організаційна одиниця – мінімальна структурна одиниця, якою можна призначити власну групову політику. Проте OU не є структурним елементом безпеки (тобто не можна призначити підрозділу деякі права доступу до певного об'єкту), а служить тільки для групування об'єктів каталогу. Для призначення повноважень і дозволів доступу до ресурсів слід застосовувати групи безпеки (security groups).

27

Введення групової політики в дію

Оскільки мережні об'єкти групової політики вводяться в дію в ієрархічному порядку, конкретна конфігурація користувача або комп'ютера являє собою сполучення параметрів об'єктів GPO сайту, домена та підрозділу.

Параметри групової політики вводяться в дію в наступній послідовності:

1.Локальний об'єкт GPO. На кожному комп'ютері, що працює під керуванням Windows Server, зберігається один, і тільки один локальний об'єкт GPO.

2.Об'єкти GPO сайту. В другу чергу активізуються параметри об'єктів GPO, прив'язаних до сайту. Введення в дію параметрів GPO виконується

всинхронному режимі. Порядок обробки об'єктів GPO із числа прив'язаних до сайту задається адміністратором.

3.Об'єкти GPO домену. Якщо до домену прив'язано кілька об'єктів GPO, вони вводяться в дію в синхронному режимі, послідовність їхньої обробки вказує адміністратор.

4.Об'єкти GPO підрозділу.

Об'єкти GPO, прив'язані до найвищого підрозділу в ієрархічній системі Active Directory, вводяться в дію першими; далі обробляються параметри об'єктів, прив'язані до їхній дочірніх підрозділів і т.д. В останню чергу обробляються параметри тих об'єктів GPO, в яких безпосередньо міститься користувач або комп'ютер, що розглядається.

До кожного рівня ієрархії підрозділів Active Directory об'єкти GPO прив’язуються в довільній кількості. У такий спосіб на кожному з рівнів Active Directory може застосовуватися більше одної групової політики. У цьому випадку порядок їх застосування визначається порядком, в якому об'єкти GPO перераховані в адміністративному вікні знизу догори.

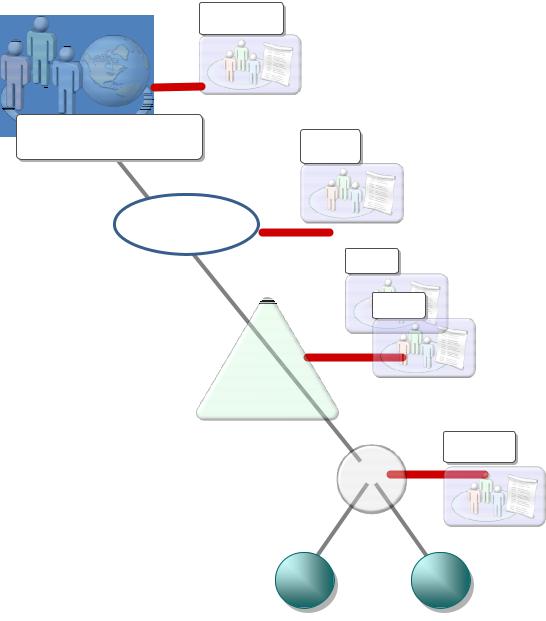

Таким чином, локальний об'єкт GPO обробляється першим, а об'єкти, прив'язані до підрозділу, до якого безпосередньо відноситься користувач або комп'ютер, - останніми, тим самим перевизначаючи всі попередні об'єкти, як це показано на рис. 3.1.

28

GPO1

Локальна політика

GPO2

Сайт

GPO3

GPO4

Домен

GPO5

OU

OU OU

Рисунок 3.1 – Послідовність застосування групової політики

Як видно, порядок застосування групових політик важливий, якщо вони змінюють одні і тіж самі параметри настроювання. Наприклад, якщо об'єкт GPO рівня домену видаляє команду Run з усіх комп'ютерів, а об'єкт GPO організаційної одиниці нижчого рівня додає команду Run, то команда Run буде доступна на всіх комп'ютерах OU. Такий конфлікт виникає, якщо обидві політики змінюють одну і ту ж установку. Також об'єкт GPO вищого рівня може бути зконфігурований для видалення команди Run, а об'єкт GPO нижчого рівня - для видалення значка конфігурації з панелі управління. Оскільки немає ніякого конфлікту між цими параметрами настроювання, застосовуються обидва настроювання.

29

Більшість параметрів настроювання об'єкта GPO включають три опції конфігурації:

−Enabled,

−Disabled,

−Not Configured.

Якщо встановлено опцію Enabled, то незалежно від того, яка групова політика зконфігурована, вона буде застосована. Якщо встановлено опцію Disabled, то незалежно від того, яка групова політика зконфігурована, вона буде заблокована. Якщо встановлено Not Configured, параметри настроювання політики не зміняться, і будуть підтримуватися установки, успадковані від більш високого рівня.

Якщо між параметрами конфігурацій комп'ютера та користувача виникає конфлікт, пріоритет віддається останнім, пояснюється це тим, що параметри користувача більшою мірою конкретизовані.

Стратегії планування групових політик

Процес планування групової політики складається із трьох етапів:

−планування параметрів групової політики, що діють на кожному з рівнів (тобто на рівнях сайтів, доменів і підрозділів) відносно комп'ютерів і користувачів;

−планування об'єктів GPO, що поширюються на кожному з рівнів (сайтів, доменів і підрозділів) на комп'ютери та користувачів;

−планування розподілу повноважень адміністративного керування об'єктами GPO.

Всі плани щодо групової політики бажано документувати.

Планування параметрів групової політики передбачає те, що для кожного сайту, домену та підрозділу компанії потрібно спланувати параметри комп'ютерів

ікористувачів, при цьому треба не забувати про те, що всі параметри групової політики служать для спрощення завдання по адмініструванню комп'ютерів і користувачів. В Windows Server передбачається понад 600 параметрів групової політики. Для ознайомлення з ними найпростіше звернутися до засобів редактора об'єктів групових політик.

Параметри групової політики, заплановані відносно кожного сайту, домену або підрозділу, потрібно якимось чином систематизувати в рамках об'єктів GPO. В процесі систематизації варто виходити з того, на яких користувачів і на які