Т.С.П.П / Махинации с ТСПП / ТСПП / Іспит / опорные конспекты / Лекція 9 у оп

.docЛекція 9:

Тема: Основи інформаційної безпеки інформаційних систем.

План:

-

Проблема захисту інформації.

-

Рівні важливості інформації.

-

Основні складові безпеки інформації

-

Заходи захисту інформації.

-

Законодавчі

-

Адміністративні

-

Процедурні

-

Програмно-технічні заходи

З появою складних автоматизованих систем управління, пов'язаних з автоматизованим введенням, зберіганням, обробкою і виведенням інформації, проблеми її захисту набувають ще більшого значення.

Цьому сприяє:

-

Збільшення об'ємів інформації, що накопичується, зберігається і оброблюваної за допомогою ЕОМ і інших засобів обчислювальної техніки.

-

Зосередження в єдиних базах даних інформації різного призначення і приналежності.

-

Розширення кола користувачів, маючих доступ к ресурсам обчислювальної системи і масивам даних.

-

Поява електронних грошей.

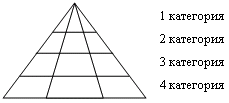

Інформація - це результат віддзеркалення і обробки в людській свідомості різноманіття навколишнього світу. Відомості, якими обмінюється людина через машину з іншою людиною або машиною, і є предметом захисту. Проте захисту підлягає та інформація, яка має ціну. Для оцінки потрібний розподіл інформації на категорії не тільки відповідно до її цінності, але і важливістю. Відомий наступний розподіл інформації по рівню важливості:

-

Життєво-важлива, незамінна інформація, наявність якої необхідна для функціонування організацій.

-

Важлива інформація, яка може бути замінена або відновлена, але процес відновлення дуже важкий і зв'язаний з великими витратами.

-

Корисна інформація - це інформація, яку важко відновити, проте організація може ефективно функціонувати і без неї.

-

Неістотна інформація.

Модель предмету захисту:

Відповідно до описаних принципів ділення, інформацію, що обробляється в автоматизованих системах обробки даних (АСОД) для ілюстрації можна представити по категоріях важливості і секретності у вигляді піраміди, що складається з декількох шарів по вертикалі. Вершиною піраміди є найбільш важлива інформація, а фундаментом - неістотна інформація, але пов'язана з обробкою важливішої інформації. Кожен шар даної піраміди, поділений на частини по горизонталі, відображає принцип ділення інформації за функціональною ознакою і повноваженнями її користувачів.

Безпека інформації в АСОД інтерпретується як небезпека її несанкціонованого отримання за весь час знаходження в АСОД, а також безпека дій, для здійснення яких використовується інформація.

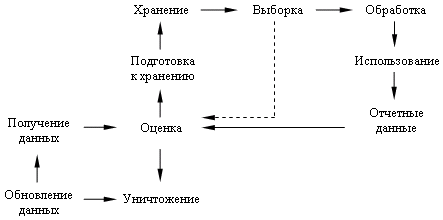

Життєвий цикл інформації в АСОД:

Безпеку неможливо додати до системи; її потрібно закладати із самого початку і підтримувати до кінця. Безпечні технології - це технології, які не наносять матеріального збитку суб'єктам, що мають пряме або непряме відношення до них. Суб'єктом може бути держава, фізичні особи і ін.

Під інформаційною безпекою розуміють захищеність інформації і підтримуючої інфраструктури від випадкових або навмисних дій природного або штучного характеру, які можуть завдати неприйнятного збитку суб'єктам інформаційних відносин, зокрема власникам і користувачам інформації і підтримуючої інфраструктури.

Захист інформації – це комплекс заходів, направлених на забезпечення інформаційної безпеки.

Згідно визначенню інформаційної безпеки, вона залежить не тільки від комп'ютерів, але і від підтримуючої інфраструктури, до якої можна віднести системи електро-, водо- і теплопостачання, кондиціонери, засоби комунікацій і, звичайно, обслуговуючий персонал.

Класично вважається, що забезпечення безпеки інформації складається з трьох складових:

-

Конфіденційність: забезпечення доступу до інформації тільки авторизованим користувачам; (обов'язкове для виконання особою, що дістала доступ до певної інформації, вимога не передавати таку інформацію третім особам без згоди її володаря)

-

Цілісність: забезпечення достовірності і повноти інформації і методів її обробки. (Наприклад, рецептура ліків, наказані медичні процедури, набір і характеристики комплектуючих виробів, хід технологічного процесу – все це приклади інформації, порушення цілісності якої може опинитися в буквальному розумінні смертельним.).

-

Доступність: забезпечення доступу до інформації і пов'язаних з нею активів авторизованих користувачів в міру необхідності.

Успіх в області інформаційної безпеки може принести тільки комплексний підхід, що поєднує заходи чотирьох рівнів:

-

законодавчого;

-

адміністративного;

-

процедурного;

-

програмно-технічного.

Проблема ІБ - не тільки (і не стільки) технічна; без законодавчої бази, без постійної уваги керівництва організації і виділення необхідних ресурсів, без мерів управління персоналом і фізичного захисту вирішити її неможливо. Комплексність також ускладнює проблематику ІБ; потрібна взаємодія фахівців з різних областей.

Законодавчий рівень є найважливішим для забезпечення інформаційної безпеки. Необхідно:

-

законодавчо підкреслювати важливість проблеми ІБ;

-

сконцентрувати ресурси на найважливіших напрямах досліджень;

-

скоординувати освітню діяльність;

-

створити і підтримувати негативне відношення до порушників ІБ.

Адміністративний рівень

Головне завдання заходів адміністративного рівня - сформувати програму робіт в області інформаційної безпеки організації (установи) і забезпечити її виконання, виділяючи необхідні ресурси і контролюючи стан справ.

Основою програми є політика безпеки, що відображає підхід організації до захисту своїх інформаційних активів.

Розробка політики і програми безпеки починається з аналізу ризок, першим етапом якого, у свою чергу, є ознайомлення з найбільш поширеними погрозами.

Головні загрози:

-

внутрішня складність ІС;

-

ненавмисні дії, які ведуть до помилок (штатні користувачі, оператори, системні адміністратори та інші спеціалісти, які обслуговують інформаційні системи);

-

навмисні дії;

-

форс-мажорні обставини (реальну небезпеку представляють пожежі і інші аварії підтримуючої інфраструктури).

У загальному числі порушень росте частка зовнішніх атак, але основного збитку як і раніше завдають "свої".

Процедурний рівень

Заходи процедурного рівня орієнтовані на людей (а не на технічні засоби) і підрозділяються на наступні види:

-

управління персоналом;

-

фізичний захист;

-

підтримка працездатності;

-

реагування на порушення режиму безпеки;

-

розділення обов'язків;

-

мінімізація привілеїв.

Програмно-технічний рівень

Програмно-технічні заходи, тобто заходи, направлені на контроль комп'ютерної суті, - устаткування, програм і/або даних, утворюють останній і найважливіший рубіж інформаційної безпеки.

Заходи безпеки доцільно розділити на наступні види:

-

превентивні (застережливі), такі, що перешкоджають порушенням ІБ;

-

заходи виявлення порушень;

-

що локалізують, звужують зону дії порушень;

-

заходи по виявленню порушника;

-

заходи відновлення режиму безпеки.

Центральним для програмно-технічного рівня є поняття сервісу безпеки. До числа таких сервісів входять:

-

ідентифікація - це привласнення суб'єктом або об'єктом доступу ідентифікатора або порівняння пред'явленого ідентифікатора з переліком привласнених ідентифікаторів. (Мета ідентифікації - відстежуваня дій користувача в системі).

-

авторизація і аутентифікація; (авторизація — процес надання певному обличчю прав на виконання деяких дій. Авторизацію не слід плутати з аутентификацієй: аутентифікація — це встановлення достовірності особи, а авторизація — надання цьому обличчю деяких прав); Аутентифікація - це перевірка приналежності суб'єктові доступу пред'явленого ним ідентифікатора (Аутентифікація проводиться по деякому предмету, яким фізично володіє користувач: наприклад, по відбитках пальців, сітківці ока);

-

управління доступом;

-

шифрування;

-

протоколювання і аудит;

-

контроль цілісності;

-

екранування;

-

забезпечення відмовостійкої;

-

забезпечення безпечного відновлення

Ц і

сервіси повинні функціонувати у

відкритому мережевому середовищі з

різнорідними компонентами, тобто бути

стійкими до відповідних погроз.

Застосування сервісів повинне бути

зручним для користувачів і адміністраторів.

Наприклад, сучасні засоби

ідентифікації/аутентифікації повинні

бути стійкими до пасивного і активного

прослуховування мережі і підтримувати

концепцію єдиного входу в мережу.

і

сервіси повинні функціонувати у

відкритому мережевому середовищі з

різнорідними компонентами, тобто бути

стійкими до відповідних погроз.

Застосування сервісів повинне бути

зручним для користувачів і адміністраторів.

Наприклад, сучасні засоби

ідентифікації/аутентифікації повинні

бути стійкими до пасивного і активного

прослуховування мережі і підтримувати

концепцію єдиного входу в мережу.

Виділимо найважливіші моменти для кожного з перерахованих сервісів безпеки:

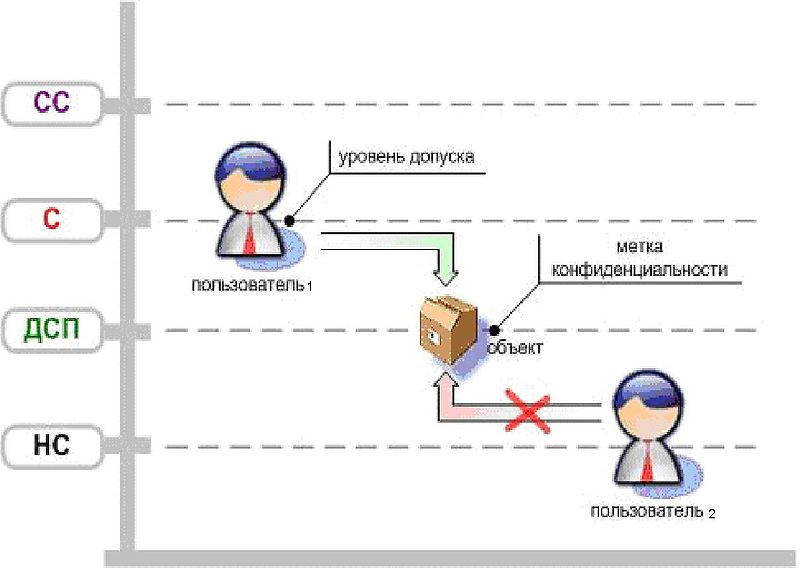

Управління доступом:

Мандатне управління доступом:

СС – здійснено таємно;

З – таємно;

ДСП – для службового користування;

НС – нетаємно;

У приведеному прикладі суб’єкт

«Користувач №2», допуск рівня, що має,

«нетаємно», не може дістати доступ до

об'єкту, що має мітку «для службового

користування». В той же час, суб'єкт

«Користувач «№1» з допуском рівня

«таємно», право доступу до об'єкту з

міткою «для службового користування»

має.

приведеному прикладі суб’єкт

«Користувач №2», допуск рівня, що має,

«нетаємно», не може дістати доступ до

об'єкту, що має мітку «для службового

користування». В той же час, суб'єкт

«Користувач «№1» з допуском рівня

«таємно», право доступу до об'єкту з

міткою «для службового користування»

має.

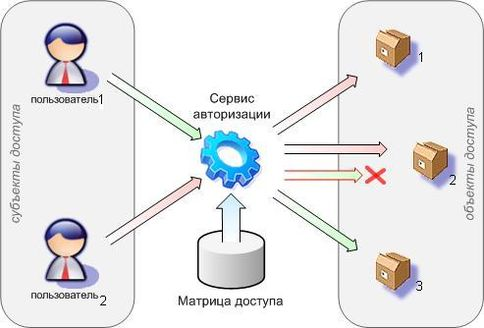

Виборче управління доступом

Виборче управління доступом (англ. Discretionary access control, DAC) управління доступом суб'єктів до об'єктам на основі списків управління доступом або матриці доступу.

Так само називається Дискретне управління доступом, Контрольоване управління доступом і Розмежувальне управління доступом.

Суб'єкт доступу «Користувач № 1» має право доступу тільки до об'єкту доступу № 3, тому його запит до об'єкту доступу № 2 відхиляється. Суб'єкт «Користувач № 2» має право доступу як до об'єкту доступу № 1, так і до об'єкту доступу № 2, тому його запити до даних об'єктів не відхиляються.

Шифрування. Переважними є криптографічні методи аутентифікації, що реалізовуються програмним або апаратно-програмним способом. Парольний захист став анахронізмом, біометричні методи потребують подальшої перевірки в мережевому середовищі.

Протоколювання і аудит (журналювання) — процес запису інформації про те, що відбувається з якимсь об’єктом (або в рамках якогось процесу) подіях в журнал (наприклад, в файл). Стосовно комп’ютерної пам’яті журнал - це запис в хронологічному порядку операцій обробки даних, які можуть бути використані для того, щоб відтворити існуючу або альтернативну версію комп'ютерного файлу. У системах управління базами даних журнал це записи про всі дані, змінені певним процесом.

Екранування - ідейно дуже багатий сервіс безпеки. Його реалізації - це не тільки між мережеві екрани, але і обмежуючі інтерфейси, і віртуальні локальні мережі. Екран інкапсулює об'єкт, що захищається, і контролює його зовнішнє уявлення. Сучасні між мережеві екрани досягли дуже високого рівня захищеності, зручності використання і адміністрування; у мережевому середовищі вони є першими і вельми могутнім рубежем оборони.

Ф ормальна

постановка завдання екранування,

полягає в наступному. Хай є дві безліч

інформаційних систем. Екран

–

це засіб розмежування

доступу клієнтів

з однієї множини до серверів з іншої

множини. Екран

здійснює

свої функції, контролюючи всі інформаційні

потоки між двома безліччю систем (мал.

1). Контроль потоків полягає в їх

фільтрації,

можливо, з виконанням деяких перетворень.

Мал.

1.

Екран як засіб розмежування доступу.

ормальна

постановка завдання екранування,

полягає в наступному. Хай є дві безліч

інформаційних систем. Екран

–

це засіб розмежування

доступу клієнтів

з однієї множини до серверів з іншої

множини. Екран

здійснює

свої функції, контролюючи всі інформаційні

потоки між двома безліччю систем (мал.

1). Контроль потоків полягає в їх

фільтрації,

можливо, з виконанням деяких перетворень.

Мал.

1.

Екран як засіб розмежування доступу.

На наступному рівні деталізації екран (напівпроникну мембрану) зручно представляти як послідовність фільтрів. Кожен з фільтрів, проаналізувавши дані, може затримати (не пропустити) їх, а може і відразу "перекинути" за екран. Крім того, допускається перетворення даних, передача порції даних на наступний фільтр для продовження аналізу або обробка даних від імені адресата і повернення результату відправникові (мал. 2).

Мал. 2. Екран як послідовність фільтрів.

Крім функцій розмежування доступу, екрани здійснюють протоколювання обміну інформацією. Екранування дає можливість контролювати також інформаційні потоки, направлені в зовнішню область, що сприяє підтримці режиму конфіденційності в ІС організації.

Контрольні запитання:

-

Що сприяє зростанню проблеми захисту інформації?

-

Назвіть розподіл інформації по рівню важливості

-

Якій життєвий цикл інформації в АСОД?

-

Дати визначення інформаційній безпеці?

-

З чого складається забезпечення безпеки інформації?

-

Види доступу до інформації?

Література:

-

Левин В.И., История информационных технологий. Издательство: Интернет-университет информационных технологий - ИНТУИТ.ру, БИНОМ. Лаборатория знаний. Серия: Основы информационных технологий, 2007 - 336 стр.

-

Галатенко В.А., Основы информационной безопасности. Издательство: Интернет-университет информационных технологий - ИНТУИТ.ру «Серия: Основы информационных технологий», 2008 - 208 стр.

-

Терехов А.Н. Технология программирования, БИНОМ. Лаборатория знаний, Интернет-университет информационных технологий - ИНТУИТ.ру, 2007

-

Скопин И.Н. Интернет-университет информационных технологий - ИНТУИТ.ру, 2004

-

Котляров В.П. Основы тестирования программного обеспечения. Интернет-университет информационных технологий - ИНТУИТ.ру, 2006

-

Микеле Марчези Экстремальное программирование - 2.0

-

Дэвид Астелс, Гранвилл Миллер, Мирослав Новак Практическое руководство по экстремальному программированию