- •Мдк 03.02. Технология применения комплексной защиты информации

- •Раздел 2. Технология применения комплексной защиты информации

- •Тема 2.1. Программно-аппаратные средства защиты информации

- •Информационная безопасность в многоканальных телекоммуникационных системах и сетях электросвязи

- •Структурные схемы систем защиты информации в типовых ис

- •Показатели защищенности многоканальных телекоммуникационных систем

- •Семантические показатели защищенности ис

- •Нечеткие оценки защищенности информационных систем

- •Защита среды передачи

- •Защита данных

- •Идентификация и аутентификация

- •Разграничение доступа

- •Протоколирование и аудит

- •Типовые удаленные сетевые атаки и их характеристики

- •Компьютерные вирусы и защита от них

- •Антивирусные программы и комплексы

- •Полное декодирование

- •Цифровая иммунная система

- •Защита от программных закладок

- •Как защитить систему от клавиатурных шпионов

- •Программный комплекс Dr.Web Enterprise Suite

- •Антивирус Касперского Personal Pro

- •Антивирусные утилиты Symantec, McAffee и BitDefender

- •Тема 2.2 Администрирование телекоммуникационных систем и сетей связи

- •Как выбрать стратегию аутентификации для информационных сервисов компании?

- •Биометрия

- •Методика выбора технологии

- •Расставьте приоритеты и выберите решение

- •Заключение

- •Протоколы vpn

- •Что такое ipSec

- •Ассоциации защиты (Security Association ,sa)

- •Инфраструктура ipSec

- •Как работает ipSec

- •Характеристика направлений и групп методов обнаружения вторжений

- •Анализ методов обнаружения аномалий

- •Выбор оптимальной совокупности признаков оценки защищаемой системы

- •Получение единой оценки состояния защищаемой системы

- •Нейронные сети

- •Анализ методов обнаружения злоупотреблений

- •Анализ изменения состояний

- •Наблюдение за нажатием клавиш

- •Методы, основанные на моделировании поведения злоумышленника

- •Недостатки существующих систем обнаружения

- •Направления совершенствования сов

- •Тема 2.3. Системы условного доступа в сетях вещания

Показатели защищенности многоканальных телекоммуникационных систем

Официально признаваемой оценкой защищенности ИС являются классы защищенности, описание которых приведено в стандартах защищенности.

Отечественный стандарт ГОСТ / ИСО МЭК 15408 – 2002 «Общие критерии оценки безопасности информационных технологий» и его прототип - международный стандарт «Common Criteria for Information Technology Security Evaluation» (далее – ОК) обобщают подход к оценке защищенности на основе учета качественного состава механизмов и средств защиты.

Рассмотренные в вышеназванных стандартах подходы обладают рядом недостатков:

при наличии большого числа стандартов отсутствует единая терминология, которая отслеживает изменения в области защиты информации;

предъявляются только требования по составу и проведению сертификации средств защиты информации, но отсутствуют количественные показатели и единые требования к функционированию СЗИ.

Известные оценки защищенности АС исходят из наличия определенного набора средств и механизмов защиты, методик изготовления, эксплуатации и тестирования, позволяющих отнести то или иное устройство или ИС в целом к одному из дискретных уровней защищенности в соответствии с используемыми в данной стране стандартами.

Для количественной оценки уровня защищенности используют рейтинговые показатели, которые учитывает распределение механизмов защиты по уровням иерархической модели СЗИ и изменение вероятности достижения злоумышленником объекта защиты в зависимости от уровня СЗИ.

Оценки защищенности на основе модели комплекса механизмов защиты.

Согласно модели комплекса механизмов защиты уровень защищенности зависит не только от числа механизмов защиты, но и от расположения МЗ в структуре СЗИ. Анализ защищенности проводится в 2 этапа:

оценка защищенности, обеспечиваемой отдельным механизмом;

оценка защищенности СЗИ в целом.

На первом этапе определяется потенциальная защищенность - рейтинг стойкости отдельного МЗ. Производят ранжирование МЗ в зависимости от уровня защищенности, который он способен обеспечить.

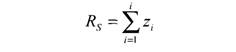

Наборная модель СЗИ. Защищенность СЗИ оценивают, полагая, что все МЗ равноценны и участвуют в нейтрализации угроз. Для определения рейтинга Rs защищенности ИС суммируют рейтинги стойкости отдельных МЗ:

где mi — рейтинг стойкости i-го механизма защиты.

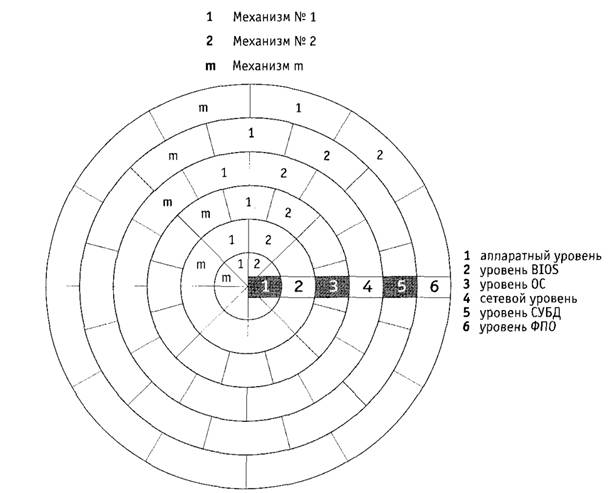

Структурная модель СЗИ учитывает структурные особенности ИС, например, наличие средств защиты на следующих уровнях: аппаратном, BIOS, ОС, сетевом, СУБД, функционального ПО (рис. 1).

Рис. 1.

Структурная модель системы защиты

МЗ располагаются на уровнях СЗИ в соответствии с их назначением. Например, механизм идентификации и аутентификации может быть реализован как на уровне ОС, так и на уровне функционального программного обеспечения (ФПО).

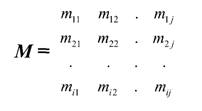

Если число уровней СЗИ равно j, а число различных МЗ составляет i, то можно сформировать матрицу рейтингов стойкости следующего вида:

.

.

Каждый столбец матрицы соответствует уровню СЗИ. Элемент матрицы mij равен 0, если i-й МЗ отсутствует на j-м уровне СЗИ. Предполагается, что угроза с определенной вероятностью будет нейтрализована некоторым МЗ на одном из уровней СЗИ.

Если n - число угроз, i - число МЗ, и n > i, то вероятность того, что угроза из множества известных угроз будет нейтрализована i–м МЗ

где ij — число МЗ, а nj — число угроз, актуальных для j-го уровня СЗИ.

Для каждого последующего уровня СЗИ число актуальных угроз будет уменьшаться, поскольку некоторые из них будут нейтрализованы на предыдущих уровнях СЗИ

![]() .

.

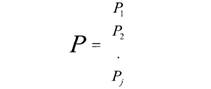

Предполагая, что на всех уровнях число МЗ - максимально возможное и вероятность нейтрализации угрозы на каждом последующем уровне СЗИ будет больше, чем на предыдущем. Формируют вектор распределения вероятности нейтрализации угроз по уровням СЗИ.

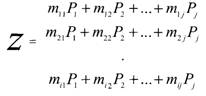

Поэлементным умножением строк матрицы рейтингов стойкости на вектор распределения вероятностей формируют матрицу защищенности Z

.

.

Рейтинг защищенности ИС определяют суммой элементов матрицы защищенности Z

.

.

Использование предложенной оценки защищенности ИС позволяет представлять результаты анализа защищенности в количественной форме, что позволяет использовать рейтинговый показатель в качестве целевой функции для оптимизации распределения МЗ по уровням СЗИ (критерий - максимизация рейтинга Rs).

К недостаткам последней модели следует отнести статичный характер оценки защищенности ИС, не учитывающей такие параметры как ущерб от реализации угроз информационной безопасности и частоту осуществления атак. Кроме того, предположение о снижении количества актуальных угроз по мере приближения к объекту защиты не всегда справедливо (например, для внутрисистемных попыток НСД).